ADFS 3 的 ShareFile 单点登录配置指南

安装的先决条件

要将 Citrix Content Collaboration 设置为使用 Active Directory 联合服务进行身份验证,您需要以下条件:

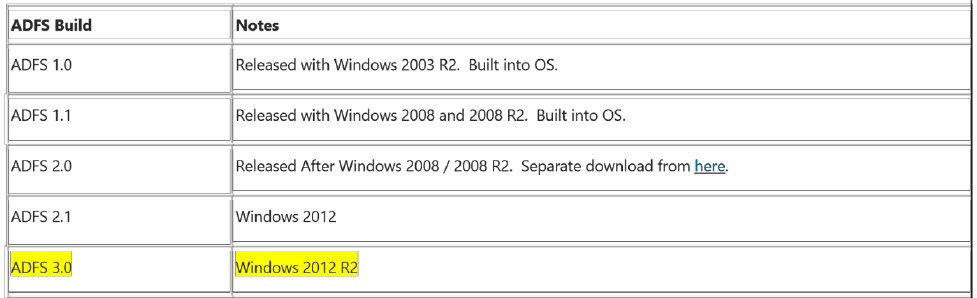

- Windows Server 2012 R2

- 来自加利福尼亚州的公开签名 SSL 证书。不接受自签名和未签名的证书。

- ADFS 服务器的 FQDN

- 在 Citrix Content Collaboration 中访问管理员帐户,能够配置单点登录。

注意:

要将用户从 Active Directory 置备到 Citrix Content Collaboration,请参阅用户管理工具安装指南。

ADFS 3.0(基于角色的安装)

-

你不能单独下载 Microsoft Active Directory 联合服务 3.0。对于此版本,您必须使用 Windows 2012 R2 服务器。

-

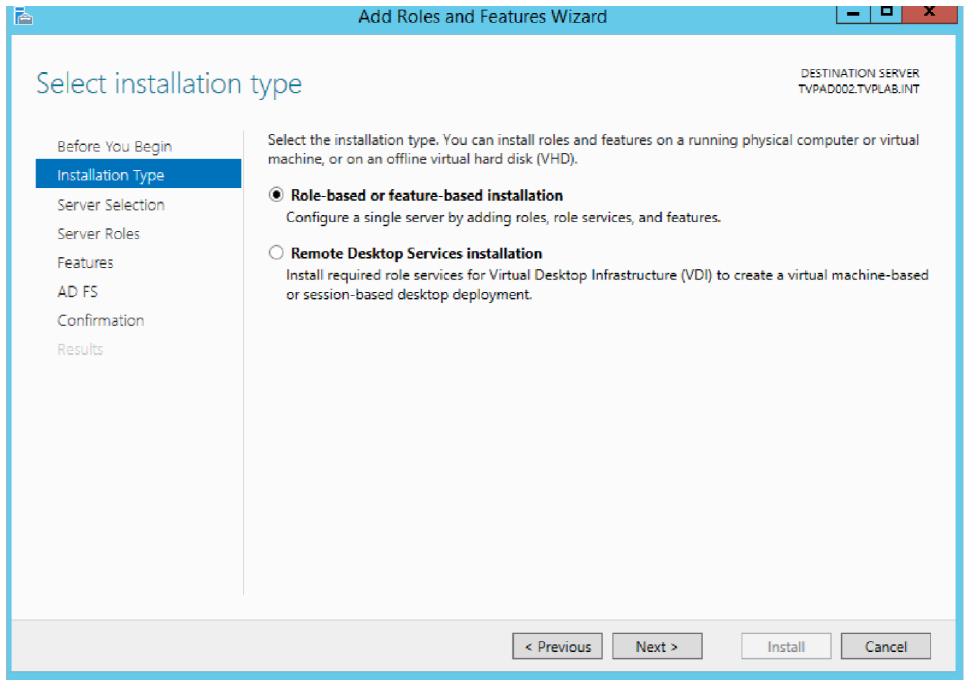

安装基于角色或基于功能的安装。单击下一步。

-

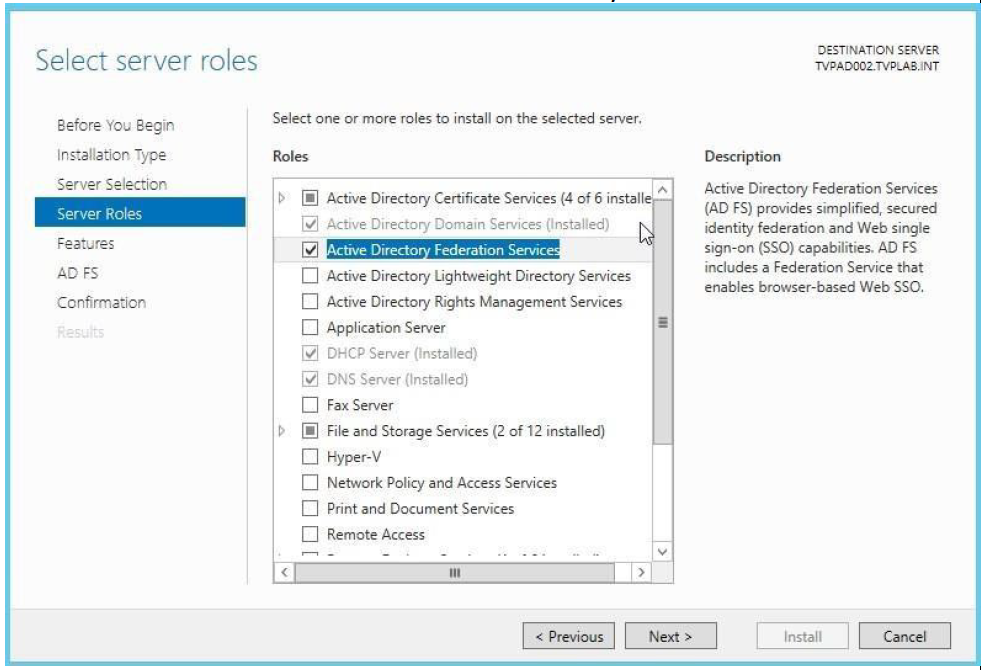

选择要安装的服务器,然后单击“下一步”。然后选择 Active Directory 联合服务。单击下一步。

-

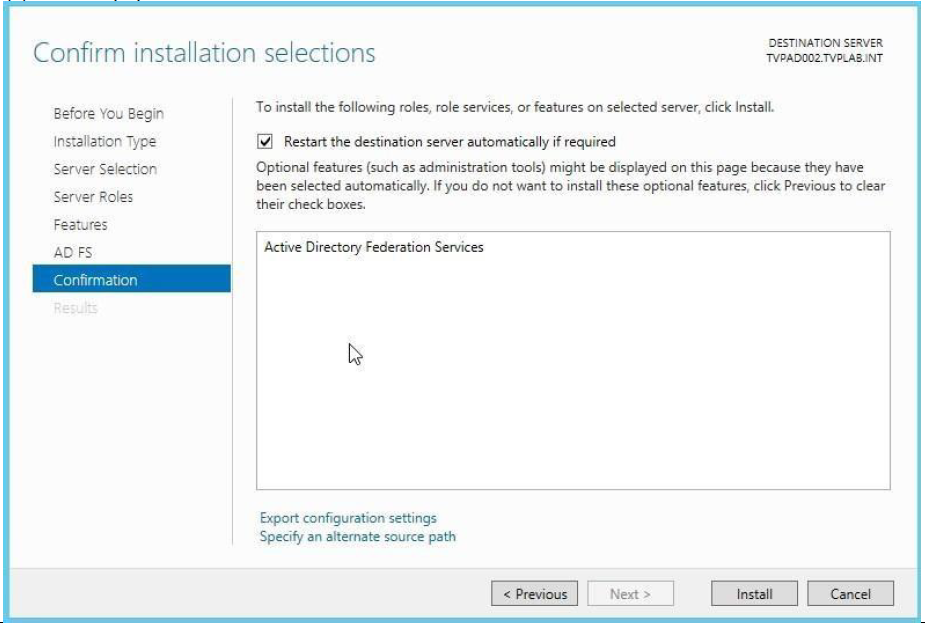

通过服务器角色、AD FS 单击下一步,然后转到确认屏幕。选中“重新启动”复选框,在下一个屏幕上选择“是”,然后单击“安装”。

-

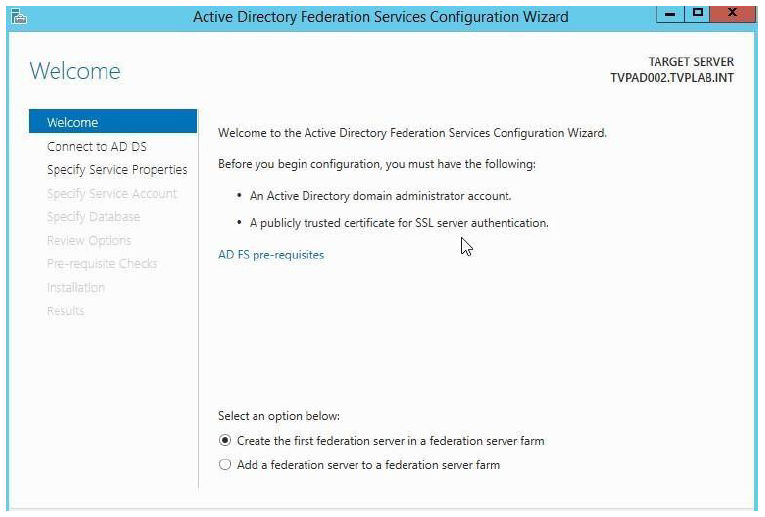

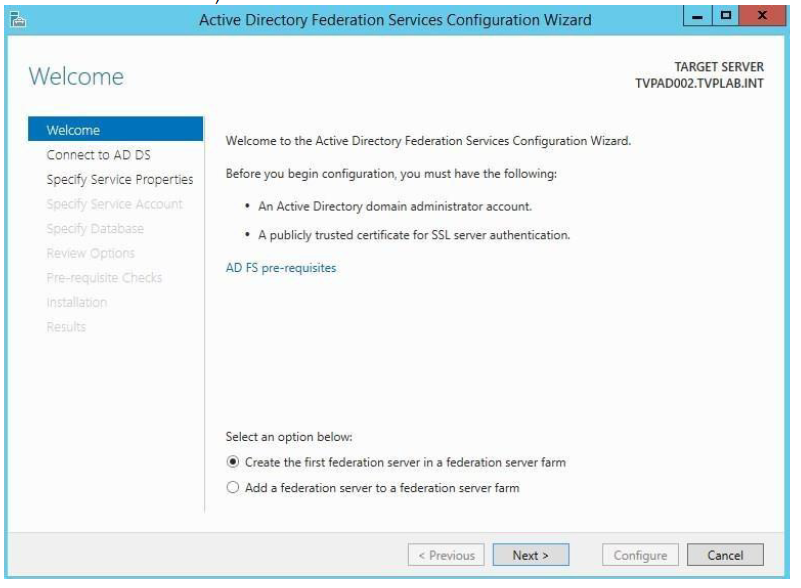

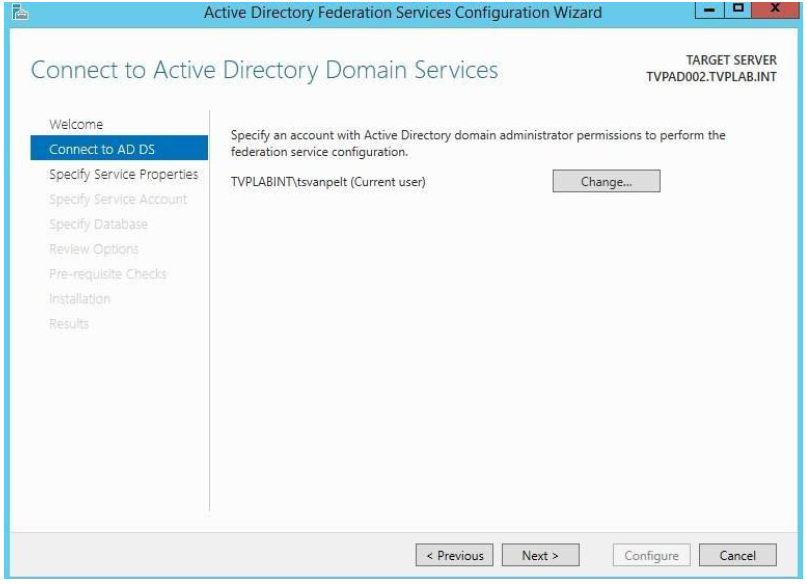

安装 ADFS 后,如果这是 Active Directory 中的第一台 AD FS 服务器,则必须完成部署后活动。在此步骤中使用您自己的配置信息。

设置 ADFS 3.0

- 在 ADFS 3.0 管理控制台中,启动配置向导。

-

向导启动时,选择“创建新的联合身份验证服务”,然后单击“下一步”。

-

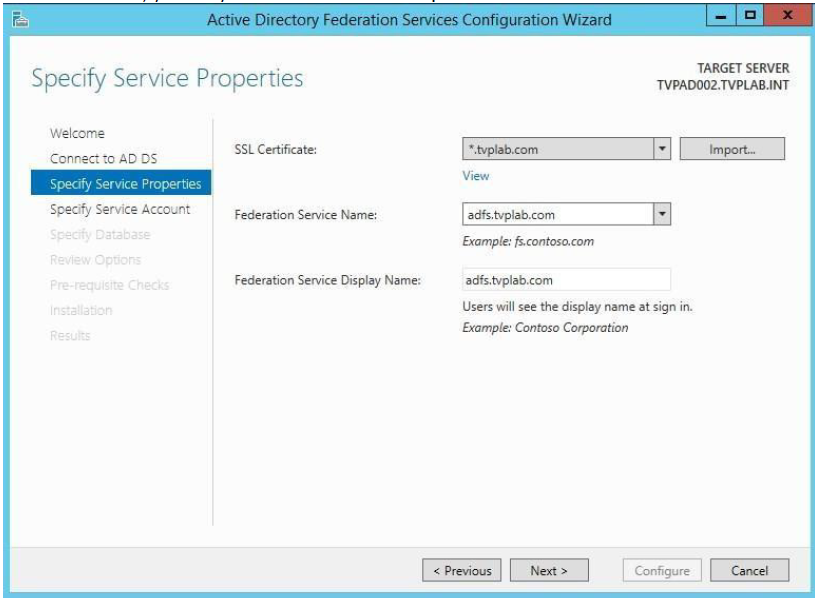

由于我们使用 通配符证书,因此我们必须确定 联合身份验证服务名称。如果您没有使用通配符 SSL 证书,则可能不必执行此步骤。然后单击“下一步”继续。

-

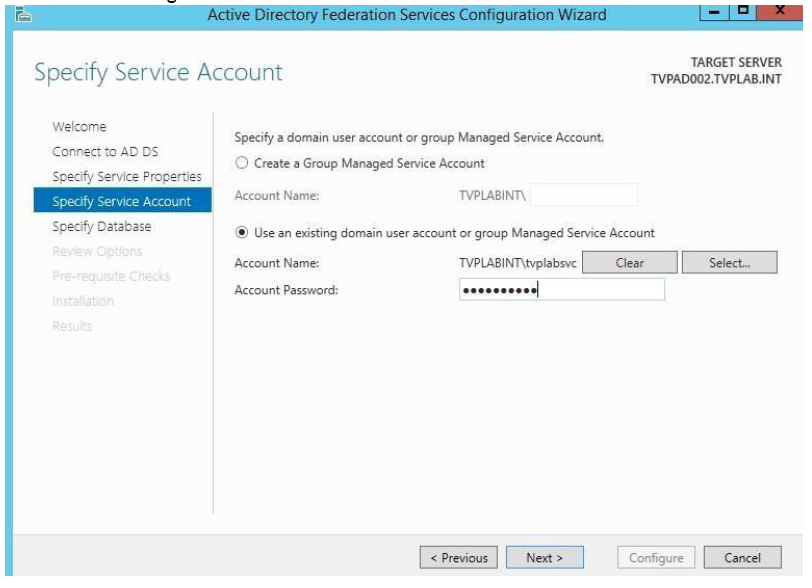

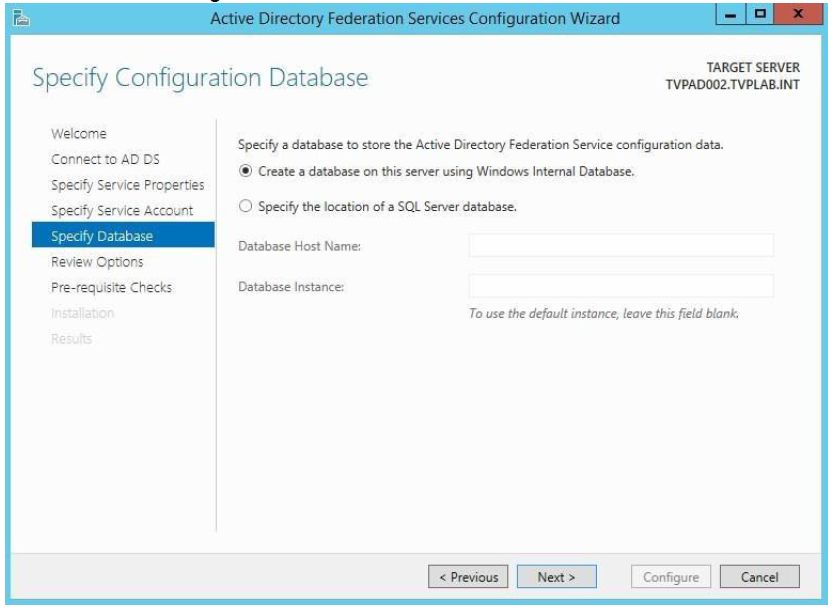

单击“下一步”进行配置。

-

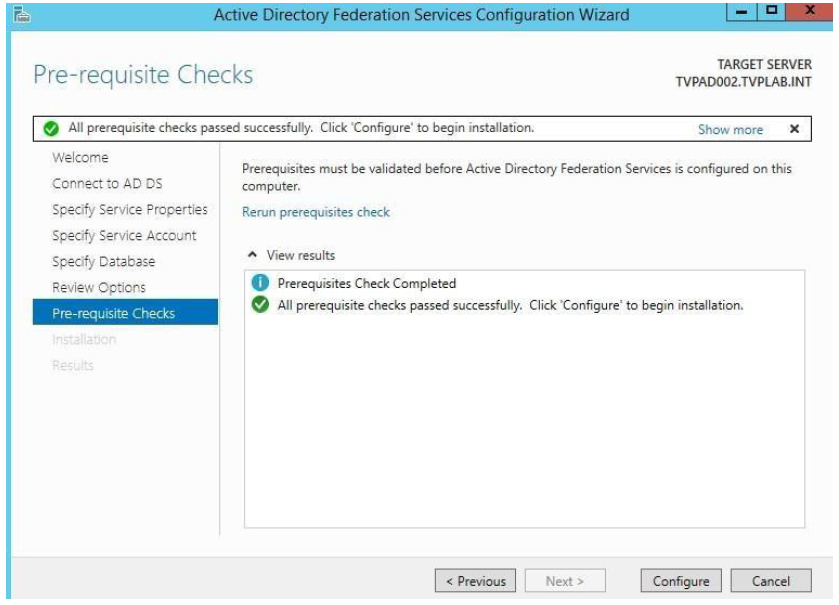

确认所有配置均已完成,没有错误,然后单击“关闭”并退出向导。

-

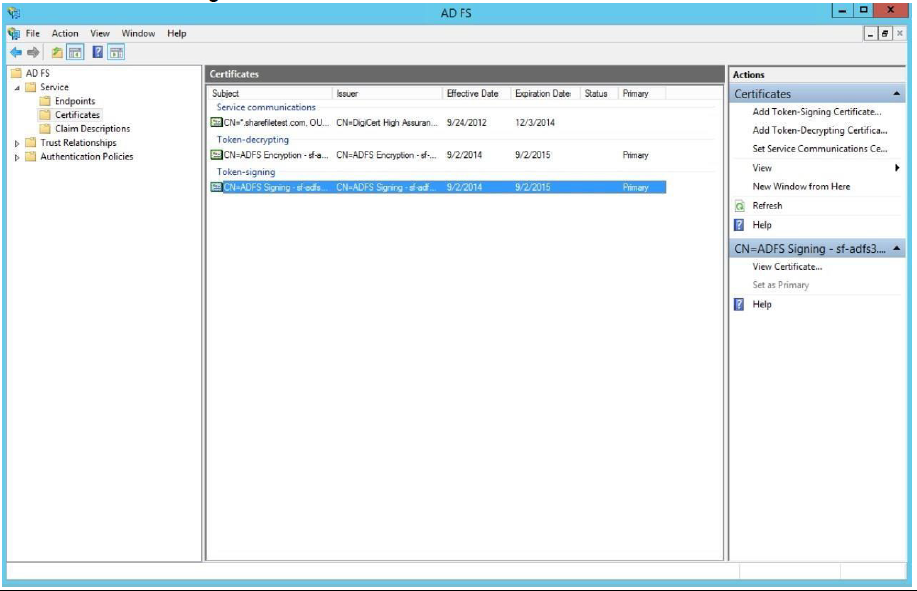

在管理控制台中扩展服务节点。选择令牌签名证书,然后单击右侧栏中的查看证书。

-

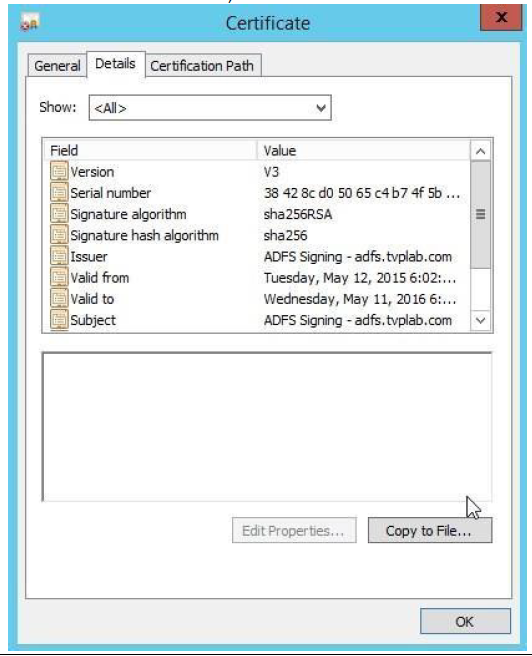

在“证书”窗口中,选择“详细信息”选项卡,然后单击“复制到文件”。

-

单击下一步继续操作。

-

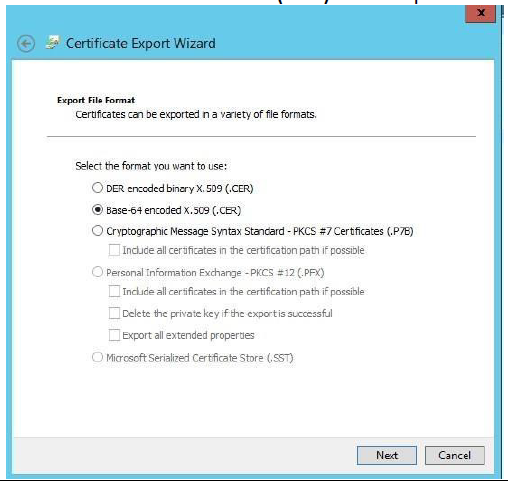

选择 Base-64 编码的 X.509 (.CER) 作为证书的导出格式,然后单击“下一步”。

-

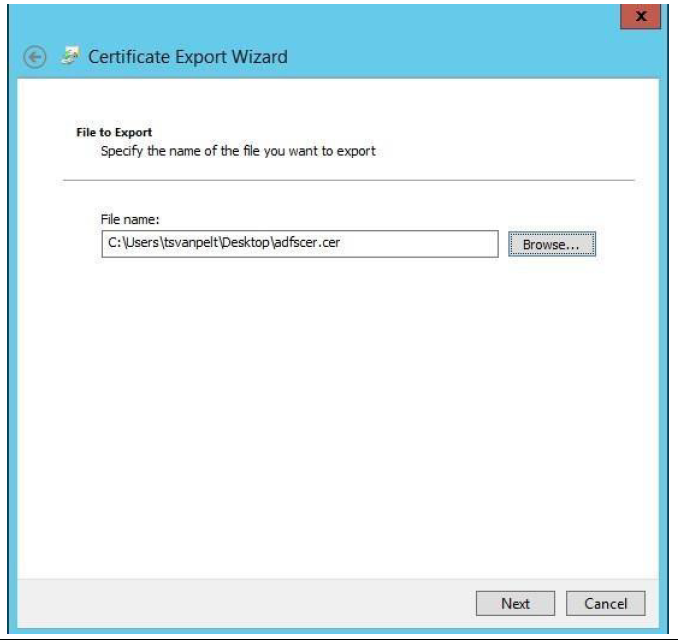

保存证书文件并单击“下一步”。

-

单击“完成”保存文件。

-

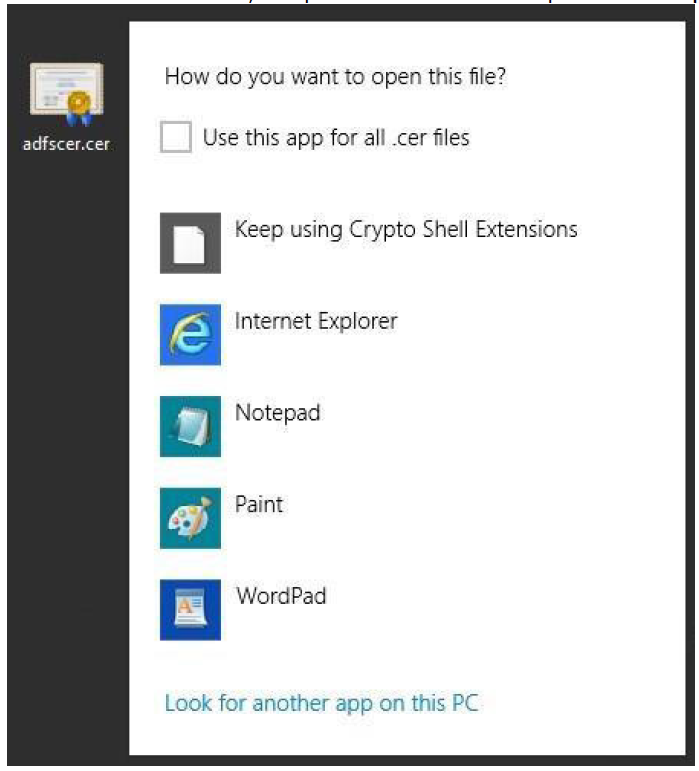

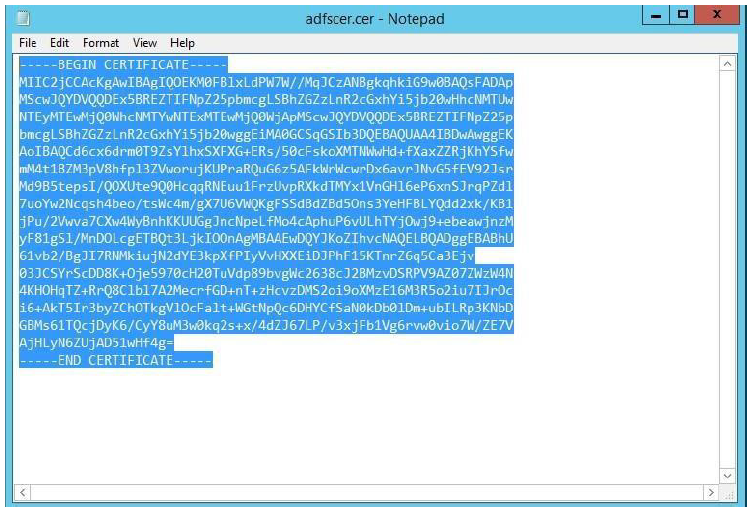

浏览到导出证书的文件夹,然后使用记事本将其打开。

-

选择记事本中的所有文本并复制。

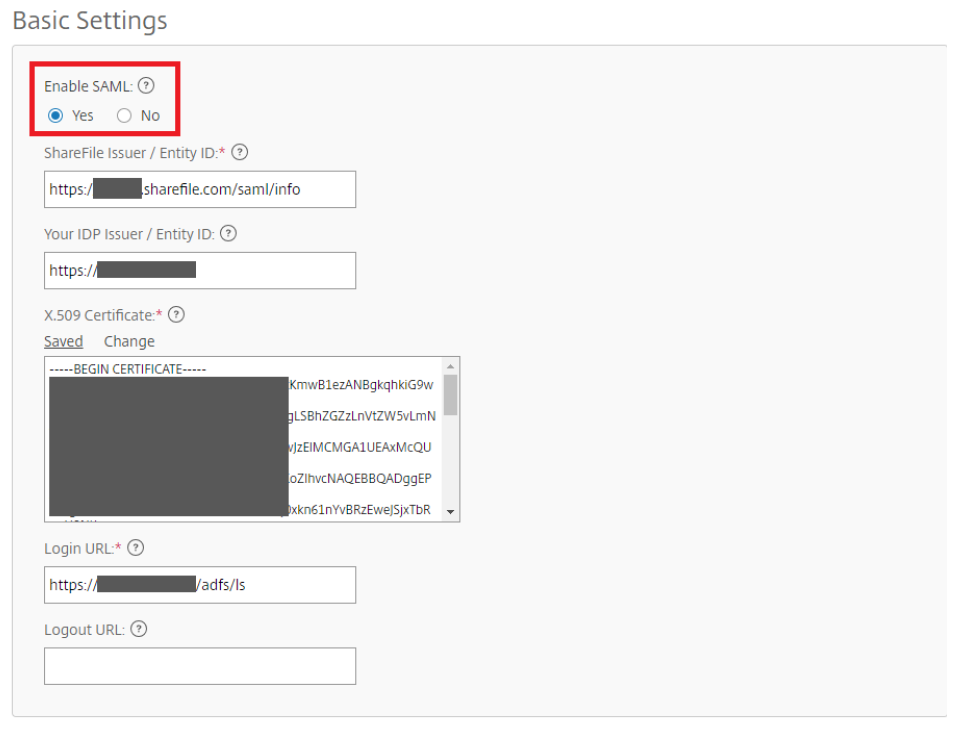

- 打开 Internet Explorer,然后转到 Citrix Content Collaboration 帐户 (

https://<yoursubdomain>.sharefile.com)。使用管理员帐户登录。导航到“管理员设置”>“安全”>“登录和安全策略”。查找单点登录/SAML 2.0 配置。- 将“启用 SAML”设置切换为“是”。

-

ShareFile 发行者/实体 ID:

https://<subdomain>.sharefile.com/saml/info -

您的 IDP 发行/实体 ID:

https://<adfs>.yourdomain.com - X.509 证书:粘贴上一节中导出的证书的内容

-

登录 URL:

https://<adfs>.yourdomain.com/adfs/ls

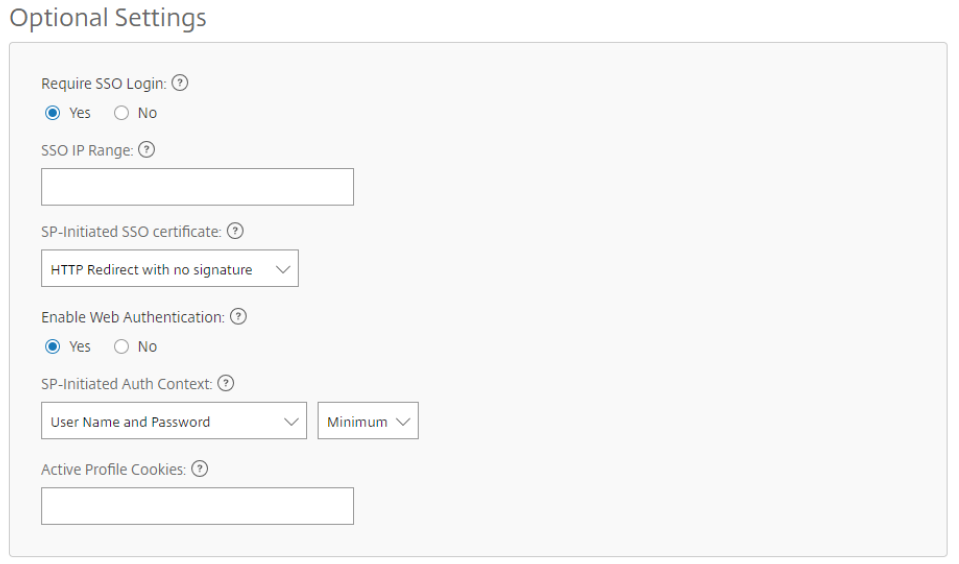

- 在可选设置中,更改以下值。

- 启用 Web 身份验证:是(已选中)

- SP 启动的身份验证上下文:用户名和密码 - 最小值

-

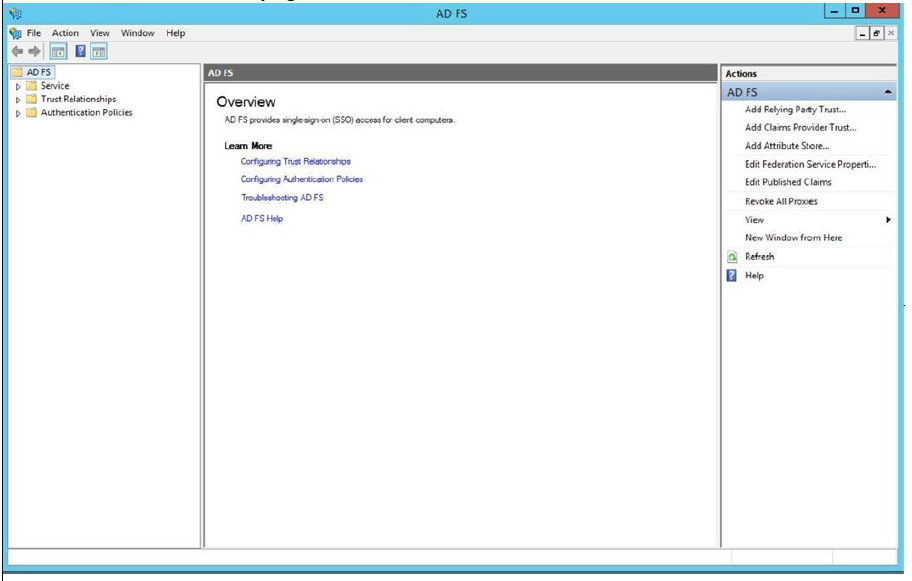

最小化 Internet Explorer 并返回到 ADFS 管理控制台。展开“信任关系”节点并选择“依赖方信任”。然后从控制台的右侧单击添加信赖方信任…。这将启动“添加依赖信任向导”。

-

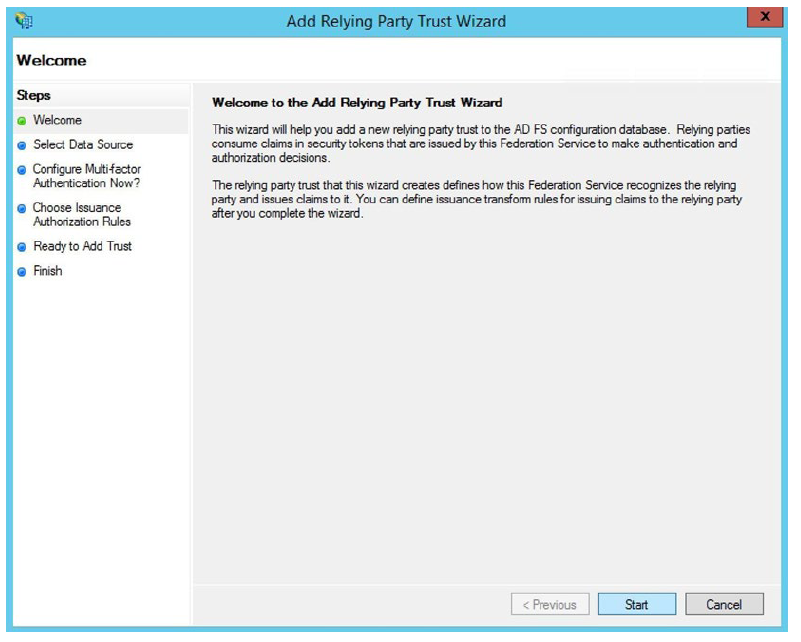

单击“开始”开始指定信赖方信任。

-

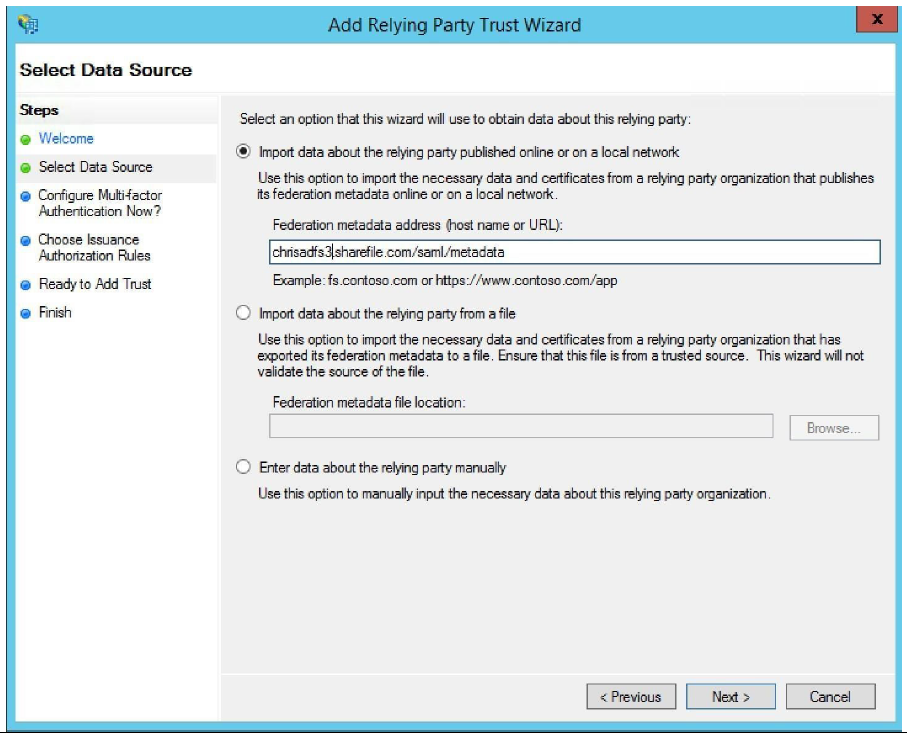

从 SAML 站点检索元数据可以自动为您配置信任。使用

https://<yoursubdomain>.sharefile.com/saml/metadata作为联合元数据地址(主机名或 URL)。单击下一步。

-

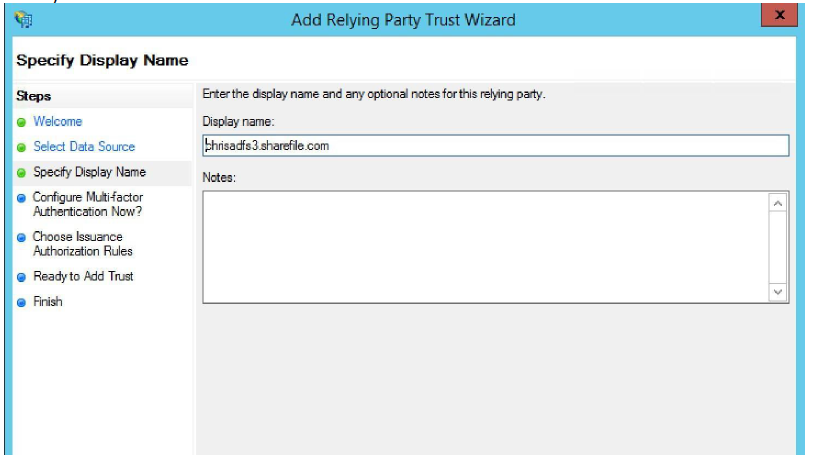

指定显示名称。通常您将其保留为

<yoursubdomain>.sharefile.com,这样您就可以识别彼此之间的不同信托。

-

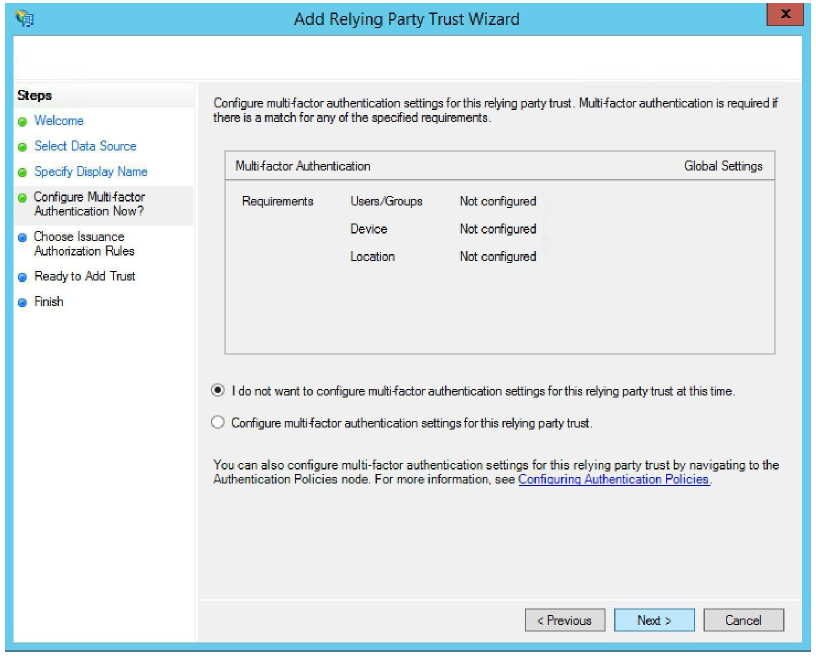

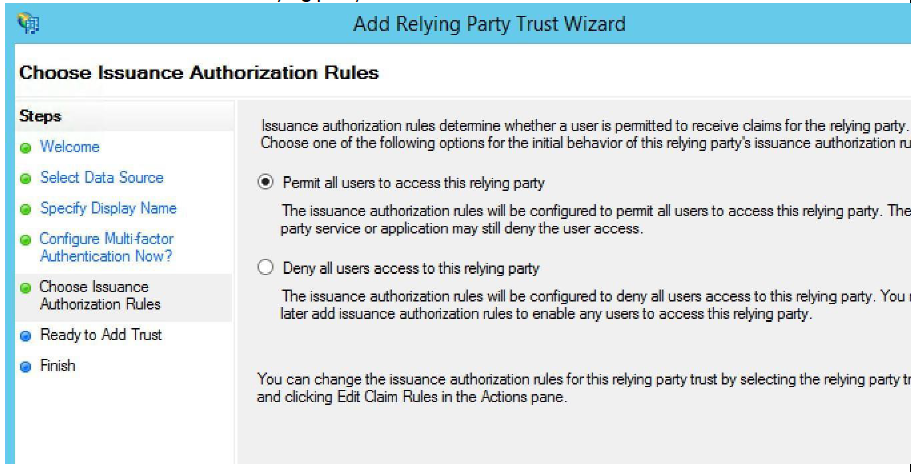

允许所有用户访问此信赖方。单击下一步。

-

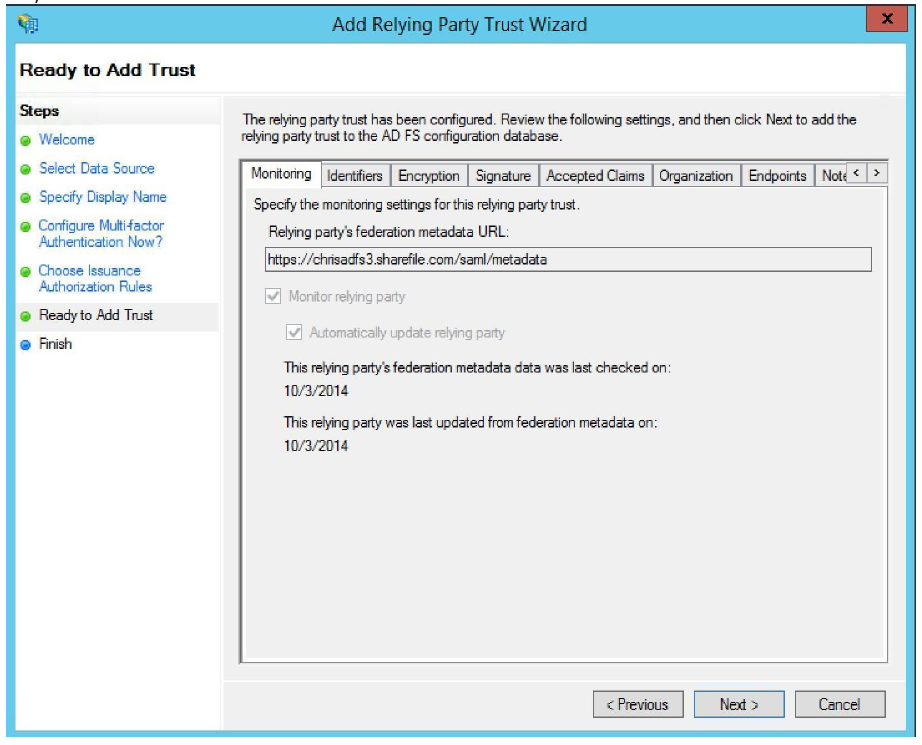

验证信息是否正确,然后单击“下一步”。

-

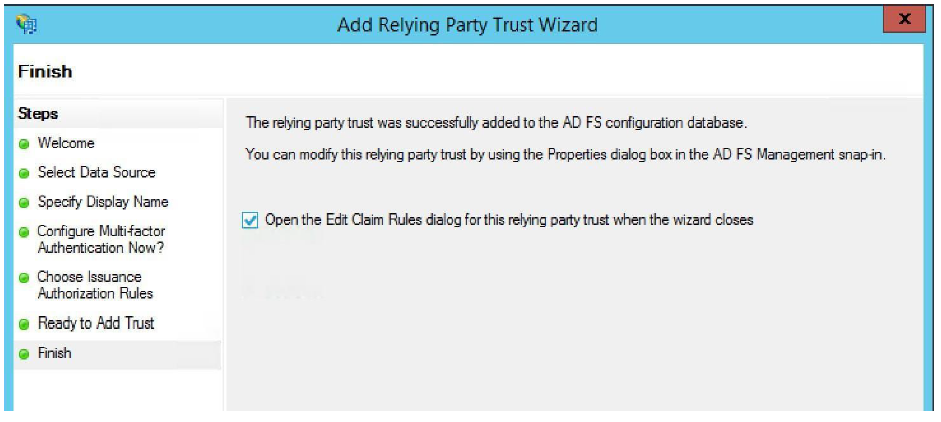

验证向导关闭时打开此依赖方信任的“编辑声明规则”对话框的复选框是否处于选中状态。然后单击“关闭”。

-

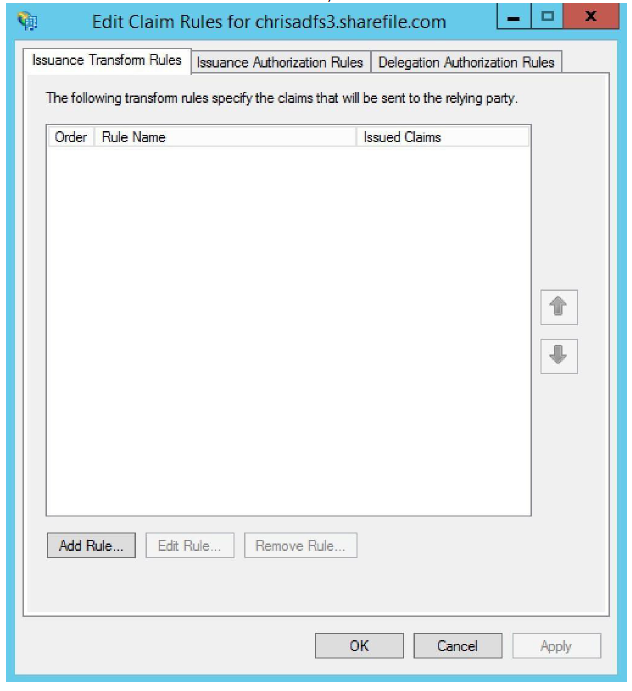

在“颁发转换规则”选项卡上,单击“添加规则”。

-

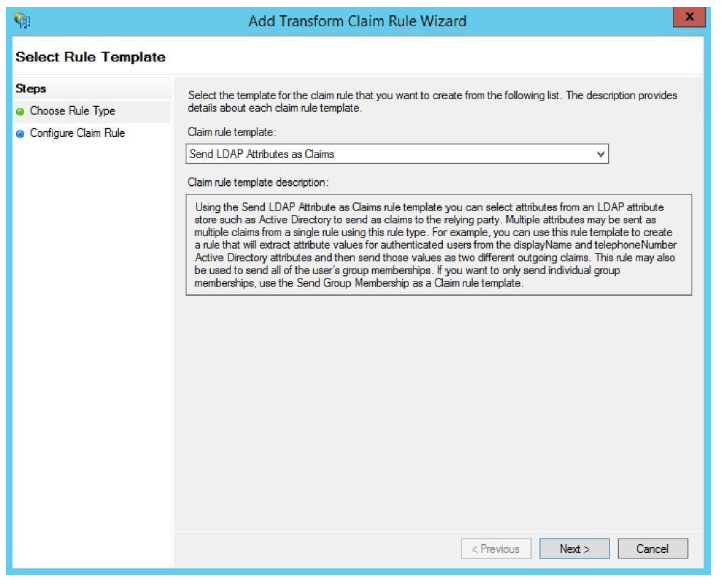

第一条规则是将 LDAP 属性作为声明发送。

-

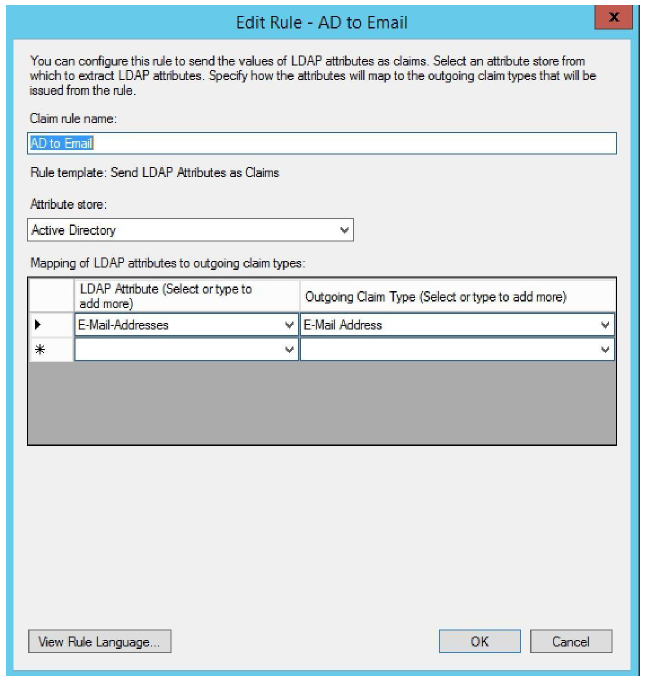

Citrix Content Collaboration 平台中的用户由其电子邮件地址标识。我们以 UPN 的身份发送索赔。提供描述性的声明规则名称,例如电子邮件地址到电子邮件地址。选择 Active Directory 作为属性存储。最后,选择“电子邮件地址”作为 LDAP 属性,选择“电子邮件地址”作为“传出声明类型”。单击完成。

-

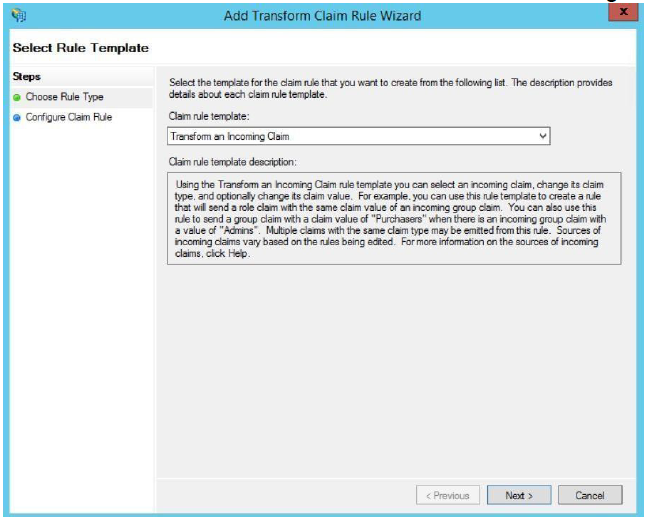

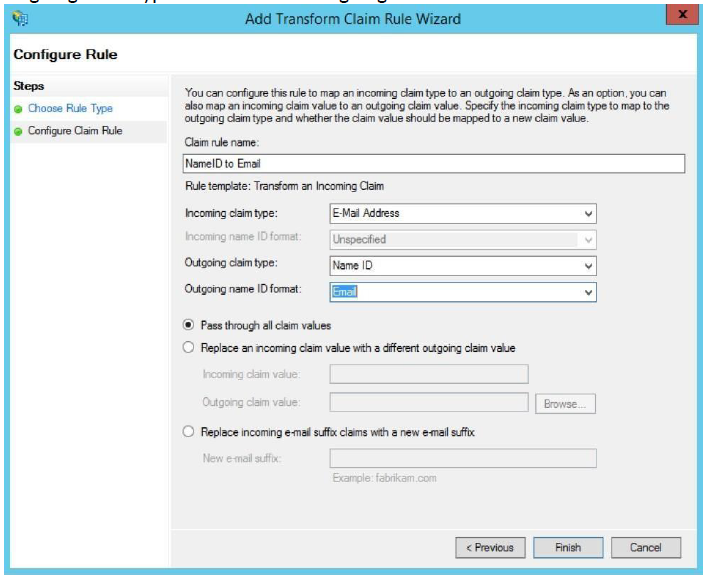

创建第二条规则。此规则用于转换传入的声明。单击下一步。

-

传入的声明类型将传入的电子邮件地址转换为电子邮件格式的传出姓名 ID 声明类型。提供一个描述性名称,例如命名 ID 到电子邮件地址。传入声明类型为电子邮件地址,传出声明类型为名称 ID。收件人姓名格式为电子邮件。单击完成。

-

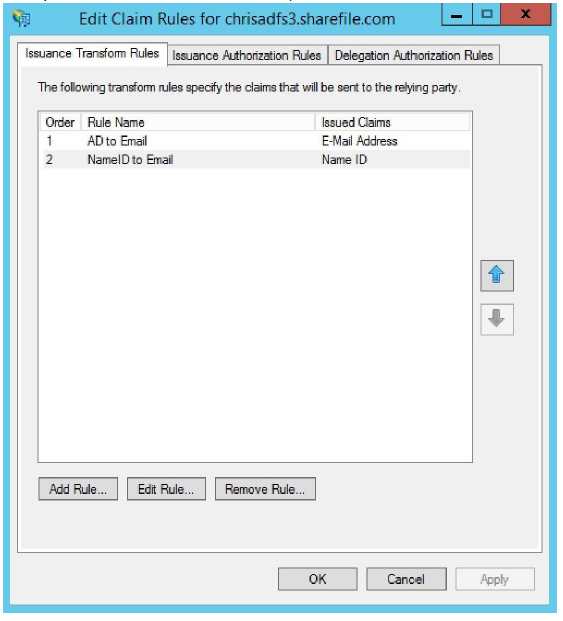

验证声明是否正确,然后单击“确定”。

-

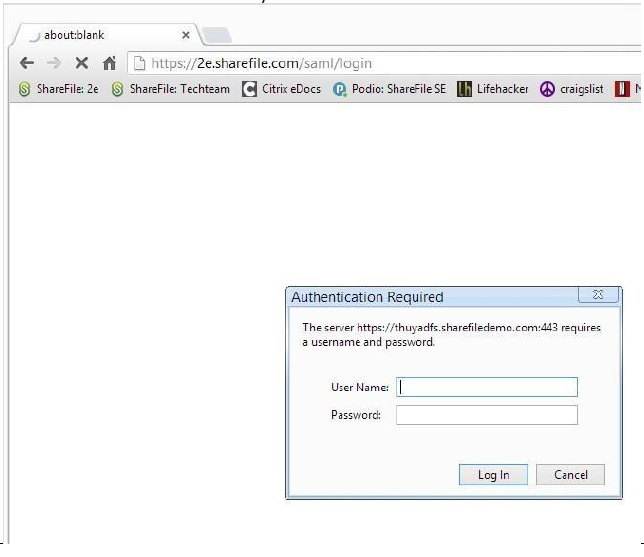

切换到任何 Web 浏览器并导航到

https://<yoursubdomain>.sharefile.com/saml/login。您将被重定向到 ADFS 服务。如果您的登录电子邮件已链接到 AD 上的用户,则可以使用 AD 凭据进行身份验证。