面向双身份提供商的 Citrix Content Collaboration 单点登录配置指南

本文档帮助配置将 Citrix Endpoint Management 和 Active Directory 联合服务 (ADFS) 作为单个 Citrix Content Collaboration 帐户的身份提供程序 (IdP)。生成的配置允许 ADFS 服务器上的令牌签名证书与 Citrix Endpoint Management 服务器上的 SAML 证书相同。这提供了一个 Citrix Content Collaboration 帐户,用于:

- 将 Citrix Endpoint Management 用作 MDX 打包的应用程序的 IdP。使用 Citrix Files MDX 应用程序从移动设备提供真正的单点登录 (SSO) 体验。

- 使用 ADFS 作为 SSO 到 Web 应用程序的 SAML IdP。

必备条件

- Citrix Endpoint Management 10.x 服务器配置为 Citrix Content Collaboration 帐户,具有功能齐全的 MDX 单点登录。

- ADFS 已在基础架构中安装和配置。

- 在 Citrix Content Collaboration 中访问管理员帐户,能够配置单点登录。

准备 ADFS 令牌签名证书

将 ADFS 配置为 SSO 到 Citrix Content Collaboration 时,需要在没有私钥的情况下将 ADFS 令牌签名证书上载到 Citrix Content Collaboration 控制面板。ADFS 生成自签名证书,用于令牌签名和令牌解密,有效期为 1 年。但是,自签名证书确实包含私钥。

在一年后,自签名证书将在到期前 15 天使用自动证书展期续订并成为主证书。这会导致所有现有的 SSO 信任关系失败。对于此配置,Citrix Endpoint Management 控制台的 SAML 认证将导出,有效期为 3 年。证书有效期可自定义,可减少在 1 年大关时续订令牌签名证书的需求。

生成 SAML 证书

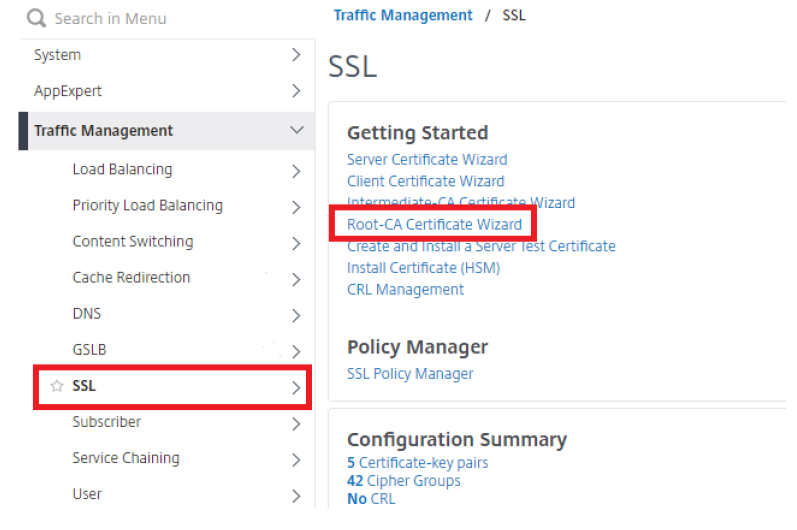

- 登录 Citrix Gateway GUI。

- 导航到流量管理 > SSL。

-

在“入门”部分下,选择 Root-CA 证书向导。

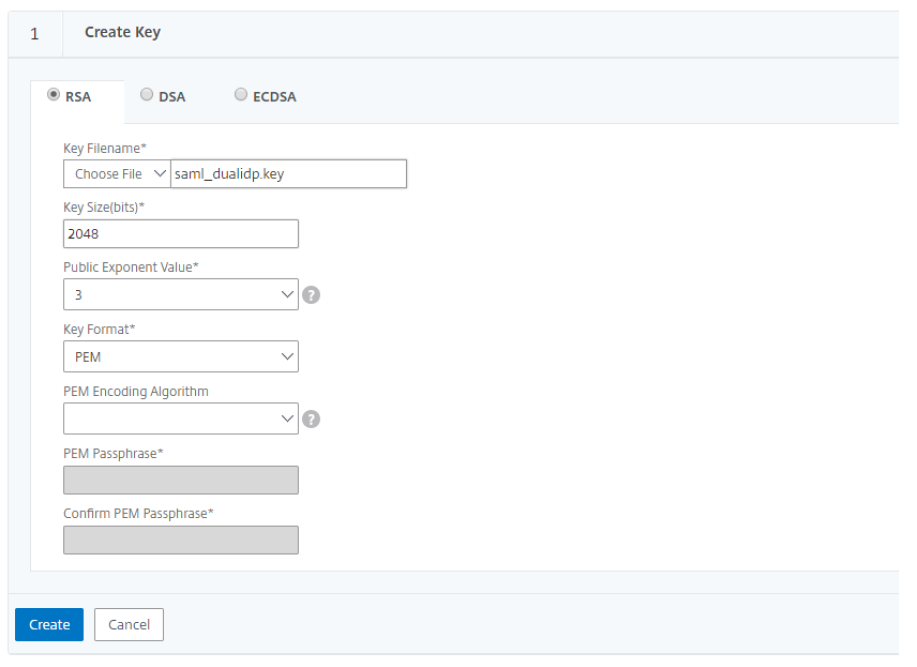

现在,系统会提示您创建私钥。

- 在 密钥文件名 字段中,提供密钥的名称。

- 密钥大小,2048。

- 公共指数值,3.

-

单击 创建 以创建密钥。

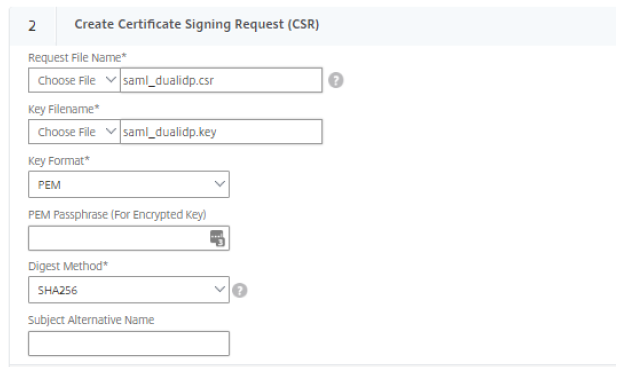

下一步是创建证书签名请求 (CSR)。

- 在“请求文件名”字段中,输入 CSR 的名称。

- 密钥文件名和 PEM 格式已预填充。

- 将 摘要方法 设置为 SHA256。

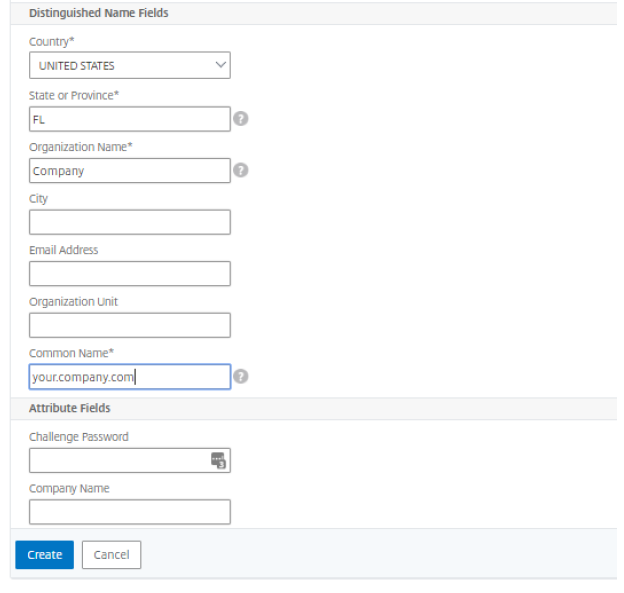

- 在可分辨名称字段中,提供有关组织的信息。

- 在 属性字段中,不需要质询密码。但是,可以添加 公司名称 。

-

单击 创建 以完成 CSR 请求。

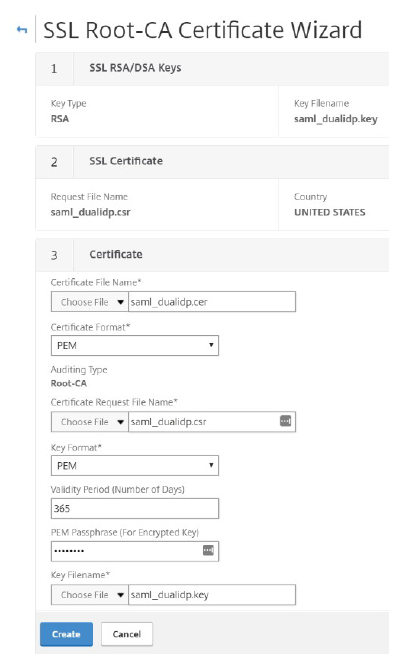

最后一步是创建 SAML 证书。

- 在“证书文件名”字段中,输入您的证书的名称。

- 证书格式 已预先填充 PEM。

- 证书请求文件名 反映了您在上一步中创建的 CSR。

- 密钥格式 默认为 PEM。

- 指定您希望证书有效期 (以天为单位)。在此示例中,创建的证书是 3 年期证书,因此输入 1095。

- 从第一步开始,密钥文件名是预填充的。

-

单击 创建 以创建证书。

- 创建证书后,您可以退出向导,因为无需在 Citrix Gateway 上安装证书。

- 单击“取消”,然后单击“是”以确认您要返回 SSL GUI 主屏幕。

导出 SAML 证书

现在,您需要导出新创建的证书并关闭 Citrix Gateway 的密钥,以便在 Citrix Endpoint Management 服务器和 ADFS 上使用。对于 Citrix Endpoint Management,您需要在前面的步骤中创建的 saml_dualidp.cer 文件和 saml_dualidp.key 文件,因为 Citrix Endpoint Management 的证书和密钥的格式已经正确。按照步骤将文件保存到一个位置,然后在替换内置 SAML 证书时我们可以用来将它们上载到您的 Citrix Endpoint Management 服务器。

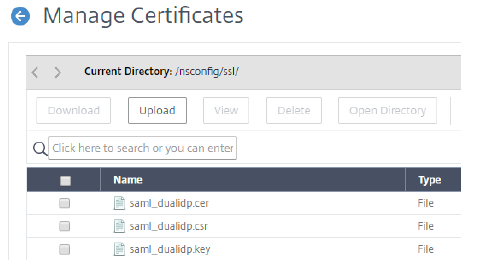

- 在 Citrix Gateway 中,在“流量管理”>“SSL”下的“工具”下,单击“管理证书/密钥/CSR”。

-

在“管理证书”页面上,单击“修改日期”,这会将最新的文件置于顶部。现在,您可以看到前面步骤中新创建的 3 个文件。如果没有看到它们,则每页可以显示超过 25 个项目。

- 选择 saml_dualidp.cer 文件并选择“下载”。保存到您选择的位置。

- 按照上一步操作 saml_dualidp.key 文件。

- 单击“返回”返回上一页。

接下来,以 ADFS 服务器能够理解的文件格式导出证书和密钥。

- 在与之前相同的 工具 部分下,选择 导出 PKCS#12选项。

- 在“选择文件”字段中,输入 saml_dualidp.pfx。

- 在“证书文件名”字段中,选择“选择文件,修改日期”,然后选择 saml_dualidp.cer 文件。单击打开。

- 在“密钥文件名”字段中, 选择“选择文件,修改日期”,然后选择 saml_dualidp.key 文件。单击打开。

- 提供导出密码。

- 提供 PEM 密码短语。

- 单击“确定”完成导出。

现在,您需要将 .pfx 文件从 Citrix Gateway 复制到网络位置。

- 再次从“工具”菜单中选择“管理证书/密钥/CSR”选项。

- 选择新创建的 saml_dualidp.pfx 文件,然后选择下载。

- 将文件保存在本地访问的地方。

- 关闭 Citrix Gateway 中的窗口。

SAML 证书创建过程已完成。

将新创建的令牌签名证书上载到 ADFS

第一步是禁用 ADFS 服务器上的证书转换。

- 创建与 ADFS 服务器的远程连接。

- 默认情况下,ADFS 允许 AutoCertificateRollover 在 1 年期限时续订自签名证书。必须禁用此功能才能上载新创建的令牌签名证书。

- 在 ADFS 服务器上以 管理员身份 运行 PowerShell。

- 类型:

Get-ADFSProperties。 - 要禁用 AutoCertificateRollover:

Set-ADFSProperties -AutoCertificateRollover $false

然后,您需要将先前导出的 saml_dualidp.pfx 文件导入到 ADFS 服务器上,以便我们可以将其用作令牌签名证书。

- 在 ADFS 服务器上,右键单击,开始 > 单击“运行”> 键入 mmc,然后选择 Enter 以打开管理单元。

- 单击“文件”>“添加/删除管理单元”。

- 从可用的管理单元部分中,选择 证书,然后单击 添加。

- 选择 计算机帐户,单击 下一步。

- 选择本地计算机,然后选择完成,单击确定。

- 在控制台根目录下, 展开证书 > 个人 > 证书。

- 右键单击“证书”文件夹,然后选择“所有任务”>“导入”。

- 在“欢迎”屏幕上,单击“下一步”。

- 浏览至您之前保存的 saml_dualidp.pfx 文件,单击“打开”。

- 选择“下一步”,键入私钥的密码,再次选择“下一步”。

- 选择“将所有证书放在以下存储区(个人)中”,然后单击“下一步”。

- 单击“完成”完成导入并关闭 MMC 管理单元。

现在您需要在 ADFS 中更改令牌签名证书。

- 在 ADFS 服务器上,从“服务器管理器控制面板”中选择“工具”>“ADFS管理”。

- 在 ADFS 管理控制台的左侧,展开“服务”>“证书”。

- 在“操作”菜单下,选择“添加令牌签名证书”,然后选择新导入的令牌签名证书。

- 新添加的令牌签名证书将作为辅助证书添加。您必须把它作为主要的。

- 展开“服务”,然后选择“证书”。

- 单击 辅助 令牌签名证书。

- 在右侧的“操作”窗格中,选择“设置为主要”。在确认提示下单击“是”。

Citrix Endpoint Management 配置

要在 Citrix Endpoint Management 上使用相同的证书,您只需执行两个操作即可。

备份 Citrix Endpoint Management SAML 证书

- 登录 Citrix Endpoint Management 服务器,单击右上角的齿轮图标,然后在“设置”下选择“证书”。

- 突出显示 SAML 证书,然后单击“导出”。

- 选择同时导出私钥,然后单击“确定”。

- 将证书存储在安全的位置。

安装新的 SAML 证书

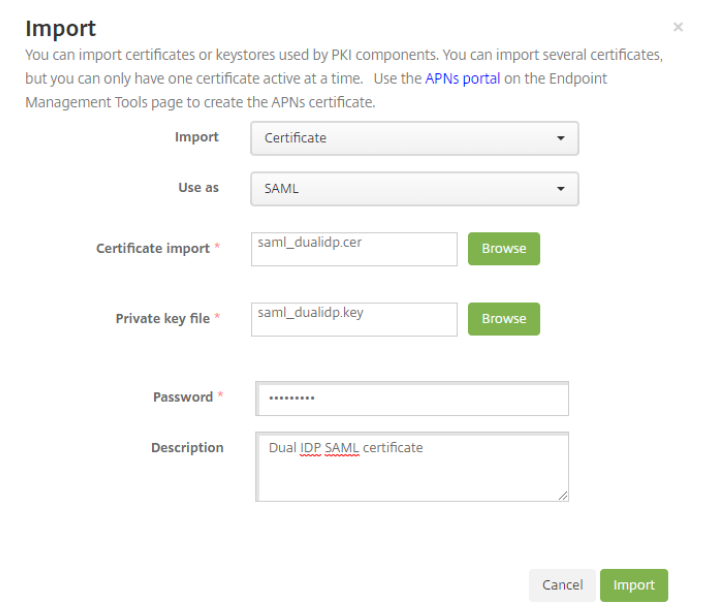

- 登录 Citrix Endpoint Management 服务器,单击齿轮图标,然后在“设置”下单击“证书”。

- 单击“导入”,然后选择以下选项:

- 导入:证书

- 用作:SAML

- 证书导入: 浏览您的工作站或网络以查找之前导出的 saml_dualidp.cer 文件。

- 私钥文件: 浏览您的工作站以查找之前导出的 saml_dualidp.key 文件。

- 密码: 输入私钥的密码。

- 说明: 输入足够的详细信息让其他人知道它的功能。

-

单击导入完成操作。

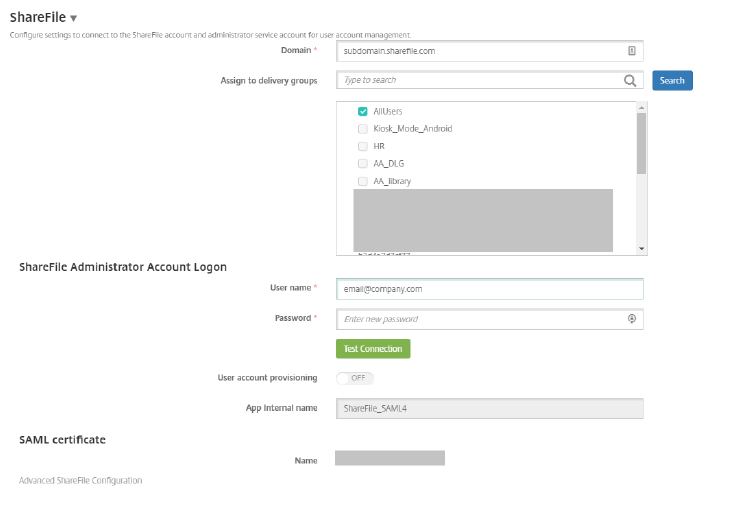

- 在 Citrix Endpoint Management 服务器上,单击配置,然后单击 ShareFile。

- 如果您有以前的配置,请单击屏幕右下角的“保存”。此步骤使用在前面步骤中创建的 X.509 证书更新 Citrix Content Collaboration 帐户。它还会覆盖当前的 SSO 配置设置,这些设置将在下一节中概述的步骤中进行更改。

- 如果尚未配置 Citrix Content Collaboration,请在 域 字段中输入您的 Citrix Content Collaboration 帐户。

- 选择有权访问 Citrix Files MDX 应用程序的交付组。

- 提供您的 Citrix Content Collaboration 用户名。这是本地管理用户帐户。

- 输入 Citrix Content Collaboration 密码(而不是 Active Directory 密码)。

- 关闭用户帐户配置(尤其是在使用用户管理工具时)。

-

单击“保存”在 Citrix Endpoint Management 上完成 Citrix Content Collaboration 配置。

Citrix Content Collaboration 单点登录配置检查

为 Citrix Content Collaboration 配置 Citrix Endpoint Management 和 ADFS 后,请按照以下步骤验证 SSO 设置。

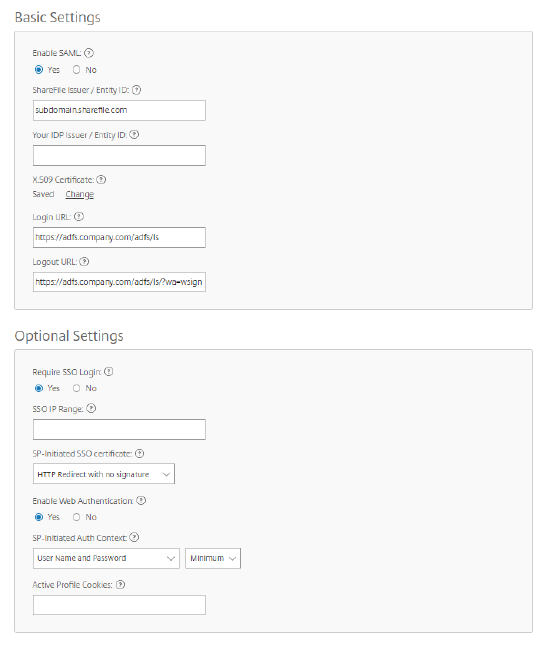

- 使用 Web UI 登录 Citrix Content Collaboration 帐户,单击管理员,然后单击配置单点登录页面。

- 发行者/实体 ID: 这需要与 ADFS 配置中的标识符名称相同。

-

登录 URL: 登录到 ADFS 的 URL(例如:

https://adfs.company.com/adfs/ls)。 -

注销 URL: 注销到 ADFS 的 URL(例如:

https://adfs.company.com/adfs/ls/?wa=wsignout1.0)。这需要在 ADFS 上添加为注销点,如果尚未这样做的话。 - 启用 Web 身份验证: 是

-

SP 启动的身份验证上下文: 选择“表单身份验证的 用户名和密码”或“集成身份验证”选项(取决于您的 ADFS 服务器的配置)。

测试

将设备重新注册到 Citrix Endpoint Management,下载应用程序并检查 MDX SSO 是否正常工作。您还可以使用 SP 启动的身份验证执行测试: https://[subdomain].sharefile.com/saml/login。