Guide de configuration de l’authentification unique ShareFile pour ADFS 3

Conditions préalables à l’installation

Pour configurer Citrix Content Collaboration afin de s’authentifier auprès des services fédérés Active Directory, vous avez besoin des éléments suivants :

- Windows Server 2012 R2

- Un certificat SSL signé publiquement par une autorité de certification. Les certificats auto-signés et non signés ne sont pas acceptés.

- Un nom de domaine complet pour votre serveur ADFS

- Accès à un compte administrateur au sein de Citrix Content Collaboration avec la possibilité de configurer l’authentification unique.

Remarque :

Pour configurer des utilisateurs depuis votre Active Directory vers Citrix Content Collaboration, consultez le guide d’installation de l’outil de gestion des utilisateurs.

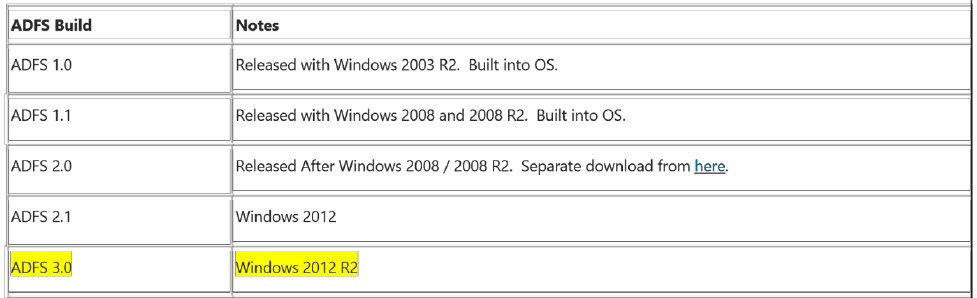

ADFS 3.0 (installation basée sur les rôles)

-

Vous ne pouvez pas télécharger Microsoft Active Directory Federated Services 3.0 séparément. Vous devez utiliser un serveur Windows 2012 R2 pour cette version.

-

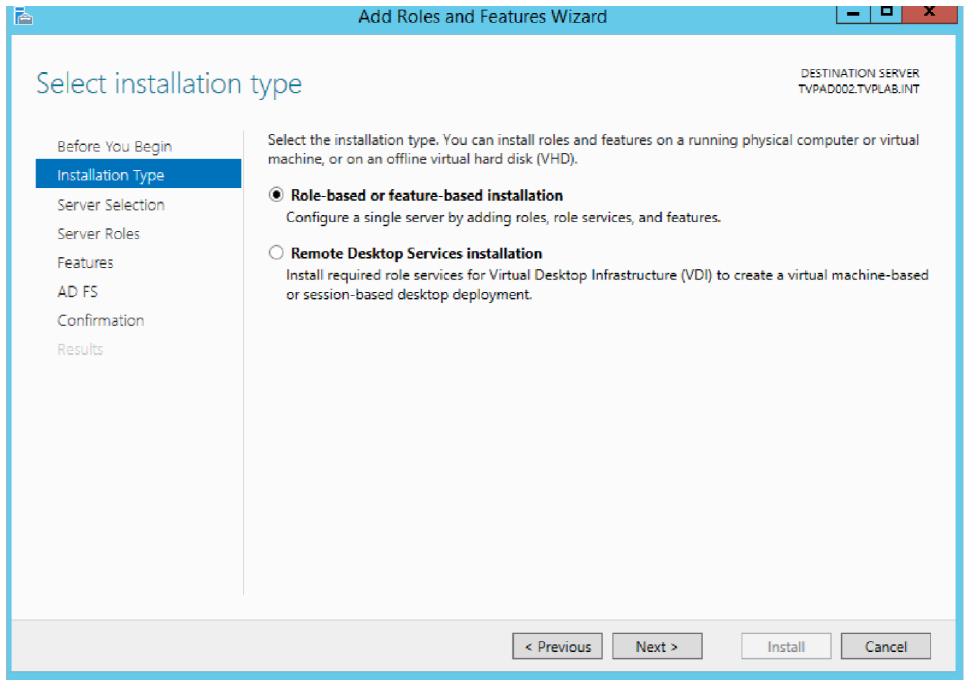

Effectuez l’installation basée sur les rôles ou les fonctionnalités. Cliquez sur Suivant.

-

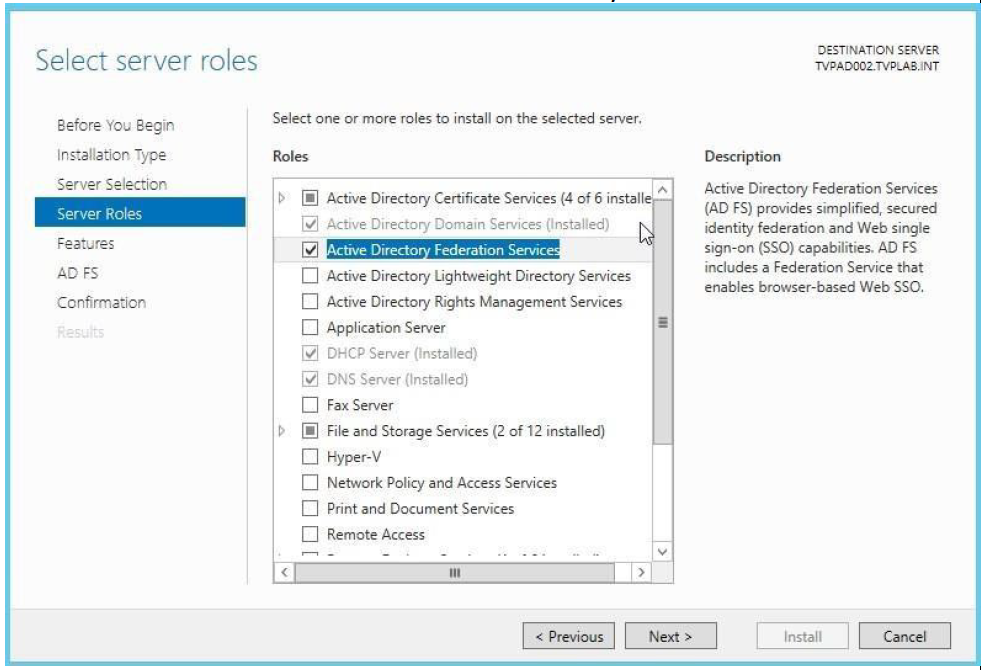

Sélectionnez le serveur pour l’installation et cliquez sur Suivant. Sélectionnez ensuite Active Directory Federation Services. Cliquez sur Suivant.

-

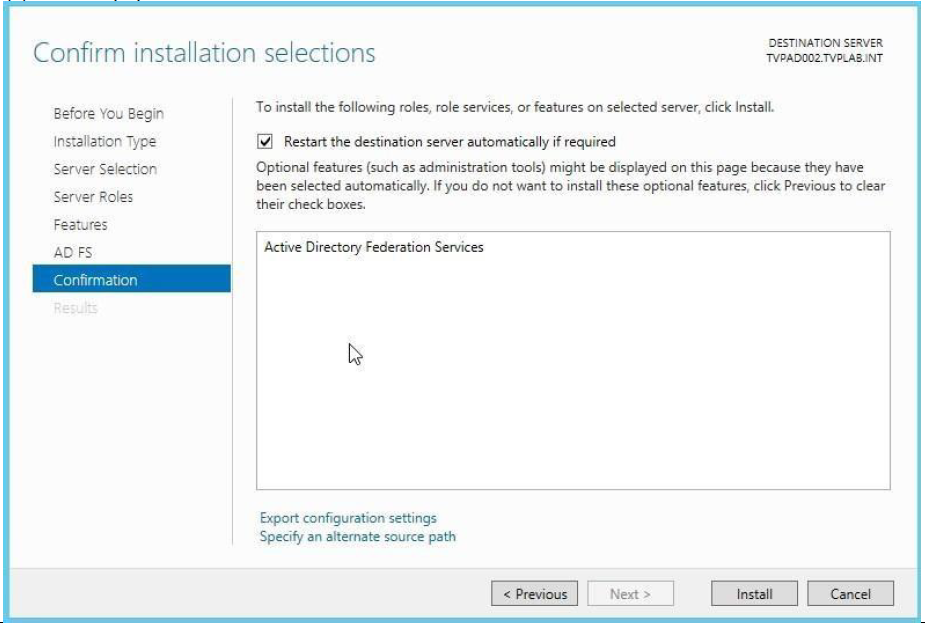

Cliquez sur Suivant dans les rôles de serveur, AD FS, puis sur l’écran de confirmation . Cochez la case Redémarrer, dites Oui à l’écran suivant, puis cliquez sur Installer.

-

Une fois ADFS installé, vous devez effectuer une activité de post-déploiement s’il s’agit du premier serveur AD FS d’Active Directory. Utilisez vos propres informations de configuration pour cette étape.

Configuration d’ADFS 3.0

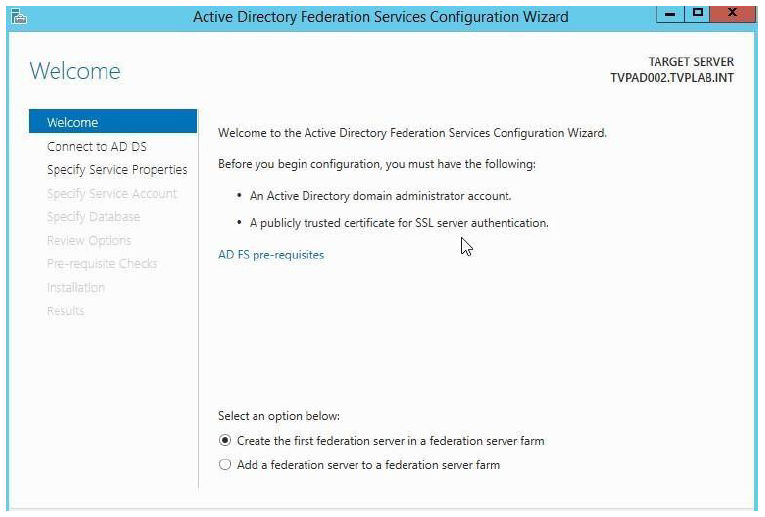

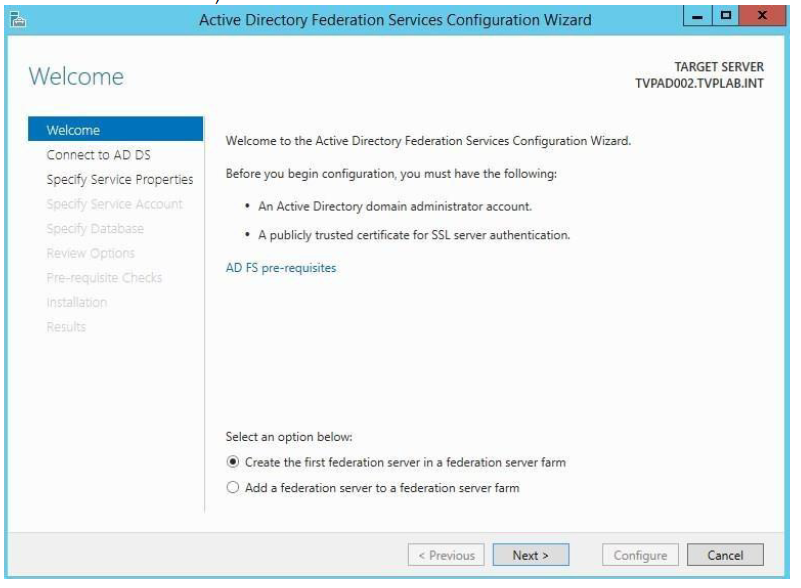

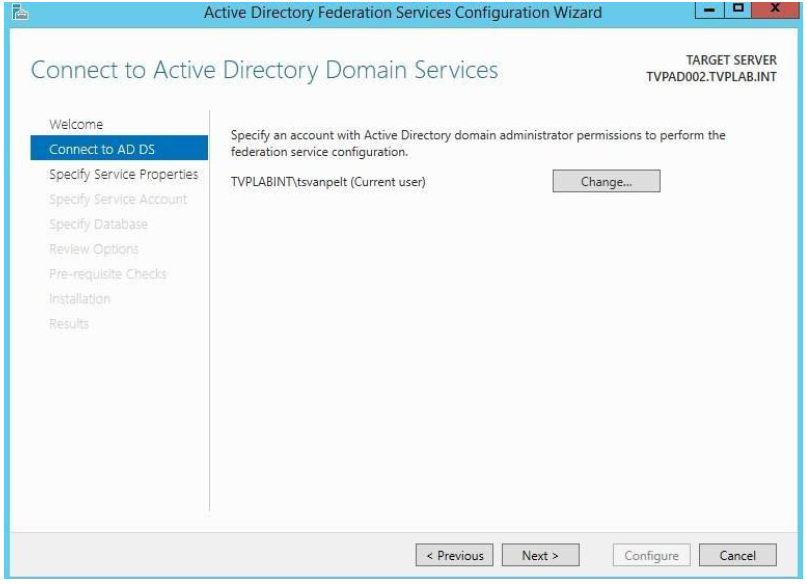

- Dans la console de gestion ADFS 3.0, lancez l’ assistant de configuration.

-

Lorsque l’assistant démarre, sélectionnez Créer un nouveau service de fédération et cliquez sur Suivant.

-

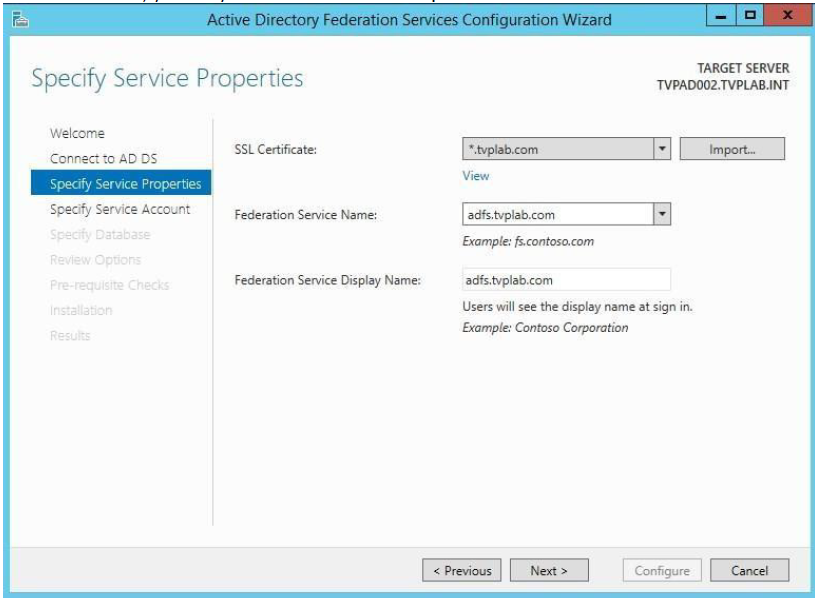

Comme nous utilisons un certificat Wildcard, nous devons déterminer un nom de service de fédération. Si vous n’utilisez pas de certificat SSL générique, vous n’aurez peut-être pas à effectuer cette étape. Cliquez ensuite sur Suivant pour continuer.

-

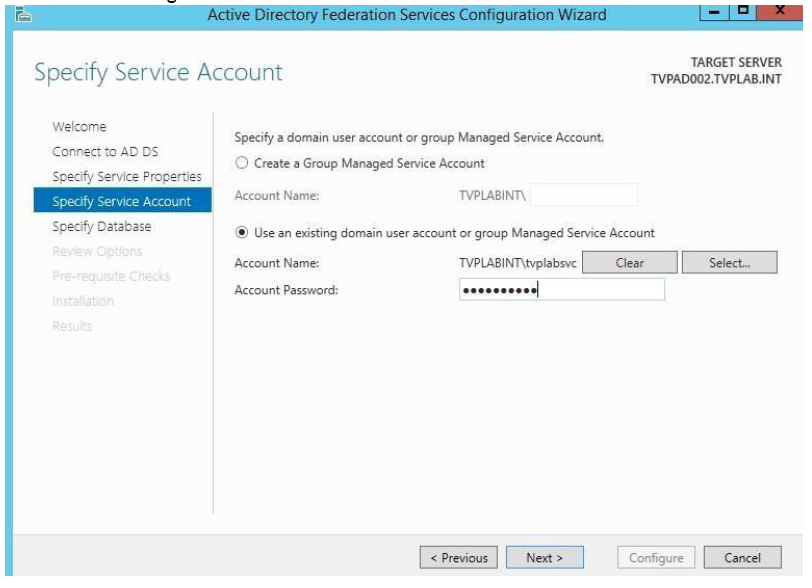

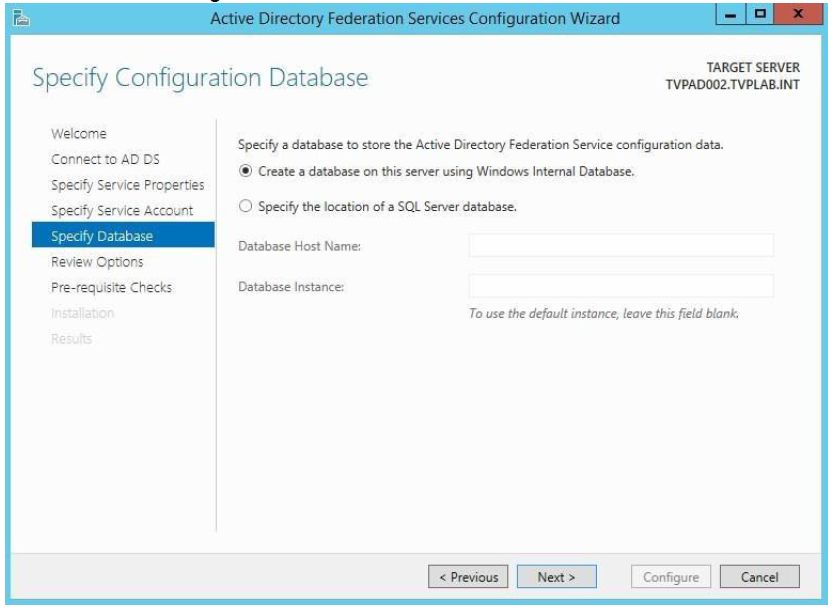

Cliquez sur Suivant pour configurer.

-

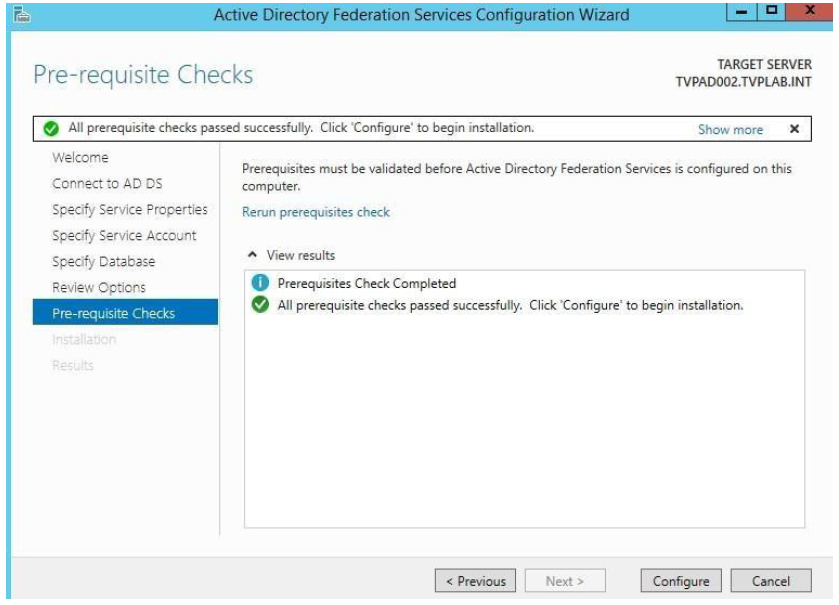

Vérifiez que toutes les configurations se sont terminées sans erreur, puis cliquez sur Fermer et quittez l’assistant.

-

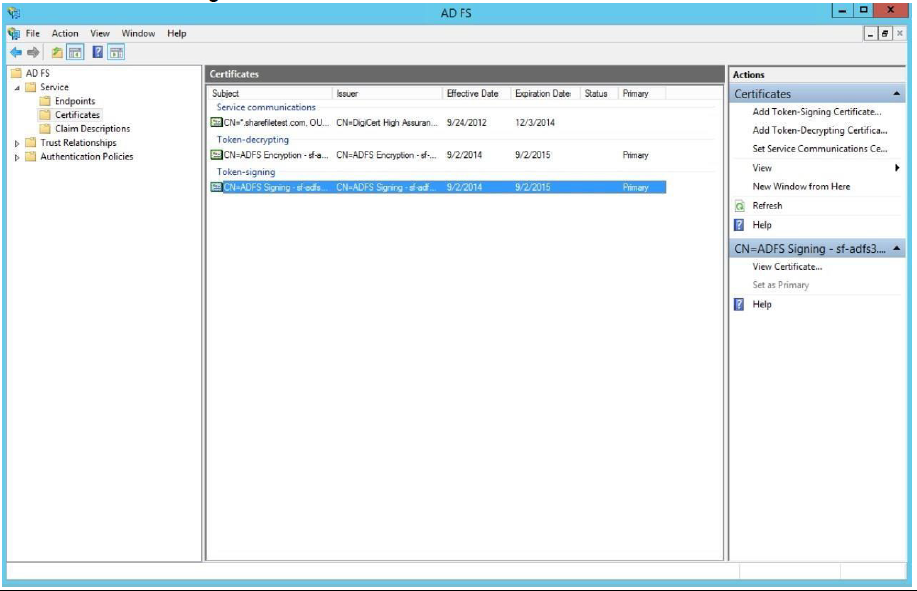

Développez le nœud Service dans la console de gestion. Sélectionnez le certificat de signature de jetons et cliquez sur Afficher le certificat dans la colonne de droite.

-

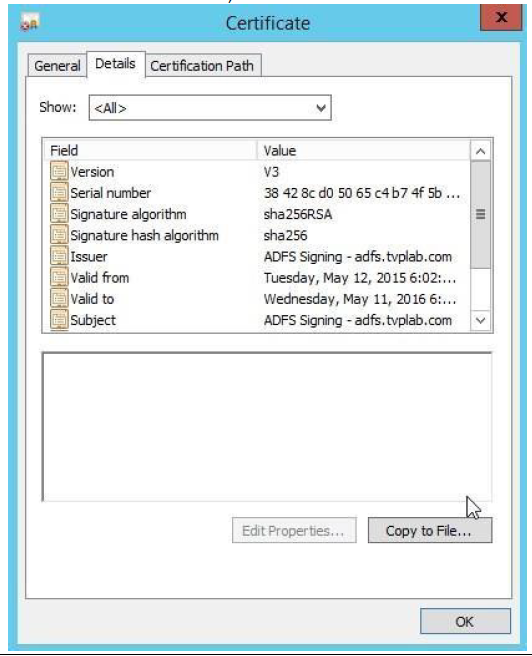

Dans la fenêtre Certificat, sélectionnez l’onglet Détails, puis cliquez sur Copier dans un fichier.

-

Cliquez sur Next pour continuer.

-

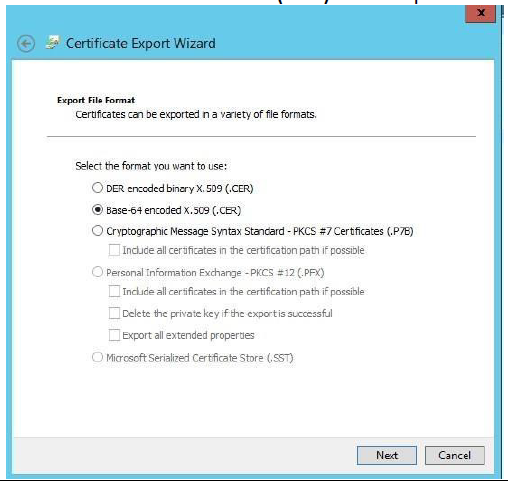

Sélectionnez X.509 (.CER) codé en Base-64 comme format d’exportation pour le certificat, puis cliquez sur Suivant.

-

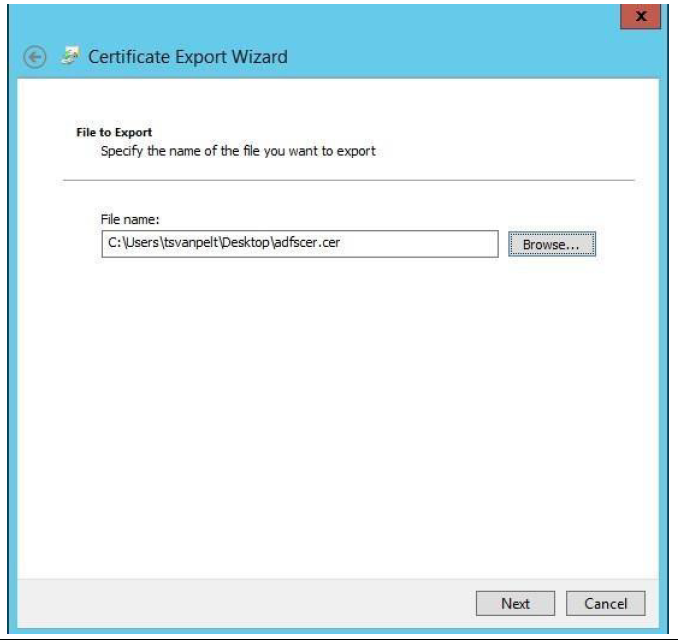

Enregistrez le fichier de certificat et cliquez sur Suivant.

-

Cliquez sur Terminer pour enregistrer le fichier.

-

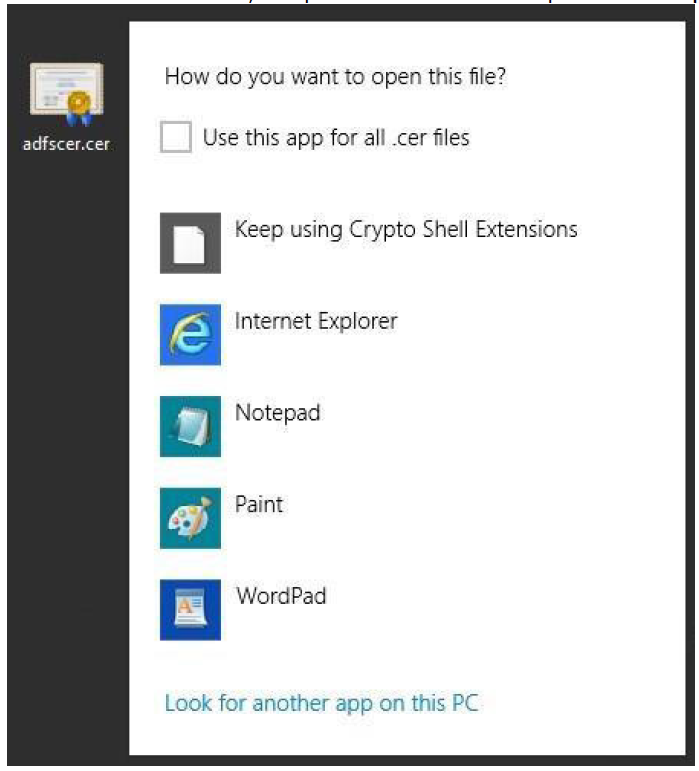

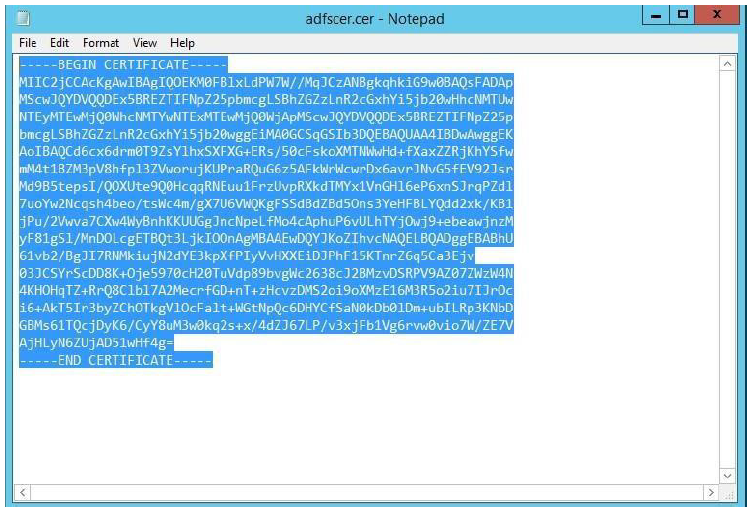

Accédez au dossier dans lequel vous avez exporté le certificat et ouvrez-le avec le Bloc-notes.

-

Sélectionnez tout le texte contenu dans le bloc-notes et copiez-le.

- Ouvrez Internet Explorer et accédez à votre compte Citrix Content Collaboration (

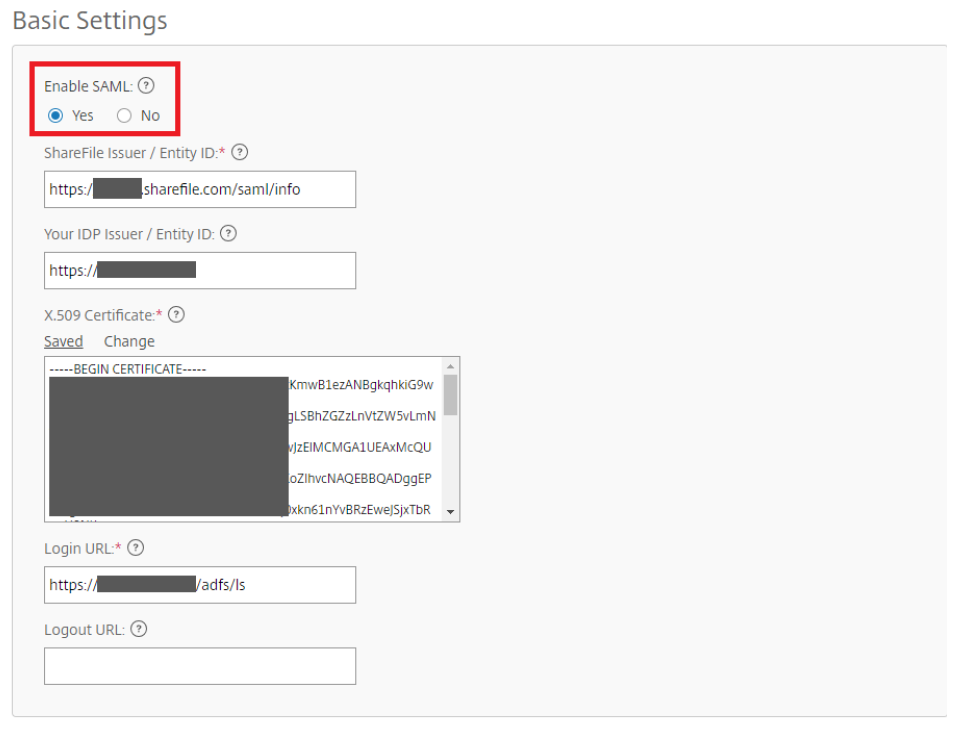

https://<yoursubdomain>.sharefile.com). Connectez-vous à l’aide de votre compte administrateur. Accédez à Paramètres d’administration > Sécurité > Stratégie de connexion et de sécurité. Recherchez la configuration Single Sign-On /SAML 2.0.- Réglez le paramètre Activer SAML sur Oui.

- Identifiant de l’émetteur ou de l’entité ShareFile :

https://<subdomain>.sharefile.com/saml/info -

Votre identifiant d’émetteur/entité IDP :

https://<adfs>.yourdomain.com - Certificat X.509 : collez le contenu du certificat exporté de la section précédente

-

URL de connexion :

https://<adfs>.yourdomain.com/adfs/ls

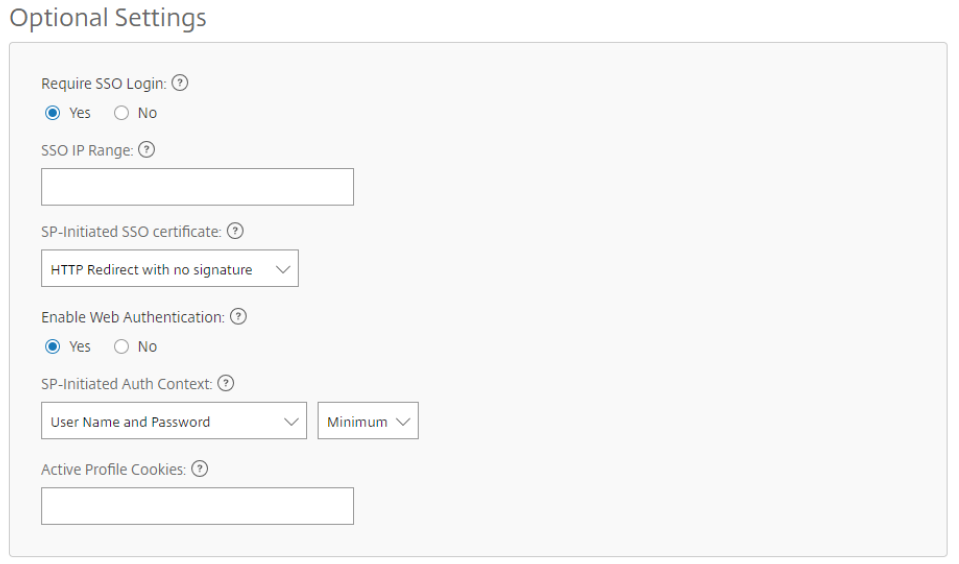

- Dans Paramètres facultatifs, modifiez les valeurs suivantes.

- Activer l’authentification Web : Oui (cochée)

- Contexte d’authentification initié par le SP : nom d’utilisateur et mot de passe : minimum

-

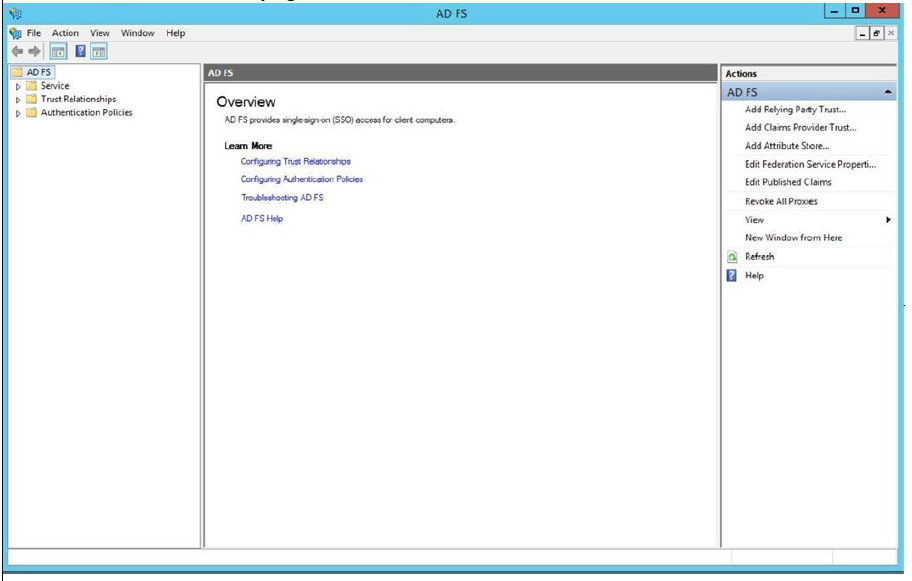

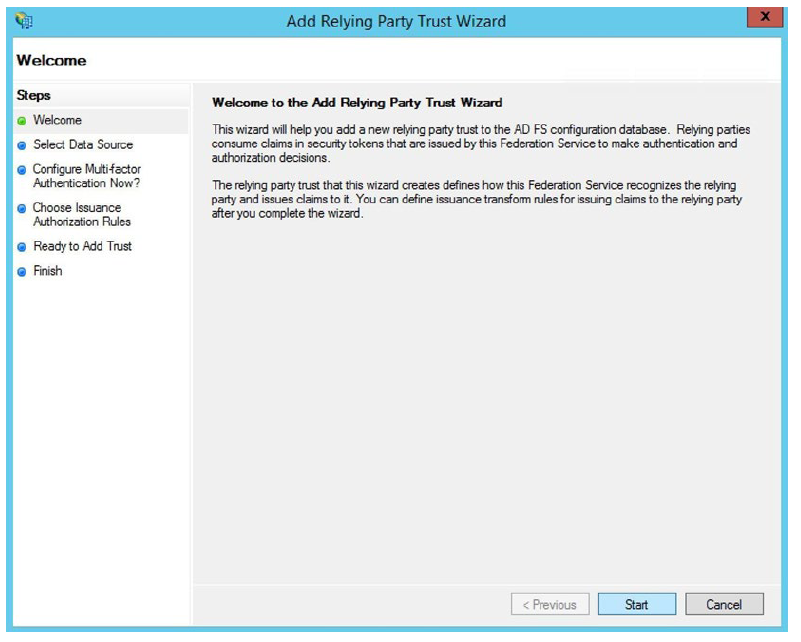

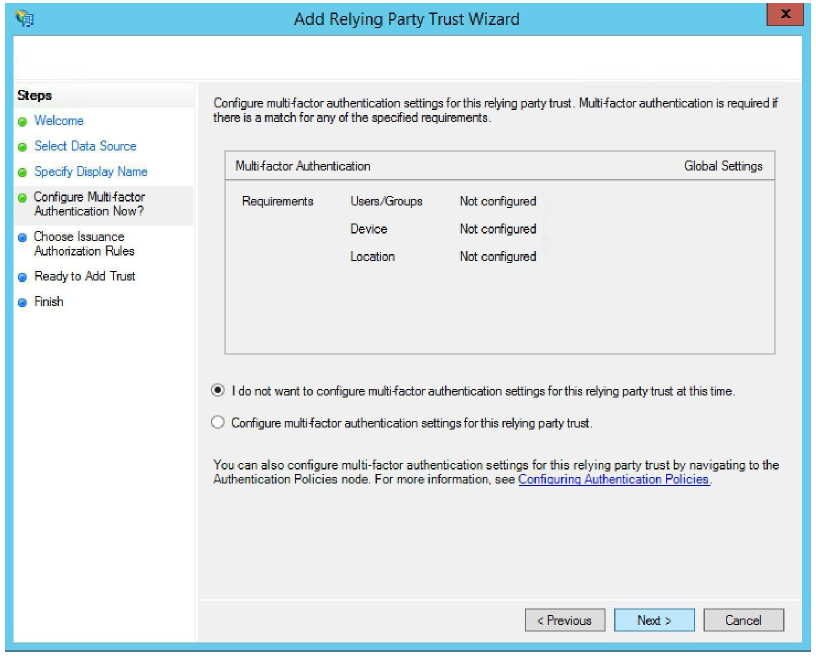

Réduisez Internet Explorer et revenez à la console de gestion ADFS. Développez le nœud Relations de confiance et sélectionnez Relying Party Trusts. Cliquez ensuite sur Ajouter une confiance en une partie dépendante… depuis le côté droit de la console. Cela lance l’assistant Add Relying Trust.

-

Cliquez sur Démarrer pour commencer à spécifier une confiance entre parties fiables.

-

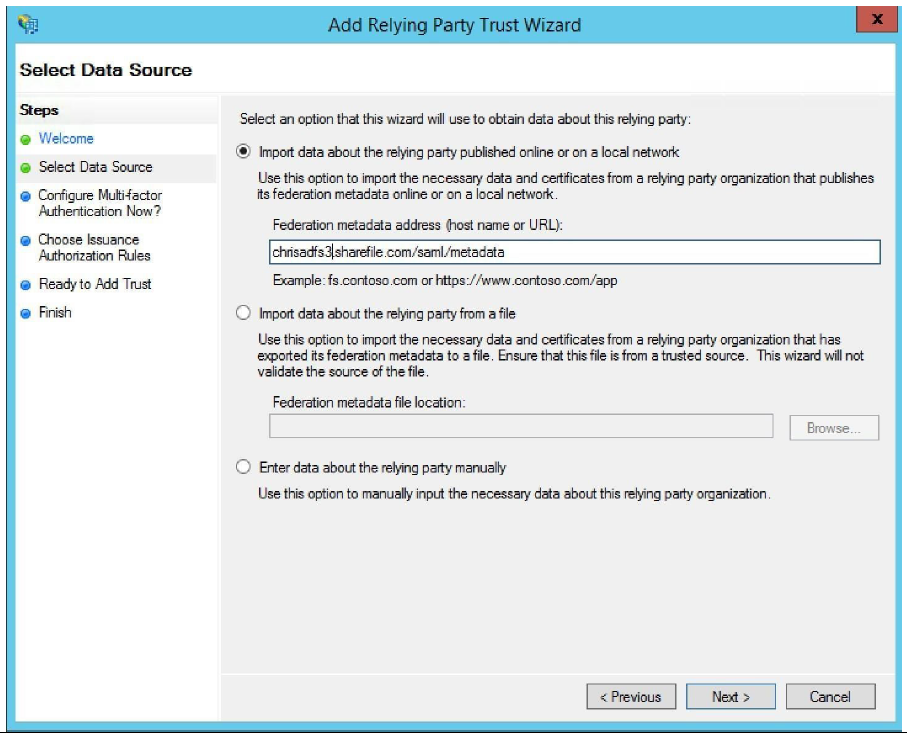

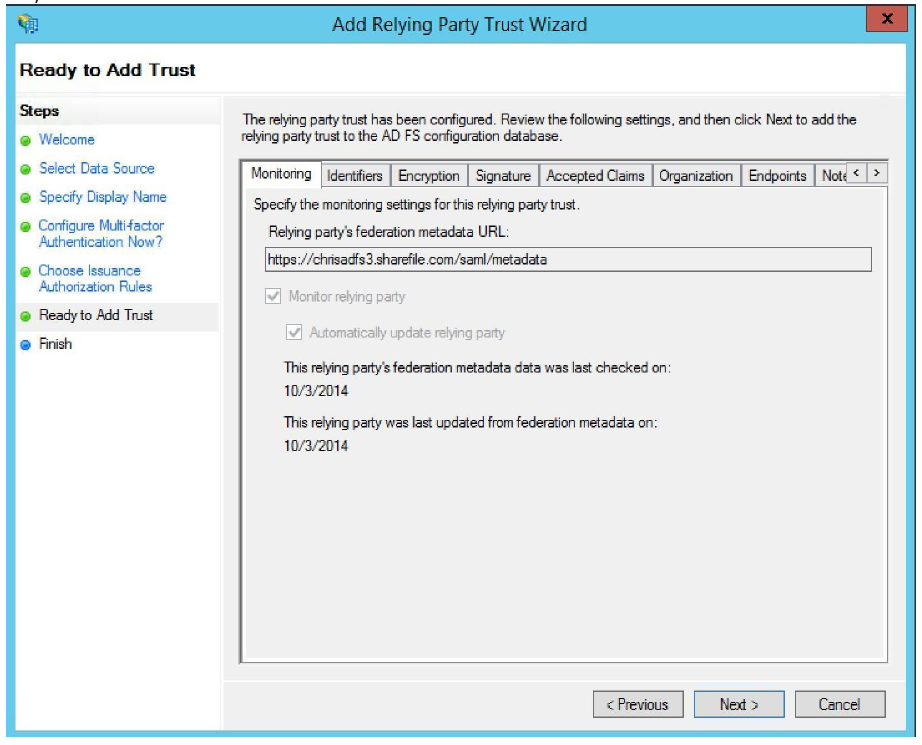

La récupération des métadonnées depuis le site SAML peut configurer la confiance automatiquement pour vous. Utilisez

https://<yoursubdomain>.sharefile.com/saml/metadatacomme adresse de métadonnées de fédération (nom d’hôte ou URL). Cliquez sur Suivant.

-

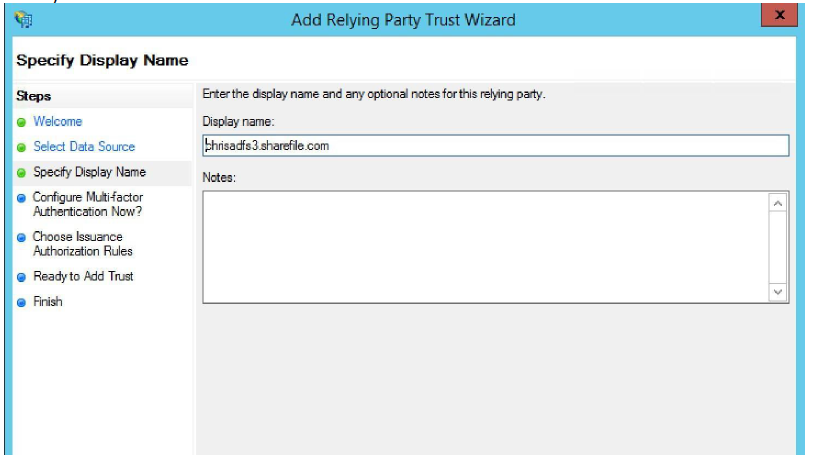

Spécifiez un nom d’affichage. Généralement, vous conservez cette valeur sur

<yoursubdomain>.sharefile.comafin de pouvoir identifier les différentes approbations les unes par rapport aux autres.

-

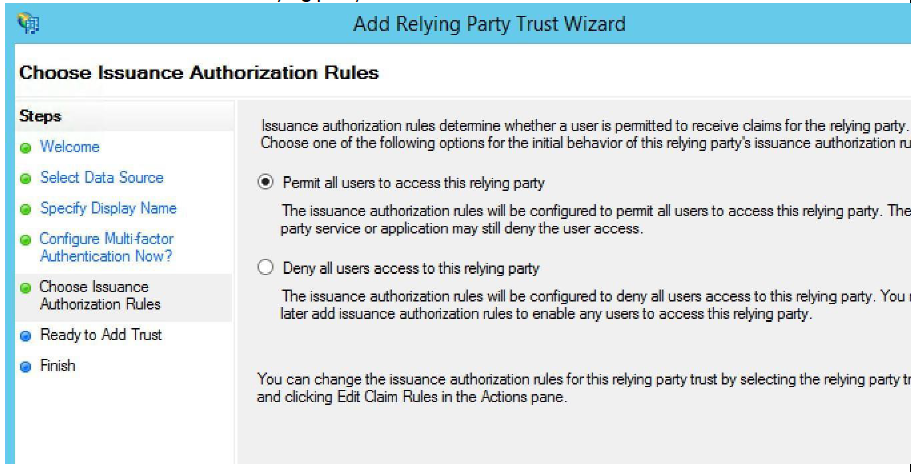

Autorisez tous les utilisateurs à accéder à cet tiers de confiance. Cliquez sur Suivant.

-

Vérifiez que les informations sont correctes et cliquez sur Suivant.

-

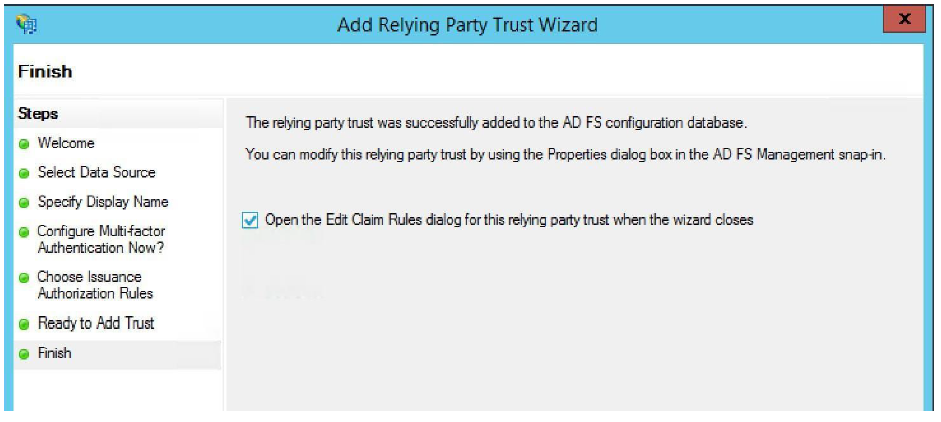

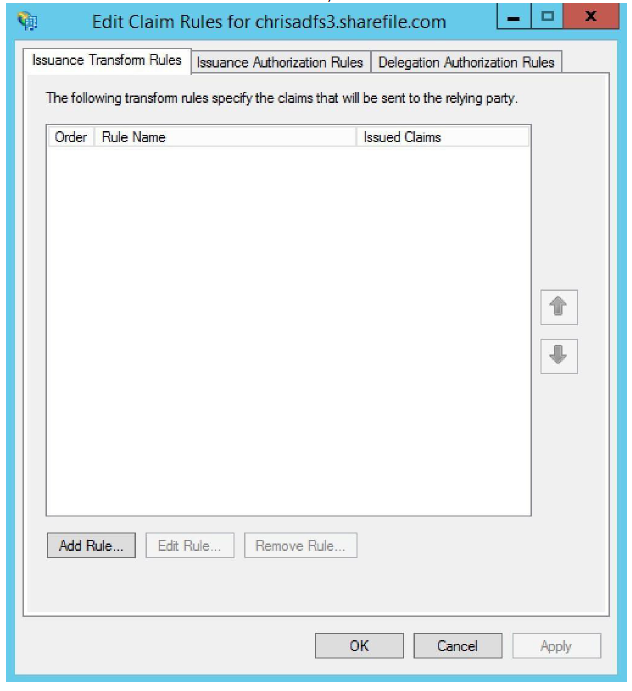

Vérifiez que la case Ouvrir la boîte de dialogue Modifier les règles de réclamation pour cette partie fiable à la fermeture de l’assistant est cochée. Cliquez ensuite sur Fermer.

-

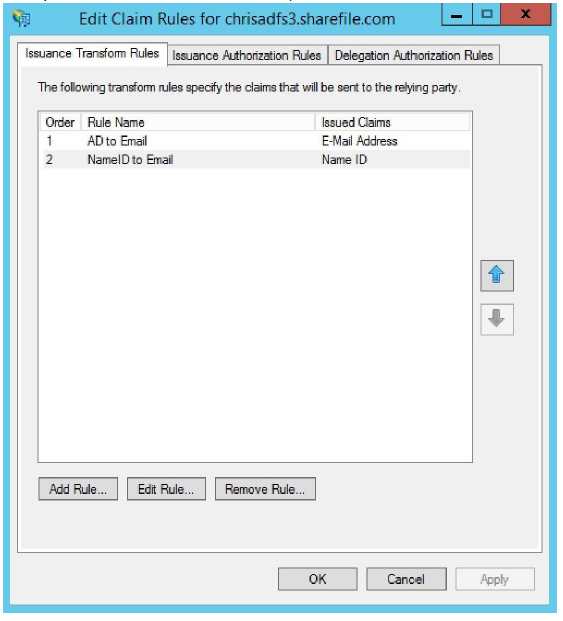

Dans l’onglet Règles de transformation des émissions, cliquez sur Ajouter une règle.

-

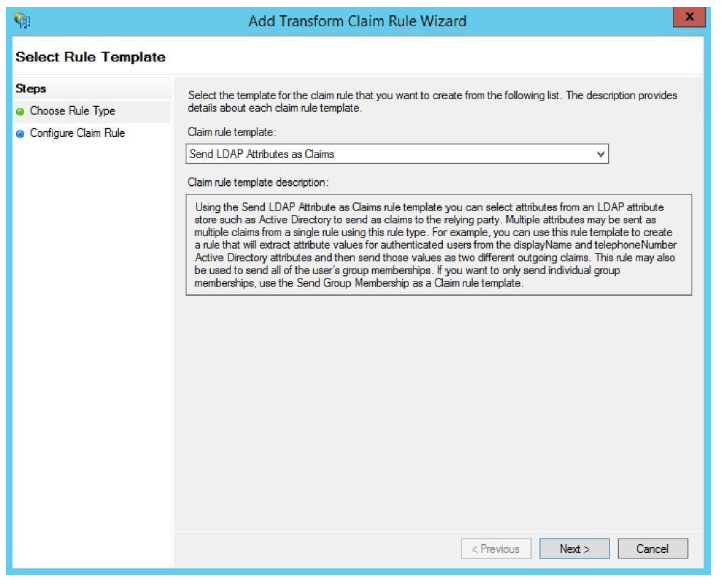

La première règle consiste à envoyer des attributs LDAP sous forme de réclamations.

-

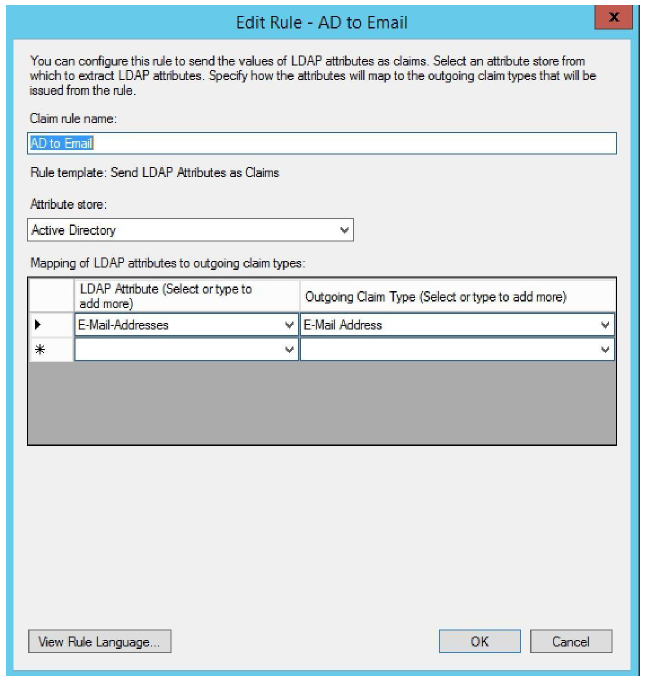

Les utilisateurs de la plateforme Citrix Content Collaboration sont identifiés par leur adresse e-mail. Nous envoyons la revendication sous forme d’UPN. Donnez un nom descriptif à la règle de revendication, tel que Adresse e-mail à adresse e-mail. Sélectionnez Active Directory comme magasin d’attributs. Enfin, sélectionnez Adresse e-mail comme attribut LDAP et Adresse e-mail comme type de revendication sortante. Cliquez sur Finish.

-

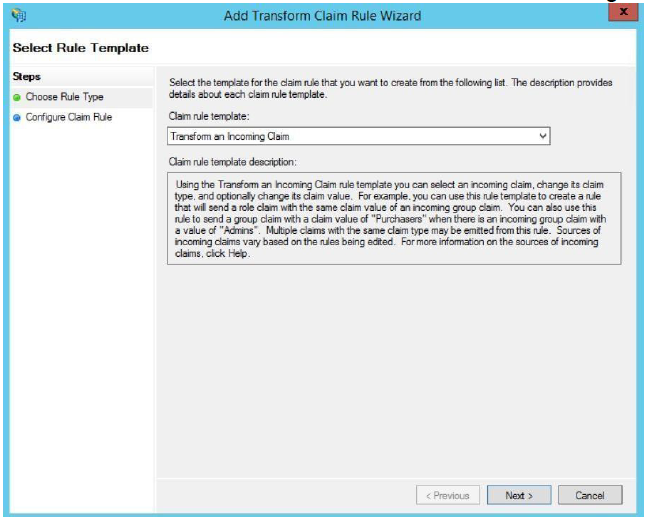

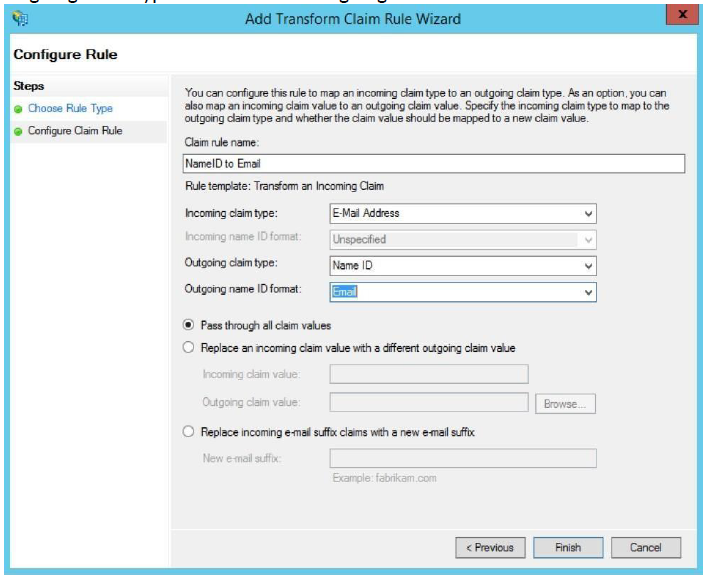

Créez une deuxième règle. Cette règle est utilisée pour transformer une revendication entrante. Cliquez sur Suivant.

-

Le type de revendication entrante transforme l’adresse e-mail entrante en un type de revendication Name ID sortant au format e-mail. Donnez un nom descriptif, tel que ID nominatif à l’adresse e-mail. Le type de revendication entrante est Adresse e-mail, le type de réclamation sortanteNom ID. Le format du nomsortantestE-mail. Cliquez surFinish.

-

Vérifiez que les revendications sont correctes, puis cliquez sur OK.

-

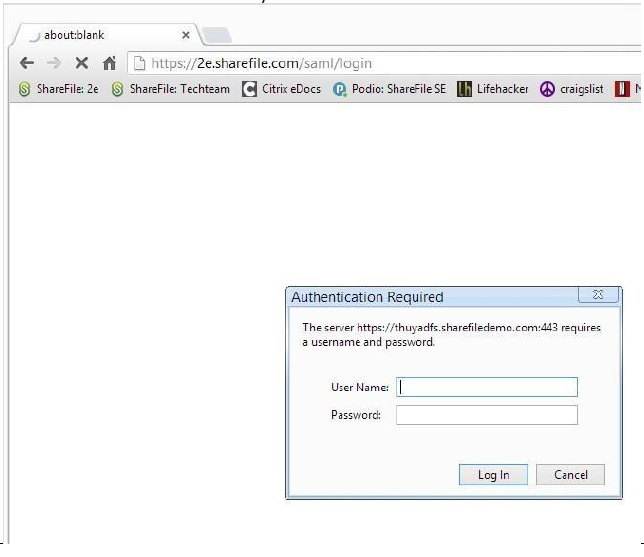

Basculez vers n’importe quel navigateur Web et accédez à

https://<yoursubdomain>.sharefile.com/saml/login. Vous êtes redirigé vers vos services ADFS. Si votre e-mail de connexion est lié à un utilisateur sur AD, vous pouvez vous authentifier à l’aide de vos informations d’identification AD.