Guide de configuration de l’authentification unique Citrix Content Collaboration pour ADFS 4

Composants requis

- Le domaine a rejoint l’hôte Windows Server 2016

- Nom de domaine complet accessible au public associé à une adresse IP publique (Exemple :

<adfs>.yourdomain.com) - Certificat SSL valide associé au nom de domaine complet du site (les caractères génériques sont pris en charge)

- Port 443 ouvert entrant et sortant sur l’adresse IP publique associée au nom de domaine complet AD FS

Remarque :

L’URL du compte est l’URL de votre compte ShareFile au format

https://mysubdomain.sharefile.comou, en Europe,https://mysubdomain.sharefile.eu.

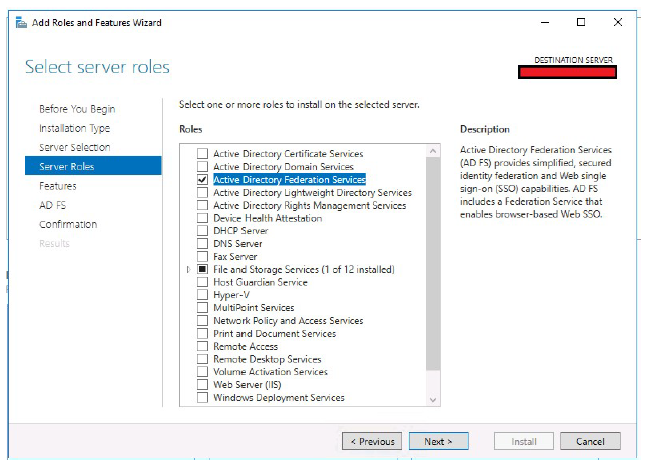

Ajouter un rôle ADFS

- Lancez Server Manager.

- Cliquez sur Gérer en haut à droite.

- Cliquez sur Ajouter des rôles et des fonctionnalités.

- Sélectionnez Services de fédération Active Directory.

- Cliquez sur Suivant.

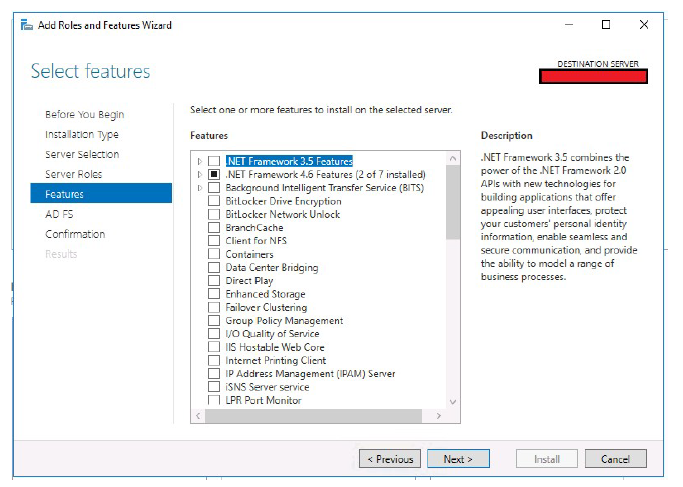

- Cliquez sur Suivant.

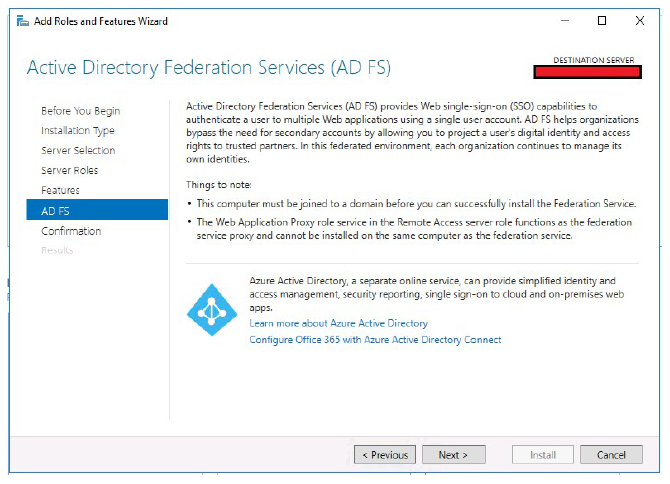

- Cliquez sur Suivant.

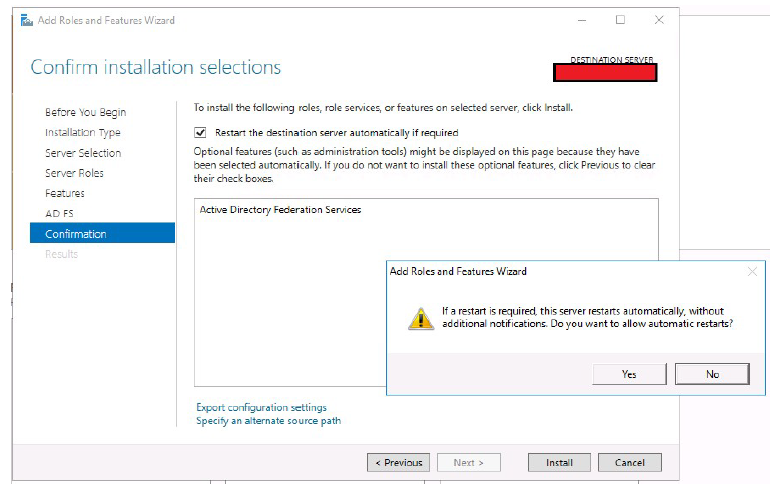

- Sélectionnez Redémarrer le serveur de destination automatiquement si nécessaire.

- Cliquez sur Installer, répondez Oui à l’invite de redémarrage.

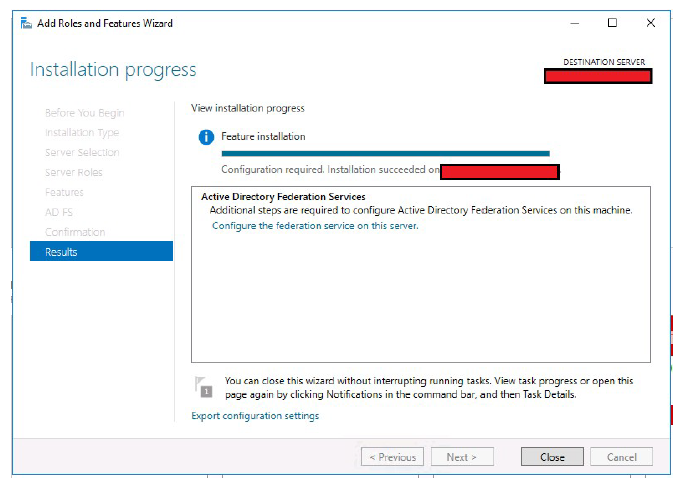

- Cet écran s’affiche maintenant après l’installation réussie du rôle. Cliquez sur Fermer.

Configurer ADFS

- Ouvrez le gestionnaire de serveur.

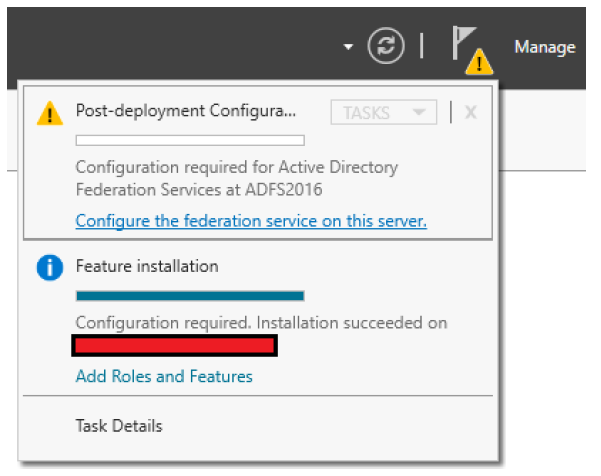

- Cliquez sur l’icône représentant un drapeau avec le symbole d’avertissement jaune.

- Cliquez sur Configurer le service de fédération sur ce serveur.

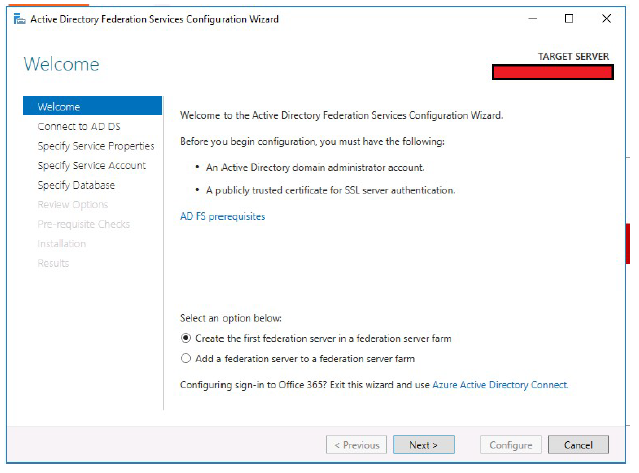

- Sélectionnez la case d’option Créer le premier serveur de fédération dans une batterie de serveurs de fédération.

- Cliquez sur Suivant.

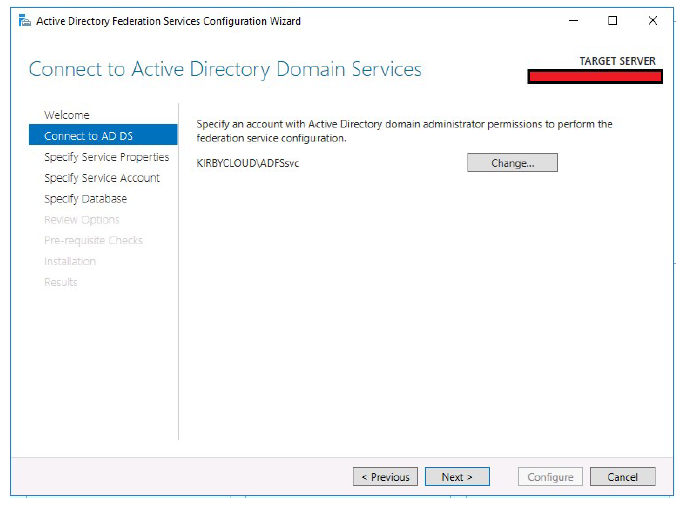

- Définissez un compte d’administrateur de domaine pour configurer ADFS.

- Cliquez sur Suivant.

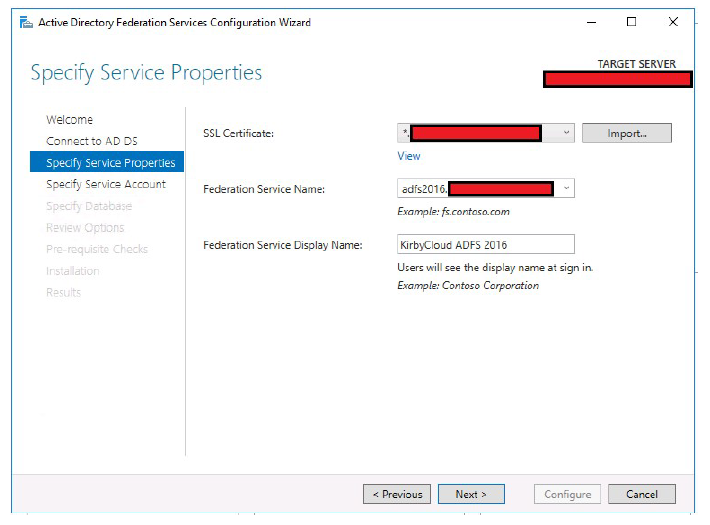

- Sélectionnez le certificat SSL public. Ce certificat doit être importé sur l’hôte avant la configuration ADFS.

- Entrez un nom de service de fédération. Ce nom doit correspondre au nom de domaine complet que vous avez créé pour ADFS.

Exemple :

adfs2016.yourdomain.com - Entrez un nom d’affichage de service. Ce nom est le texte qui s’affiche sur une page de connexion basée sur des formulaires.

- Cliquez sur Suivant.

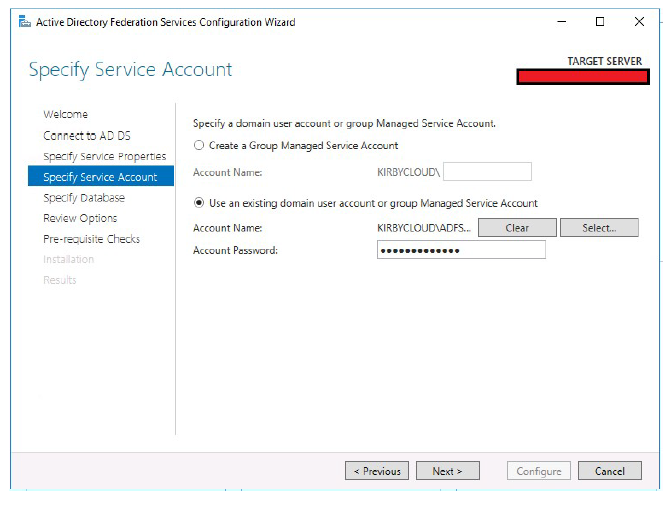

- Spécifiez le compte de service qu’ADFS utilise.

- Cliquez sur Suivant.

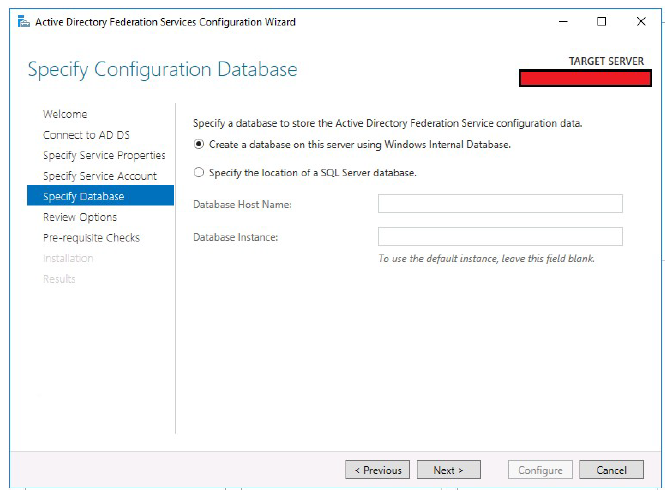

- Sélectionnez le type de base de données.

- Cliquez sur Suivant.

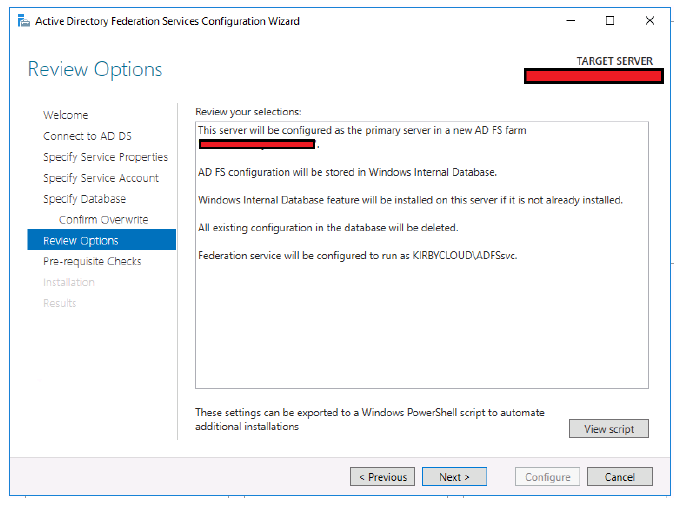

- Passez en revue les modifications avant qu’elles ne soient apportées.

- Cliquez sur Suivant.

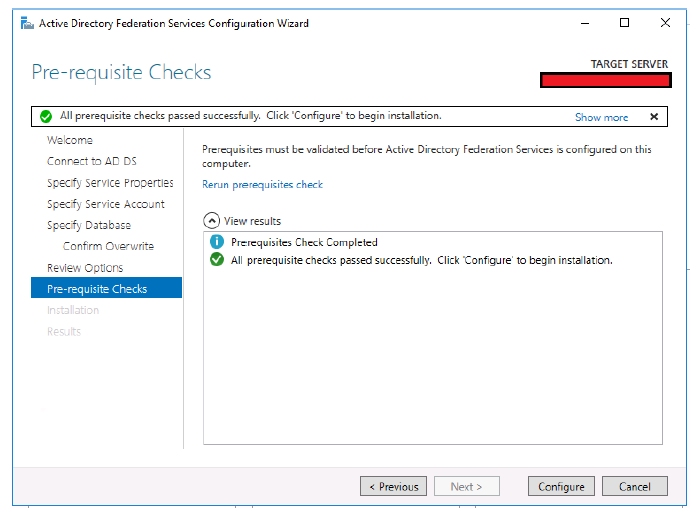

- Cliquez sur Configurer si toutes les vérifications préalables ont été effectuées avec succès.

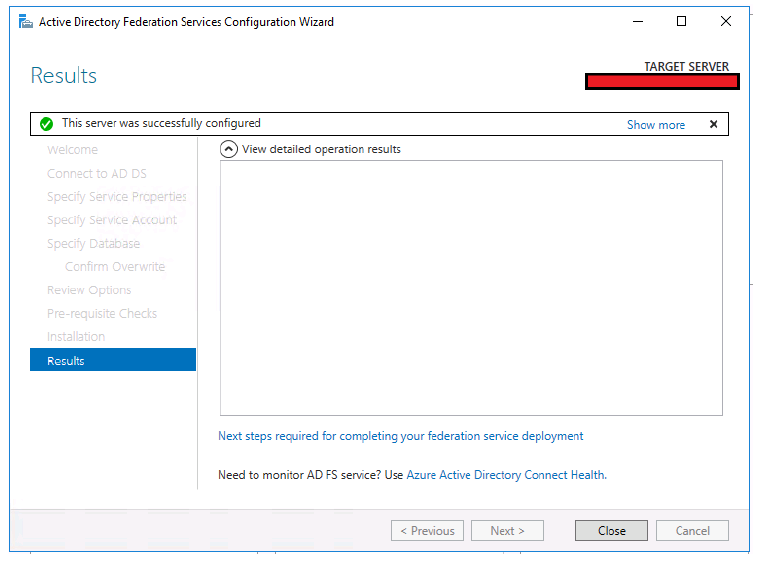

- Après la configuration réussie d’ADFS, cet écran s’affiche.

- Cliquez sur Fermer.

Activer la connexion initiée par l’IdP

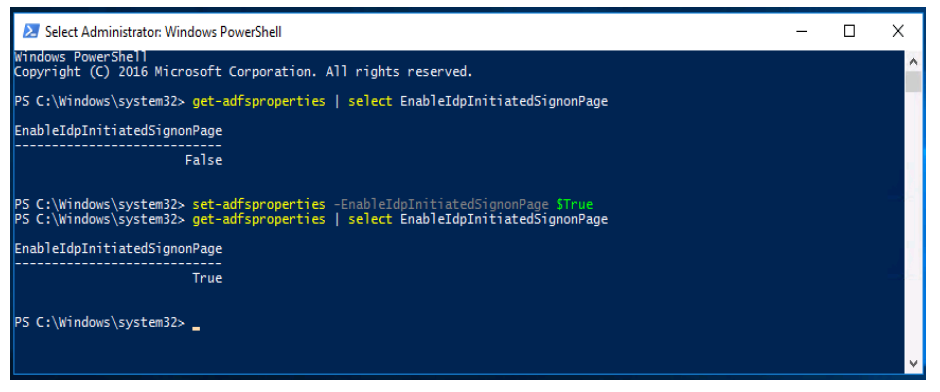

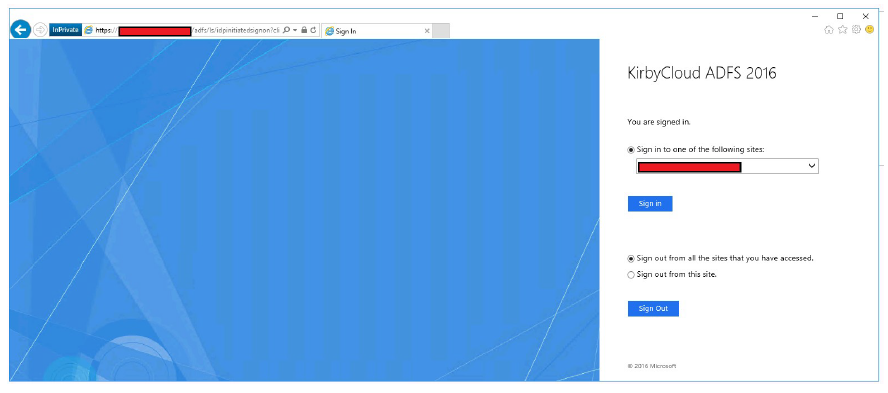

La page de connexion initiée par l’IdP confirme qu’ADFS accepte vos informations d’identification de domaine avant d’établir des approbations de fournisseur de services. Par défaut, cette page est désactivée sur les environnements Windows Server 2016. Utilisez PowerShell pour activer la connexion initiée par l’IdP.

- Lancez PowerShell en tant qu’administrateur.

- Exécutez la commande

set-adfsproperties –EnableIDPInitiatedSignonPage $True. - Vous pouvez désormais accéder à

https://<adfs.domain.com>/adfs/ls/idpinitiatedsignon.aspxet vous connecter.

Certificat de signature de jeton d’exportation

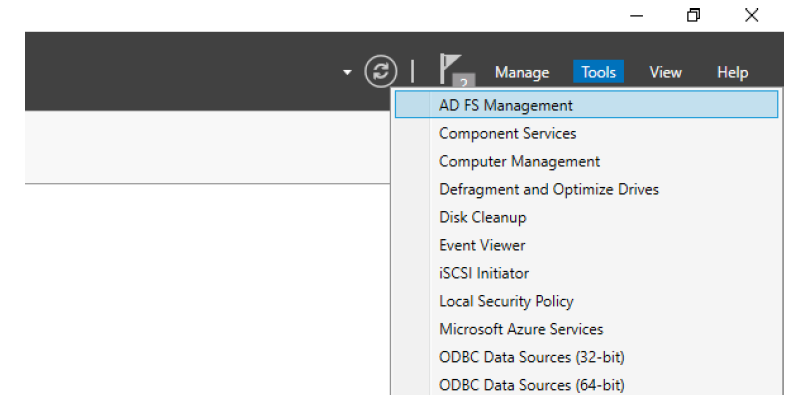

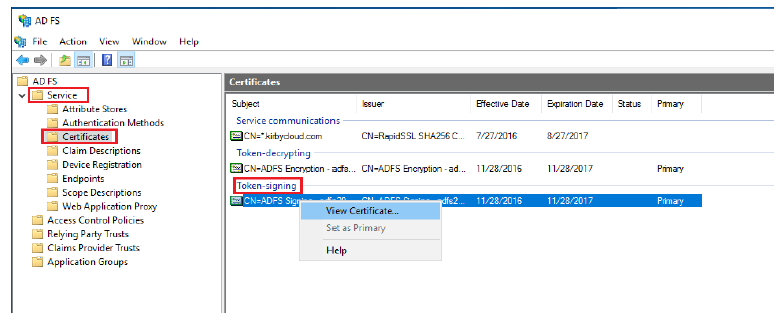

- Lancez la console de gestion ADFS à partir du Gestionnaire de serveur.

- Développez le service.

- Sélectionnez Certificats.

- Cliquez avec le bouton droit sur le certificat de signature de jeton principal Sélectionnez Afficher le certificat…

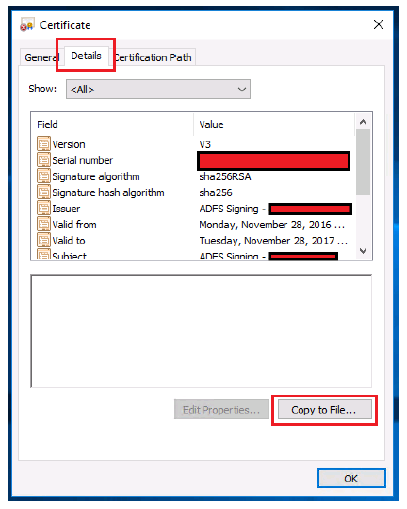

- Sélectionnez la page de l’onglet Détails.

- Cliquez sur Copier dans un fichier….

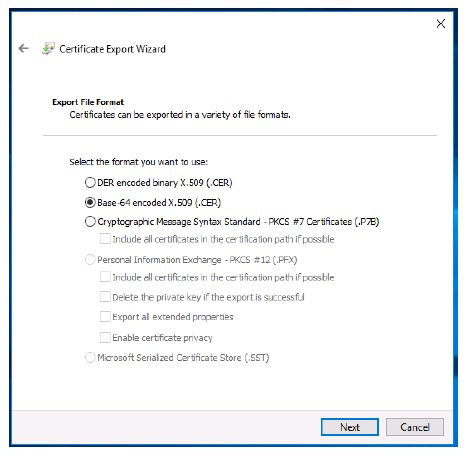

- Cliquez sur Suivant.

- Sélectionnez le bouton radio X.509 (.CER) codé en Base-64 .

- Cliquez sur Suivant.

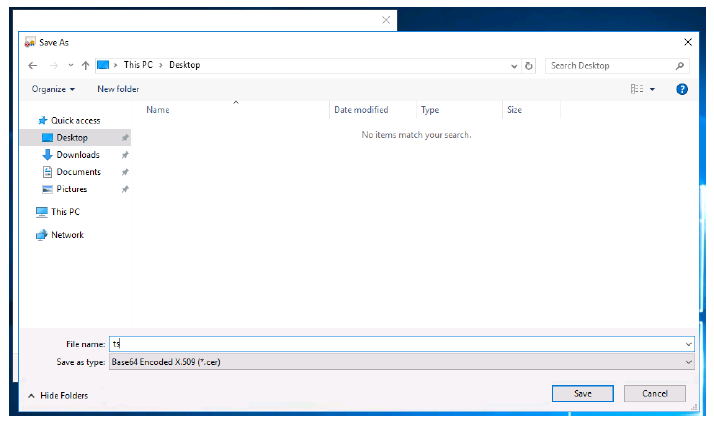

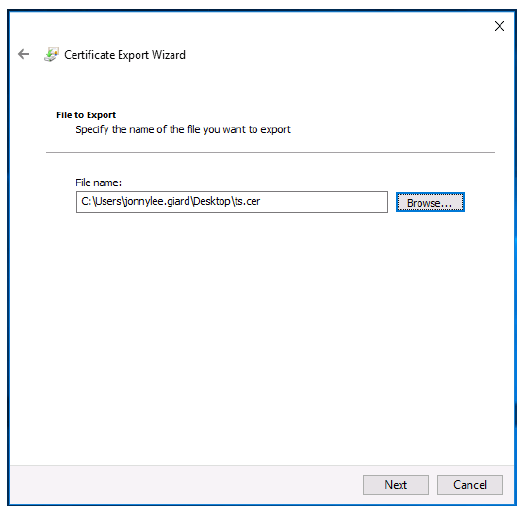

- Cliquez sur Parcourir.

- Choisissez un emplacement pour exporter votre certificat de signature de jeton.

- Donnez un nom à votre certificat de signature de jeton.

- Cliquez sur Enregistrer.

- Cliquez sur Suivant.

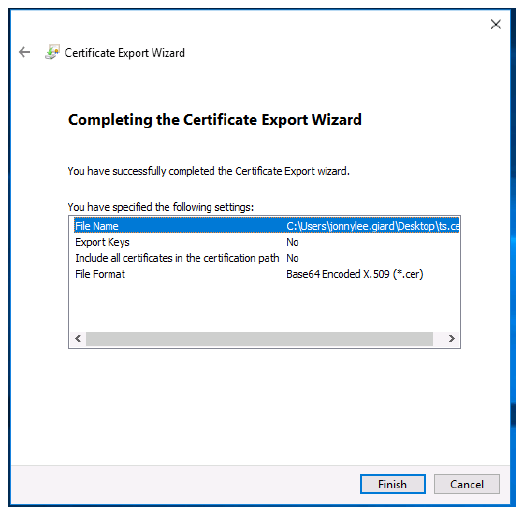

- Cliquez sur Finish.

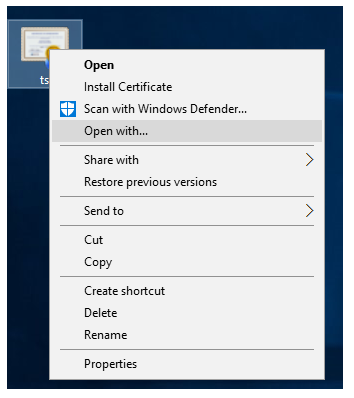

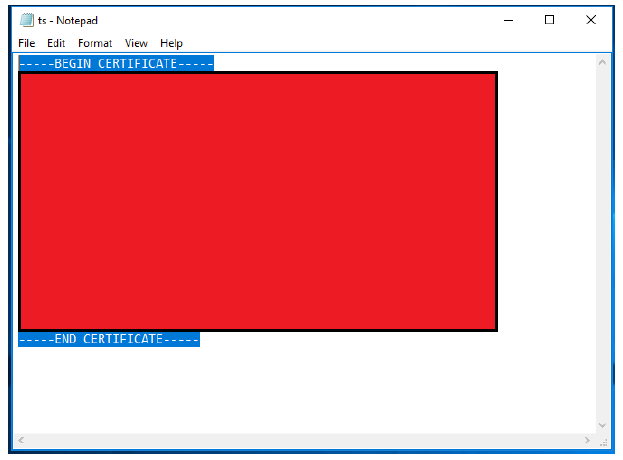

- Cliquez avec le bouton droit sur le certificat de signature de jeton exporté.

- Cliquez sur Ouvrir avec….

- Choisissez le bloc-notes.

- Copiez le contenu de votre certificat de signature de jeton

Configurer le compte Citrix Content Collaboration

- Connectez-vous à votre compte Citrix Content Collaboration à l’aide de votre navigateur Web.

- Cliquez sur Paramètres dans le panneau latéral gauche.

- Cliquez sur Paramètres d’administration.

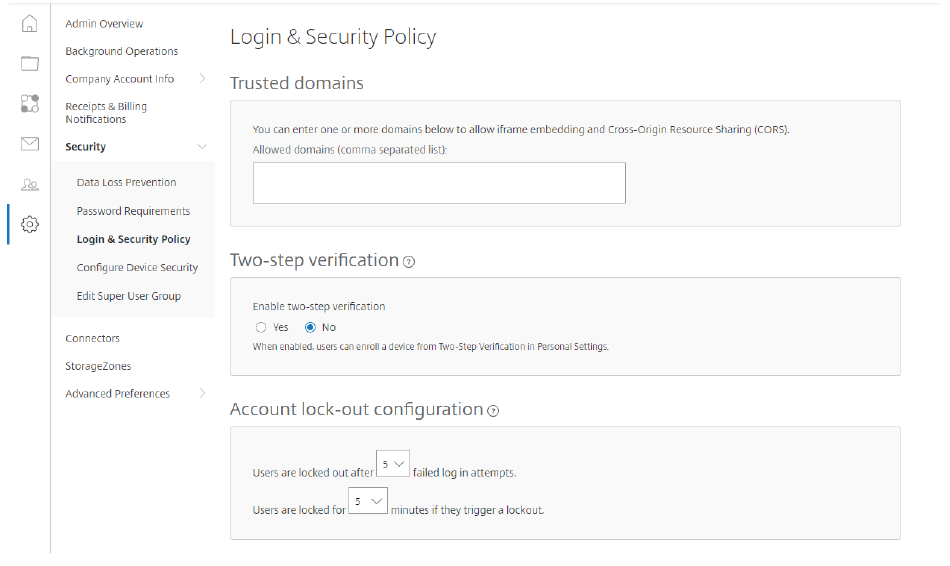

- Développez Sécurité.

- Cliquez sur Politique de connexion et de sécurité. Faites défiler l’écran jusqu’au bas de la page.

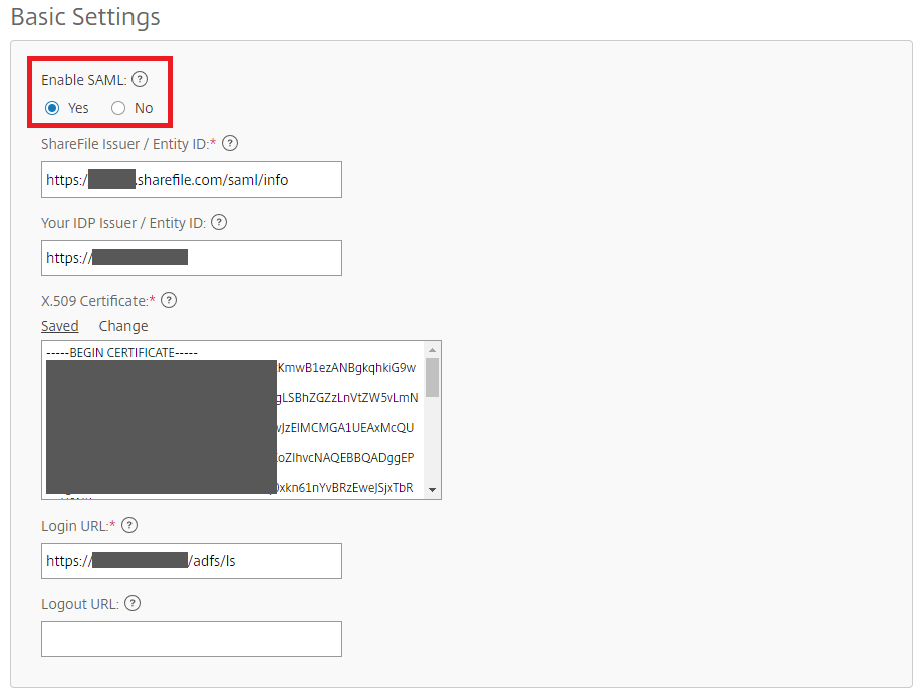

- Identifiant de l’émetteur ou de l’entité ShareFile :

https://<subdomain>.sharefile.com/saml/info - Identifiant de l’émetteur/entité de votre fournisseur d’identité :

https://<adfs>.yourdomain.com - Certificat X.509 : Collez le contenu du certificat exporté de la section précédente

- URL de connexion :

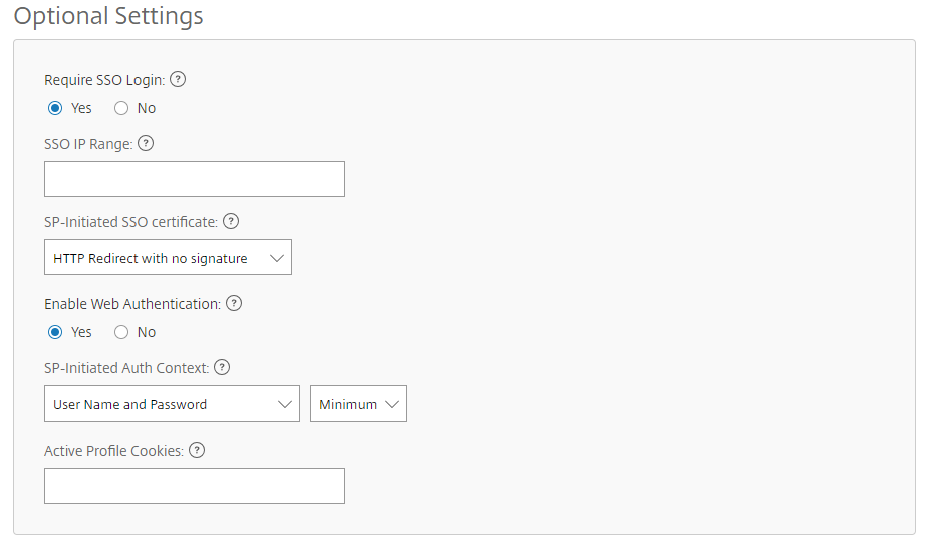

https://<adfs>.yourdomain.com/adfs/ls - Activer l’authentification Web : Oui (cochée)

- Contexte d’authentification initié par le SP : nom d’utilisateur et mot de passe : minimum

- Enregistrez vos modifications.

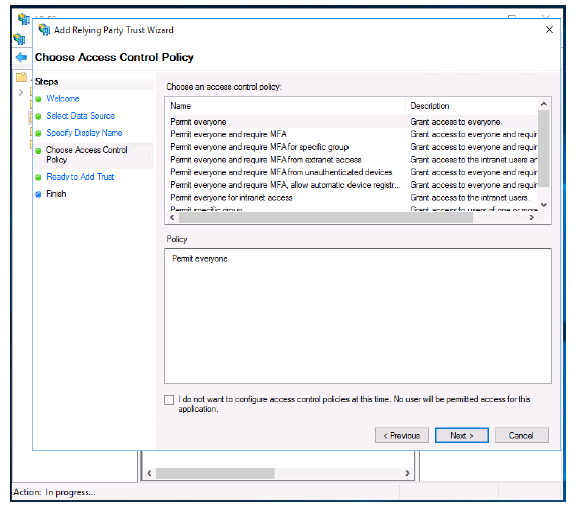

Renforcer la confiance des fournisseurs de services

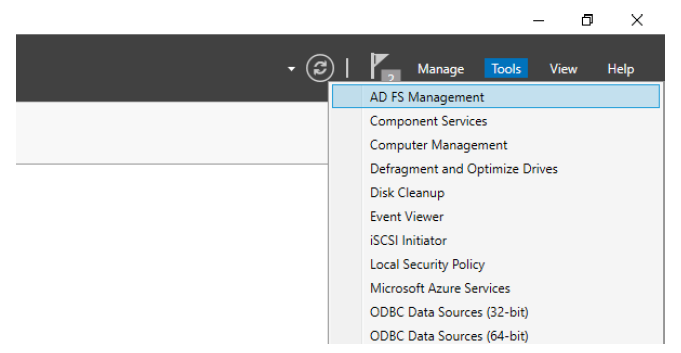

- Lancez la gestion ADFS à partir du Gestionnaire de serveur.

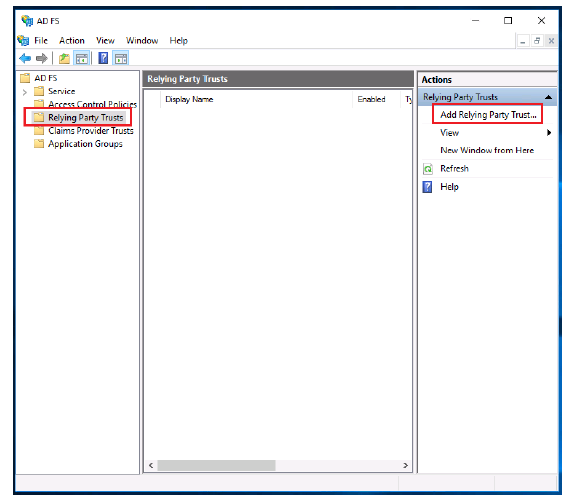

- Sélectionnez Approbations de partie de confiance.

- Cliquez sur Add Relying Party Trust.

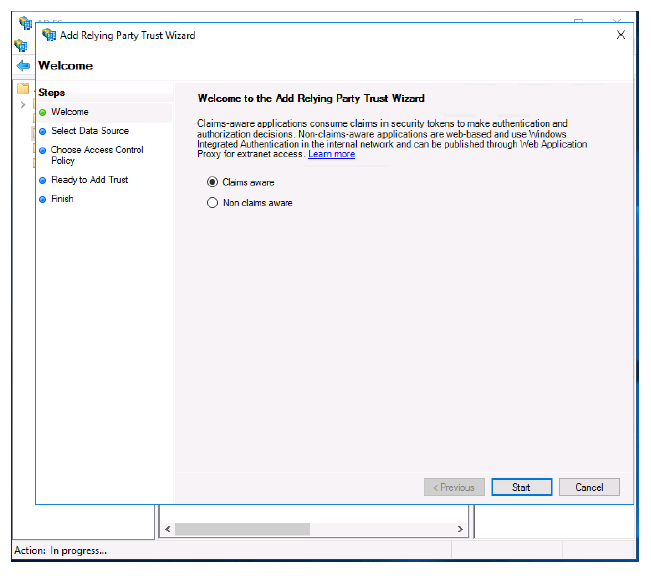

- Sélectionnez le bouton Claims aware.

- Cliquez sur Démarrer.

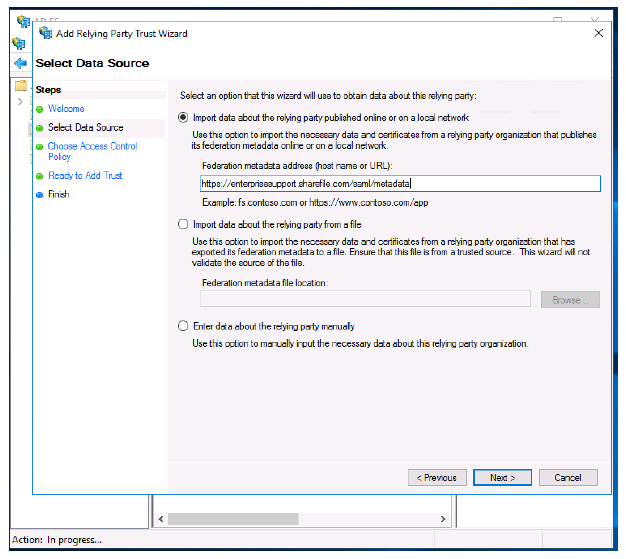

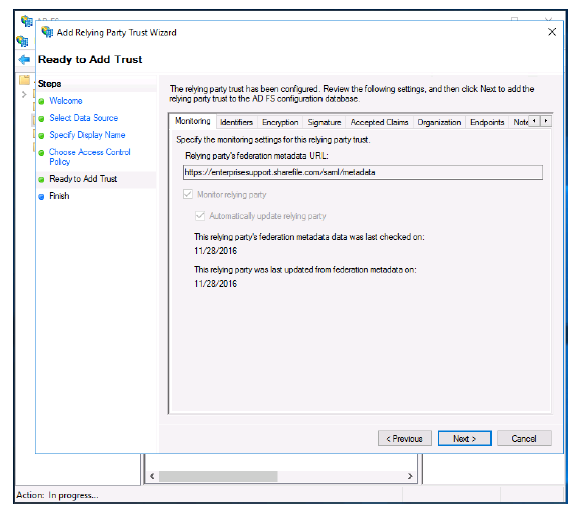

- Saisissez l’URL des métadonnées de votre compte Citrix Content Collaboration. Exemple :

https://<subdomain>.sharefile.com/saml/metadata - Vous pouvez également accéder à cette URL, copier le contenu et enregistrer en tant que fichier .xml si vous préférez importer les métadonnées SAML à l’aide d’un fichier. Vous pouvez également saisir ces informations manuellement en sélectionnant le troisième bouton radio.

- Cliquez sur Suivant.

- Cliquez sur Suivant.

- Cliquez sur Suivant.

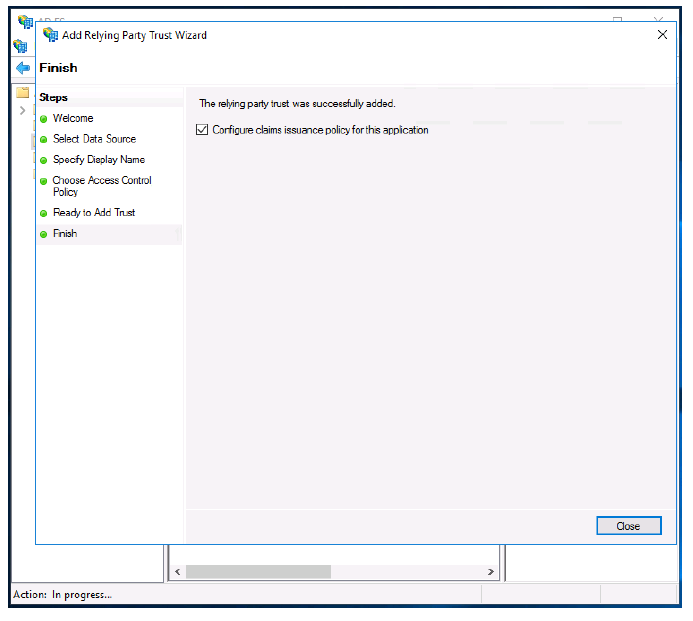

- Cliquez sur Fermer.

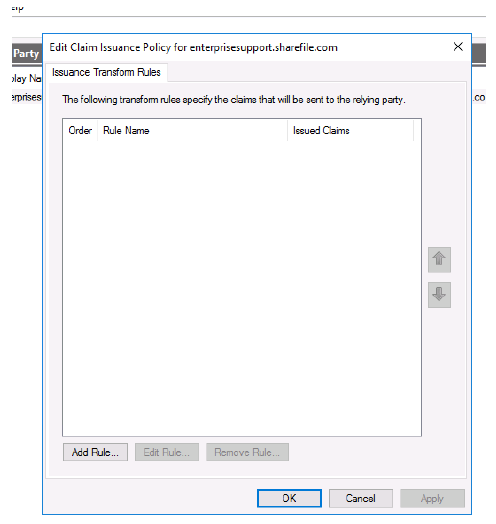

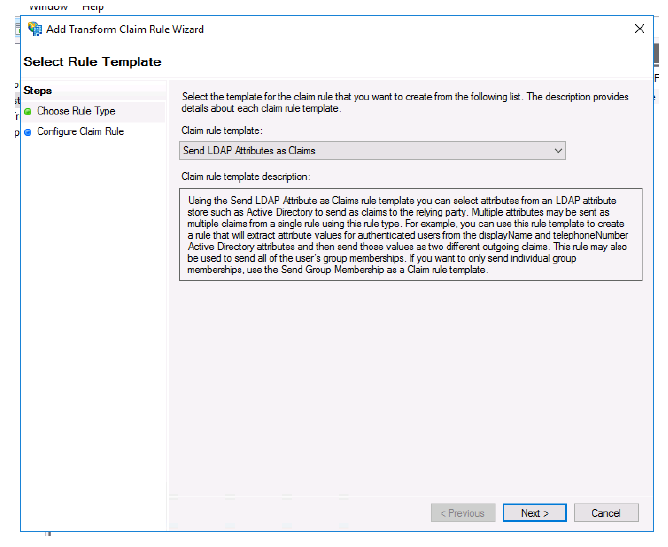

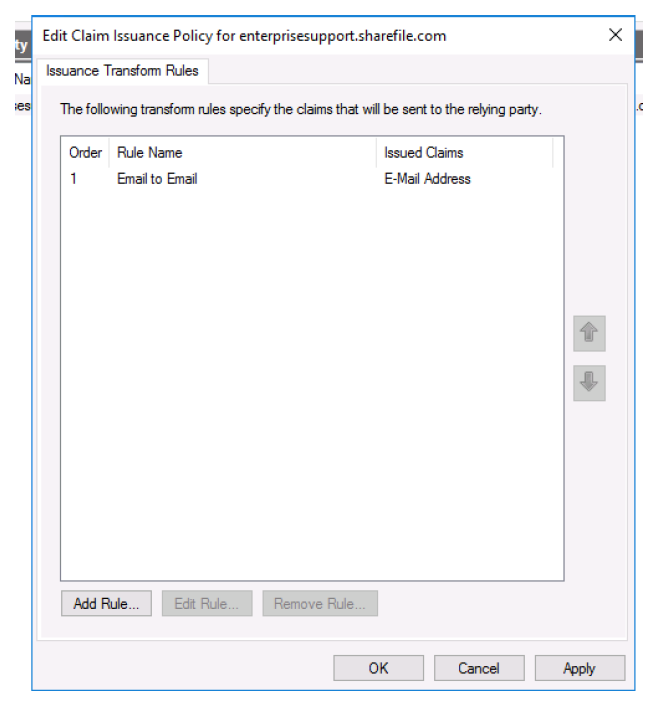

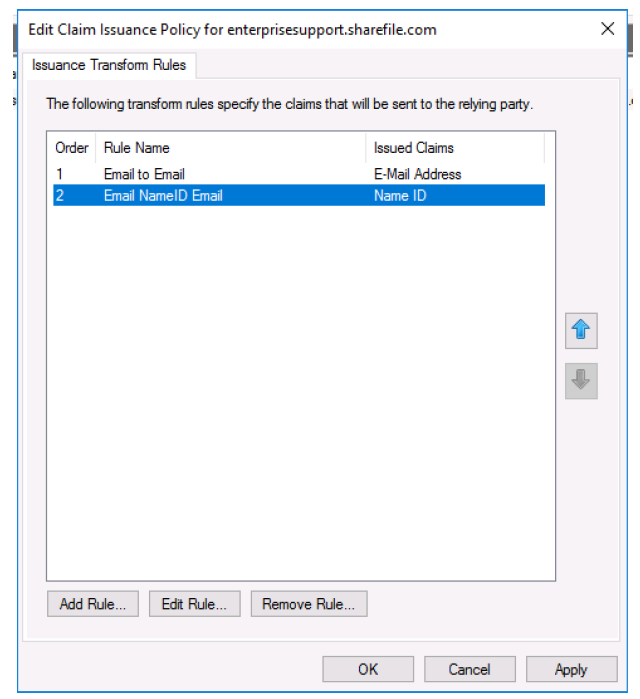

- Cliquez sur Ajouter une règle….

- Sélectionnez Envoyer les attributs LDAP en tant que revendications dans le menu.

- Cliquez sur Suivant.

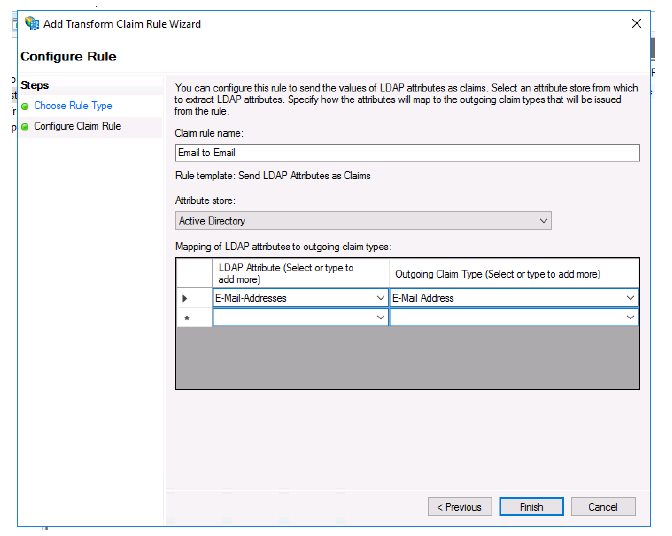

- Donnez un nom à votre règle.

- Sélectionnez Active Directory dans le menu du magasin d’attributs .

- Sélectionnez Adresses e-mail dans le premier menu Attribut LDAP .

- Sélectionnez Adresse e-mail dans le premier menu Type de réclamation sortante .

- Cliquez sur Finish.

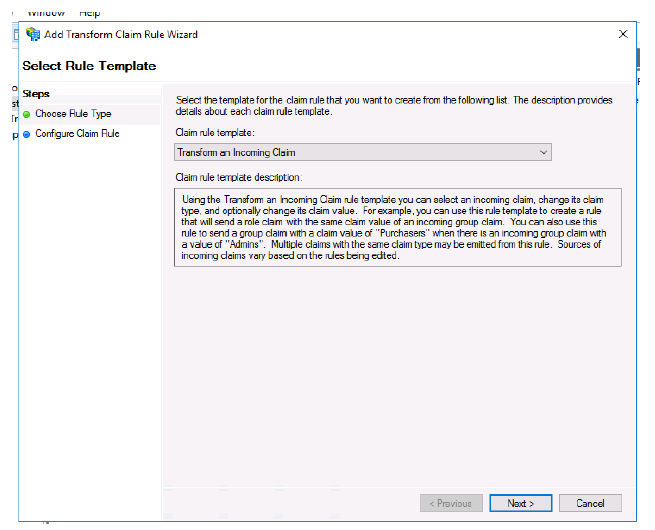

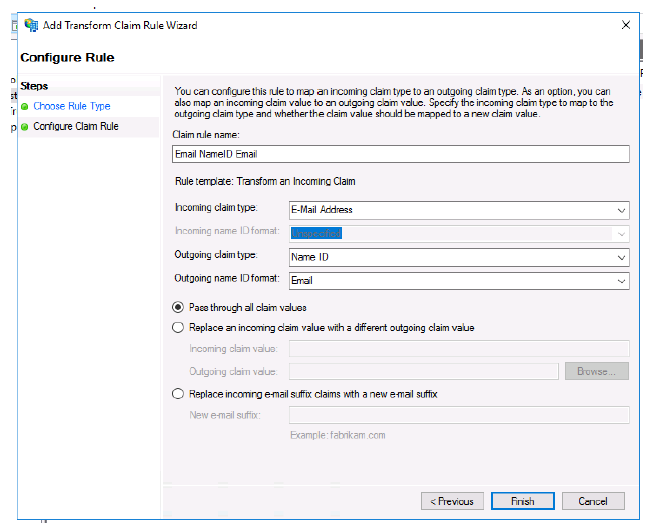

- Cliquez sur Ajouter une règle….

- Sélectionnez Transformer une réclamation entrante.

- Cliquez sur Suivant.

- Donnez un nom à votre règle.

- Sélectionnez Adresse e-mail pour le type de réclamation entrante :.

- Sélectionnez ID de nom pour le type de réclamation sortante :.

- Sélectionnez E-mail pour le format d’ID de nom sortant :.

- Cliquez sur Appliquer.

- Cliquez sur OK.

Testez votre configuration

Accédez à l’URL de connexion SAML de votre compte Citrix Content Collaboration. Vous êtes maintenant redirigé vers votre hôte ADFS et vous êtes invité à fournir des informations d’identification. Connectez-vous à l’aide des informations d’identification associées au domaine pour lequel votre hôte ADFS fournit des services de fédération. L’adresse e-mail de votre utilisateur AD doit correspondre à l’adresse e-mail d’un utilisateur dans Citrix Content Collaboration. Si les informations d’identification sont correctes et que votre adresse e-mail correspond à un utilisateur Citrix Content Collaboration, vous êtes connecté au compte Citrix Content Collaboration associé à votre e-mail.