ADFS 3 用ShareFile シングルサインオン構成ガイド

インストールの前提条件

Citrix Content Collaboration をActive Directory フェデレーションサービスで認証するように設定するには、以下が必要です。

- Windows Server 2012 R2

- CA から発行された公的に署名された SSL 証明書。自己署名証明書と未署名の証明書は受け付けられません。

- ADFS サーバー用の完全修飾ドメイン名

- Citrix Content Collaboration 内の管理者アカウントにアクセスして、シングルサインオンを構成できます。

注:

Active DirectoryからCitrix Content Collaboration にユーザーをプロビジョニングするには、ユーザー管理ツールインストールガイドを参照してください。

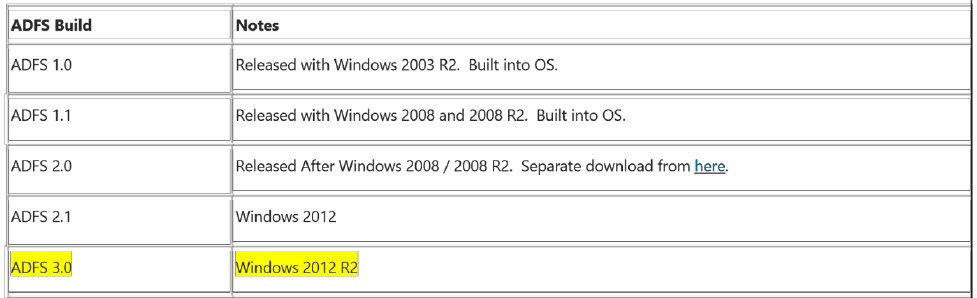

ADFS 3.0 (ロールベースインストール)

-

Microsoft Active Directory フェデレーションサービス 3.0 を個別にダウンロードすることはできません。このバージョンには Windows 2012 R2 サーバーを使用する必要があります。

-

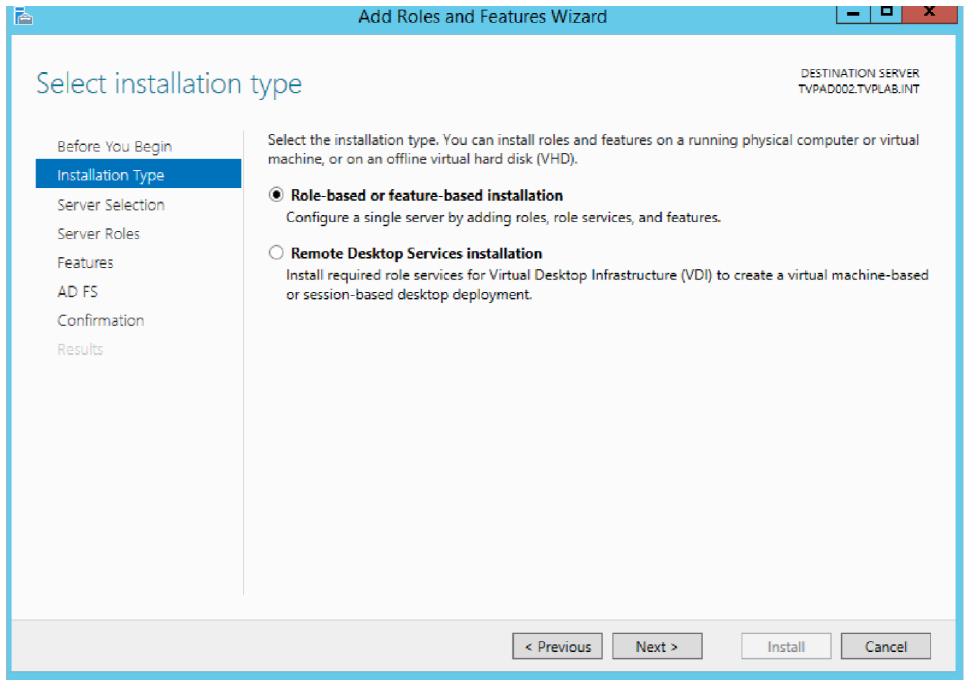

役割ベースまたは機能ベースのインストールをインストールします。[次へ]をクリックします。

-

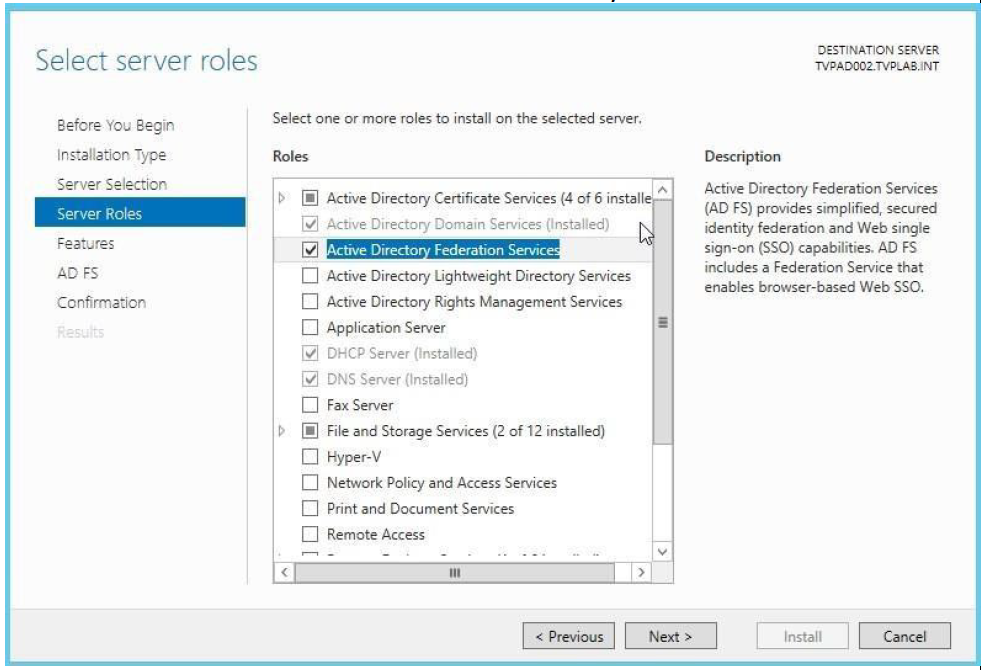

インストールするサーバーを選択し、[ 次へ] をクリックします。次に、「 Active Directory フェデレーションサービス」を選択します。[次へ]をクリックします。

-

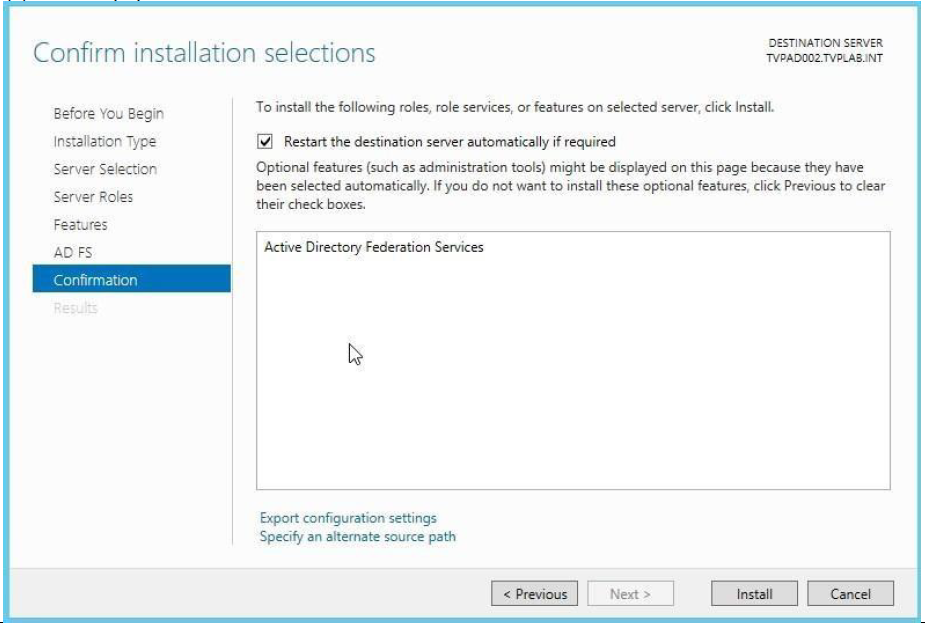

[ 次へ ] をクリックして [ サーバーの役割]、[AD FS ]、[ 確認 ] 画面に移動します。[ 再起動] のチェックボックスをオンにし、次の画面で [ はい ] と言って、[ インストール] をクリックします。

-

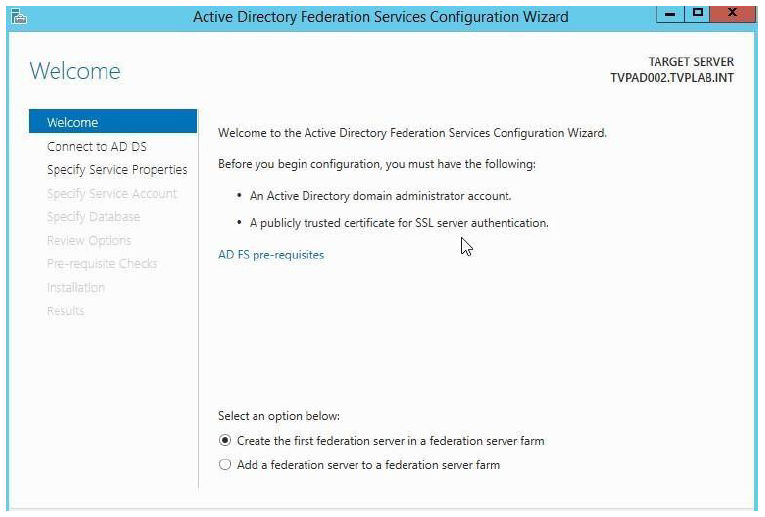

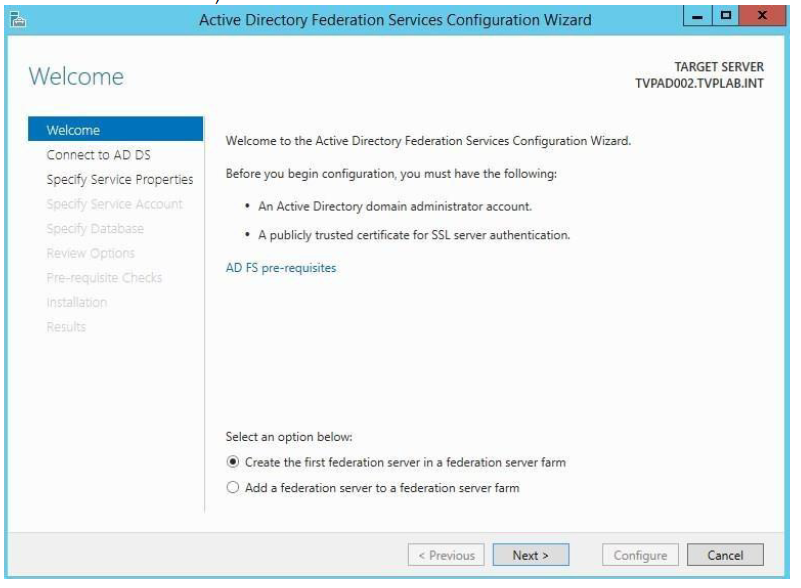

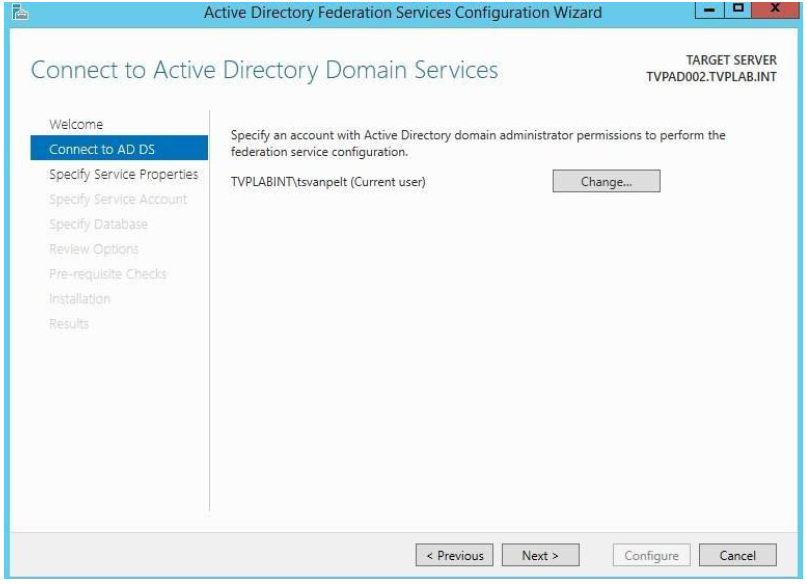

ADFS をインストールしたら、これが Active Directory 内の最初の AD FS サーバーである場合は、展開後のアクティビティを完了する必要があります。このステップには、独自の構成情報を使用してください。

ADFS 3.0 のセットアップ

- ADFS 3.0 管理コンソールで、 構成ウィザードを起動します。

-

ウィザードが起動したら、[ 新しいフェデレーションサービスの作成 ] を選択し、[ 次へ] をクリックします。

-

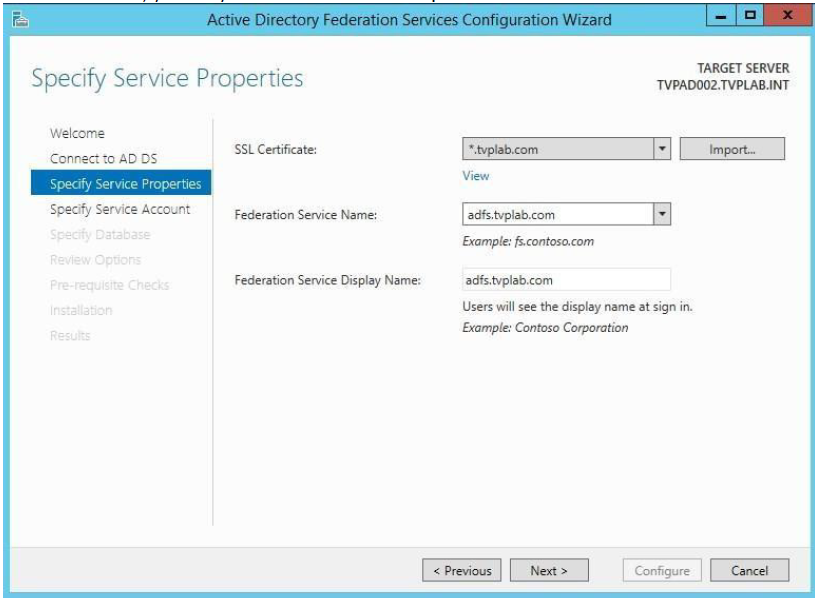

ワイルドカード証明書を使用するため、 フェデレーションサービス名を決定する必要があります。ワイルドカード SSL 証明書を使用していない場合は、この手順を実行する必要がない場合があります。次に、[ 次へ ] をクリックして続行します。

-

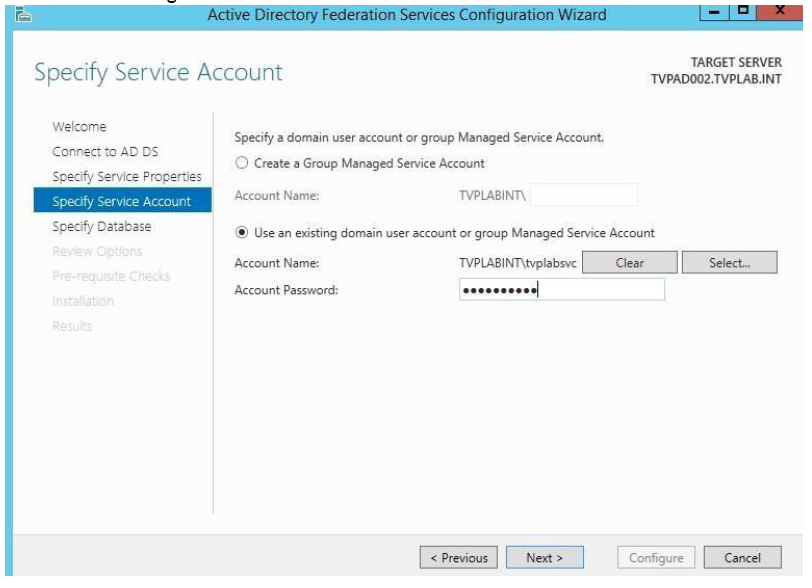

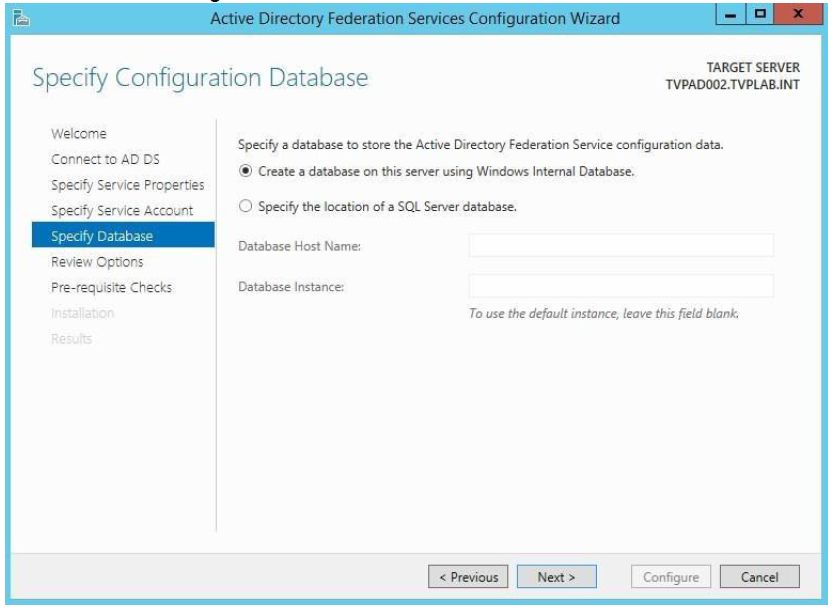

[ 次へ ] をクリックして設定します。

-

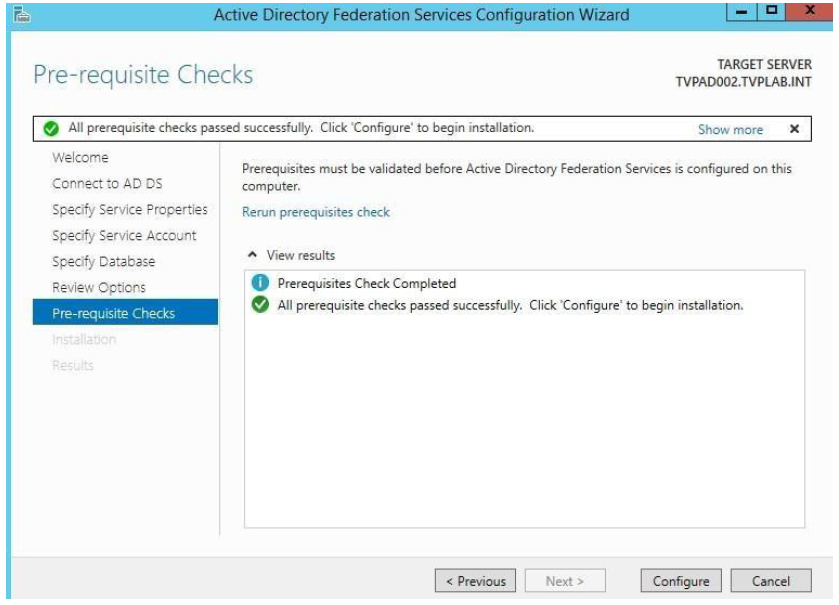

すべての構成がエラーなしで終了したことを確認し、「 閉じる 」をクリックしてウィザードを終了します。

-

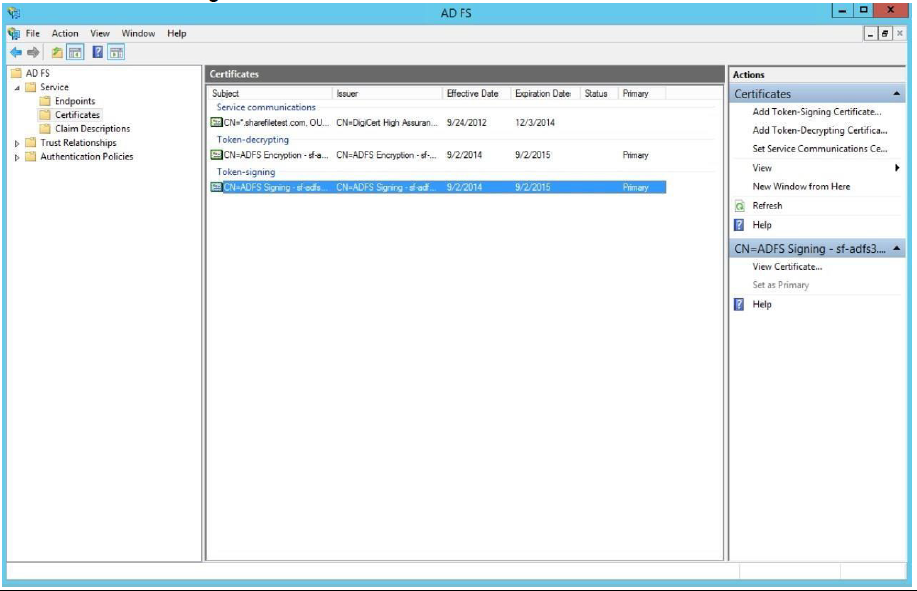

**管理コンソールのサービスノードを展開します。 **トークン署名証明書を選択し 、右側の列の [ 証明書を表示 ] をクリックします。

-

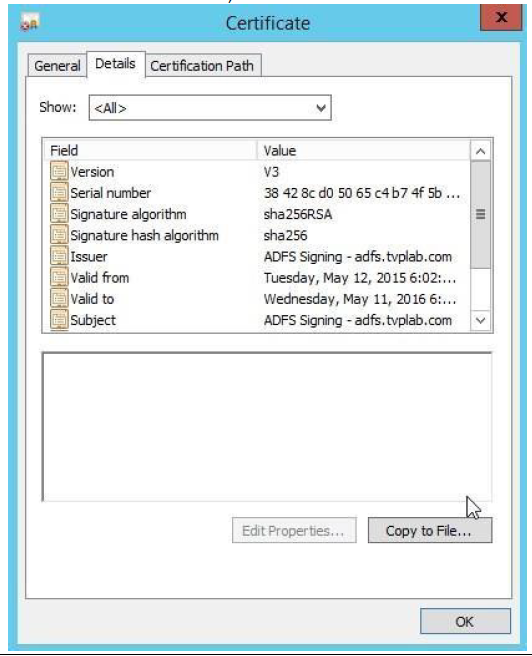

証明書ウィンドウで 、「 詳細 」タブを選択し、「 ファイルにコピー」をクリックします。

-

[次へ] をクリックして続行します。

-

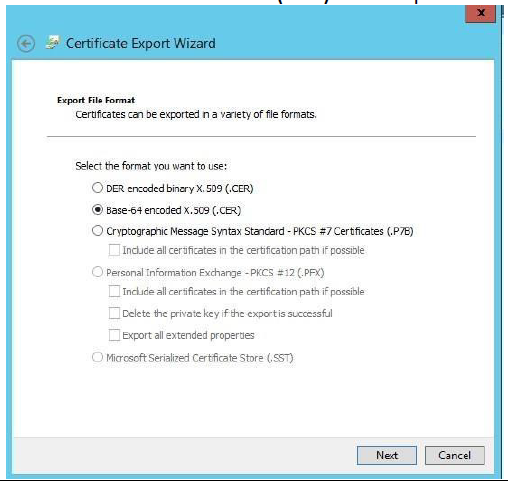

証明書のエクスポート形式として Base-64 でエンコードされた X.509 (.CER) を選択し、[ 次へ] をクリックします。

-

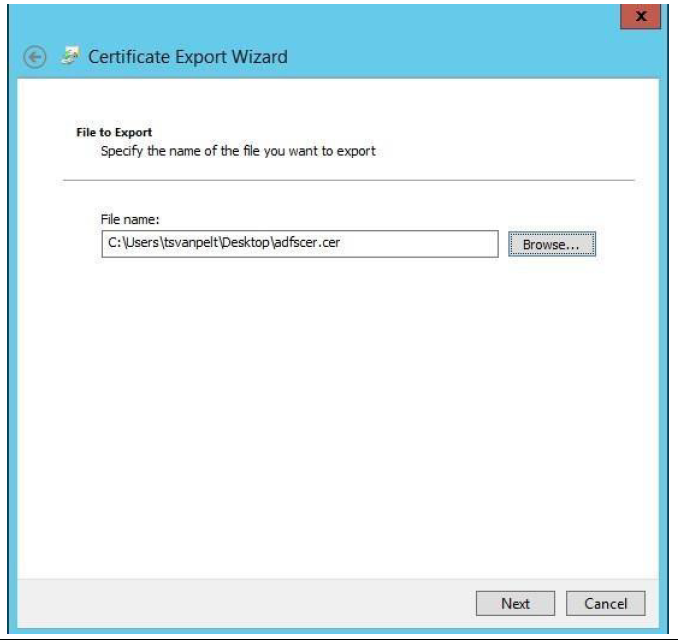

証明書ファイルを保存し、[ 次へ] をクリックします。

-

[ 完了 ] をクリックしてファイルを保存します。

-

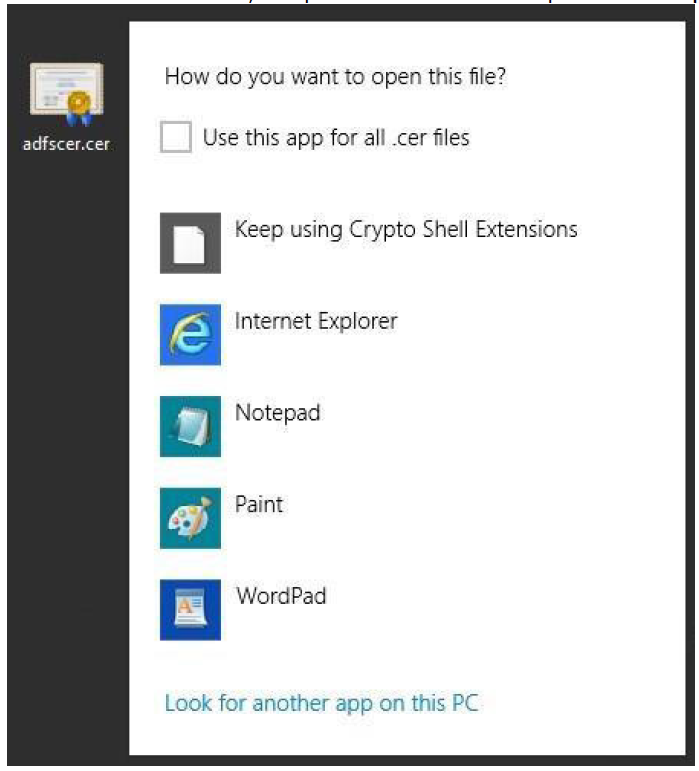

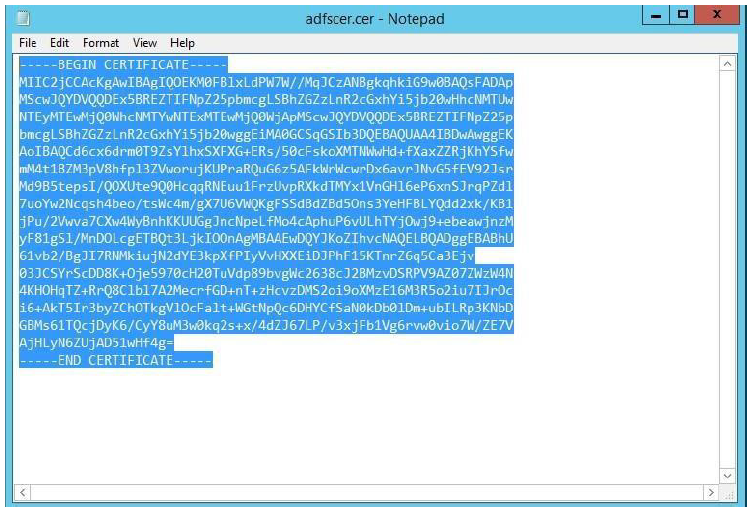

証明書をエクスポートしたフォルダーを参照し、メモ帳で開きます。

-

メモ帳内のすべてのテキストを選択してコピーします。

- Internet Explorer を開き、Citrix Content Collaboration アカウント (

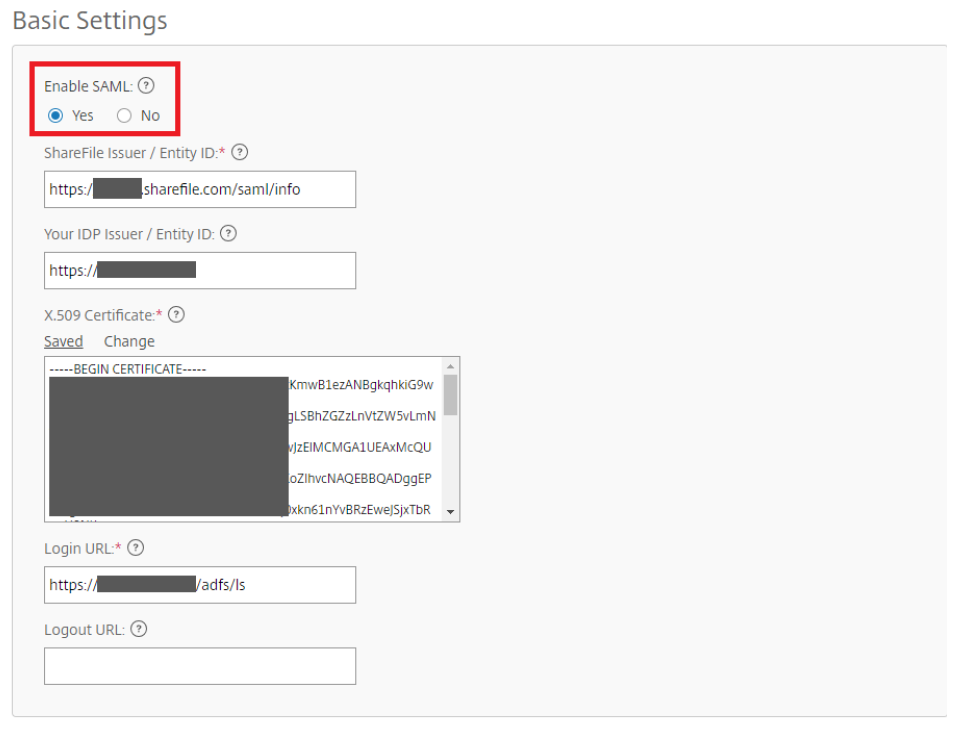

https://<yoursubdomain>.sharefile.com) にアクセスします。管理者アカウントでサインインします。[ 管理者設定] > [セキュリティ] > [ログインとセキュリティポリシー] に移動します。 シングルサインオン/SAML 2.0設定を検索してください。- [SAML を有効にする ] 設定を [ はい] に切り替えます。

-

ShareFile 発行者/エンティティ ID:

https://<subdomain>.sharefile.com/saml/info -

IDP 発行者/エンティティ ID:

https://<adfs>.yourdomain.com - X.509 証明書:前のセクションからエクスポートした証明書の内容を貼り付けます

-

ログイン URL:

https://<adfs>.yourdomain.com/adfs/ls

-

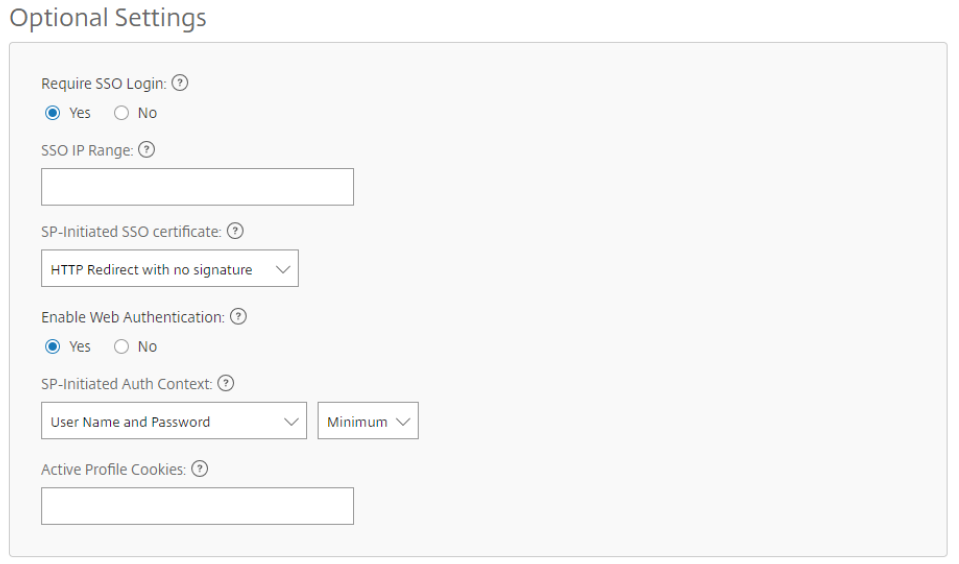

オプション設定で、次の値を変更します。

- Web 認証を有効にする: はい (チェックマーク付き)

- SP が開始する認証コンテキスト: ユーザー名とパスワード — 最小

-

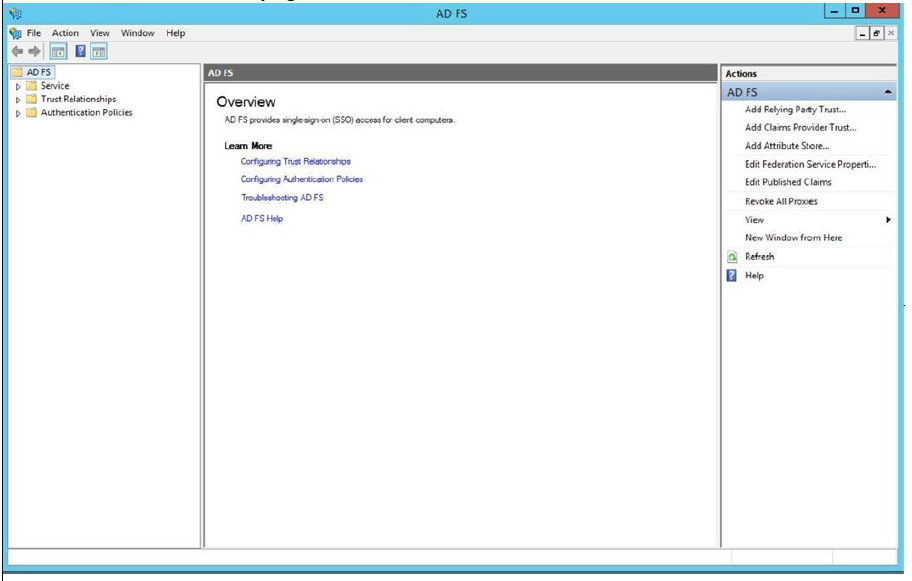

Internet Explorer を最小化し、 ADFS 管理コンソールに戻ってください。「 信頼関係 」ノードを展開し、「 依存当事信託」を選択します。次に、「 依存当事者信頼を追加…」をクリックします。 コンソールの右側から。これにより、 依存信頼の追加ウィザードが起動します。

-

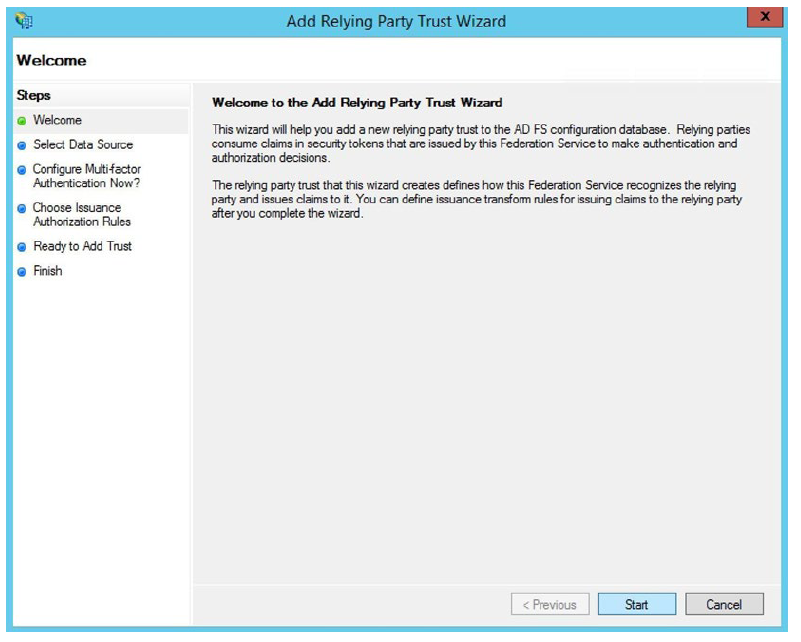

「 開始 」をクリックして、 依存当事者信託の指定を開始します。

-

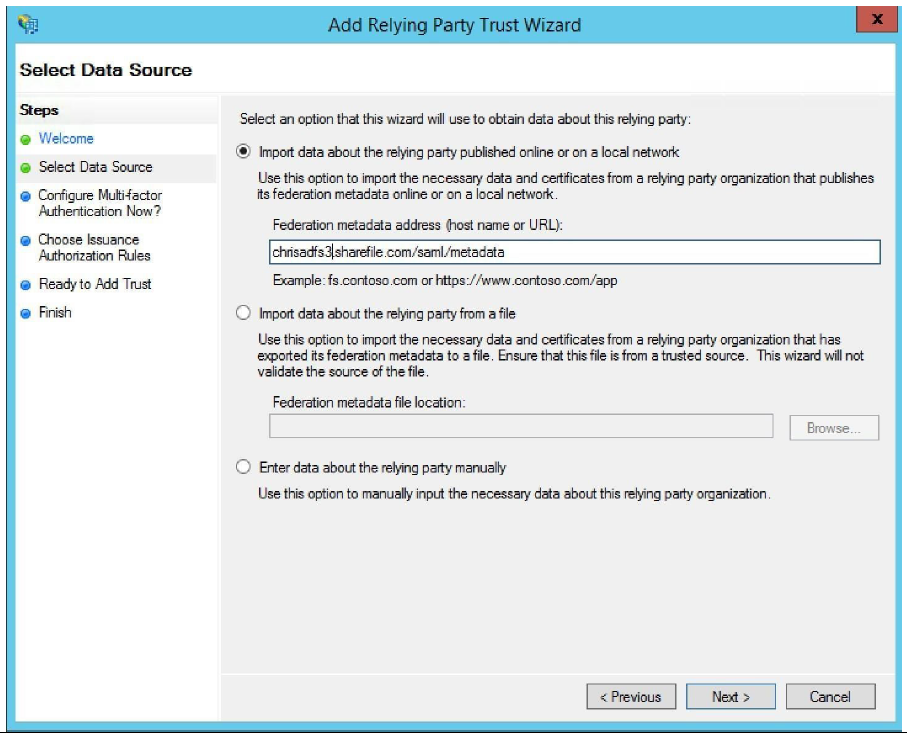

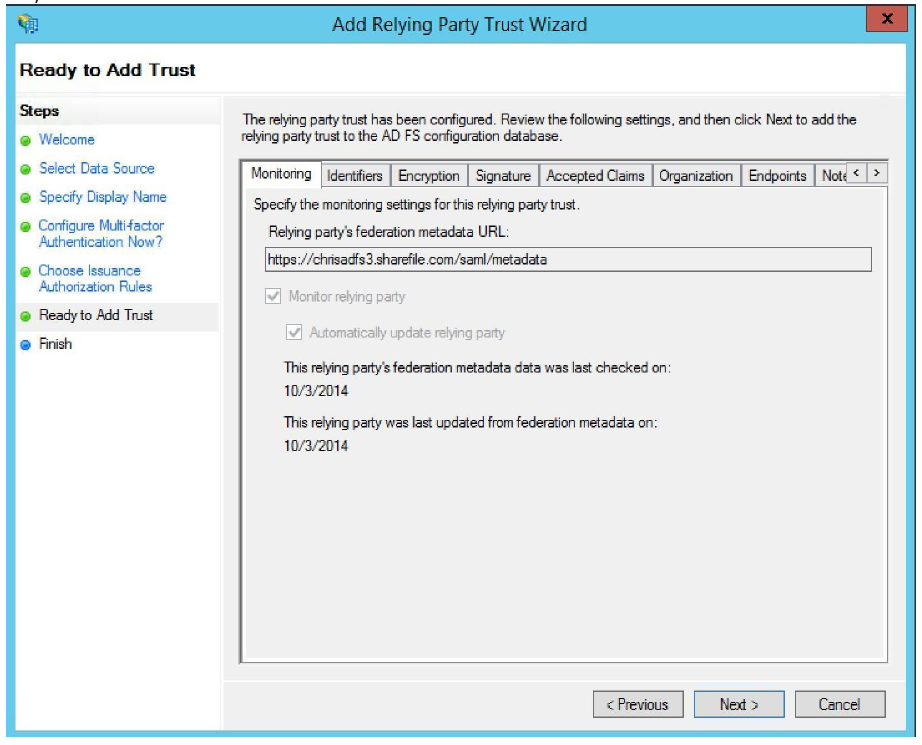

SAML サイトからメタデータを取得すると、自動的に信頼を設定できます。

https://<yoursubdomain>.sharefile.com/saml/metadataをフェデレーションメタデータアドレス (ホスト名または URL)として使用します。[次へ]をクリックします。

-

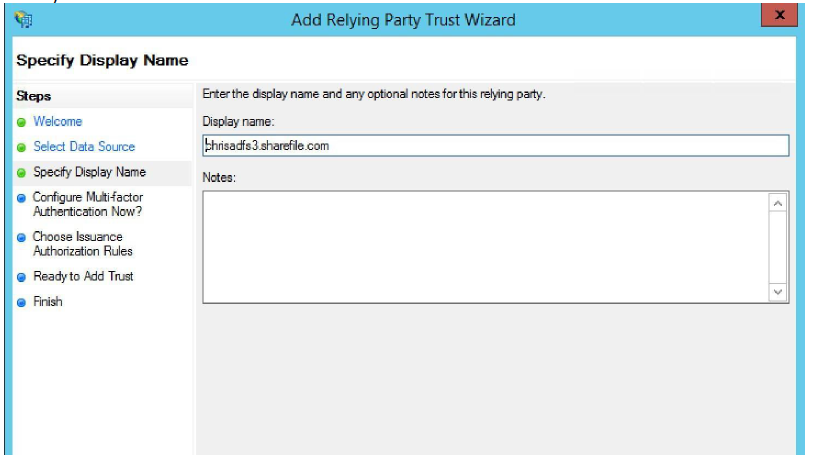

表示名を指定します。通常、これは

<yoursubdomain>.sharefile.comのままにしておきます。これにより、互いに異なる信頼関係が分かります。

-

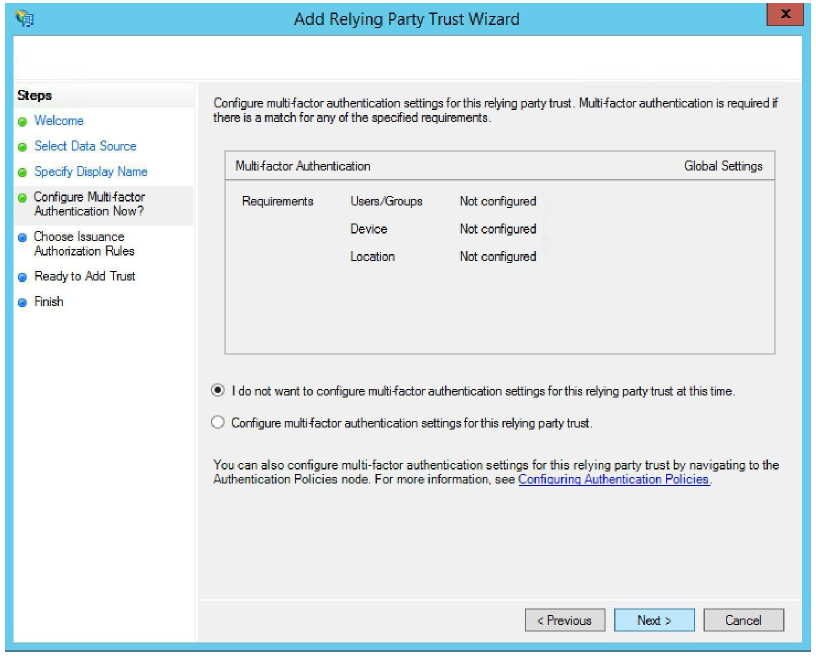

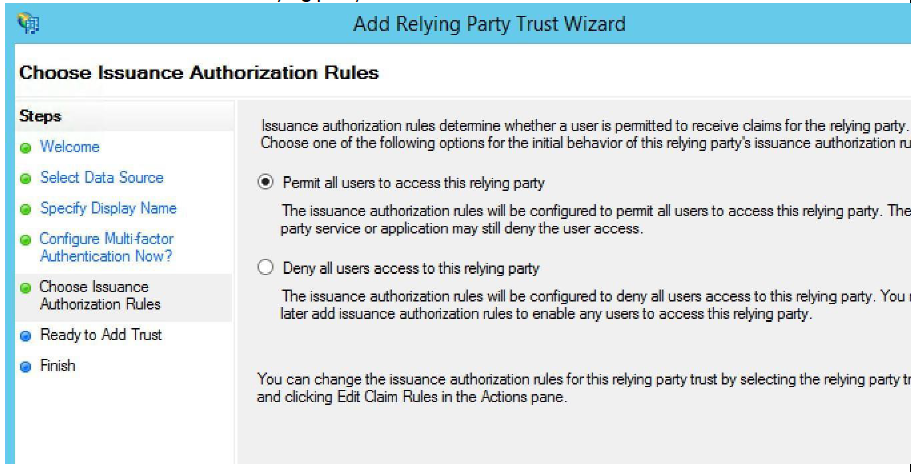

すべてのユーザーにこの依存パーティへのアクセスを許可します。[次へ]をクリックします。

-

情報が正しいことを確認し、[ 次へ] をクリックします。

-

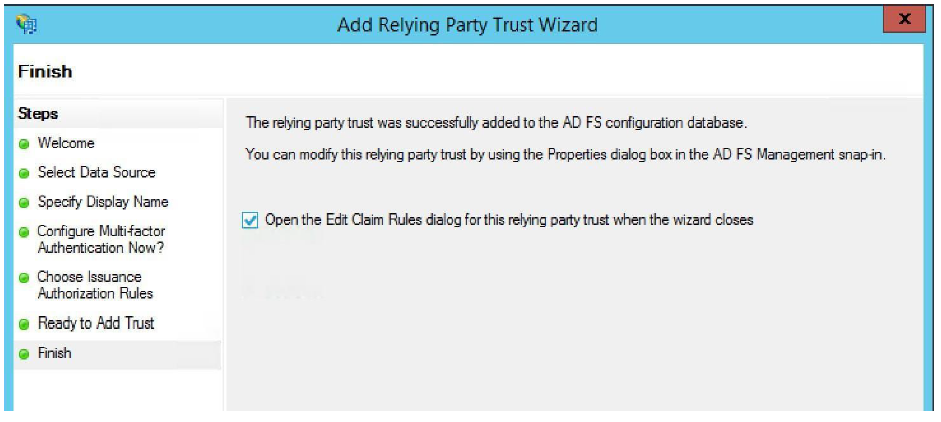

ウィザードの終了時に、この信頼関係の [要求ルールの編集] ダイアログを開くチェックボックスがオンになっていることを確認します 。次に [ 閉じる] をクリックします。

-

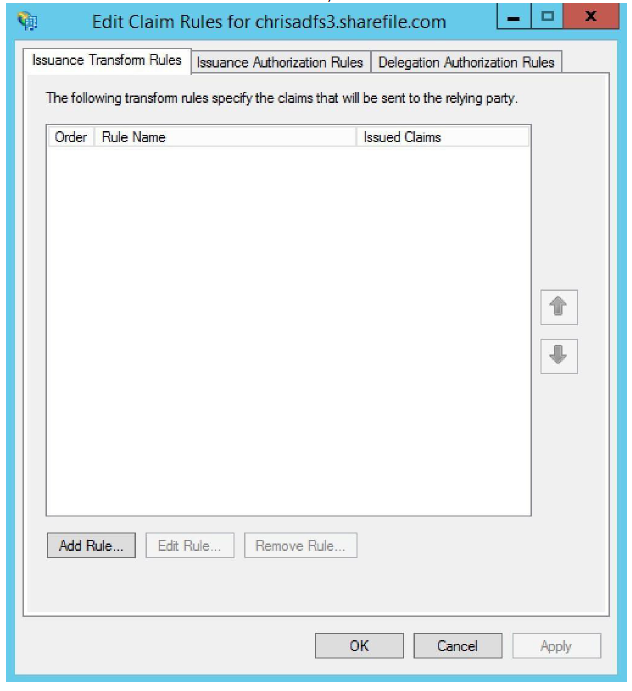

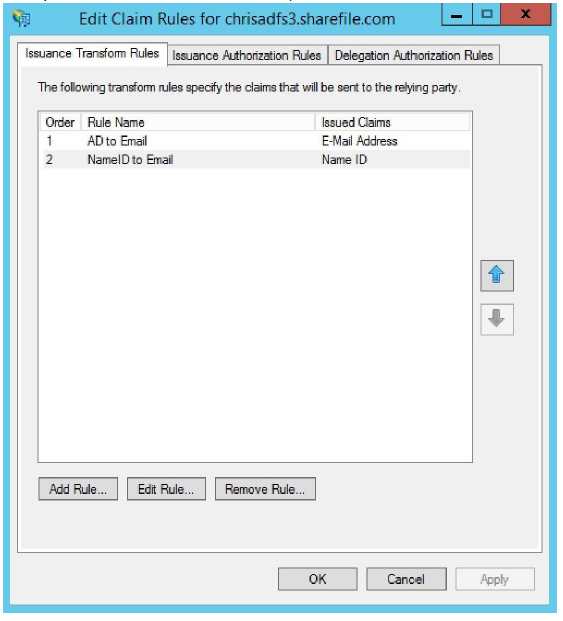

「 発行変換ルール 」タブで、「 ルールを追加」をクリックします。

-

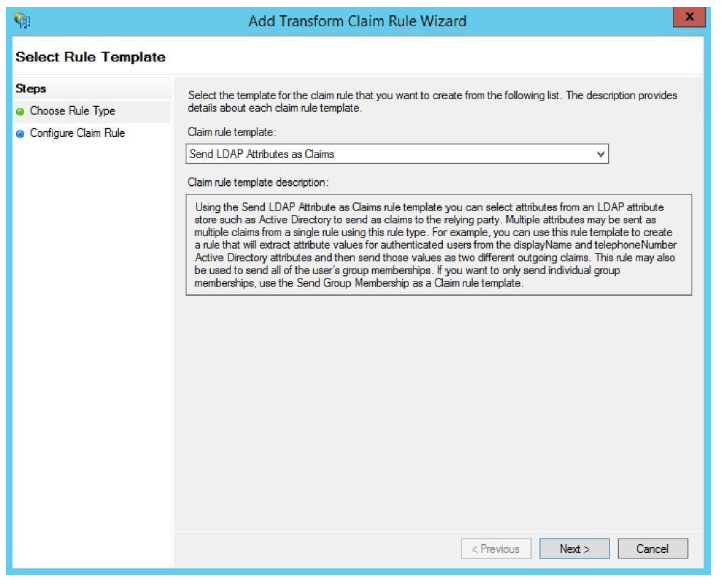

最初のルールは、 LDAP 属性をクレームとして送信することです。

-

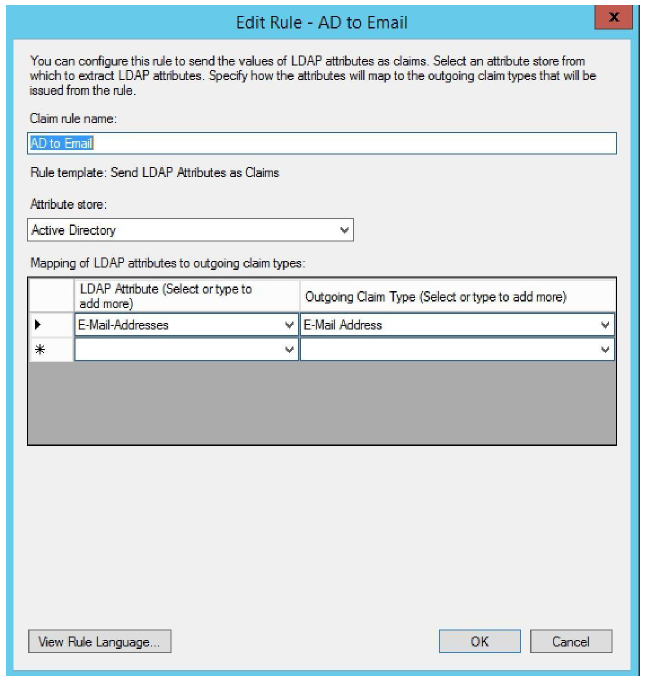

Citrix Content Collaboration プラットフォームのユーザーは、メールアドレスで識別されます。請求はUPNとして送信されます。 電子メールアドレスと電子メールアドレスなど 、 わかりやすいクレームルール名を付けます。 属性ストアとしてActive Directory を選択します。最後に、 LDAP 属性として [ 電子メールアドレス ] を選択し、[ 送信クレームタイプ ] として [ 電子メールアドレス] を選択します。[完了] をクリックします。

-

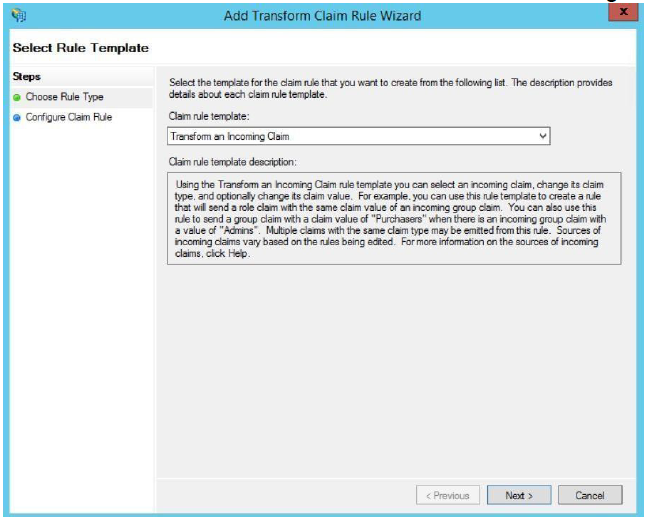

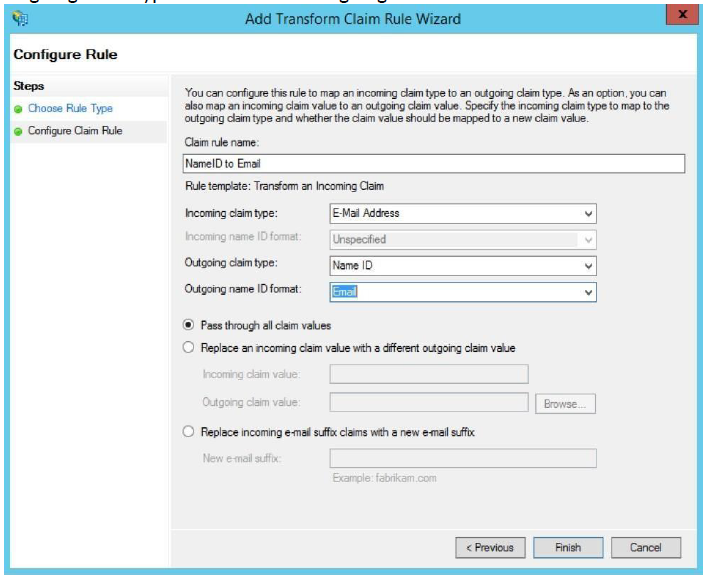

2 つ目のルールを作成します。このルールは、 受信したクレームを変換するために使用されます。[次へ]をクリックします。

-

受信クレームタイプは、受信メールアドレスをメール形式の送信名 ID クレームタイプに変換します。 Eメールアドレスには、名前付きIDなど、わかりやすい名前を付けてください。受信クレームタイプはメールアドレス、送信クレームタイプは名前IDです。 送信名の形式は 「 電子メール」です。[完了] をクリックします。

-

クレームが正しいことを確認して、「 OK」をクリックします。

-

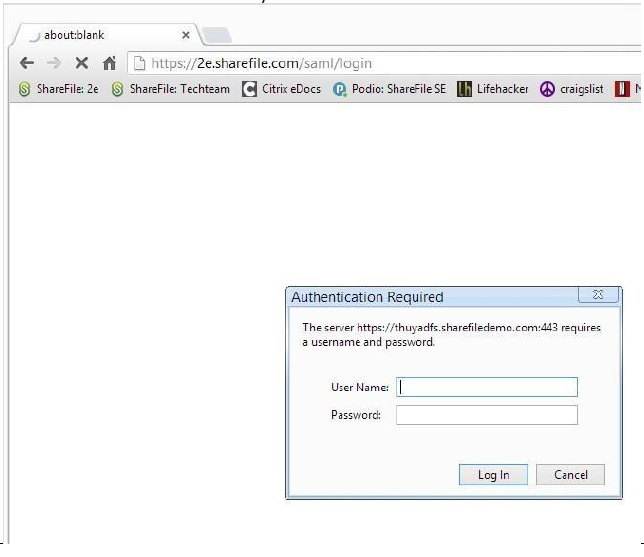

任意のWebブラウザに切り替えて、

https://<yoursubdomain>.sharefile.com/saml/loginに移動します。ADFS サービスにリダイレクトされます。サインインメールが AD のユーザーにリンクされている場合は、AD 認証情報を使用して認証できます。