适用于 ADFS 4 的 Citrix Content Collaboration 单点登录配置指南

必备条件

- 域已加入 Windows Server 2016 主机

- 与公有 IP 关联的可公开访问的 FQDN(例如:

<adfs>.yourdomain.com) - 与站点 FQDN 关联的有效 SSL 证书(支持通配符)

- 端口 443 在与 AD FS FQDN 关联的公共 IP 上打开入站和出站

注意:

帐户 URL 是您的 ShareFile 帐户 URL,其形式为

https://mysubdomain.sharefile.com或(在欧洲)https://mysubdomain.sharefile.eu。

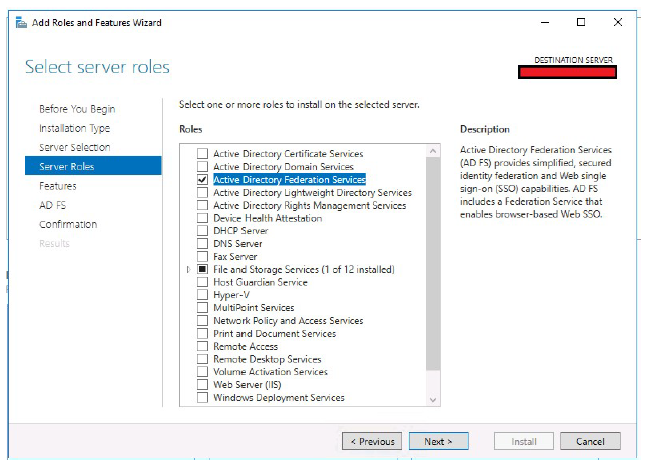

添加 ADFS 角色

- 启动 服务器管理器。

- 点击右上角的 管理 。

- 单击 添加角色和功能。

- 选择 Active Directory 联合服务。

- 单击下一步。

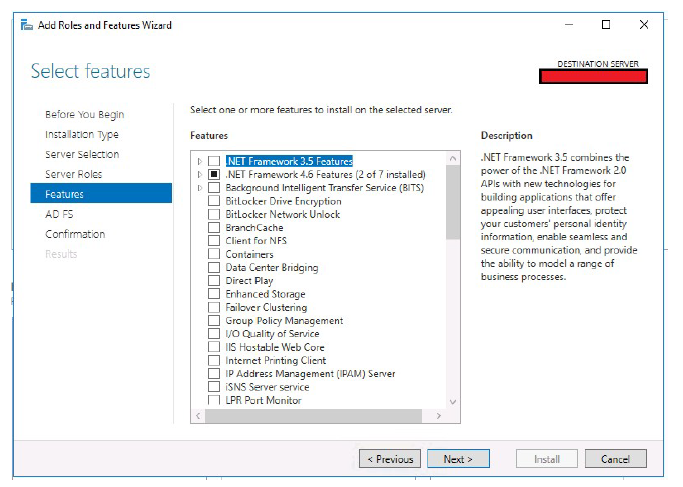

- 单击下一步。

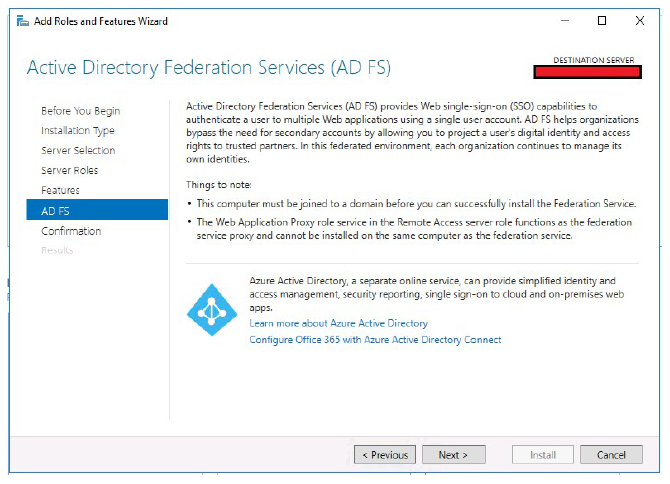

- 单击下一步。

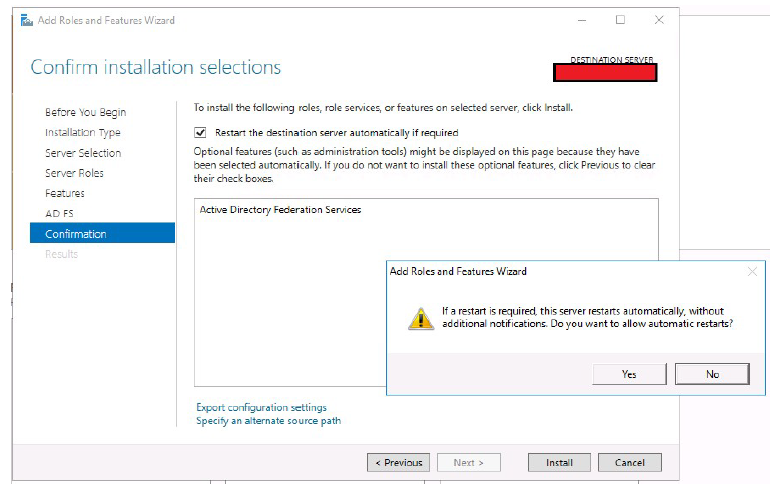

- 如果需要,请选择“自动重新启动目标服务器”。

- 单击“安装”,对重新启动提示回 答“是”。

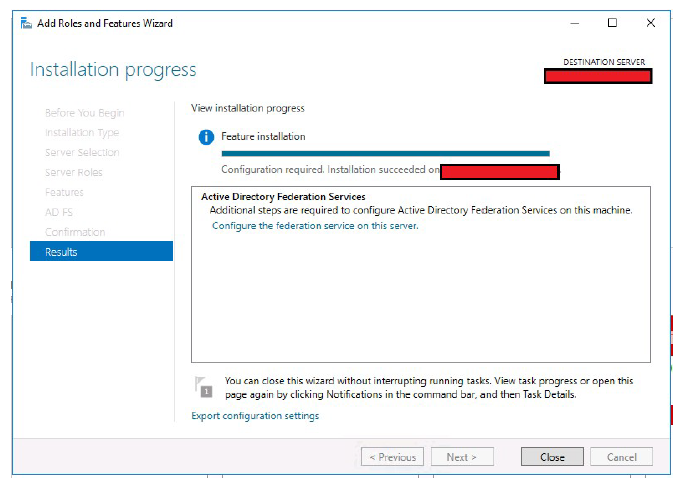

- 成功安装角色后,您现在会看到此屏幕。单击关闭。

配置 ADFS

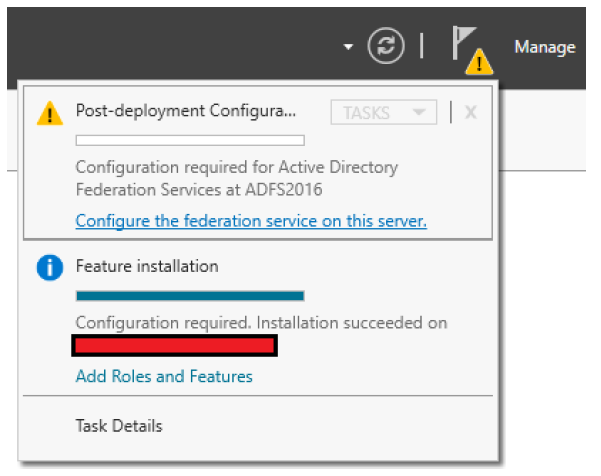

- 打开“服务器管理器”。

- 单击带有黄色警告符号的旗帜图标。

- 单击 在此服务器上配置联合身份验证服务。

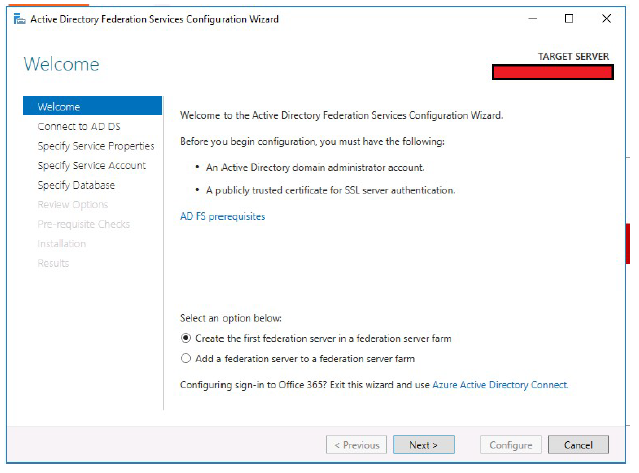

- 选中 在联合服务器场中创建第一个联合服务器 单选按钮。

- 单击下一步。

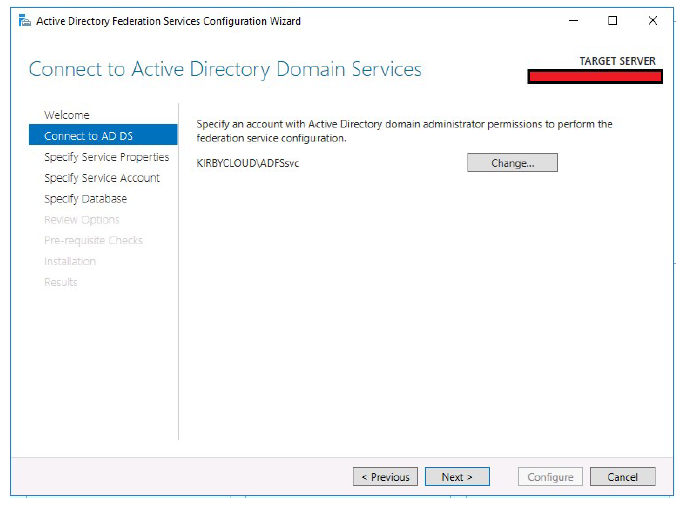

- 定义域管理员帐户以配置 ADFS。

- 单击下一步。

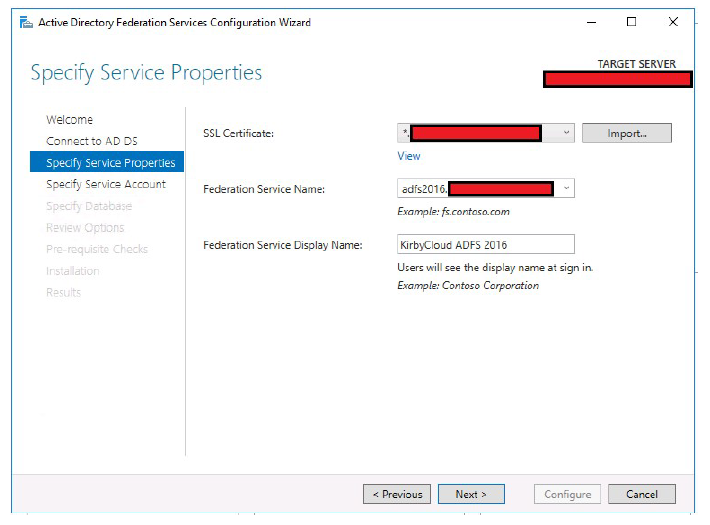

- 选择公共 SSL 证书。在配置 ADFS 之前,必须在主机上导入此证书。

- 键入联合身份验证服务名称。此名称必须与您为 ADFS 创建的 FQDN 匹配。

示例:

adfs2016.yourdomain.com - 键入 服务显示名称。此名称是显示在基于表单的登录页面上的文本。

- 单击下一步。

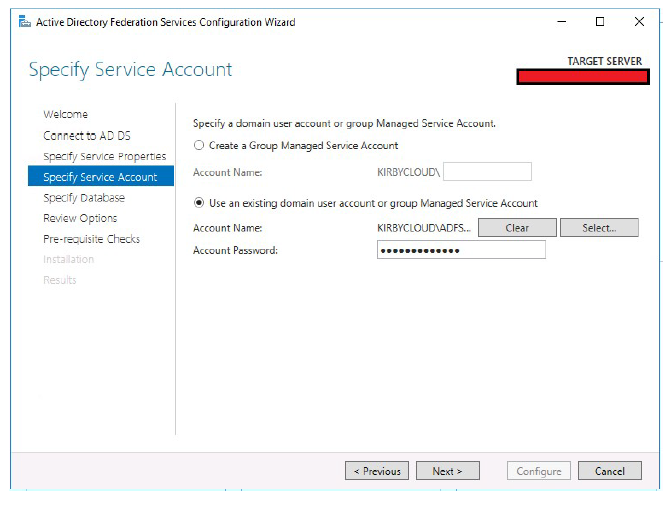

- 指定 ADFS 使用的服务帐号。

- 单击下一步。

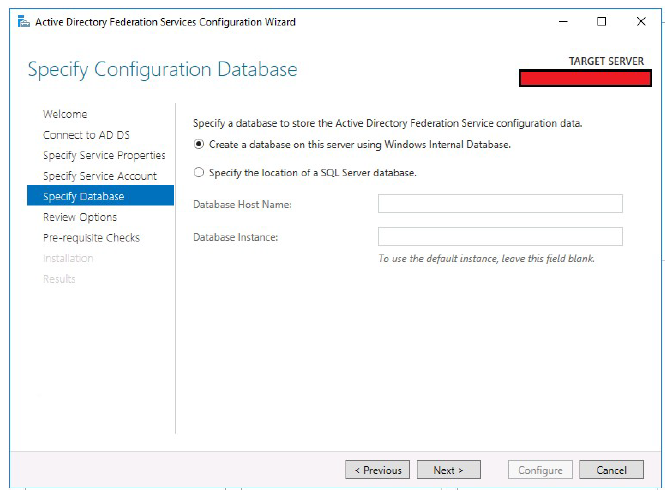

- 选择数据库类型。

- 单击下一步。

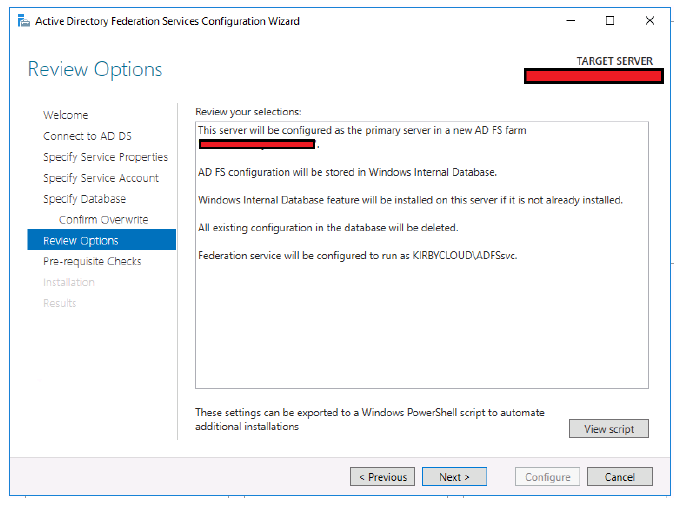

- 在进行更改之前查看更改。

- 单击下一步。

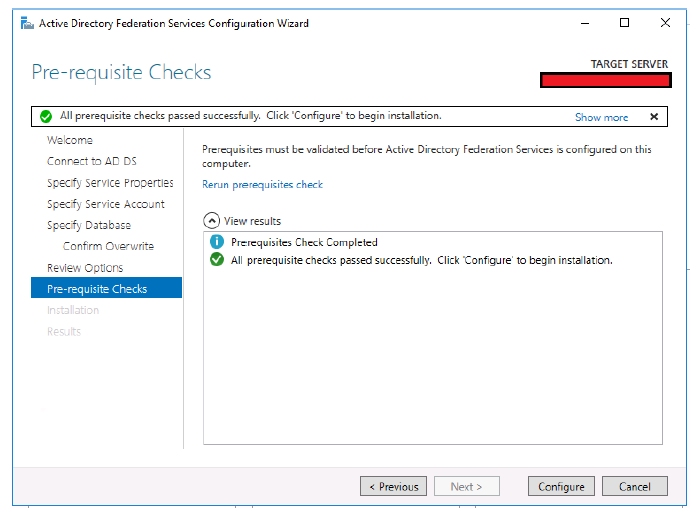

- 如果所有先决条件检查都成功完成,请单击“配置”。

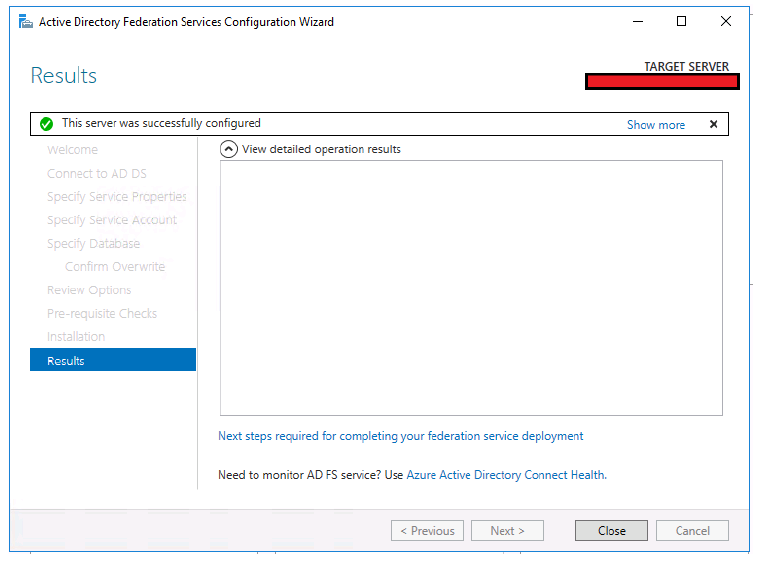

- 成功配置 ADFS 后,您现在会看到此屏幕。

- 单击关闭。

启用 IDP 发起的登录

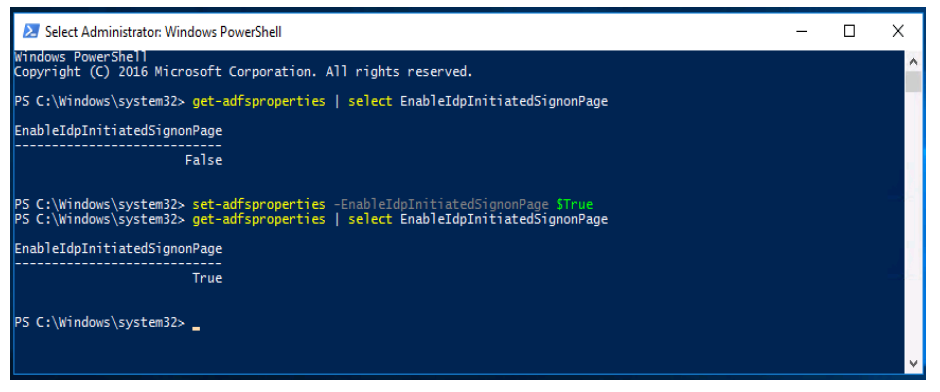

IDP 启动的登录页面确认 ADFS 在建立服务提供商信任之前接受您的域凭证。默认情况下,此页面在 Windows Server 2016 环境中处于禁用状态。使用 PowerShell 启用 IDP 启动的登录。

- 以管理员身份启动 PowerShell。

- 运行命令

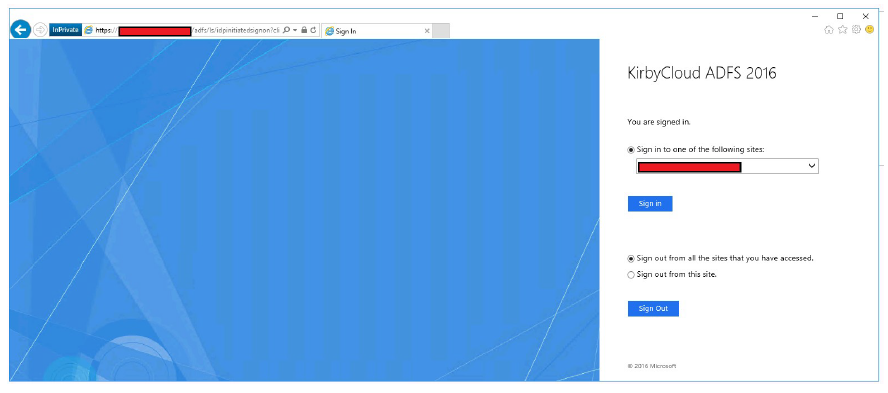

set-adfsproperties –EnableIDPInitiatedSignonPage $True。 - 您现在可以浏览到

https://<adfs.domain.com>/adfs/ls/idpinitiatedsignon.aspx并登录。

导出令牌签名证书

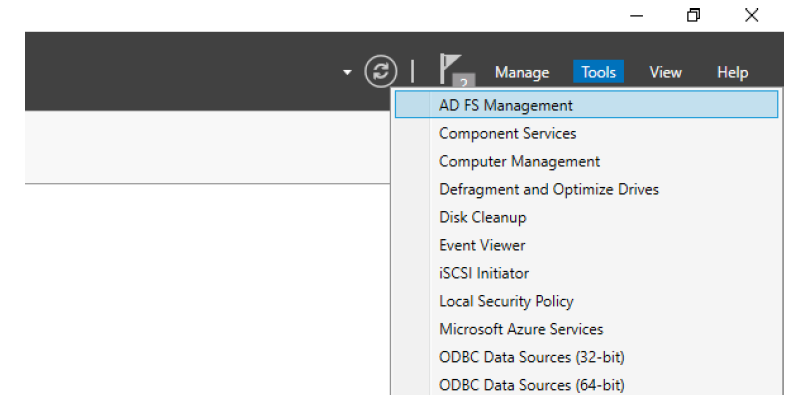

- 从 服务器管理器启动 ADFS 管理控制台。

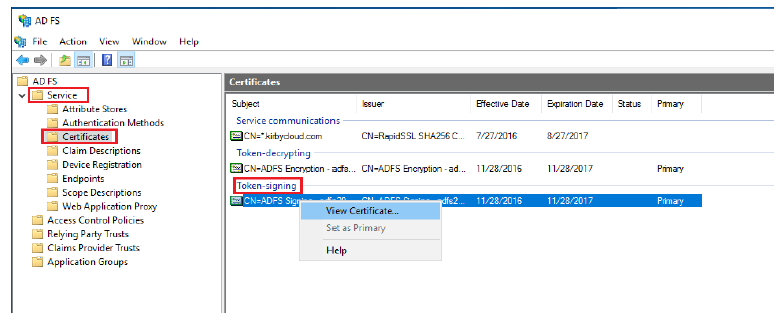

- 展开 服务。

- 选择 证书。

- 右键单击 主 令牌签名证书。选择 查看证书…

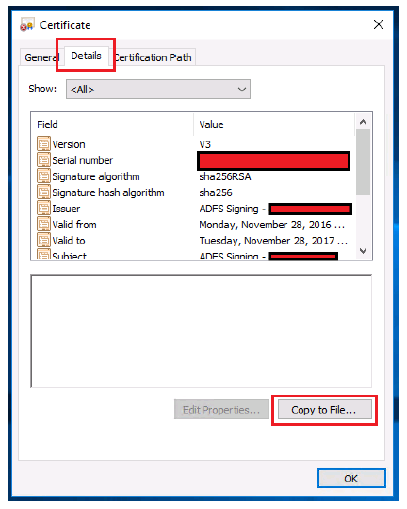

- 选择 Details(详细信息)选项卡。

- 单击“复制到文件…”。

- 单击下一步。

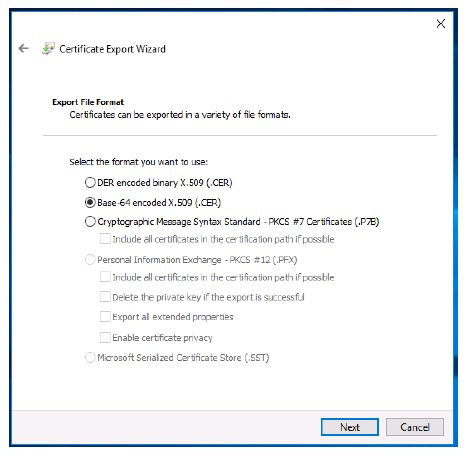

- 选择 Base-64 编码的 X.509 (.CER) 单选按钮。

- 单击下一步。

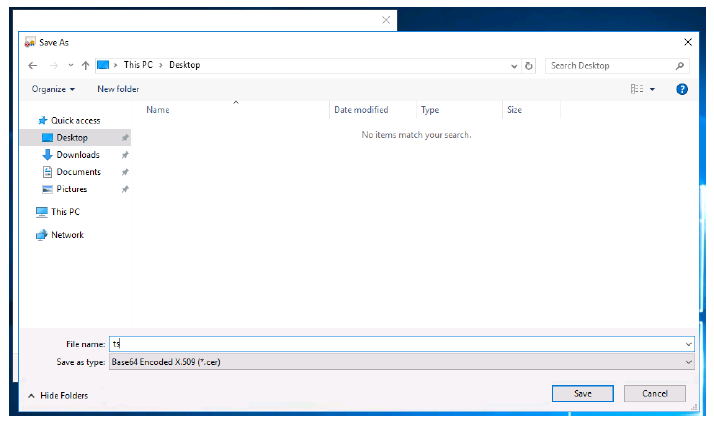

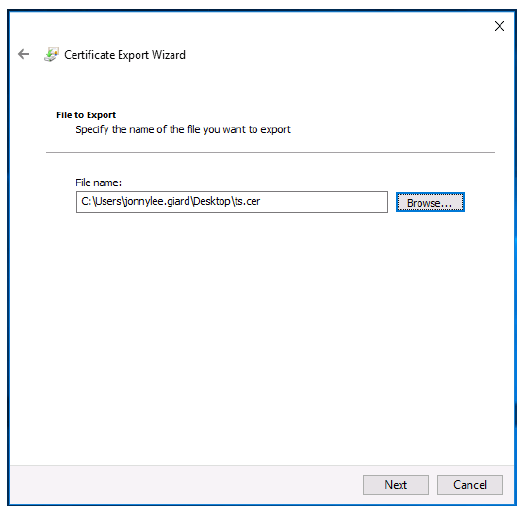

- 单击浏览。

- 选择要导出令牌签名证书的位置。

- 命名你的令牌签名证书。

- 单击保存。

- 单击下一步。

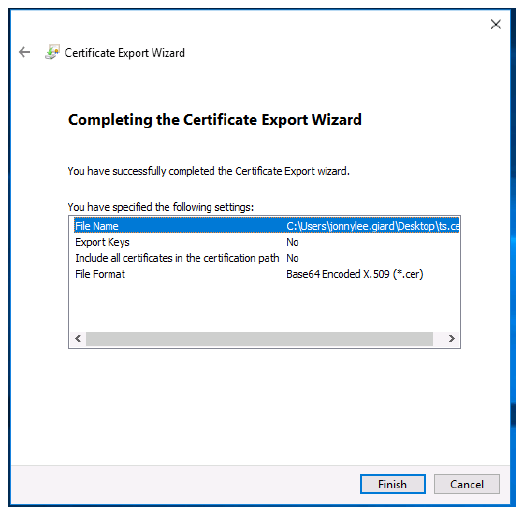

- 单击完成。

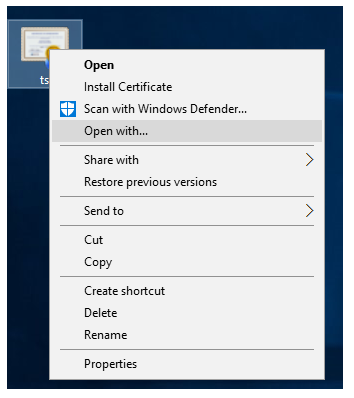

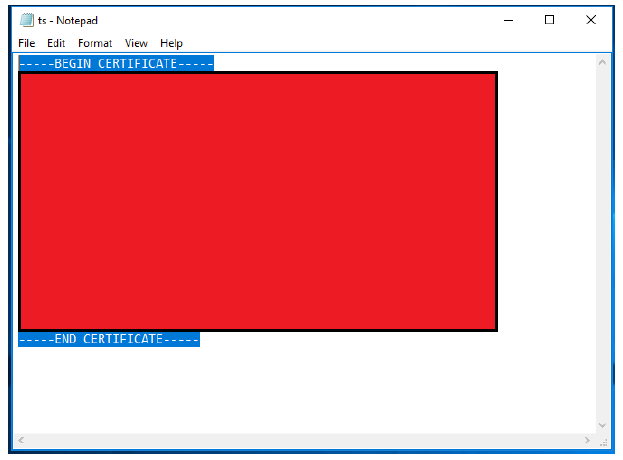

- 右键单击导出的令牌签名证书。

- 单击“打开方式…”。

- 选择 记事本。

- 复制令牌签名证书的内容

配置 Citrix Content Collaboration 帐户

- 使用 Web 浏览器登录到 Citrix Content Collaboration 帐户。

- 单击左侧面板上的“设置”。

- 单击“管理员设置”。

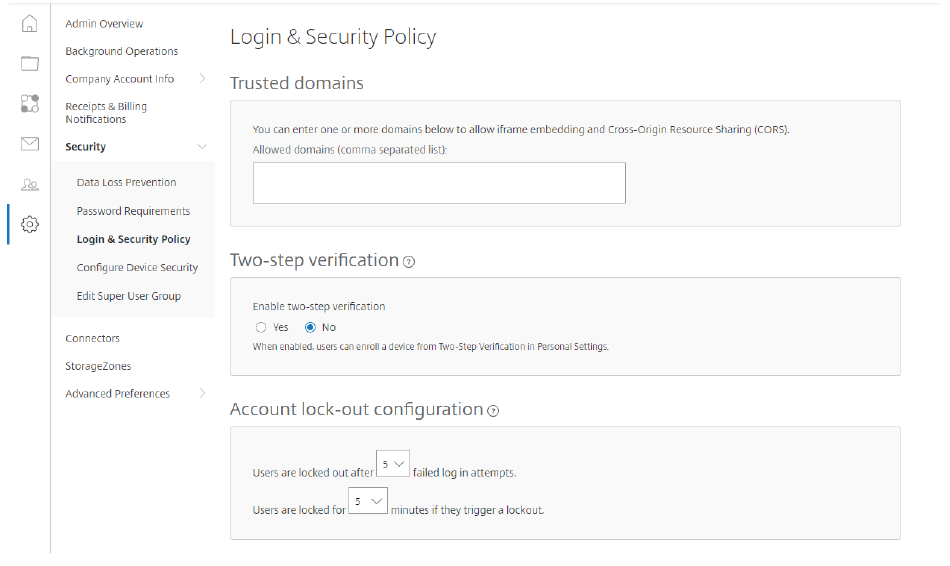

- 展开 安全性。

- 单击“登录和安全策略”。滚动到页面底部。

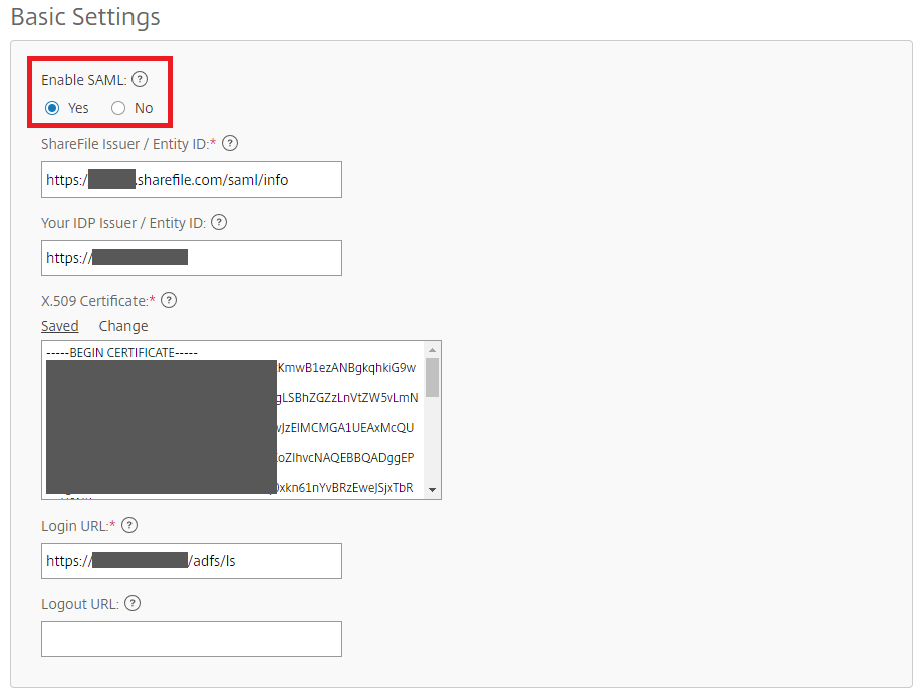

- ShareFile 发行者/实体 ID:

https://<subdomain>.sharefile.com/saml/info - 您的 IdP 发行/实体 ID:

https://<adfs>.yourdomain.com - X.509 证书:粘贴上一部分导出的证书的内容

- 登录 URL:

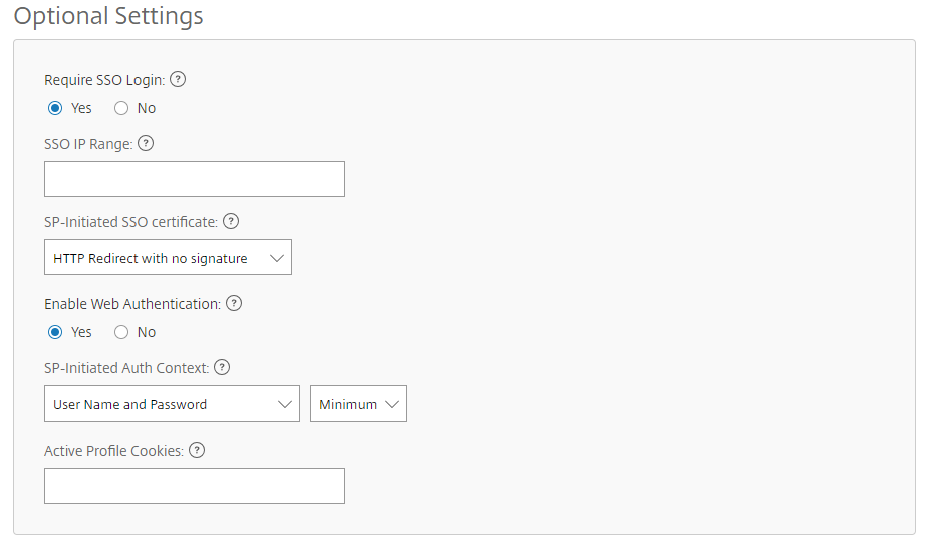

https://<adfs>.yourdomain.com/adfs/ls - 启用 Web 身份验证:是(已选中)

- SP 启动的身份验证上下文:用户名和密码 - 最小值

- 保存所做的更改。

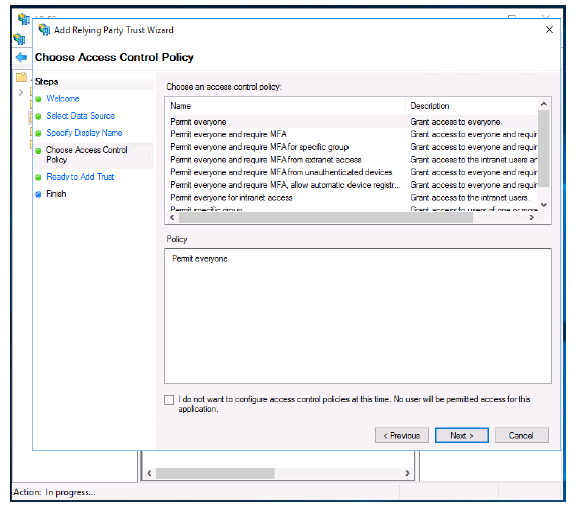

建立服务提供商信任

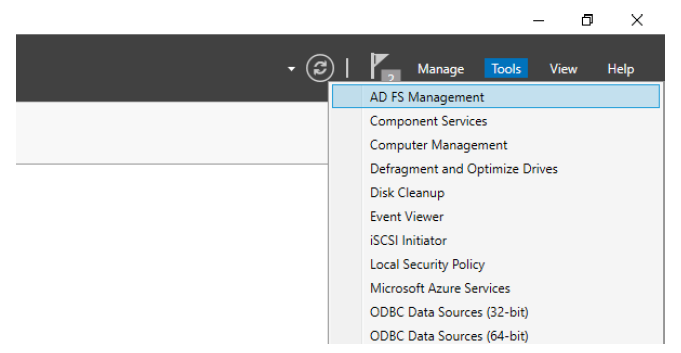

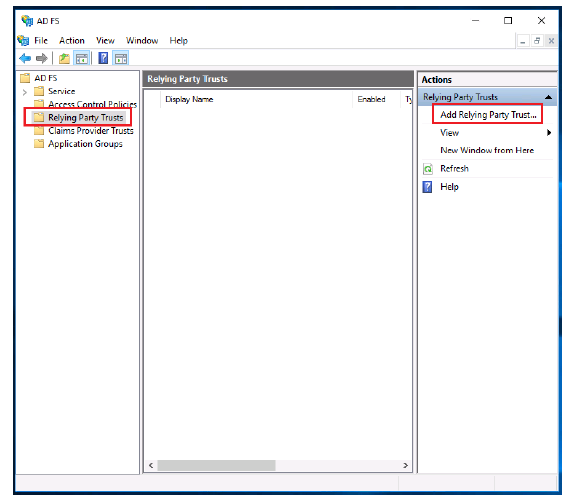

- 从 服务器管理器启动 ADFS 管理**。

- 选择信 赖方信任。

- 单击 添加信赖方信任。

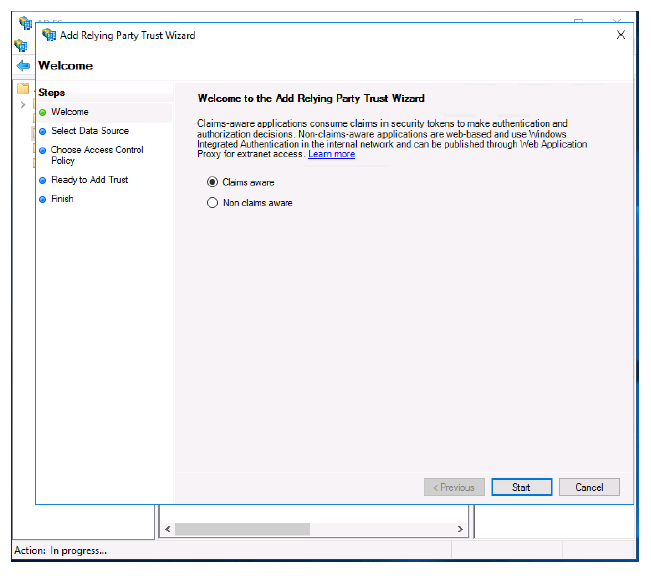

- 选择“声明意识”单选按钮。

- 单击 Start(开始)。

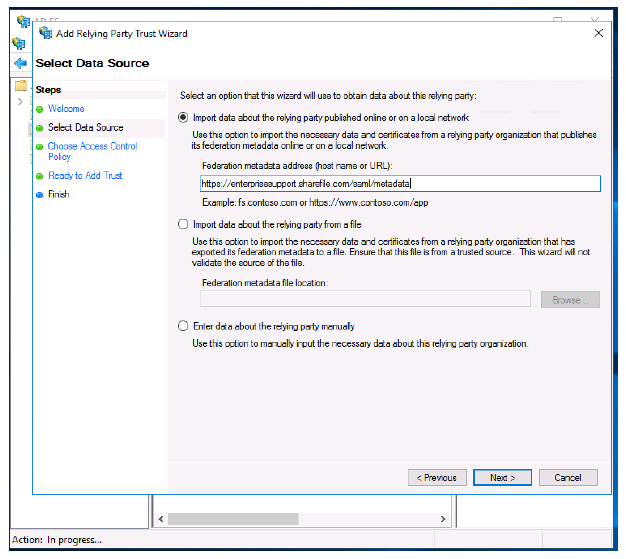

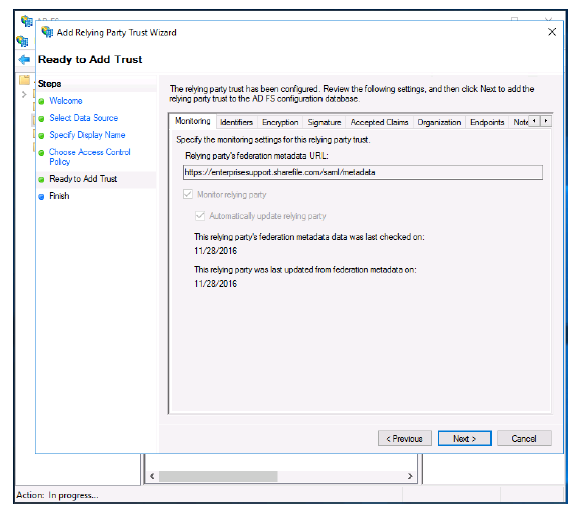

- 键入您的 Citrix Content Collaboration 帐户的元数据 URL。示例:

https://<subdomain>.sharefile.com/saml/metadata - 如果您希望使用文件导入 SAML 元数据,也可以浏览至此 URL、复制内容并另存为 .xml 文件。此外,您可以通过选择第三个单选按钮手动键入此信息。

- 单击下一步。

- 单击下一步。

- 单击下一步。

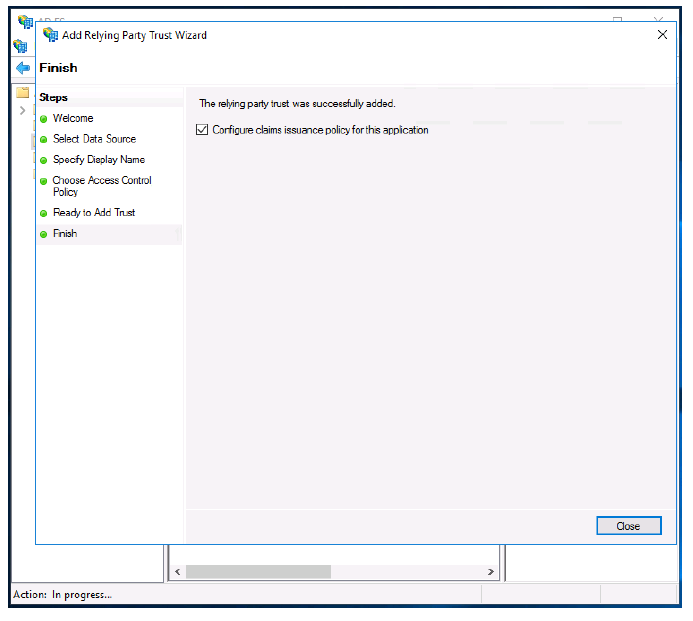

- 单击关闭。

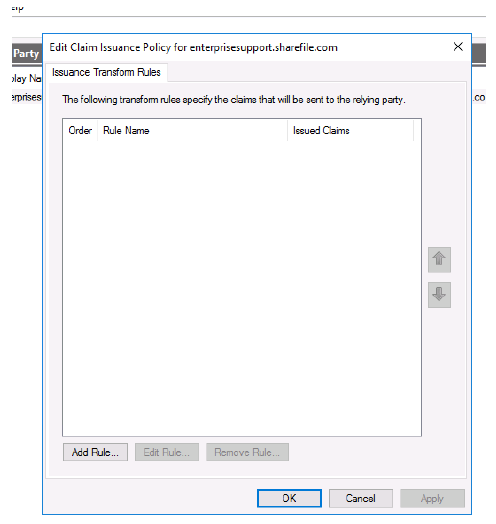

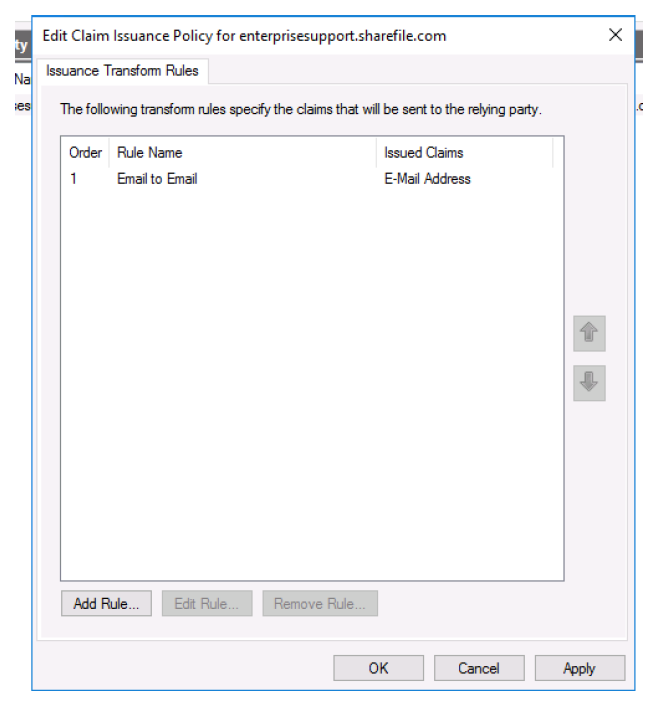

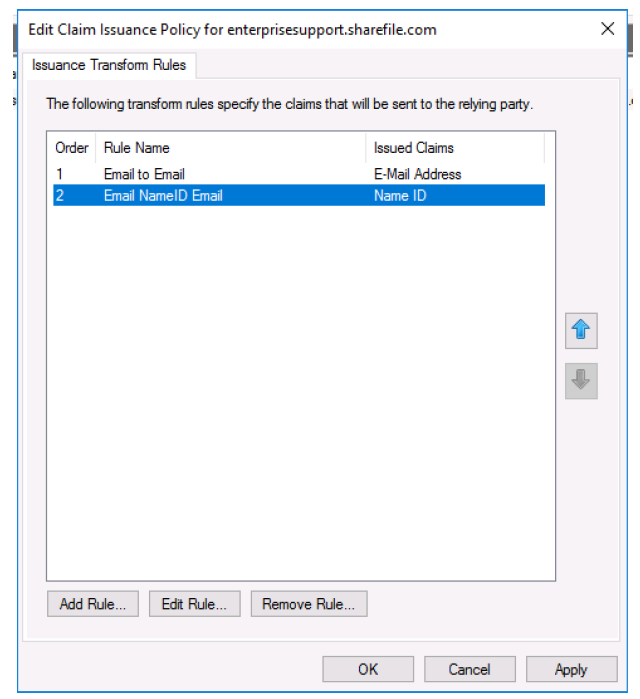

- 单击添加规则…。

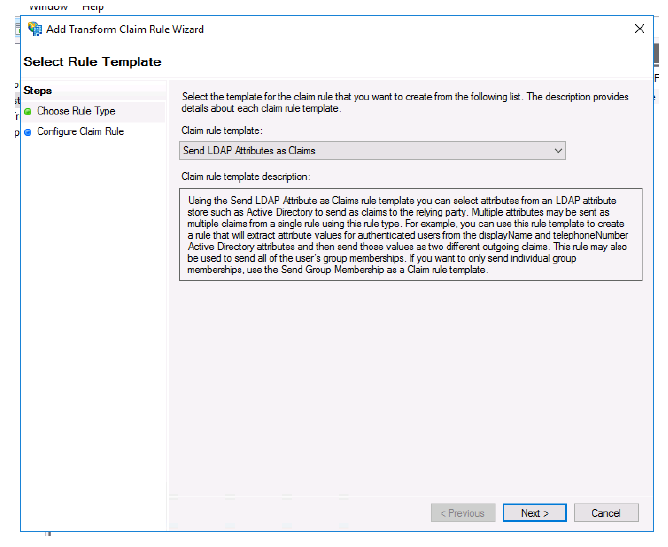

- 从菜单中选择“将 LDAP 属性作为声明发送”。

- 单击下一步。

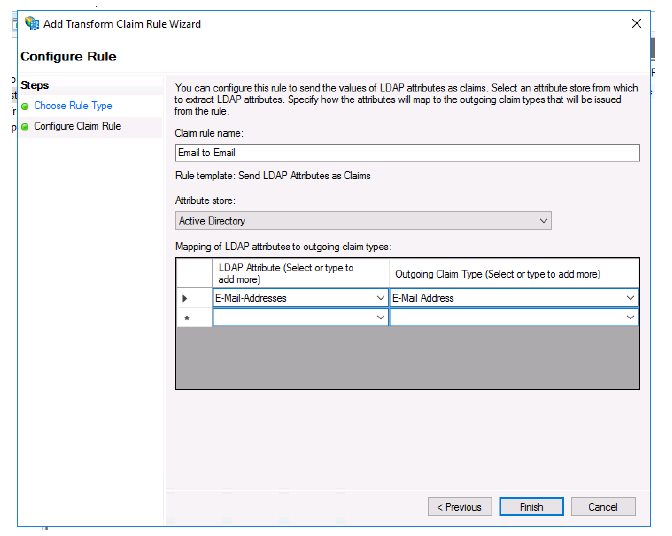

- 命名你的规则。

- 从属性存储菜单中选择 Active Directory。

- 在第一个 LDAP 属性 菜单下选择 电子邮件地址 。

- 从第一个“传出声明类型”菜单中选择“电子邮件地址”。

- 单击完成。

- 单击添加规则…。

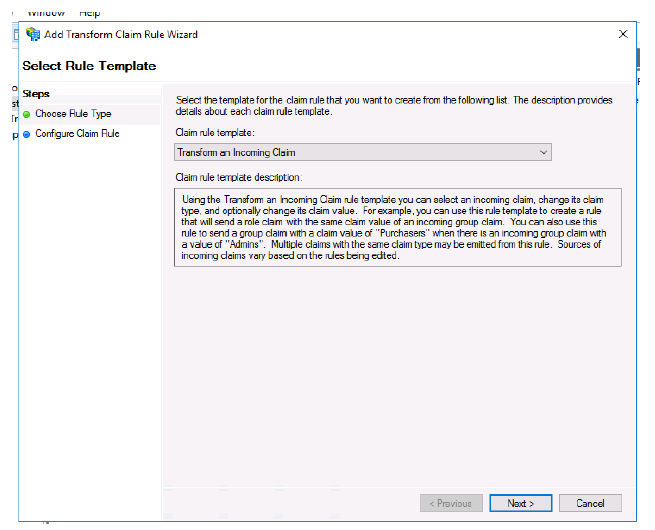

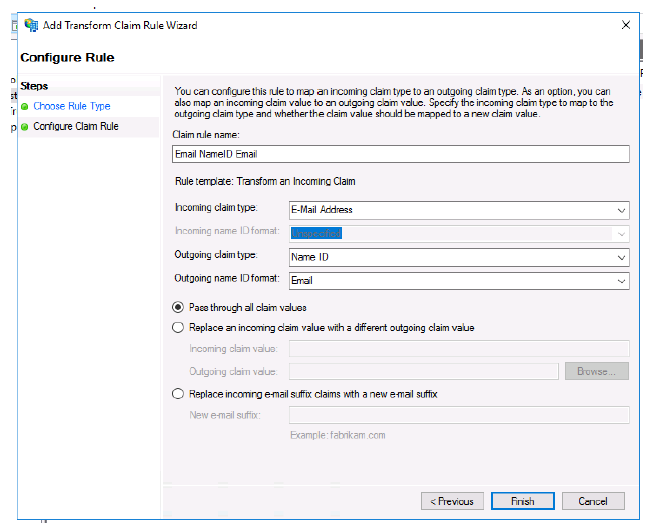

- 选择“转换传入的声明”。

- 单击下一步。

- 命名你的规则。

- 为 传入报销申请类型选择电子邮件地址:。

- 为“传出声明类型:”选择“名称 ID”。

- 为 发送姓名 ID 格式选择“电子邮件”:。

- 单击应用。

- 单击确定。

测试你的配置

浏览至 Citrix Content Collaboration 帐户的 SAML 登录 URL。现在,您将被重定向到 ADFS 主机并要求您提供凭据。使用与 ADFS 主机为其提供联合身份验证服务的域关联的凭据登录。AD 用户的电子邮件地址必须与 Citrix Content Collaboration 中用户的电子邮件地址匹配。如果凭据正确且您的电子邮件地址与 Citrix Content Collaboration 用户匹配,则您将登录到与电子邮件关联的 Citrix Content Collaboration 帐户。

适用于 ADFS 4 的 Citrix Content Collaboration 单点登录配置指南

已复制!

失败!