Citrix Content Collaboration Single Sign-On Konfigurationshandbuch für ADFS 4

Voraussetzungen

- Domäne ist dem Windows Server 2016-Host beigetreten

- Öffentlich zugänglicher FQDN in Verbindung mit öffentlicher IP (Beispiel:

<adfs>.yourdomain.com) - Gültiges SSL-Zertifikat für den FQDN der Website (Platzhalter werden unterstützt)

- Port 443 öffnet eingehend und ausgehend auf einer öffentlichen IP, die mit dem AD FS FQDN verknüpft ist

Hinweis:

Konto-URL ist Ihre ShareFile-Konto-URL in Form von

https://mysubdomain.sharefile.comoder, in Europa,https://mysubdomain.sharefile.eu.

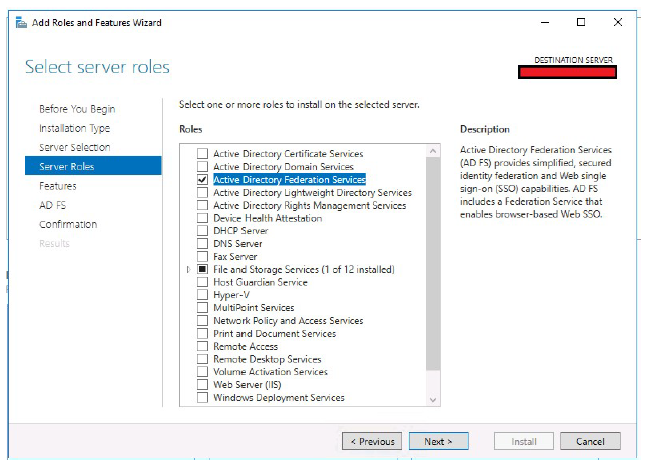

ADFS-Rolle hinzufügen

- Starten Sie Server Manager.

- Klicke oben rechts auf Verwalten .

- Klicken Sie auf Rollen und Funktionen hinzufügen.

- Wählen Sie Active Directory-Verbunddienste.

- Klicken Sie auf Weiter.

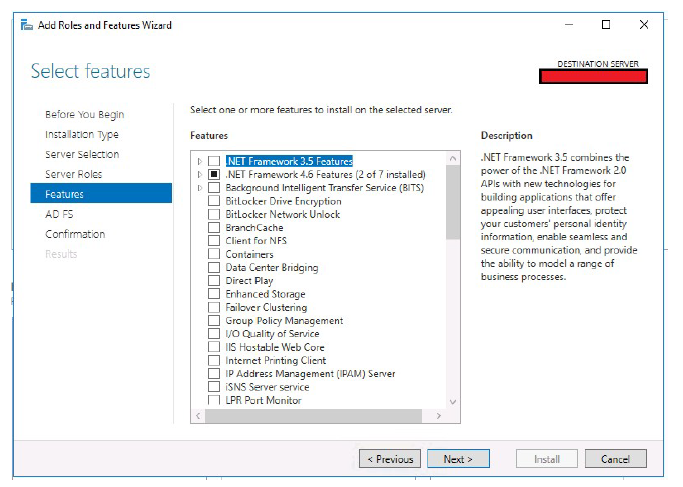

- Klicken Sie auf Weiter.

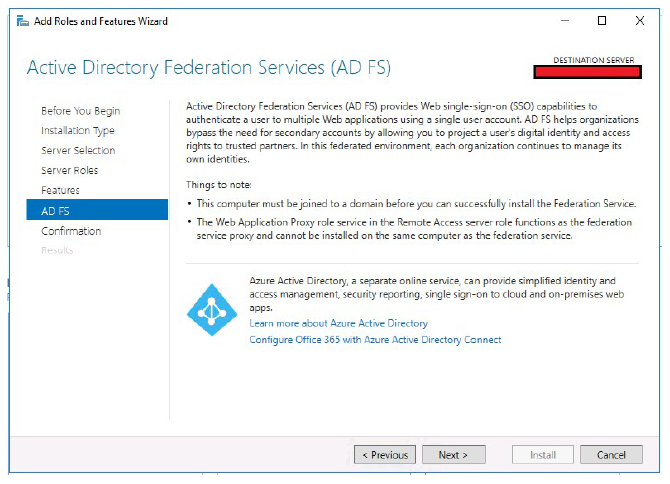

- Klicken Sie auf Weiter.

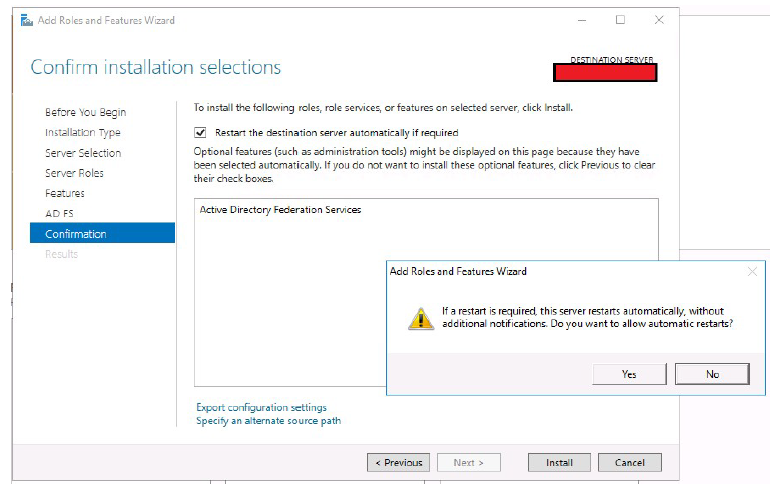

- Wählen Sie bei Bedarf den Zielserver automatisch neu starten.

- Klicken Sie auf Installierenund antworten Sie auf die Aufforderung zum Neustart mit Ja .

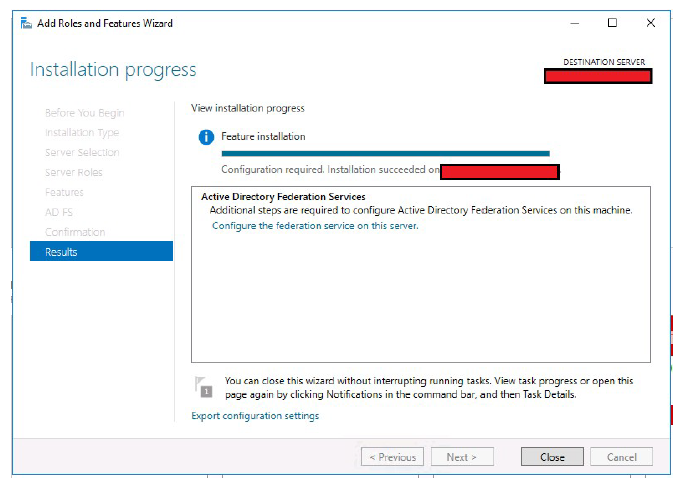

- Sie sehen diesen Bildschirm jetzt nach erfolgreicher Installation der Rolle. Klicken Sie auf Schließen.

Konfigurieren von ADFS

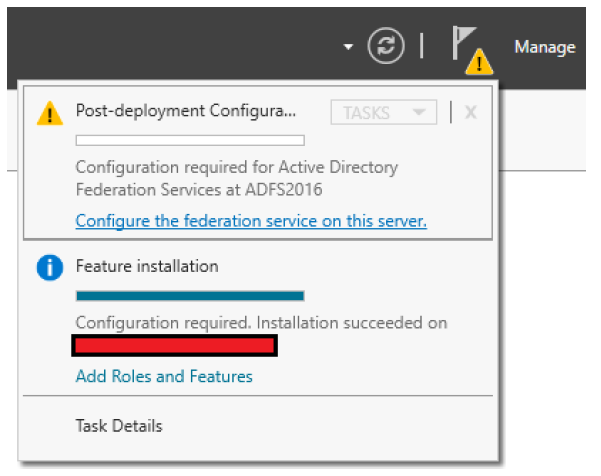

- Öffnen Sie den Servermanager.

- Klicken Sie auf das Flaggensymbol mit dem gelben Warnsymbol.

- Klicken Sie auf Verbunddienst auf diesem Server konfigurieren.

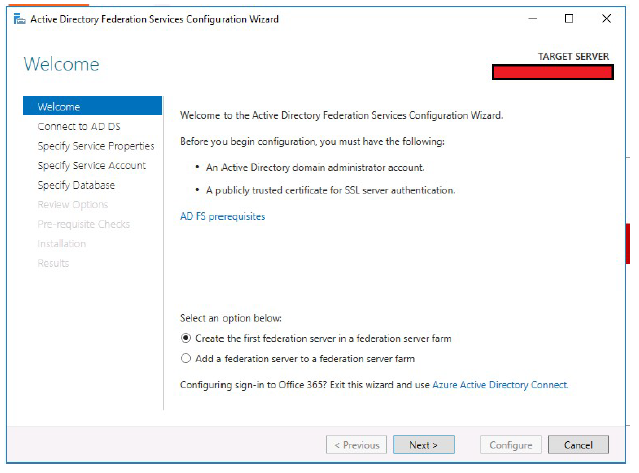

- Wählen Sie das Optionsfeld Ersten Verbundserver in einer Verbund-Serverfarm erstellen .

- Klicken Sie auf Weiter.

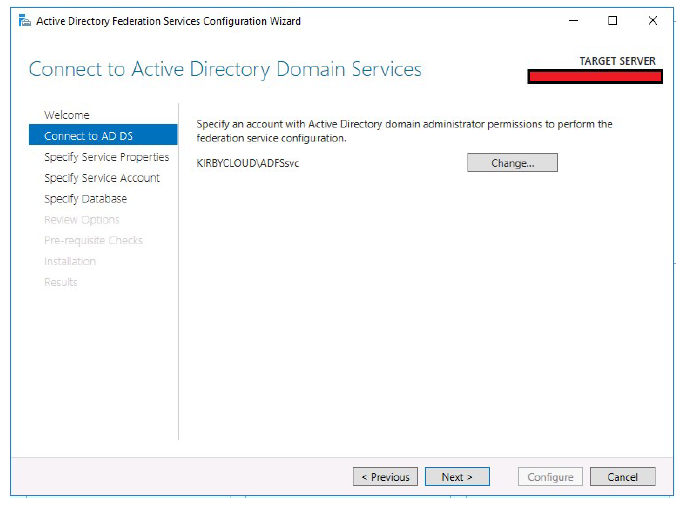

- Definieren Sie ein Domänen-Admin-Konto, um ADFS zu konfigurieren.

- Klicken Sie auf Weiter.

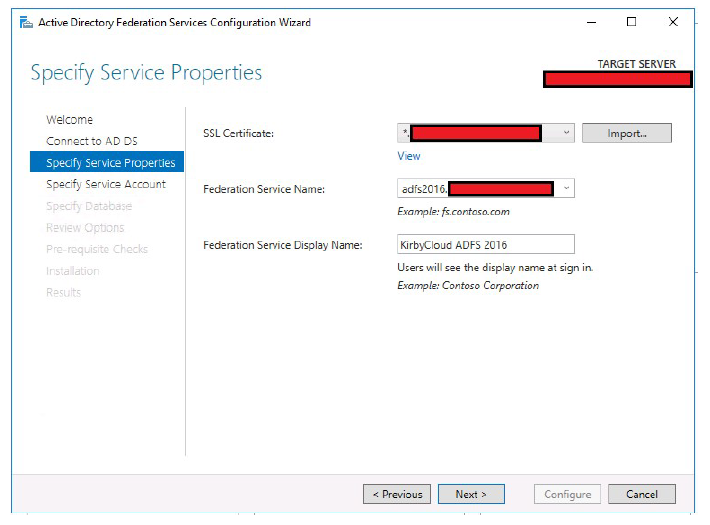

- Wählen Sie das öffentliche SSL-Zertifikat aus. Dieses Zertifikat muss vor der ADFS-Konfiguration auf den Host importiert werden.

- Geben Sie einen Verbunddienstnamen ein. Dieser Name muss mit dem FQDN übereinstimmen, den Sie für ADFS erstellt haben.

Beispiel:

adfs2016.yourdomain.com - Geben Sie einen Anzeigenamen für den Dienstein. Dieser Name ist der Text, der auf einer formularbasierten Anmeldeseite angezeigt wird.

- Klicken Sie auf Weiter.

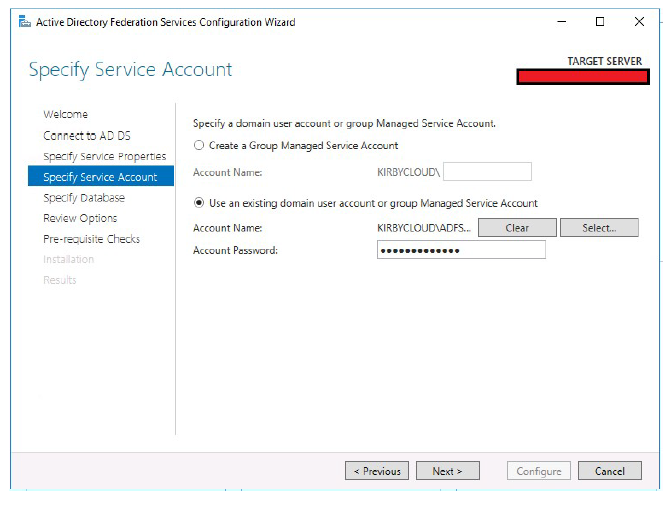

- Geben Sie das Dienstkonto an, das ADFS verwendet.

- Klicken Sie auf Weiter.

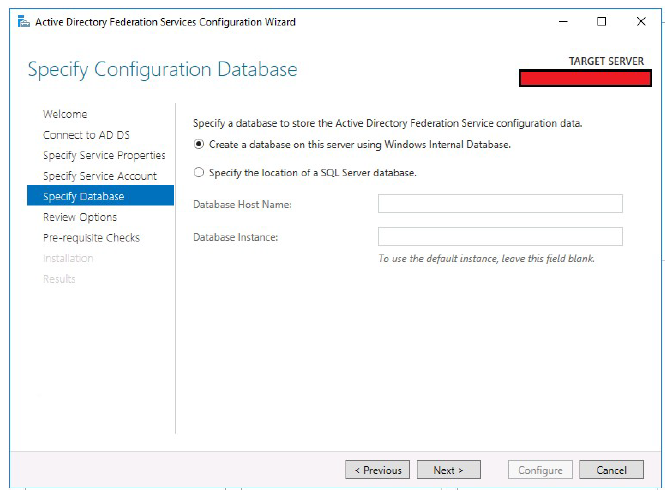

- Wählen Sie den Datenbanktyp aus.

- Klicken Sie auf Weiter.

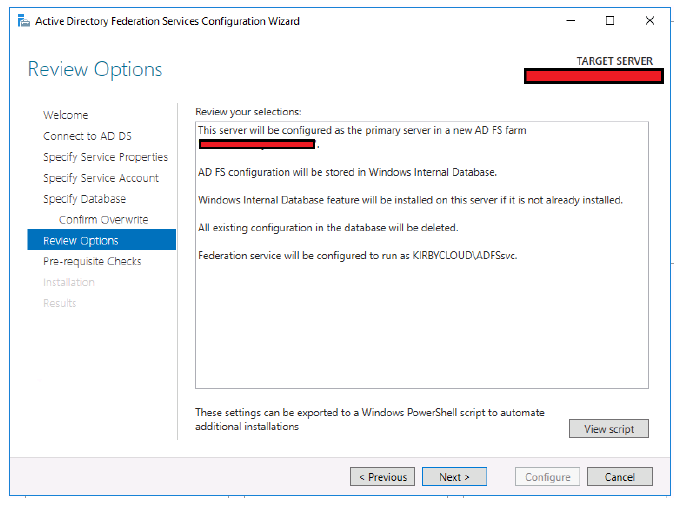

- Prüfen Sie die Änderungen, bevor sie vorgenommen werden.

- Klicken Sie auf Weiter.

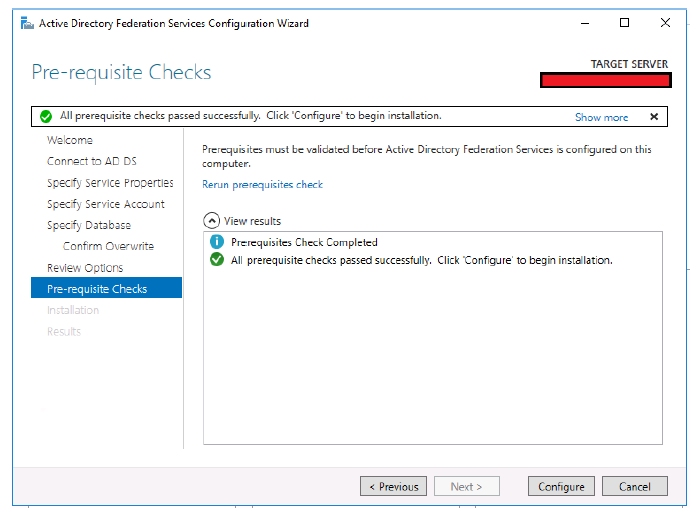

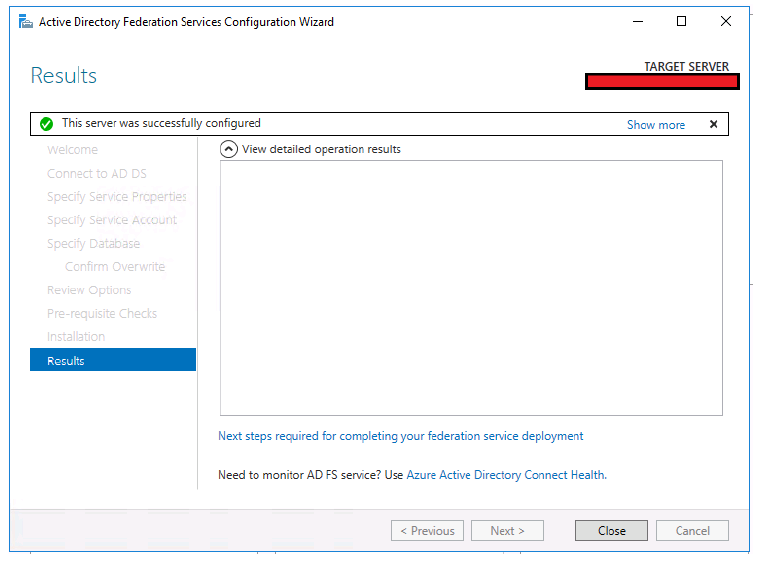

- Klicken Sie auf Konfigurieren, wenn alle erforderlichen Prüfungen erfolgreich abgeschlossen wurden.

- Nach erfolgreicher Konfiguration von ADFS sehen Sie jetzt diesen Bildschirm.

- Klicken Sie auf Schließen.

IDP-initiierte Anmeldung aktivieren

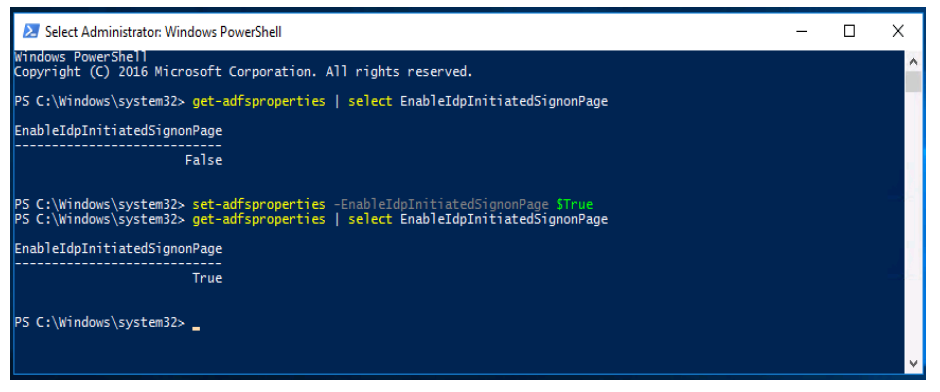

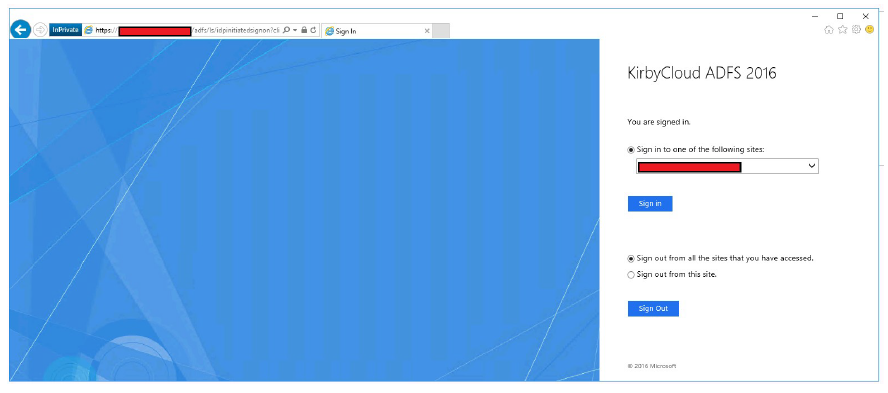

Auf der vom IDP initiierten Anmeldeseite wird bestätigt, dass ADFS Ihre Domänenanmeldeinformationen akzeptiert, bevor die Vertrauensstellung für Dienstanbieter eingerichtet wird. Standardmäßig ist diese Seite in Windows Server 2016-Umgebungen deaktiviert. Verwenden Sie PowerShell, um IDP-initiierte Anmeldung zu ermöglichen.

- Starten Sie PowerShell als Administrator.

- Führen Sie den Befehl

set-adfsproperties –EnableIDPInitiatedSignonPage $Trueaus. - Sie können jetzt zu

https://<adfs.domain.com>/adfs/ls/idpinitiatedsignon.aspxnavigieren und sich anmelden.

Token-Signatur-Zertifikat exportieren

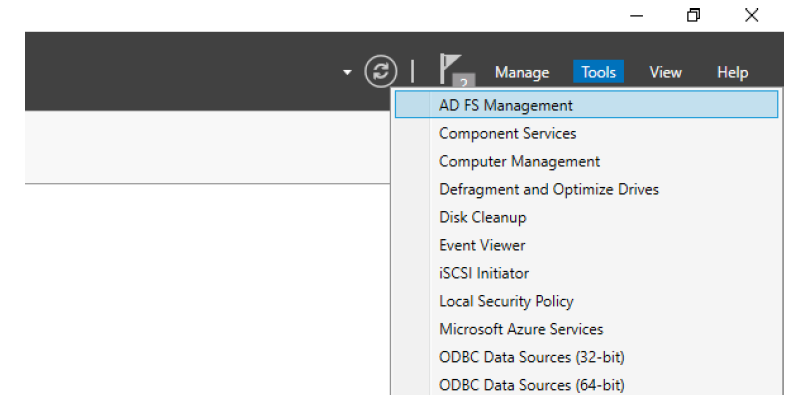

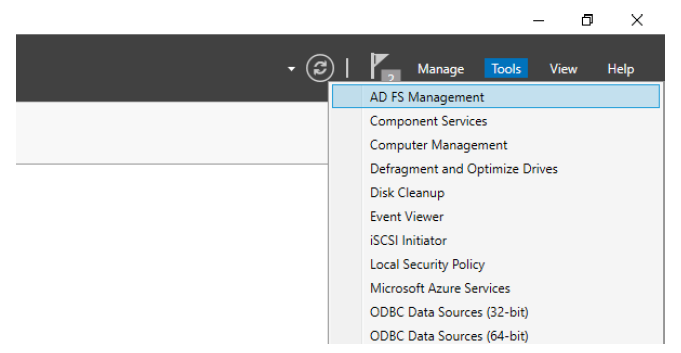

- Starten Sie die ADFS-Verwaltungskonsole von Server Manageraus.

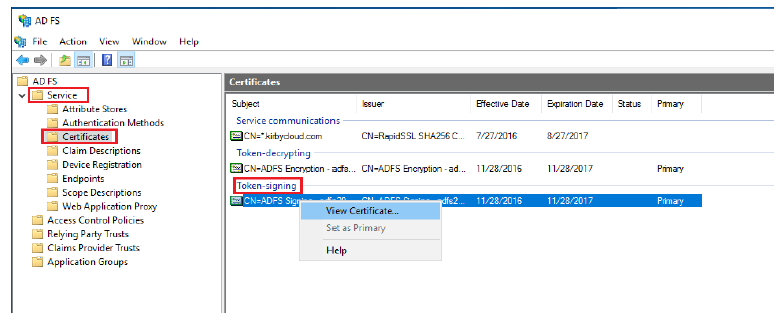

- Erweitern Sie Service.

- Wählen Sie Zertifikateaus.

- Klicken Sie mit der rechten Maustaste auf das Zertifikat zum Signieren von Wählen Sie Zertifikat anzeigen…

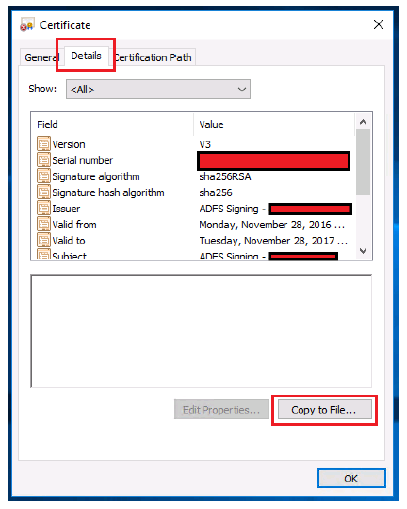

- Wählen Sie die Registerkarte Details.

- Klicken Sie auf In Datei kopieren….

- Klicken Sie auf Weiter.

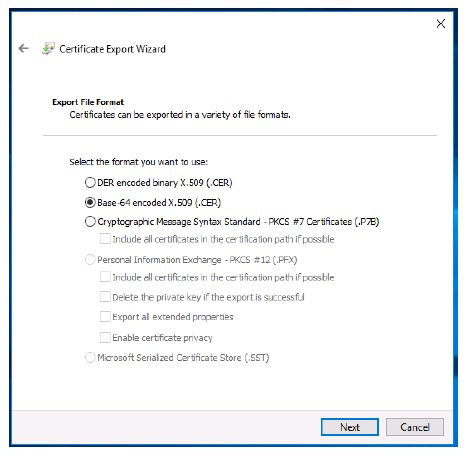

- Wählen Sie das Optionsfeld Base-64-codiert X.509 (.CER) .

- Klicken Sie auf Weiter.

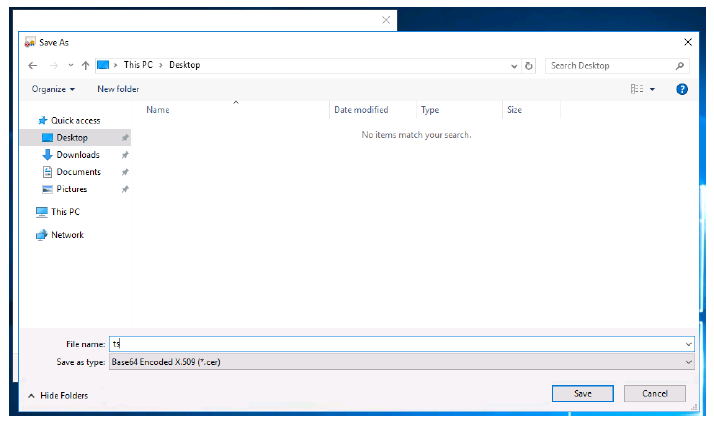

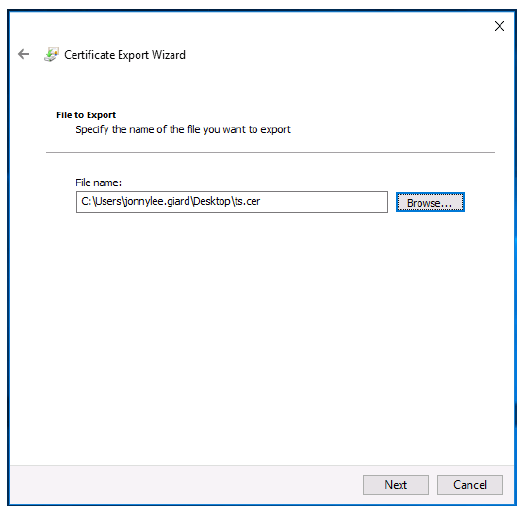

- Klicken Sie auf Durchsuchen.

- Wählen Sie einen Speicherort für das Exportieren Ihres Tokensignierungszertifikats.

- Benennen Sie Ihr Token-Signaturzertifikat.

- Klicken Sie auf Speichern.

- Klicken Sie auf Weiter.

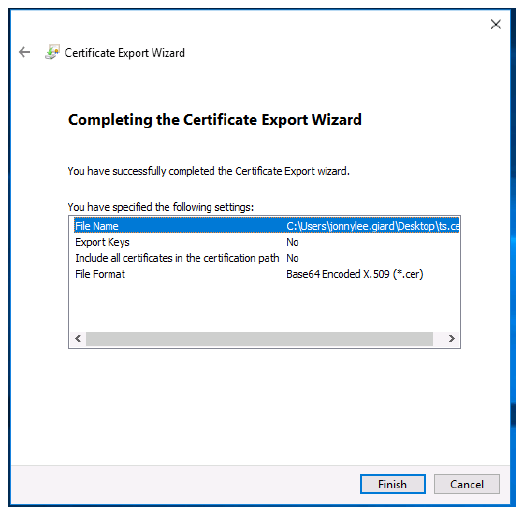

- Klicken Sie auf Fertig stellen.

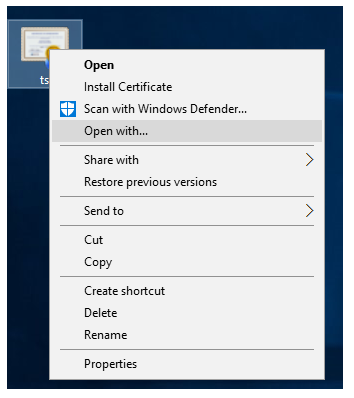

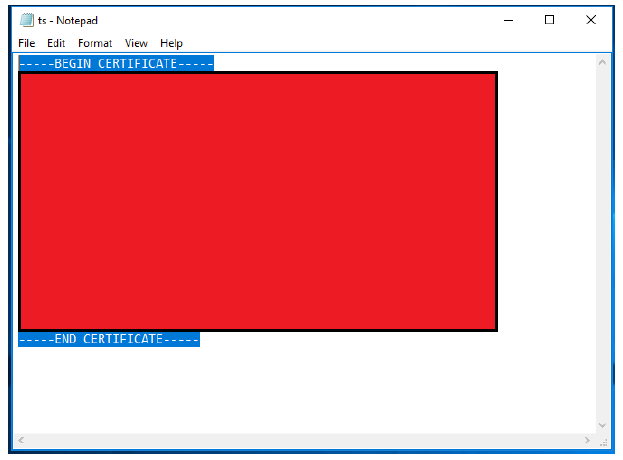

- Klicken Sie mit der rechten Maustaste auf das exportierte Token Signaturzertifikat.

- Klicken Sie auf Öffnen mit….

- Wählen Sie Notepad.

- Kopieren Sie den Inhalt Ihres Token-Signaturzertifikats

Konfigurieren des Citrix Content Collaboration-Kontos

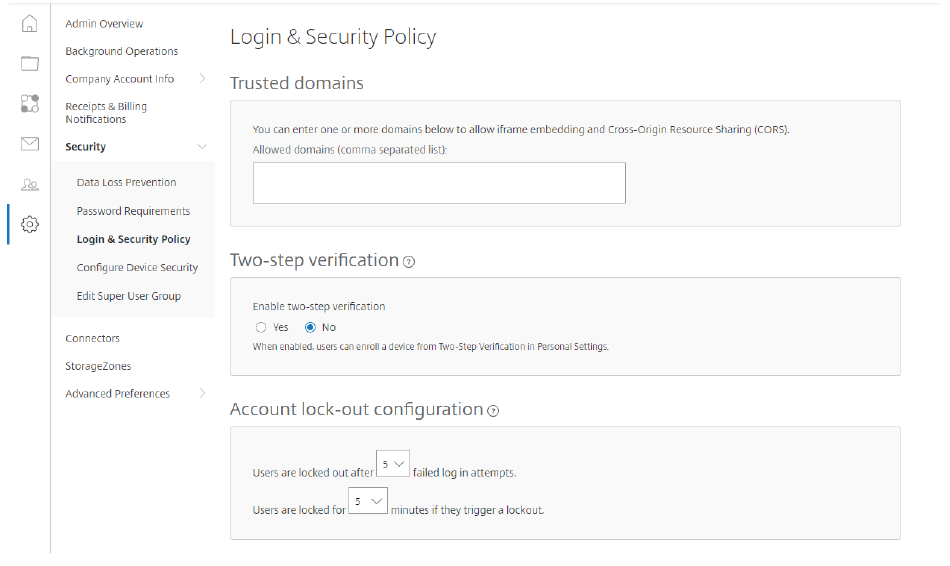

- Melden Sie sich mit Ihrem Webbrowser bei Ihrem Citrix Content Collaboration Konto an.

- Klicken Sie im linken Seitenbereich auf Einstellungen .

- Klicken Sie auf Administratoreinstellungen.

- Erweitern Sie Sicherheit.

- Klicken Sie auf Anmeldung und Sicherheitsrichtlinie. Scrollen Sie zum Ende der Seite.

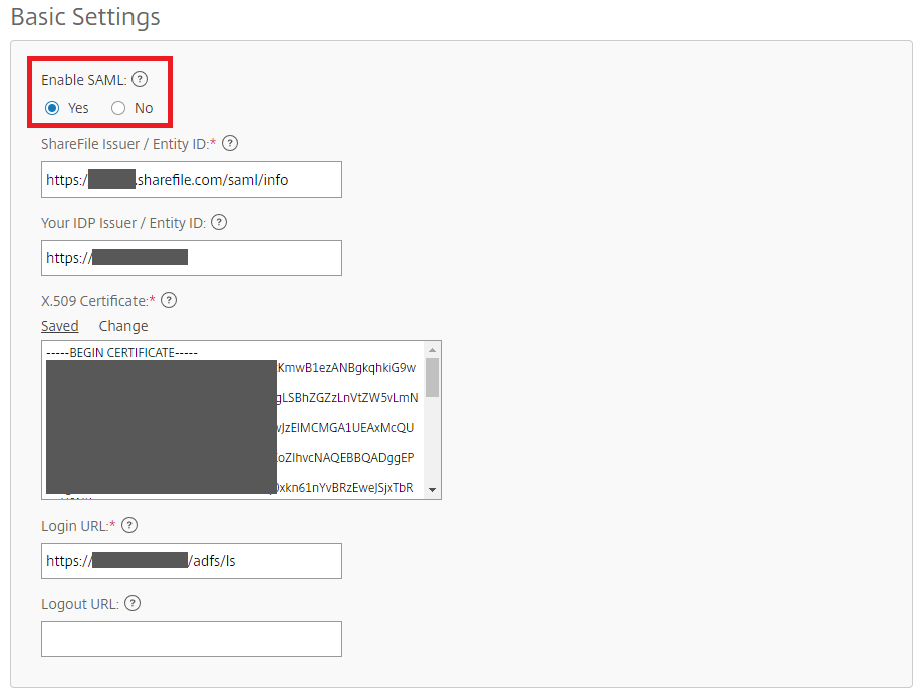

- ShareFile-Aussteller/Entitäts-ID:

https://<subdomain>.sharefile.com/saml/info - Ihre IdP-Aussteller/Entitäts-ID:

https://<adfs>.yourdomain.com - X.509-Zertifikat: Inhalt des exportierten Zertifikats aus dem vorherigen Abschnitt einfügen

- Anmelde-URL:

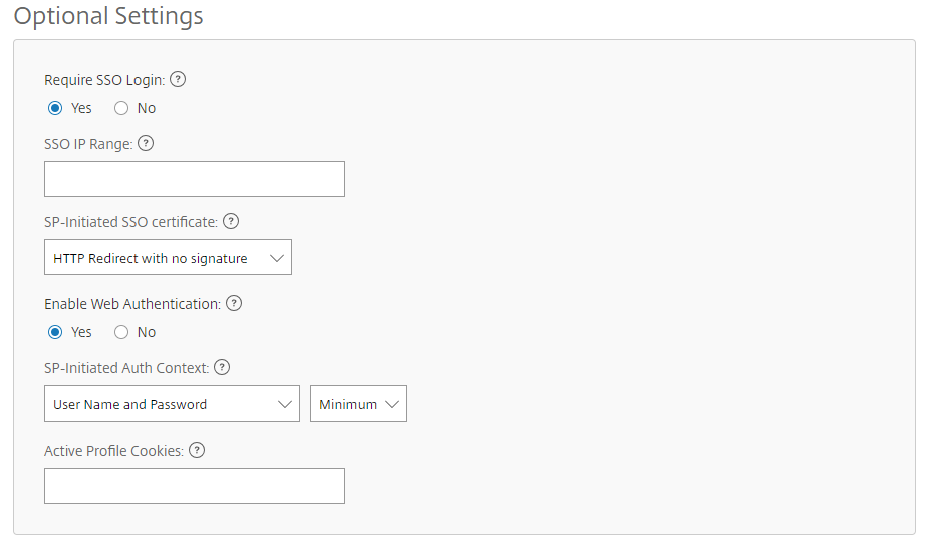

https://<adfs>.yourdomain.com/adfs/ls - Aktivieren Sie die Web-Authentifizierung: Ja (Check markiert)

- SP-initiierter Auth Context: Benutzername und Kennwort — Minimum

- Speichern Sie Ihre Änderungen.

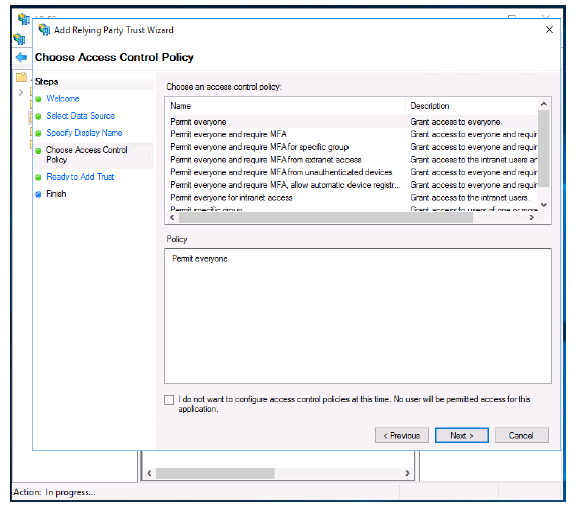

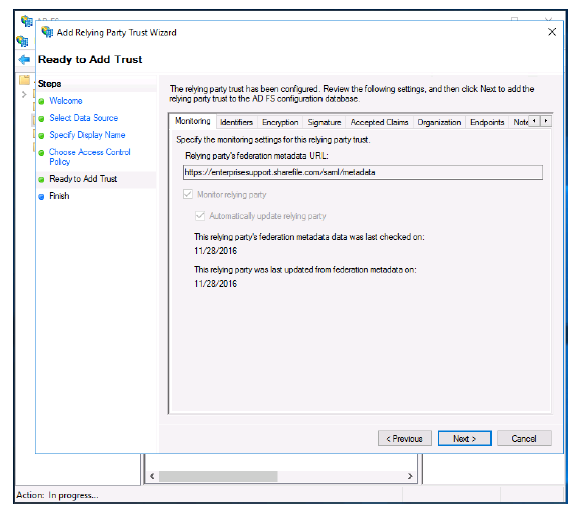

Erstellen der Dienstanbietervertrauenstellung

- Starten Sie ADFS-Verwaltung über den Server-Manager.

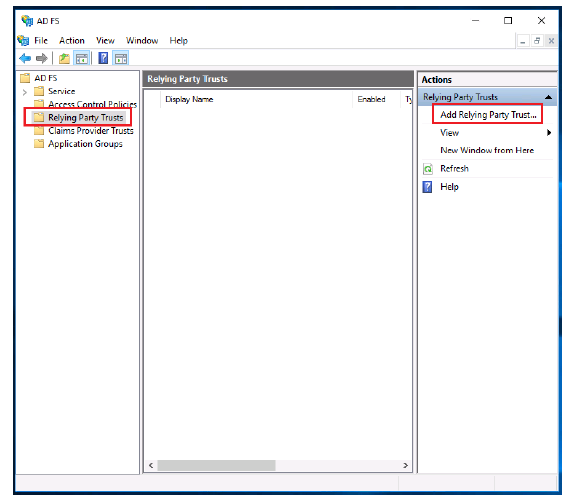

- Wählen Sie Vertrauensstellungen der vertrauenden Partei.

- Klicken Sie auf Vertrauen der vertrauenden Partei hinzufügen.

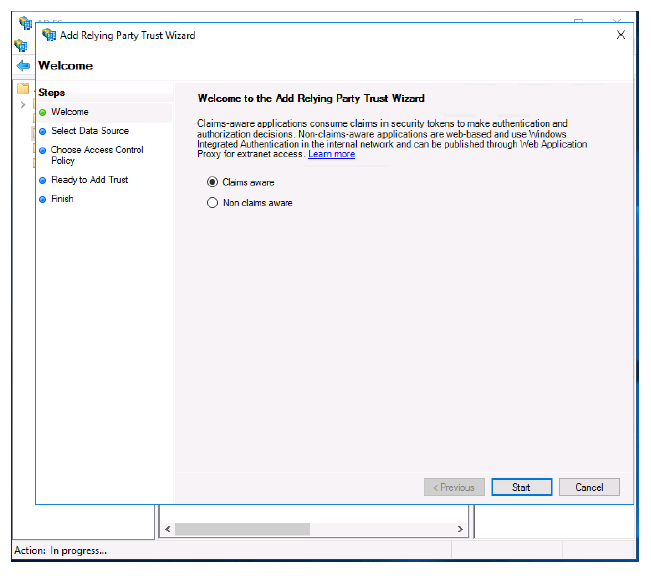

- Wählen Sie das Optionsfeld Anspruchsbewusst aus.

- Klicken Sie auf Starten.

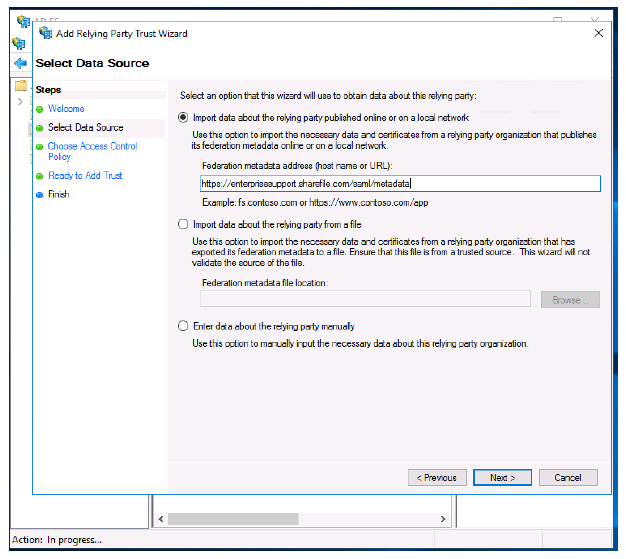

- Geben Sie die Metadaten-URL Ihres Citrix Content Collaboration-Kontos ein. Beispiel:

https://<subdomain>.sharefile.com/saml/metadata - Sie können auch zu dieser URL navigieren, den Inhalt kopieren und als XML-Datei speichern, wenn Sie die SAML-Metadaten lieber mit einer Datei importieren möchten. Sie können diese Informationen auch manuell eingeben, indem Sie das dritte Optionsfeld auswählen.

- Klicken Sie auf Weiter.

- Klicken Sie auf Weiter.

- Klicken Sie auf Weiter.

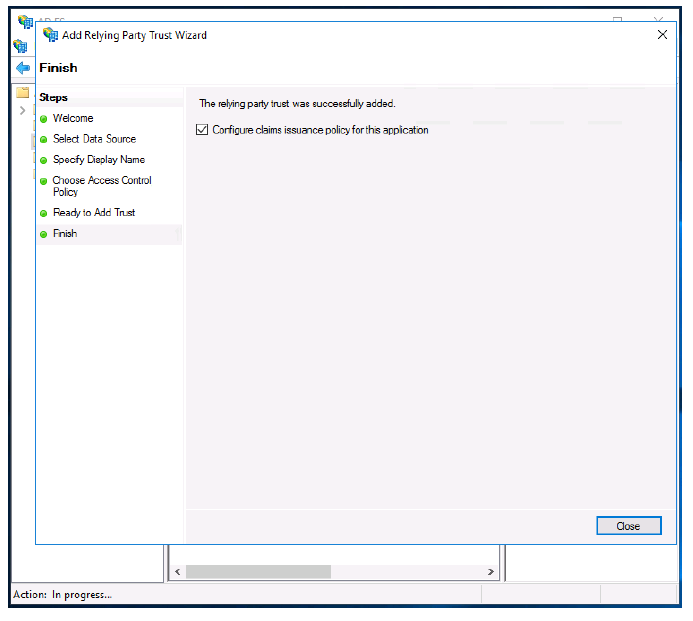

- Klicken Sie auf Schließen.

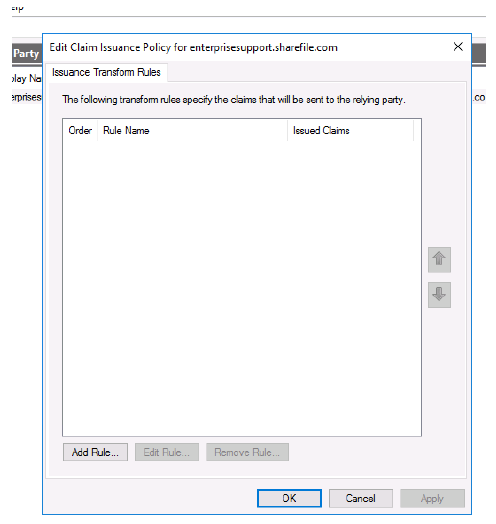

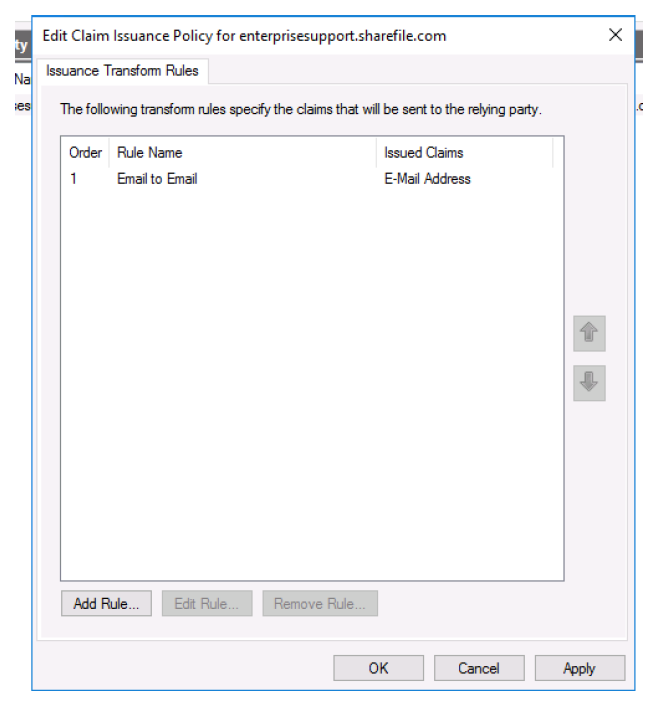

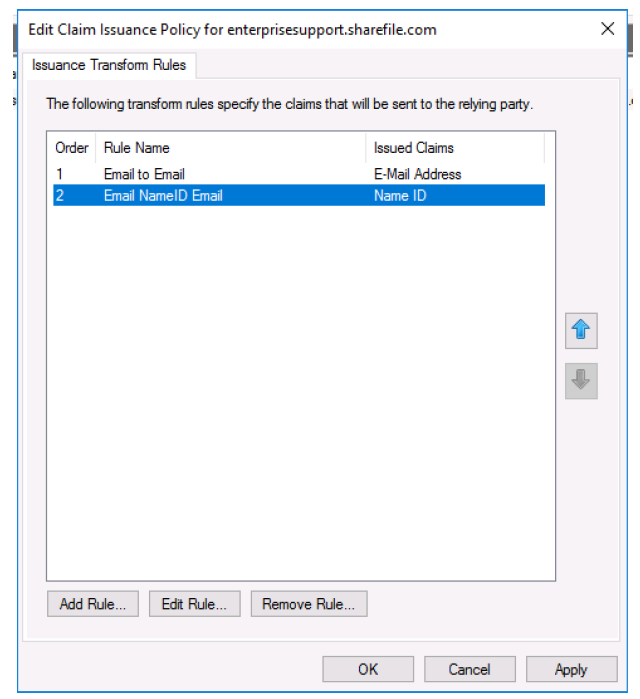

- Klicken Sie auf Regel hinzufügen….

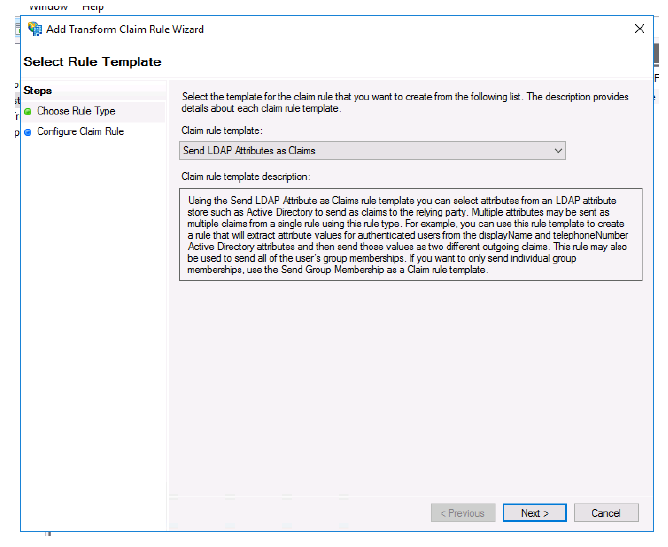

- Wählen Sie im Menü LDAP-Attribute als Ansprüche senden aus.

- Klicken Sie auf Weiter.

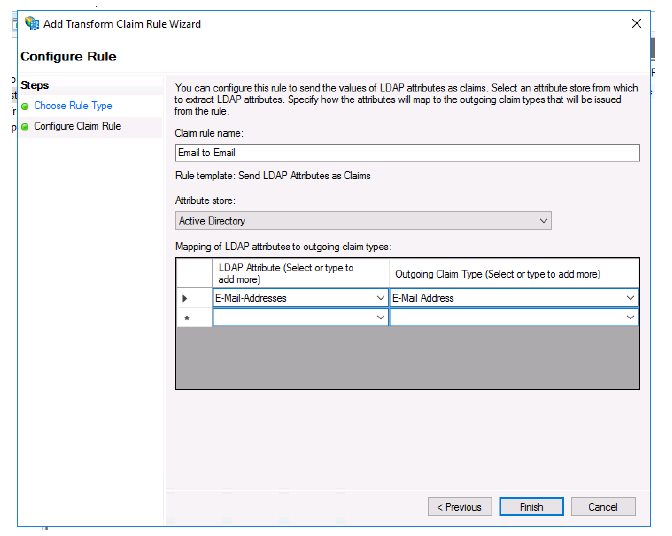

- Nennen Sie Ihre Regel.

- Wählen Sie im Menü Attributspeicher die Option Active Directory aus.

- Wählen Sie im ersten LDAP-AttributmenüE-Mail-Adressen aus.

- Wählen Sie im ersten Menü für ausgehende Anspruchsart die Option E-Mail-Adresse aus.

- Klicken Sie auf Fertig stellen.

- Klicken Sie auf Regel hinzufügen….

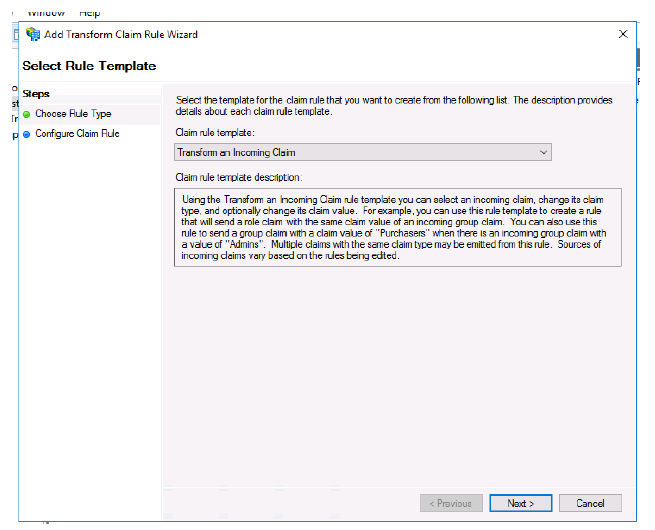

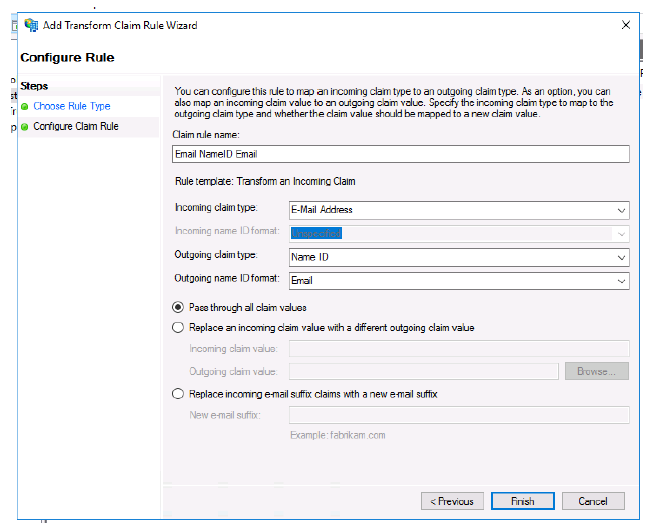

- Wählen Sie Eingehenden Anspruch umwandelnaus.

- Klicken Sie auf Weiter.

- Nennen Sie Ihre Regel.

- Wählen Sie E-Mail-Adresse für eingehenden Anspruchstyp:.

- Wählen Sie Namens-ID für Ausgehenden Anspruchstyp aus.

- Wählen Sie E-Mail für das ID-Format für ausgehende Namen.

- Klicken Sie auf Anwenden.

- Klicken Sie auf OK.

Testen Sie Ihre Konfiguration

Navigieren Sie zur SAML-Anmelde-URL Ihres Citrix Content Collaboration-Kontos. Sie werden jetzt zu Ihrem ADFS-Host weitergeleitet und nach Anmeldeinformationen gefragt. Melden Sie sich mit Anmeldeinformationen an, die mit der Domäne verknüpft sind, für die Ihr ADFS-Host Verbunddienste bereitstellt. Die E-Mail-Adresse Ihres AD-Benutzers muss mit der E-Mail-Adresse eines Benutzers in Citrix Content Collaboration übereinstimmen. Wenn die Anmeldeinformationen korrekt sind und Ihre E-Mail-Adresse mit einem Citrix Content Collaboration Benutzer übereinstimmt, sind Sie bei dem Citrix Content Collaboration Konto angemeldet, das mit Ihrer E-Mail verknüpft ist.