ShareFile Single Sign-On-Konfigurationshandbuch für ADFS 3

Voraussetzungen für die Installation

Um Citrix Content Collaboration für die Authentifizierung bei den Active Directory-Verbunddiensten einzurichten, benötigen Sie Folgendes:

- Windows Server 2012 R2

- Ein öffentlich signiertes SSL-Zertifikat von einer CA. Selbstsignierte und unsignierte Zertifikate werden nicht akzeptiert.

- Ein FQDN für Ihren ADFS-Server

- Zugriff auf ein Administratorkonto in Citrix Content Collaboration mit der Möglichkeit, Single Sign-On zu konfigurieren.

Hinweis:

Informationen zur Bereitstellung von Benutzern aus Ihrem Active Directory für Citrix Content Collaboration finden Sie in der Installationsanleitung des Benutzerverwaltungstools.

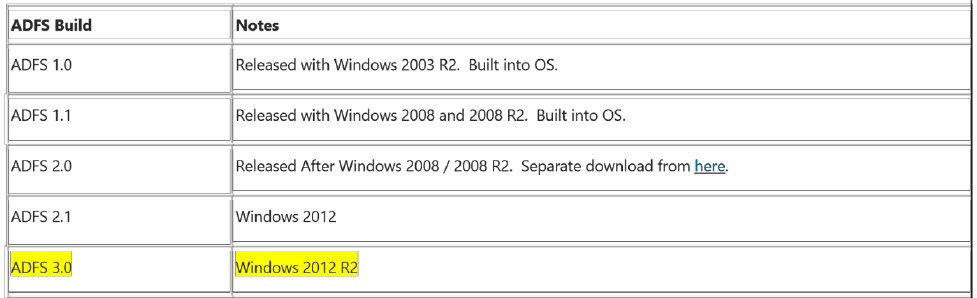

ADFS 3.0 (rollenbasierte Installation)

-

Sie können Microsoft Active Directory Federated Services 3.0 nicht separat herunterladen. Sie müssen für diese Version einen Windows 2012 R2-Server verwenden.

-

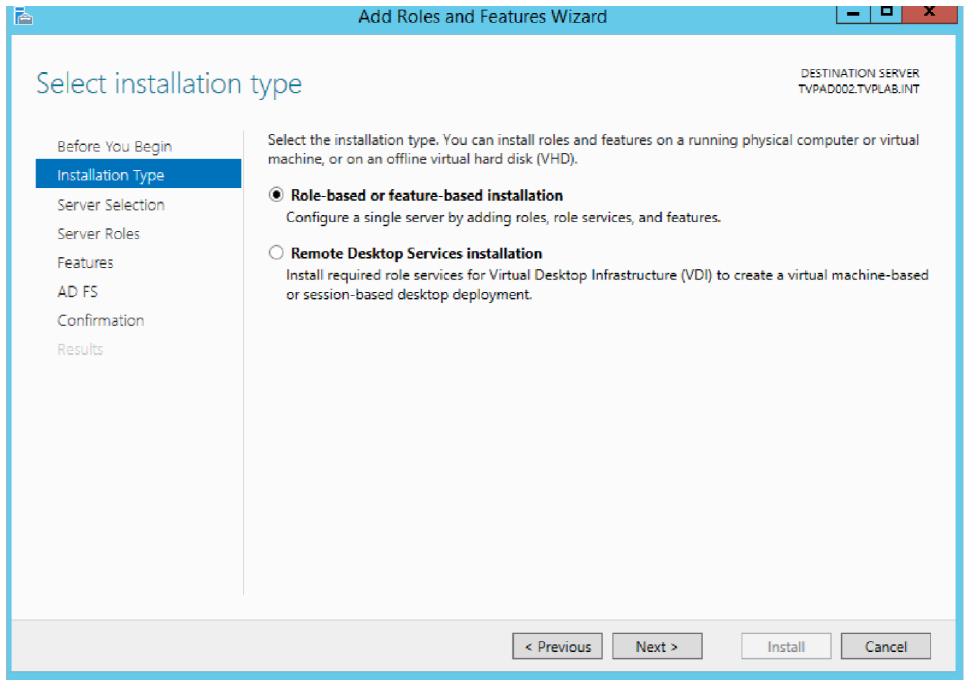

Installieren Sie die rollenbasierte oder funktionsbasierte Installation. Klicken Sie auf Weiter.

-

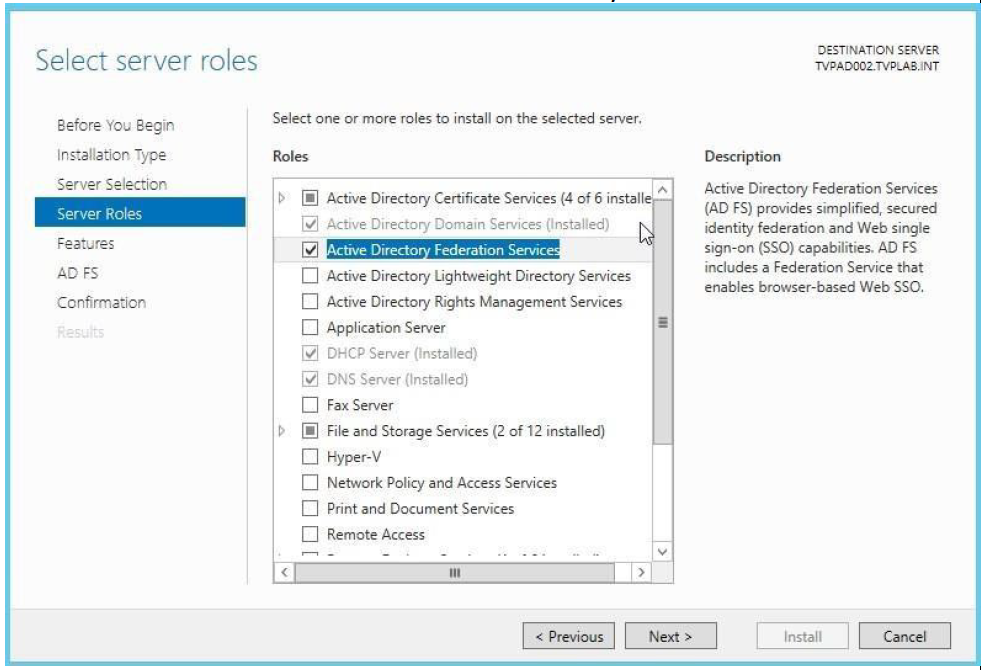

Wählen Sie den Server für die Installation aus und klicken Sie auf Weiter. Wählen Sie dann Active Directory Federation Services aus. Klicken Sie auf Weiter.

-

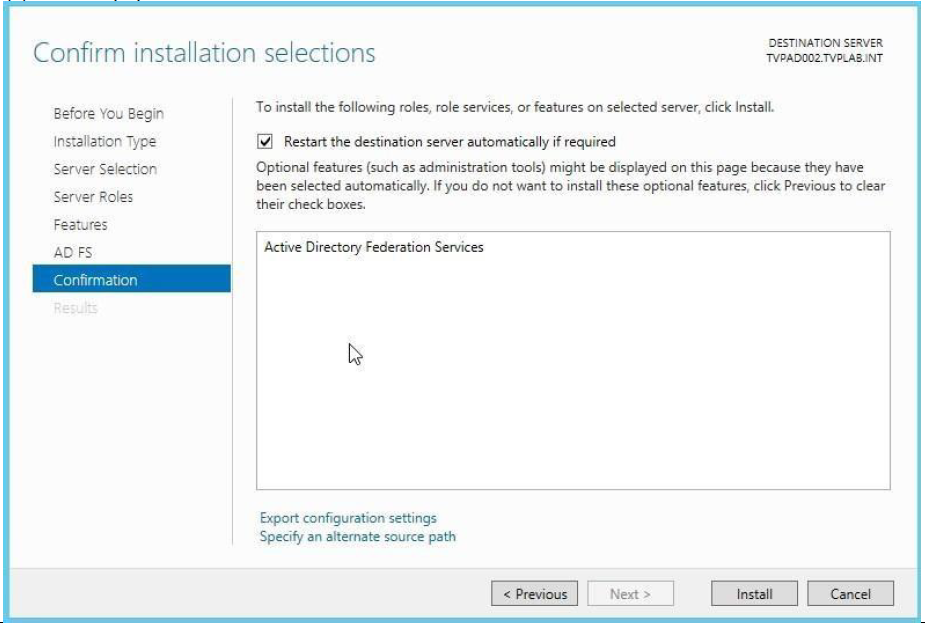

Klicken Sie auf Weiter durch den Bildschirm Serverrollen, AD FS und dann weiter zum Bestätigungsbildschirm. Markieren Sie das Kontrollkästchen für Neustart, sagen Sie Ja im nächsten Bildschirm und klicken Sie auf Installieren.

-

Wenn ADFS installiert ist, müssen Sie eine Aktivität nach der Bereitstellung abschließen, wenn dies der erste AD FS-Server in Active Directory ist. Verwenden Sie für diesen Schritt Ihre eigenen Konfigurationsinformationen.

ADFS 3.0 einrichten

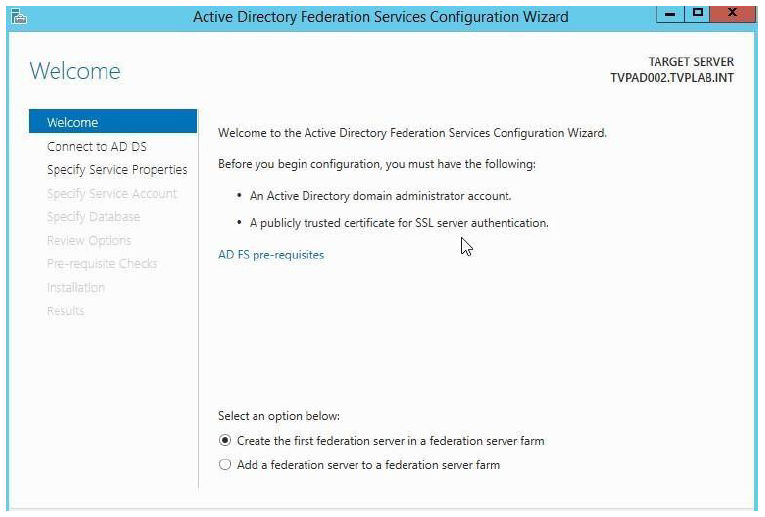

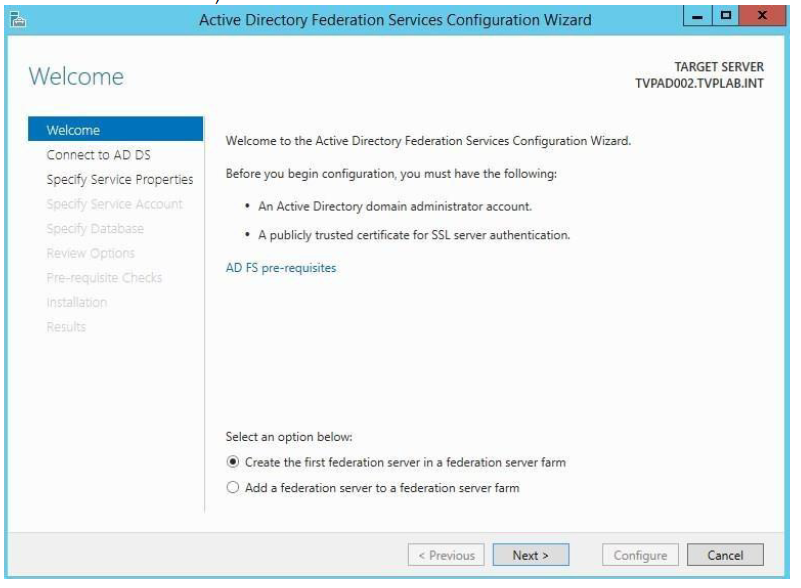

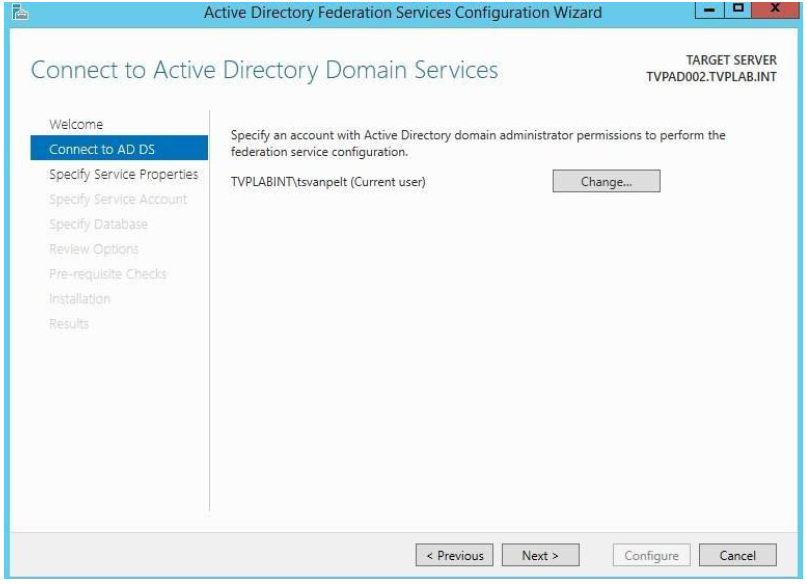

- Starten Sie in der ADFS 3.0-Verwaltungskonsole den Konfigurationsassistenten.

-

Wenn der Assistent gestartet wird, wählen Sie Neuen Verbunddienst erstellen und klicken Sie auf Weiter.

-

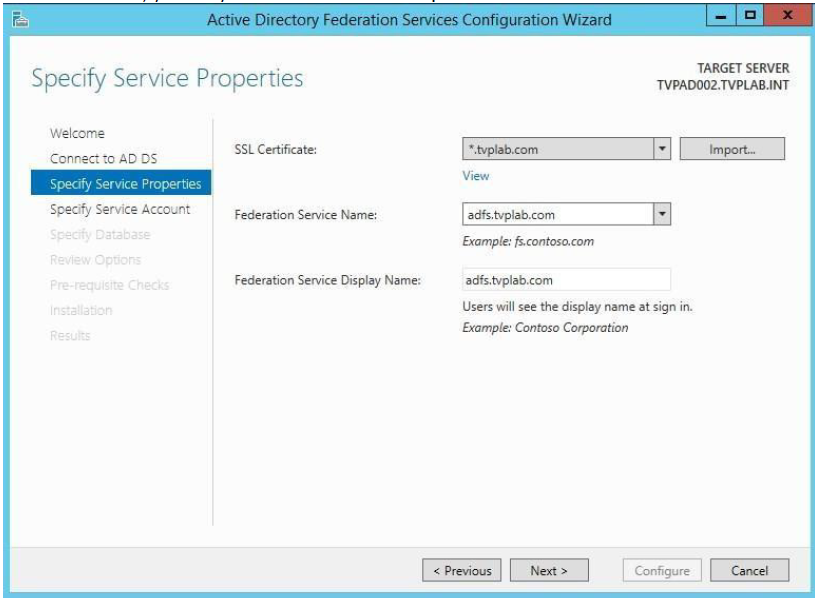

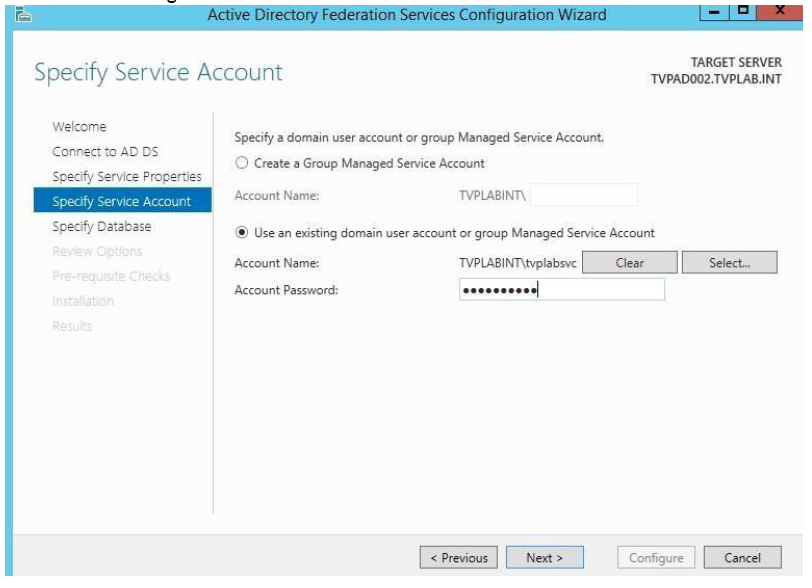

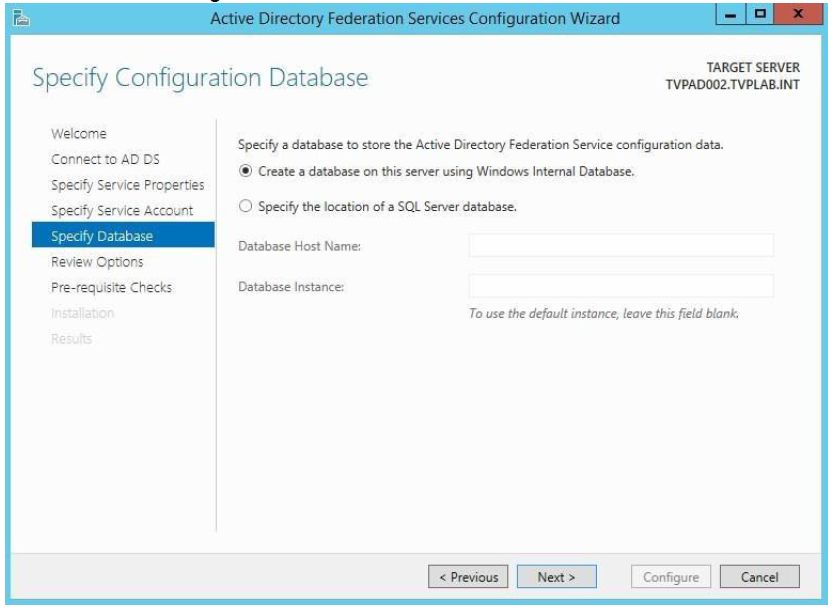

Da wir ein Platzhalterzertifikat verwenden, müssen wir einen Verbunddienstnamen ermitteln. Wenn Sie kein Platzhalter-SSL-Zertifikat verwenden, müssen Sie diesen Schritt möglicherweise nicht ausführen. Klicken Sie dann auf Weiter, um fortzufahren.

-

Klicken Sie zur Konfiguration auf Weiter.

-

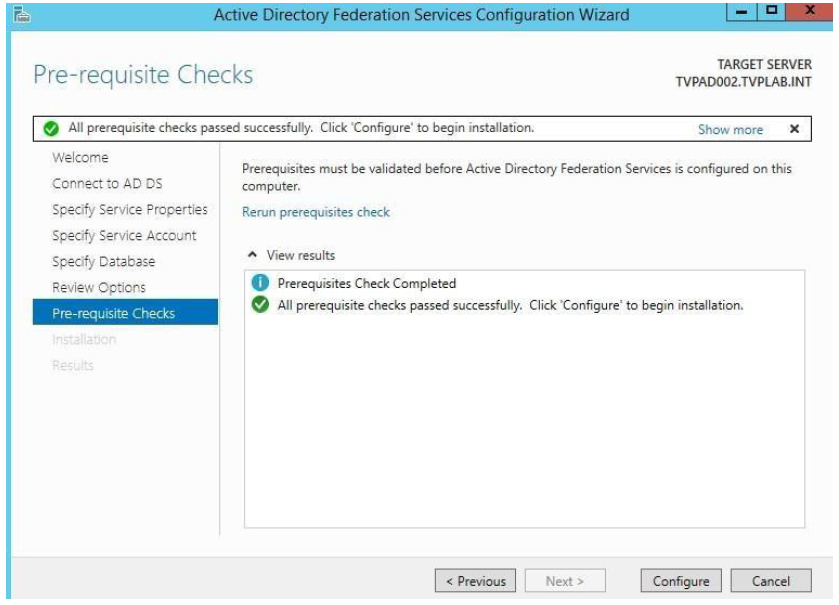

Vergewissern Sie sich, dass alle Konfigurationen ohne Fehler abgeschlossen wurden, klicken Sie auf Schließen und beenden Sie den Assistenten.

-

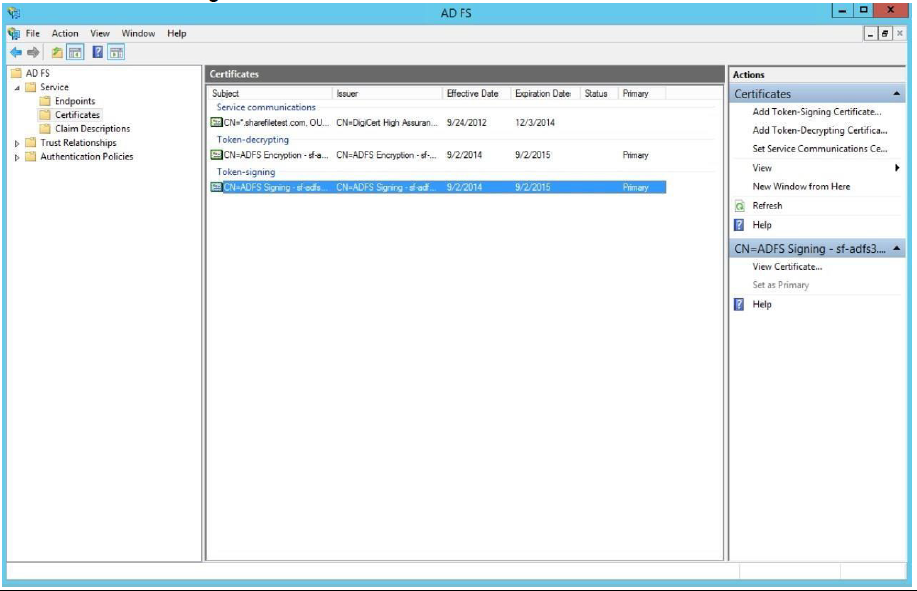

Erweitern Sie den Knoten Service in der Management Console. Wählen Sie das Token-Signaturzertifikat aus und klicken Sie in der rechten Spalte auf Zertifikat anzeigen.

-

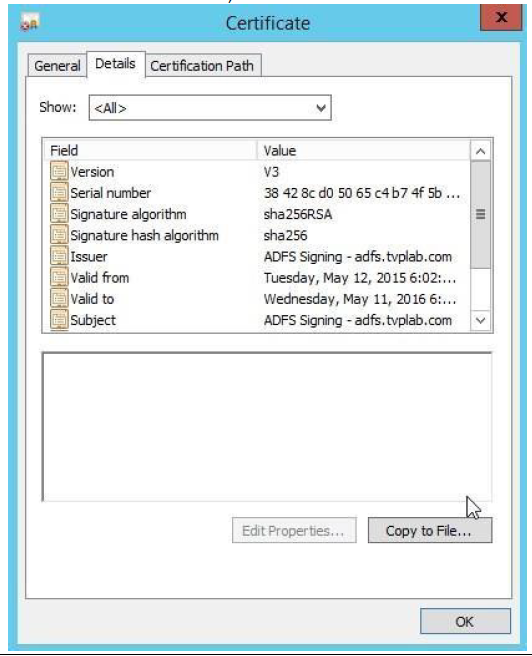

Wählen Sie im Fenster Zertifikat die Registerkarte Details und klicken Sie dann auf In Datei kopieren.

-

Klicken Sie zum Fortfahren auf Weiter.

-

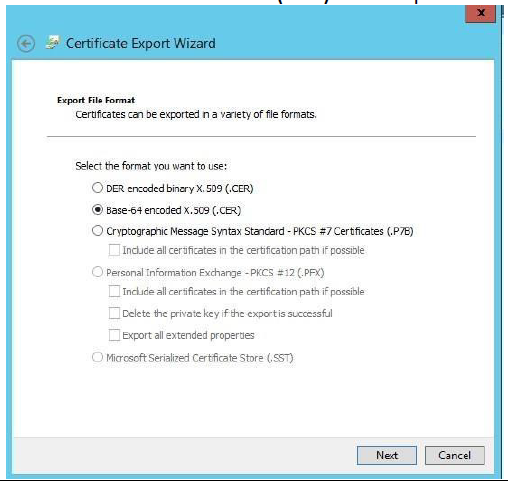

Wählen Sie Base-64-kodiertes X.509 (.CER) als Exportformat für das Zertifikat aus und klicken Sie dann auf Weiter.

-

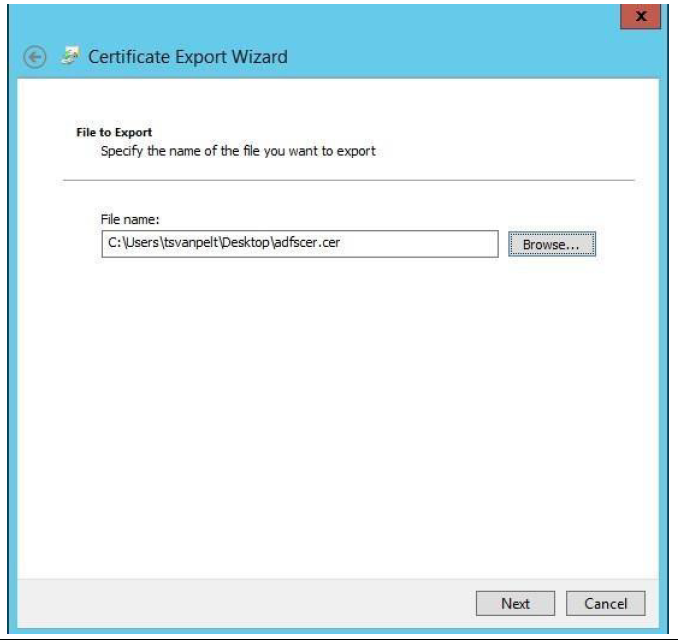

Speichern Sie die Zertifikatsdatei und klicken Sie auf Weiter.

-

Klicken Sie auf Fertig stellen, um die Datei zu speichern.

-

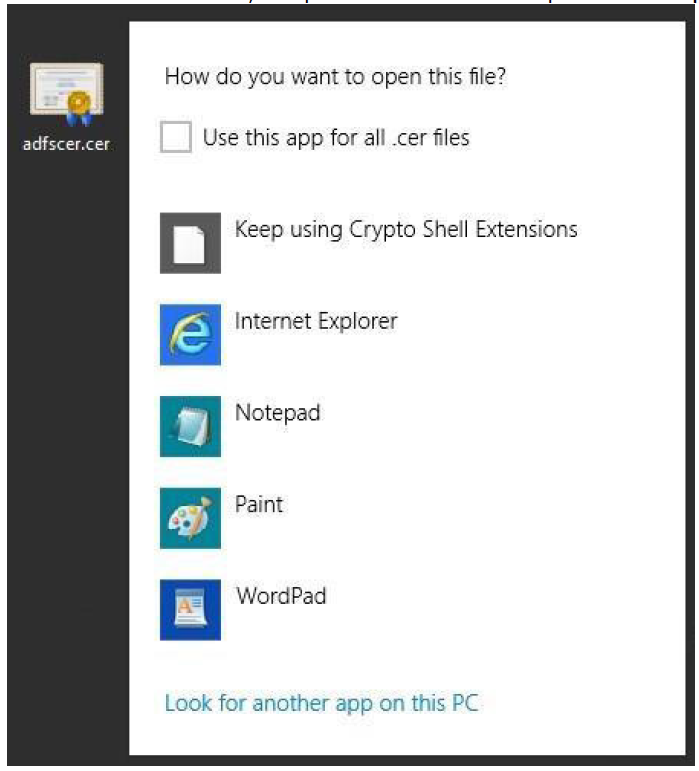

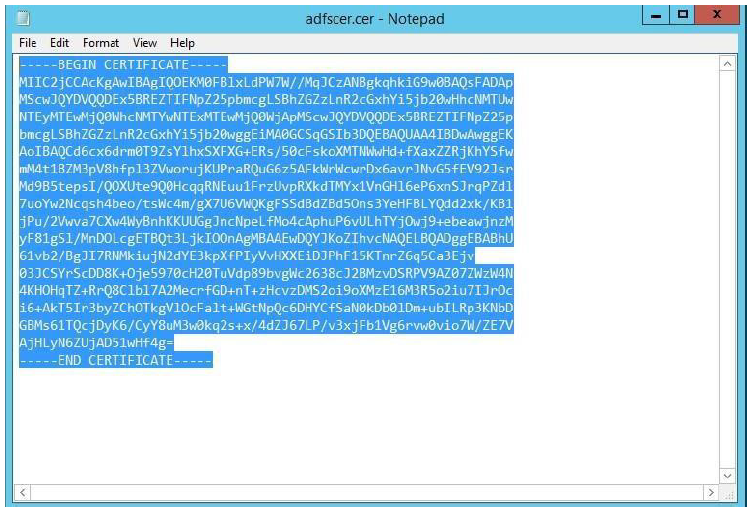

Navigieren Sie zu dem Ordner, in den Sie das Zertifikat exportiert haben, und öffnen Sie es mit Editor.

-

Wählen Sie den gesamten Text im Editor aus und kopieren Sie ihn.

- Öffnen Sie den Internet Explorer und rufen Sie Ihr Citrix Content Collaboration-Konto auf (

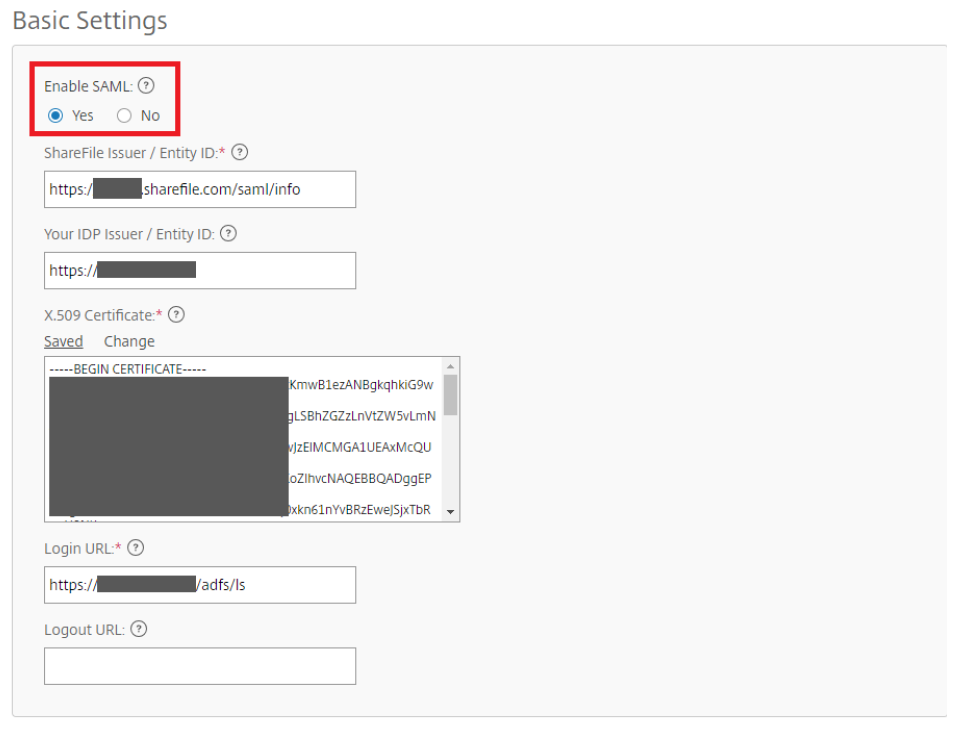

https://<yoursubdomain>.sharefile.com). Melden Sie sich mit Ihrem Administratorkonto an. Navigieren Sie zu Admin-Einstellungen > Sicherheit > Anmelde- und Sicherheitsrichtlinie. Finden Sie die Single Sign-On/SAML 2.0-Konfiguration.- Legen Sie die Einstellung SAML aktivieren auf Ja fest.

-

ShareFile-Aussteller/Entitäts-ID:

https://<subdomain>.sharefile.com/saml/info -

Eigene IdP-Aussteller-/Entitäts-ID:

https://<adfs>.yourdomain.com - X.509-Zertifikat: Fügen Sie den Inhalt des exportierten Zertifikats aus dem vorherigen Abschnitt ein

-

Anmelde-URL:

https://<adfs>.yourdomain.com/adfs/ls

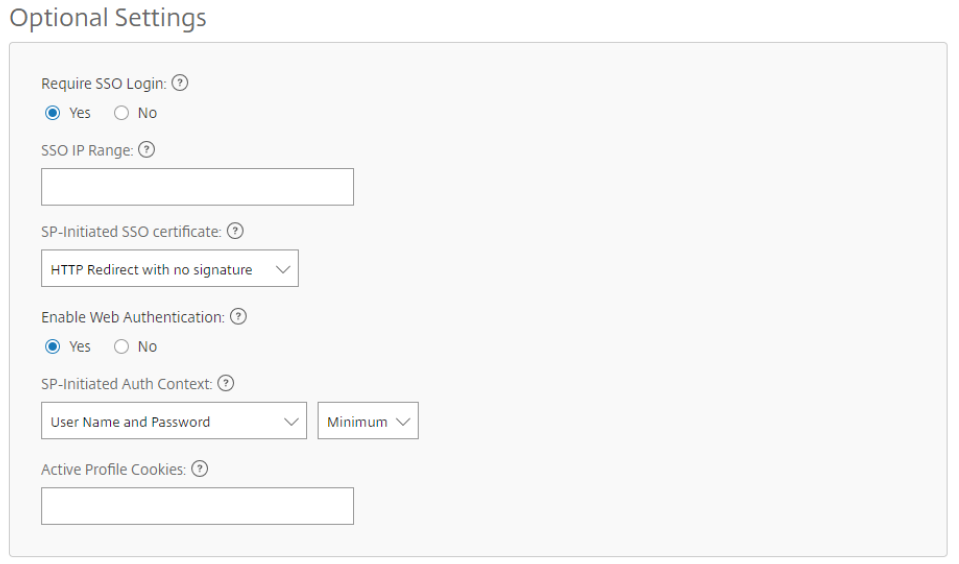

- Ändern Sie unter Optionale Einstellungen die folgenden Werte.

- Aktivieren Sie die Web-Authentifizierung: Ja (Check markiert)

- SP-initiierter Auth Context: Benutzername und Kennwort — Minimum

-

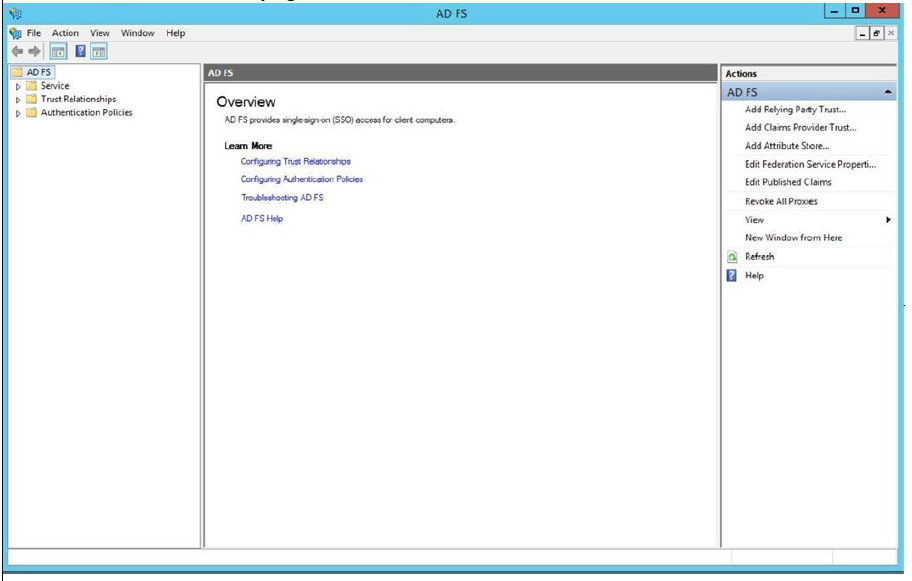

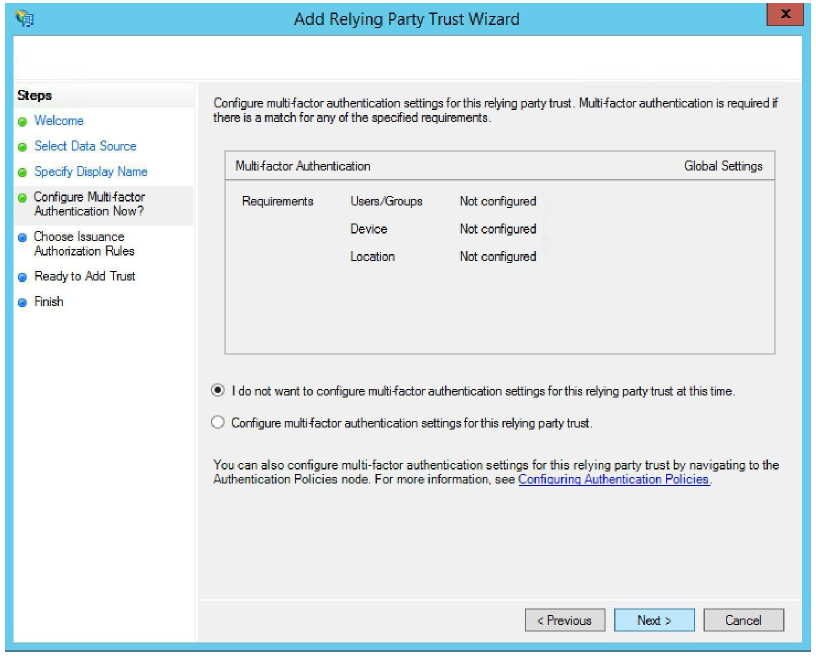

Minimieren Sie Internet Explorer und kehren Sie zur ADFS-Managementkonsole zurück. Erweitern Sie den Knoten Trust Relationships und wählen Sie Relying Party Trusts aus. Klicken Sie dann auf Add Relying Party Trust… in der rechten Seite der Konsole. Dadurch wird der Add Relying Trust Wizard gestartet.

-

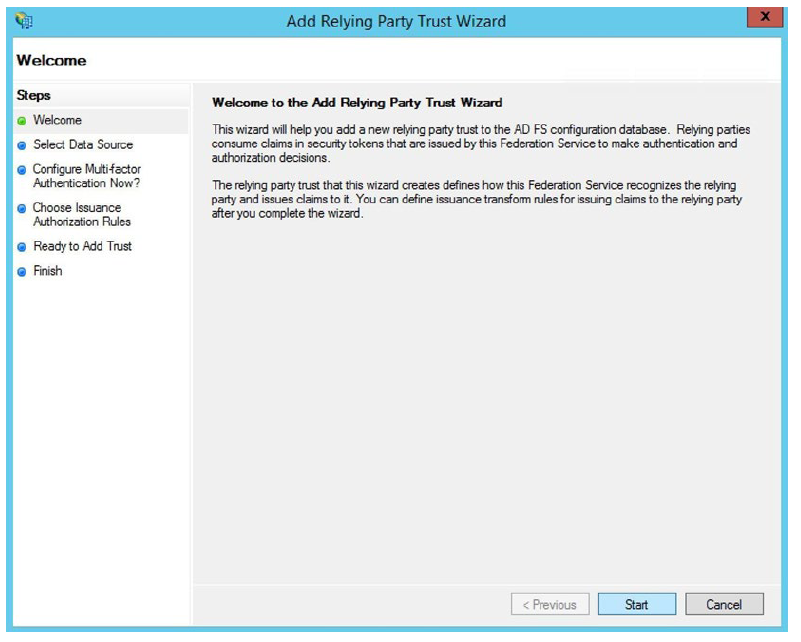

Klicken Sie auf Start, um mit der Angabe eines Relying Party Trust zu beginnen.

-

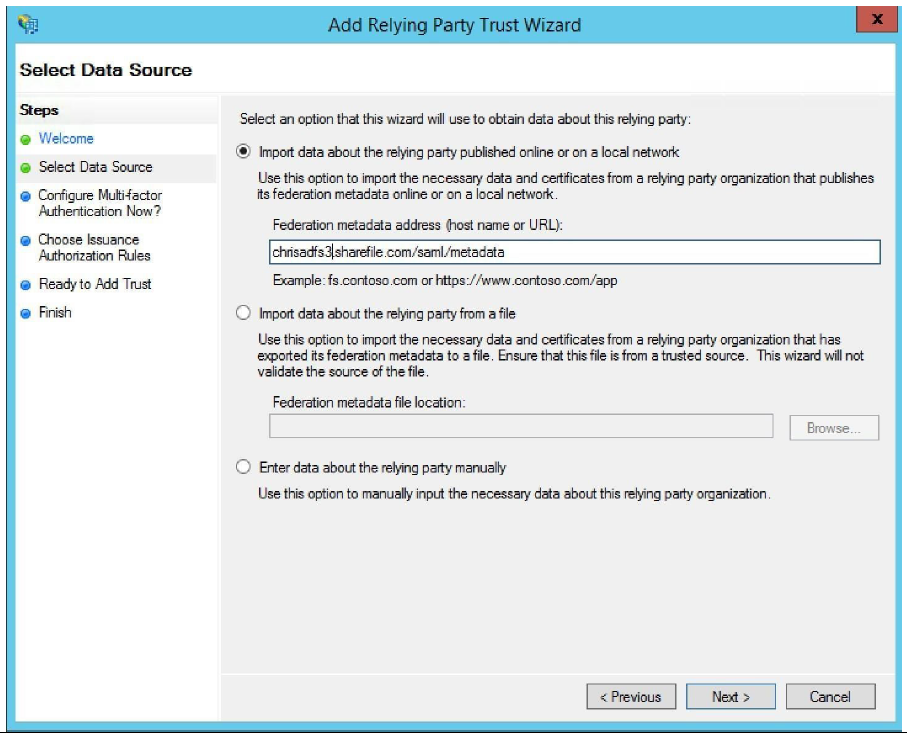

Durch das Abrufen der Metadaten von der SAML-Site kann der Trust automatisch für Sie konfiguriert werden. Verwenden Sie

https://<yoursubdomain>.sharefile.com/saml/metadataals Verbund-Metadatenadresse (Hostname oder URL). Klicken Sie auf Weiter.

-

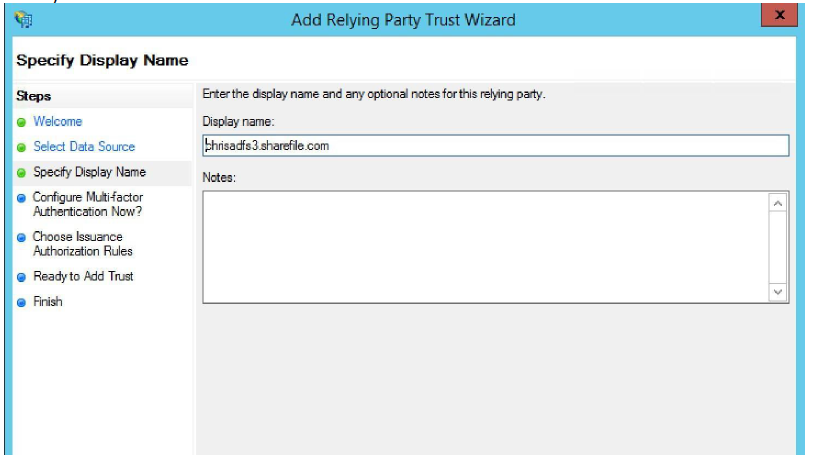

Geben Sie einen Anzeigenamen an. In der Regel belassen Sie diesen bei

<yoursubdomain>.sharefile.com, damit Sie die verschiedenen Trusts voneinander unterscheiden können.

-

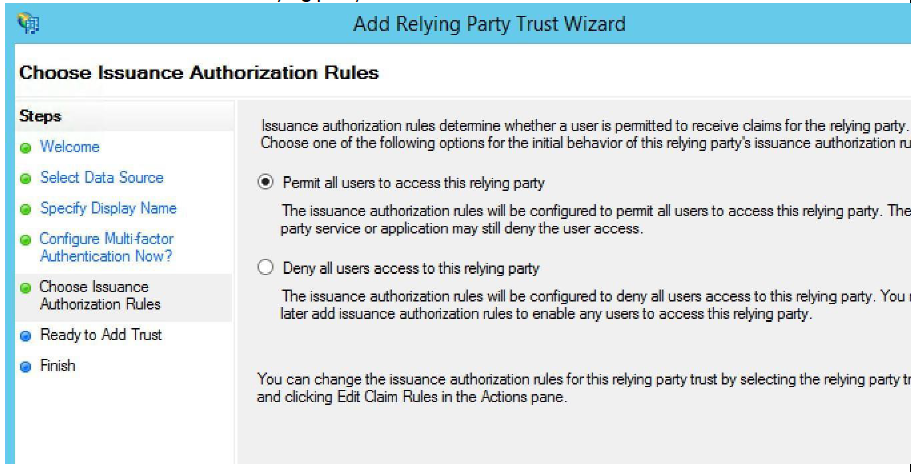

Erlauben Sie allen Benutzern den Zugriff auf diese vertrauende Seite. Klicken Sie auf Weiter.

-

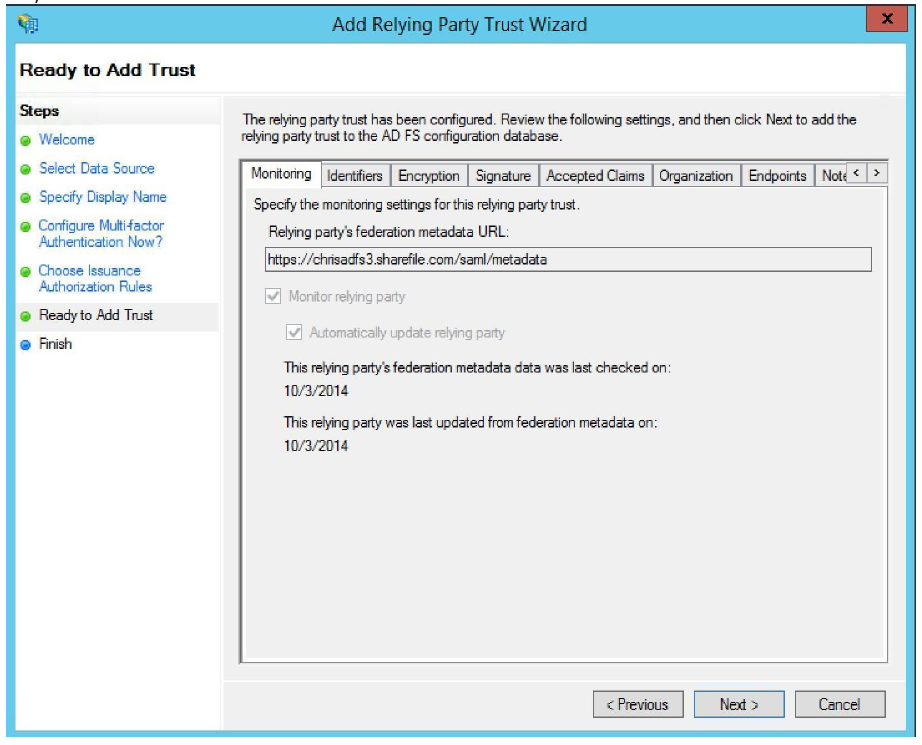

Vergewissern Sie sich, dass die Informationen korrekt sind, und klicken Sie auf Weiter.

-

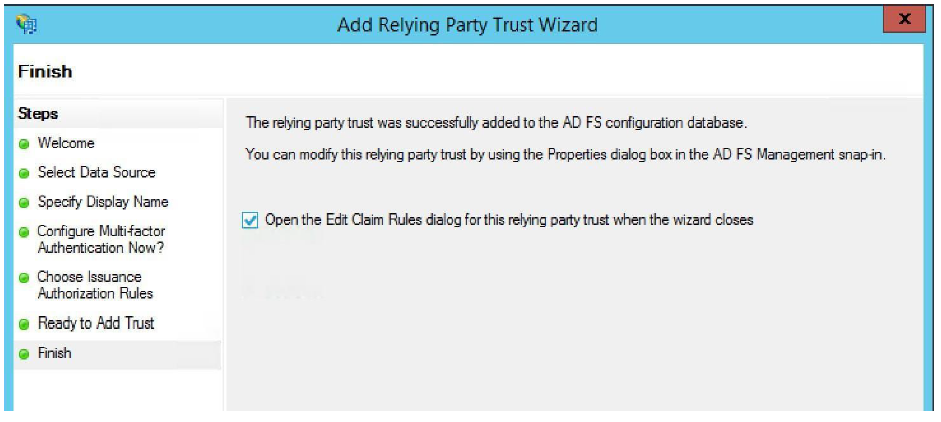

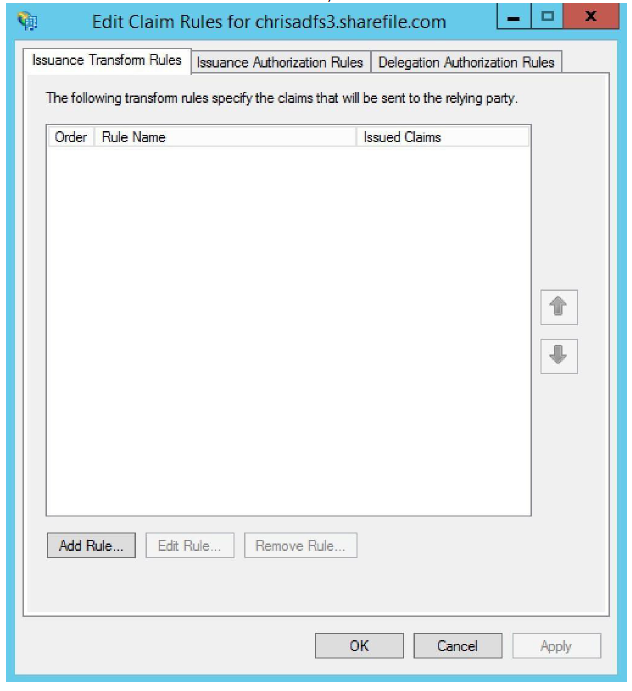

Vergewissern Sie sich, dass das Kontrollkästchen Open the Edit Claim Rules dialog for this relying party trust when the wizard closes aktiviert ist. Klicken Sie anschließend auf Schließen.

-

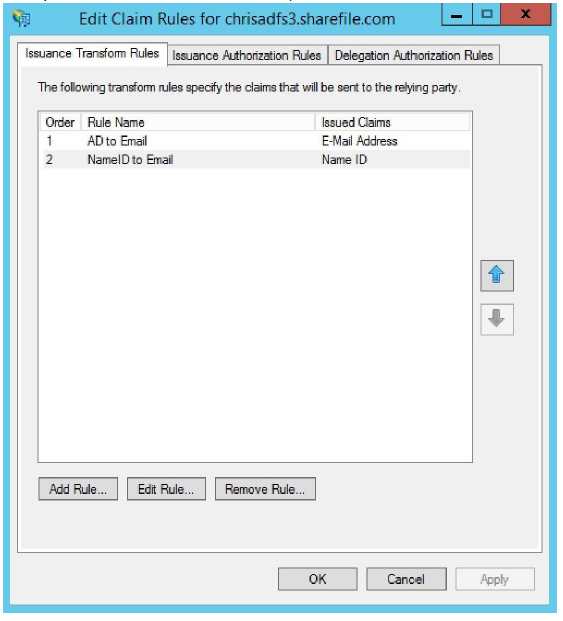

Klicken Sie auf der Registerkarte Issuance Transform Rules auf Regel hinzufügen.

-

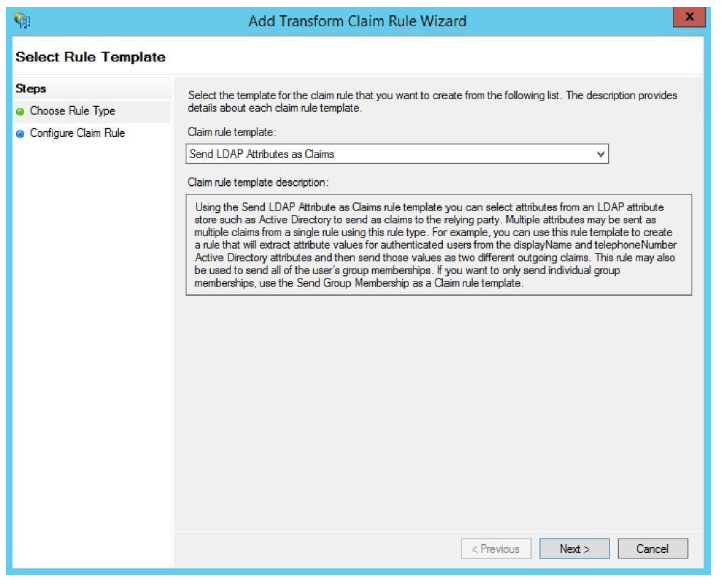

Die erste Regel besteht darin, LDAP-Attribute als Ansprüche zu senden.

-

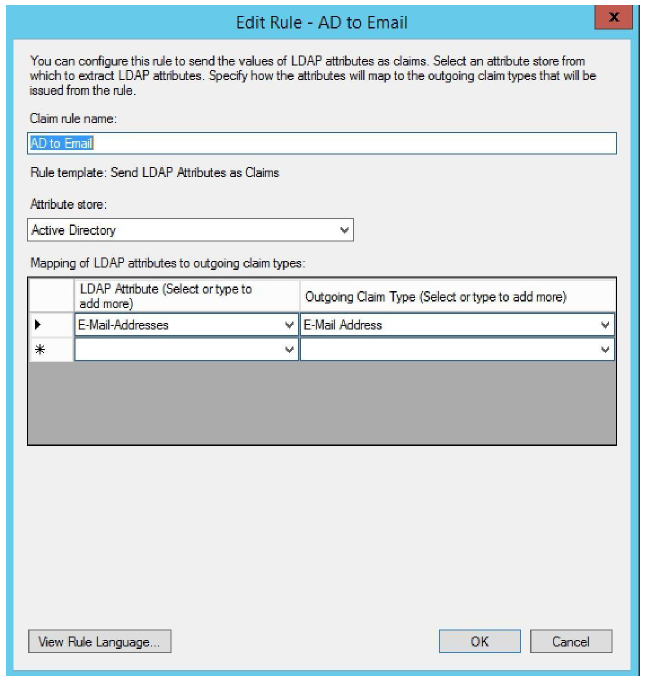

Benutzer der Citrix Content Collaboration-Plattform werden anhand ihrer E-Mail-Adresse identifiziert. Wir senden den Anspruch als UPN. Geben Sie einen aussagekräftigen Namen für die Anspruchsregel ein, z. B. E-Mail-Adresse an E-Mail-Adresse. Wählen Sie Active Directory als Attributspeicher aus. Wählen Sie abschließend E-Mail-Adresse als LDAP-Attribut und E-Mail-Adresse als ausgehenden Anspruchstyp aus. Klicken Sie auf Fertig stellen.

-

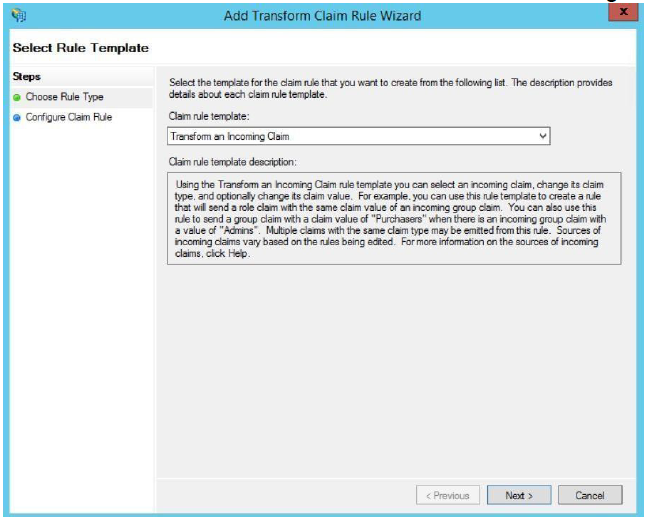

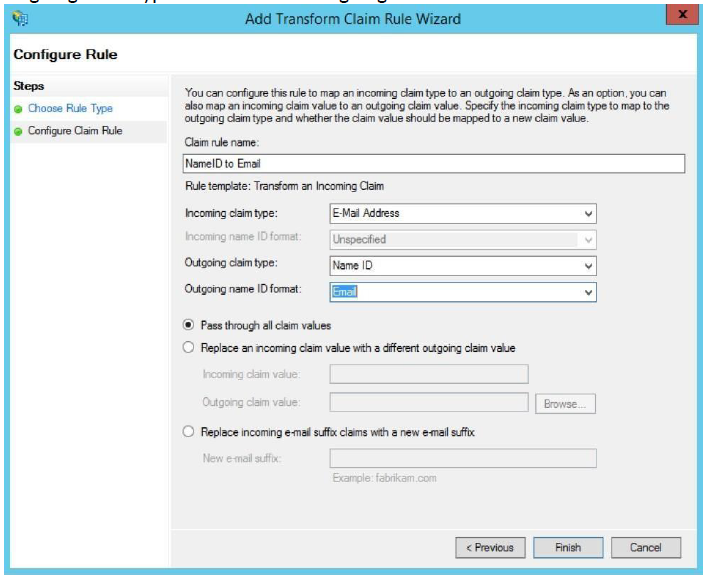

Erstellen Sie eine zweite Regel. Diese Regel wird verwendet, um einen eingehenden Anspruch zu transformieren. Klicken Sie auf Weiter.

-

Der eingehende Anspruchstyp wandelt die eingehende E-Mail-Adresse in einen ausgehenden Name-ID-Anspruchstyp im E-Mail-Format um. Geben Sie der Regel einen aussagekräftigen Namen, z. B. Namens-ID in E-Mail-Adresse. Der eingehende Anspruchstyp ist E-Mail-Adresse, der ausgehende Anspruchstyp ist Name ID. Das Format für ausgehende Namen ist E-Mail. Klicken Sie auf Fertig stellen.

-

Vergewissern Sie sich, dass die Ansprüche korrekt sind, und klicken Sie dann auf OK.

-

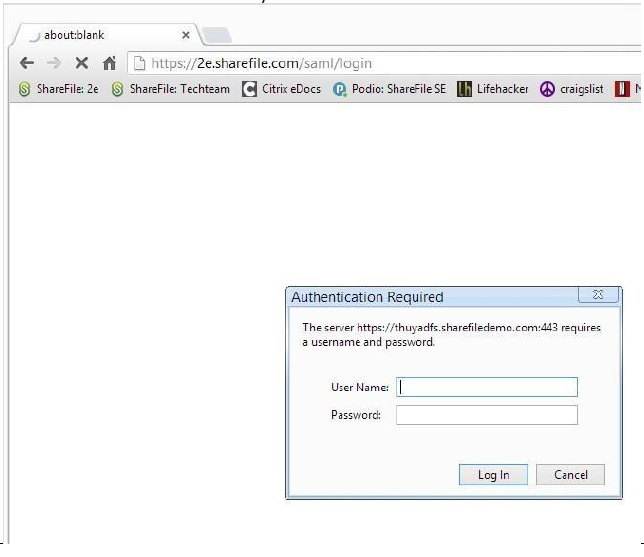

Wechseln Sie zu einem beliebigen Webbrowser und navigieren Sie zu

https://<yoursubdomain>.sharefile.com/saml/login. Sie werden zu Ihren ADFS-Diensten umgeleitet. Wenn Ihre Anmelde-E-Mail mit einem Benutzer in AD verknüpft ist, können Sie sich mit Ihren AD-Anmeldeinformationen authentifizieren.