This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Guía de configuración del inicio de sesión único de ShareFile para ADFS 3

Requisitos previos para la instalación

Para configurar ShareFile para que se autentique con los Servicios federados de Active Directory, necesita lo siguiente:

- Windows Server 2012 R2

- Un certificado SSL firmado públicamente por una CA. No se aceptan certificados autofirmados ni no firmados.

- Un FQDN para su servidor ADFS

- Acceso a una cuenta de administrador dentro de ShareFile con la capacidad de configurar el inicio de sesión único.

Nota: No

Para aprovisionar usuarios de su Active Directory a ShareFile, consulte la guía de instalación de la herramienta de administración de usuarios.

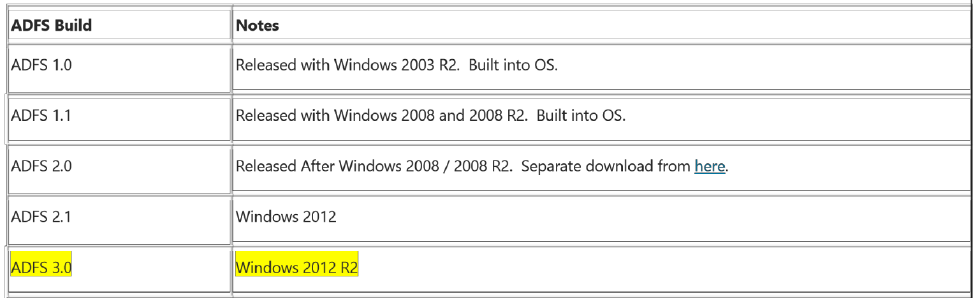

ADFS 3.0 (instalación basada en roles)

-

No puede descargar Microsoft Active Directory Federated Services 3.0 por separado. Debe utilizar un servidor Windows 2012 R2 para esta versión.

-

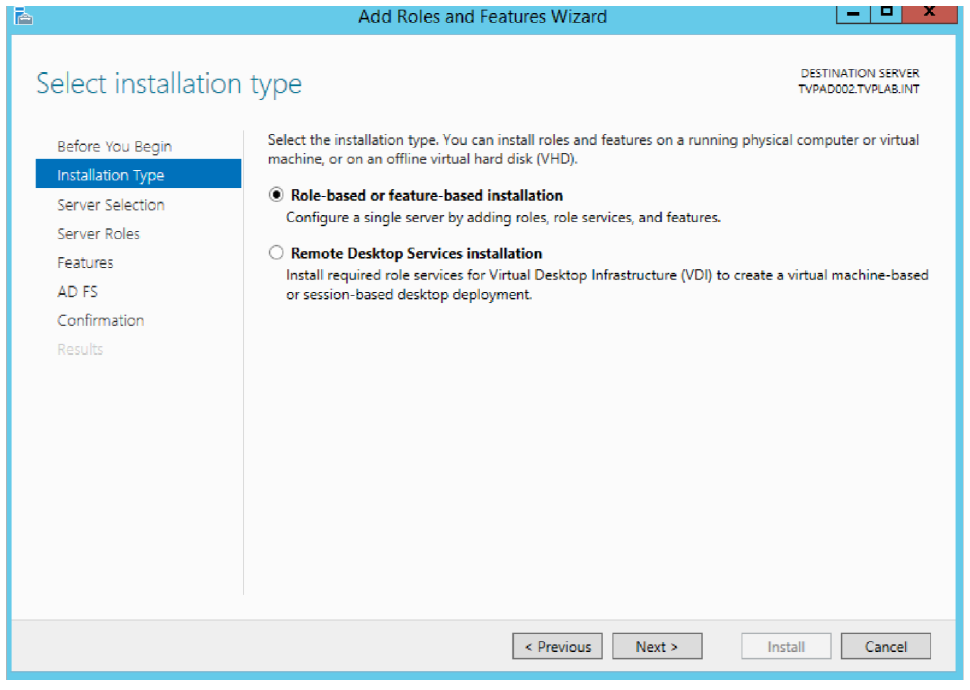

Instalar la instalación basada en roles o funciones **. Haga clic en **Siguiente.

-

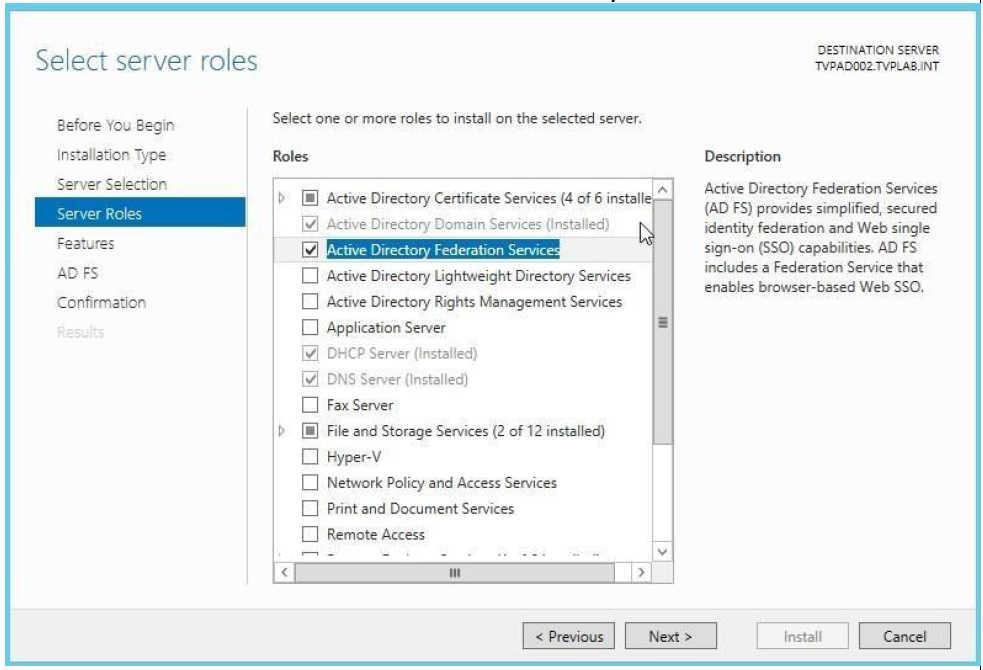

Seleccione el servidor para la instalación y haga clic en Siguiente. Luego, seleccione Servicios de federación de Active Directory. Haga clic en Siguiente.

-

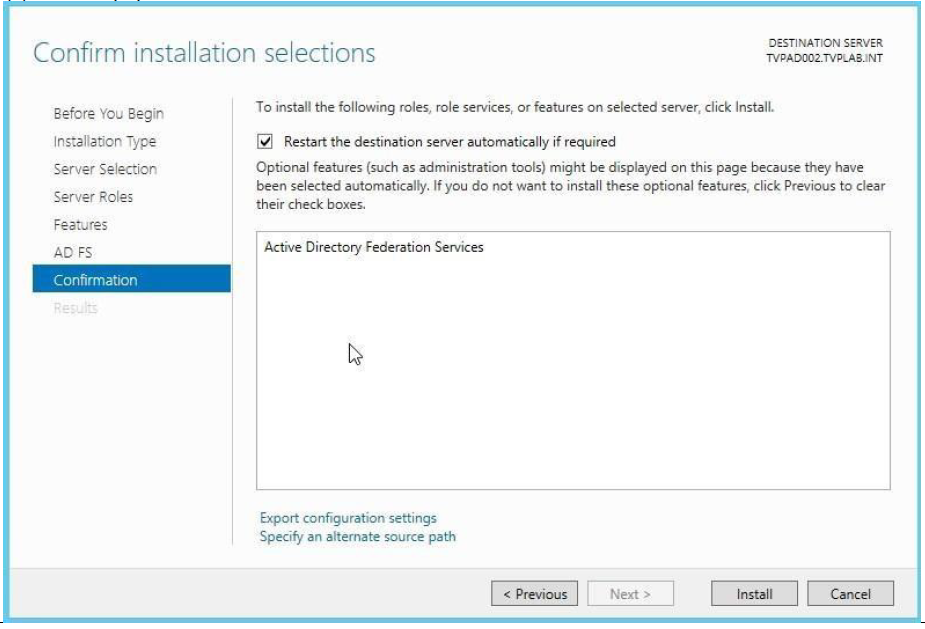

Haga clic en Siguiente hasta llegar a los Roles del servidor, AD FS y luego a la pantalla Confirmación . Marque la casilla para Reiniciar, diga Sí para pasar a la siguiente pantalla y haga clic en Instalar.

-

Una vez instalado ADFS, debe completar una actividad posterior a la implementación si este es el primer servidor AD FS en Active Directory. Utilice su propia información de configuración para este paso.

Configuración de ADFS 3.0

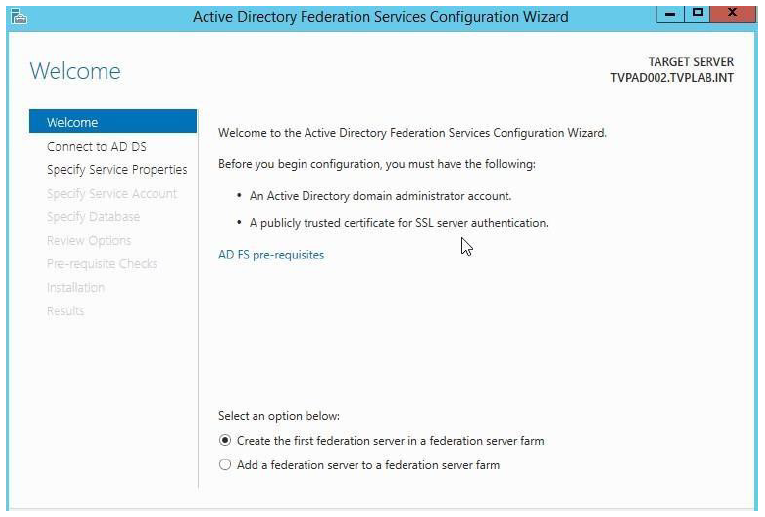

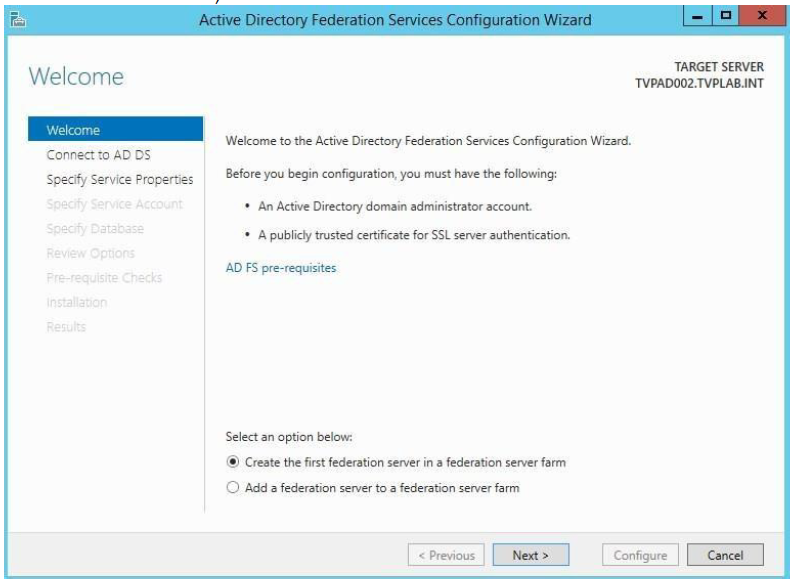

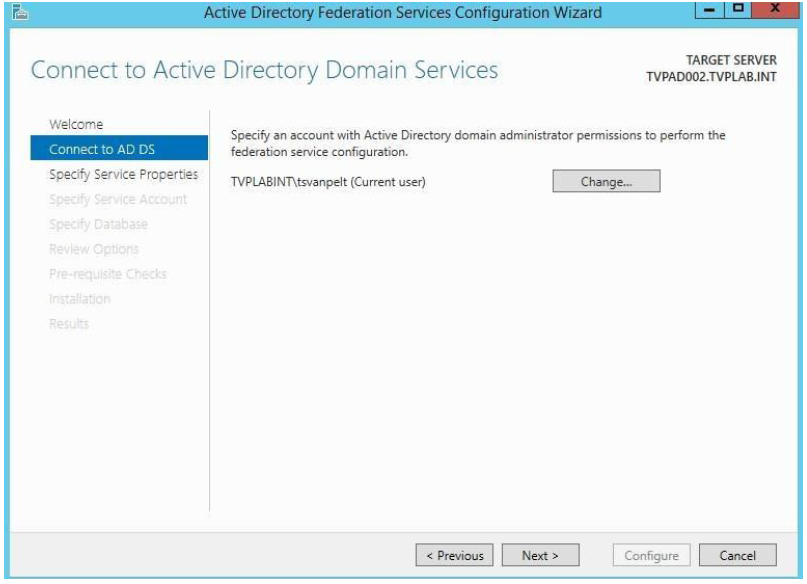

- En la consola de administración de ADFS 3.0, inicie el Asistente de configuración .

-

Cuando se inicie el asistente, seleccione Crear un nuevo servicio de federación y haga clic en Siguiente.

-

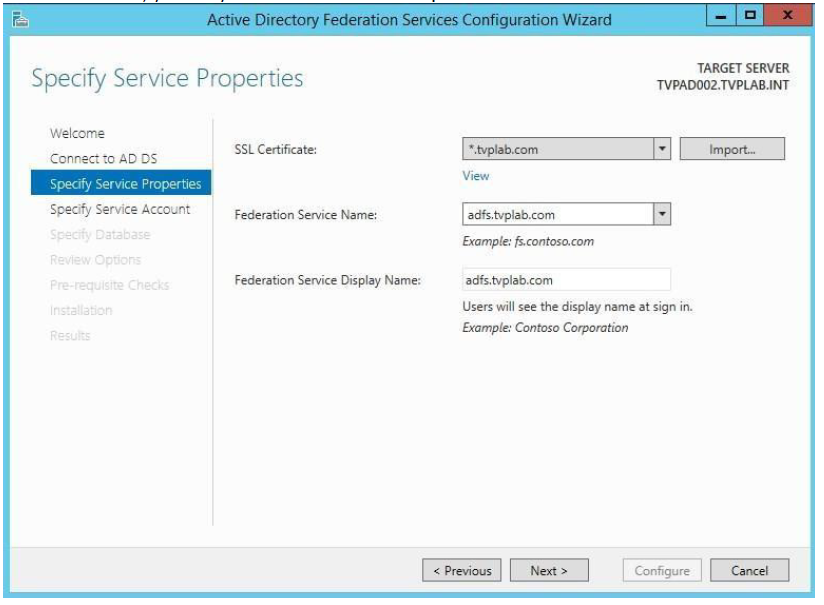

Dado que utilizamos un certificado comodín **, debemos determinar un nombre de servicio de federación. Si no está utilizando un certificado SSL comodín, es posible que no tenga que realizar este paso. Luego haga clic en **Siguiente para continuar.

-

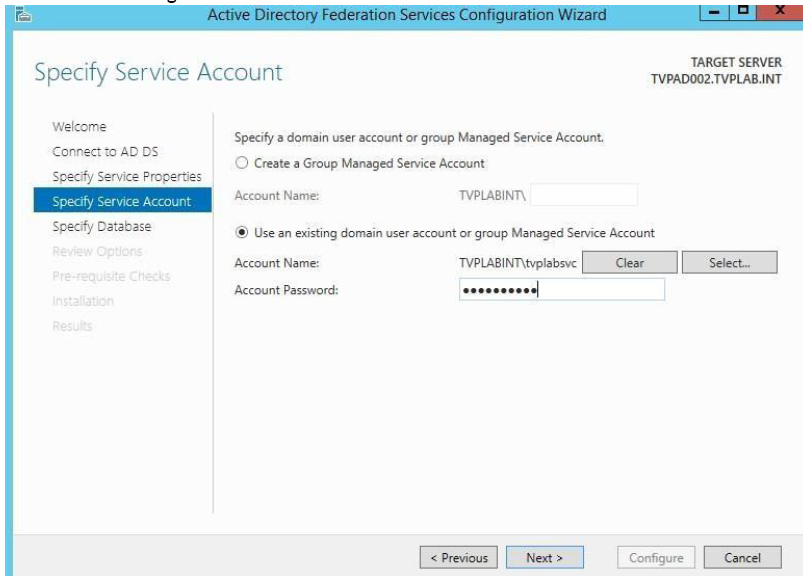

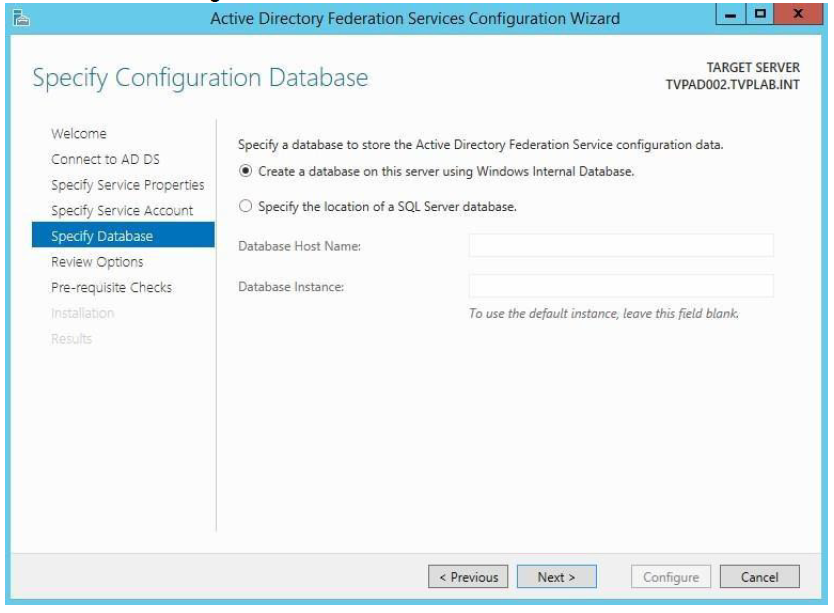

Haga clic en Siguiente para configurar.

-

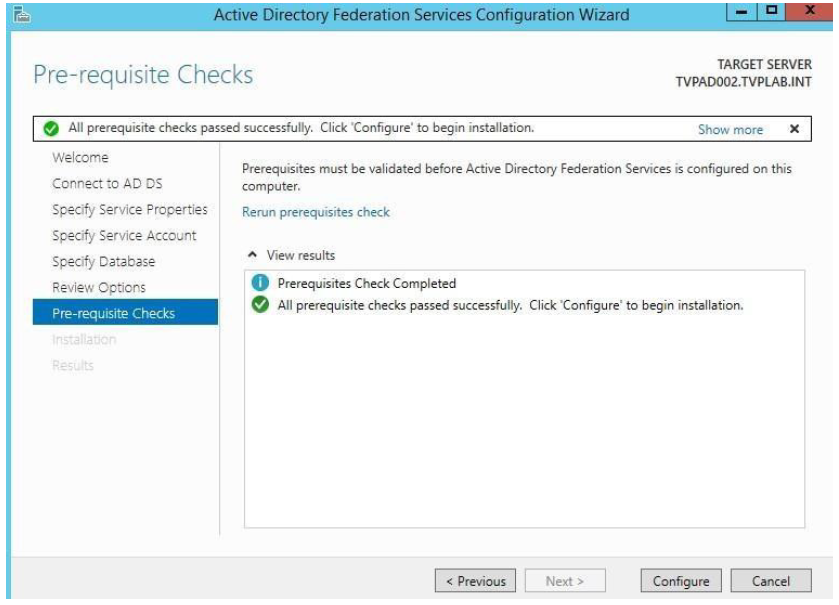

Confirme que todas las configuraciones se finalizaron sin errores y haga clic en Cerrar y salir del asistente.

-

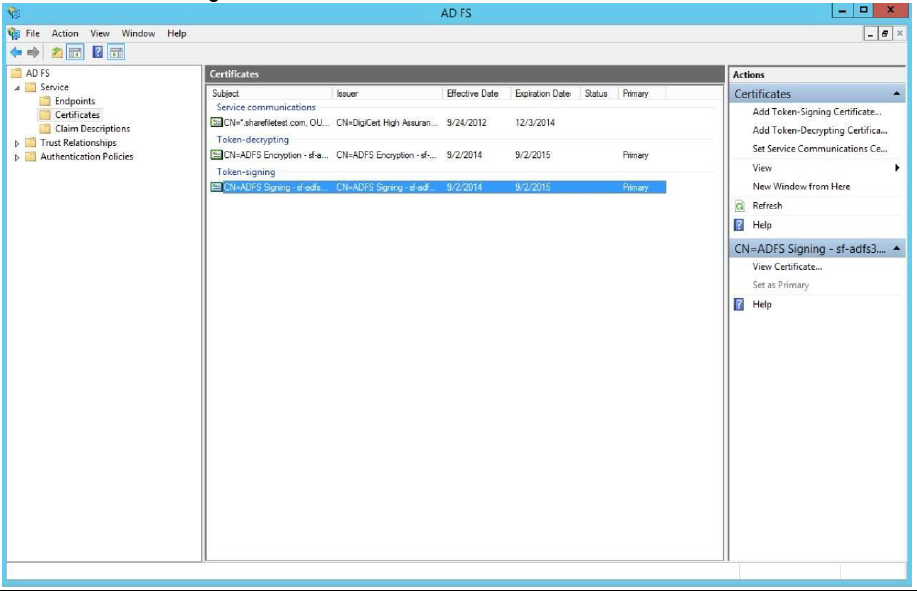

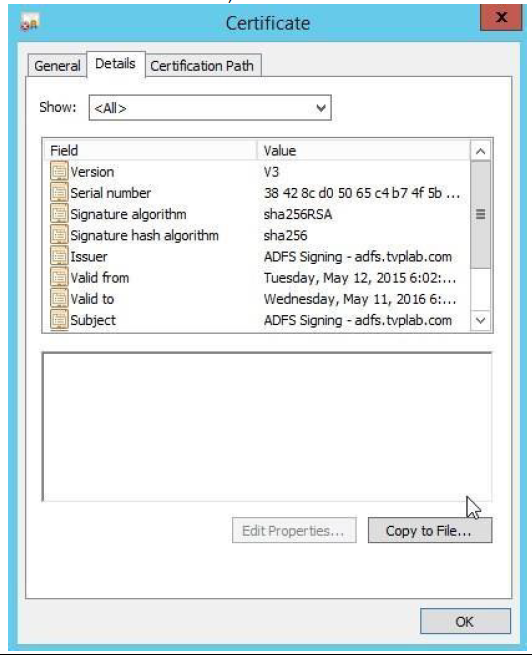

Expanda el nodo Servicio en la Consola de administración. Seleccione el certificado de firma de token ** y haga clic en **Ver certificado en la columna de la derecha.

-

En la ventana Certificado , seleccione la pestaña Detalles y luego haga clic en Copiar a archivo.

-

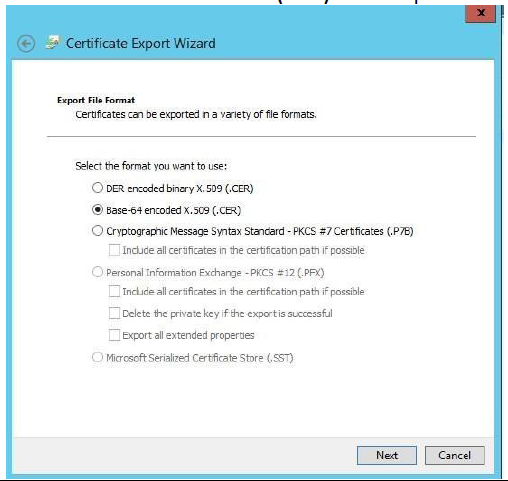

Haga clic en Next para continuar.

-

Seleccione Base-64 encoded X.509 (.CER) como formato de exportación para el certificado, luego haga clic en Siguiente.

-

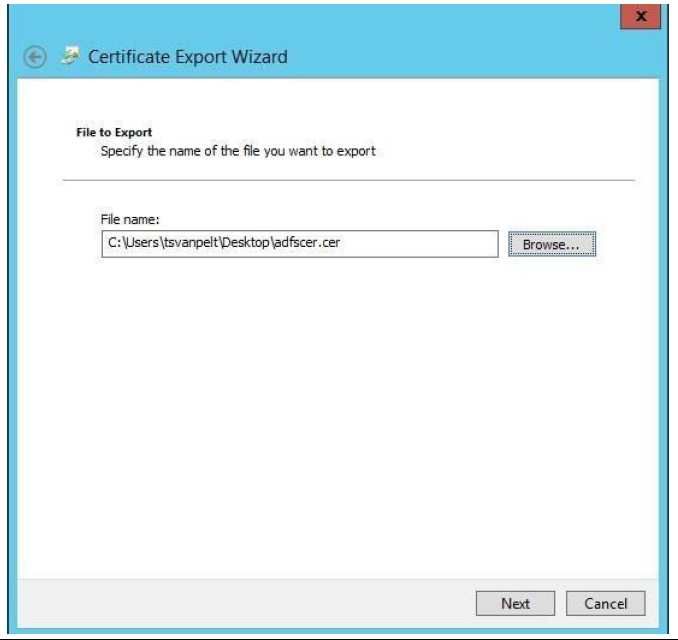

Guarde el archivo del certificado y haga clic en Siguiente.

-

Haga clic en Finalizar para guardar el archivo.

-

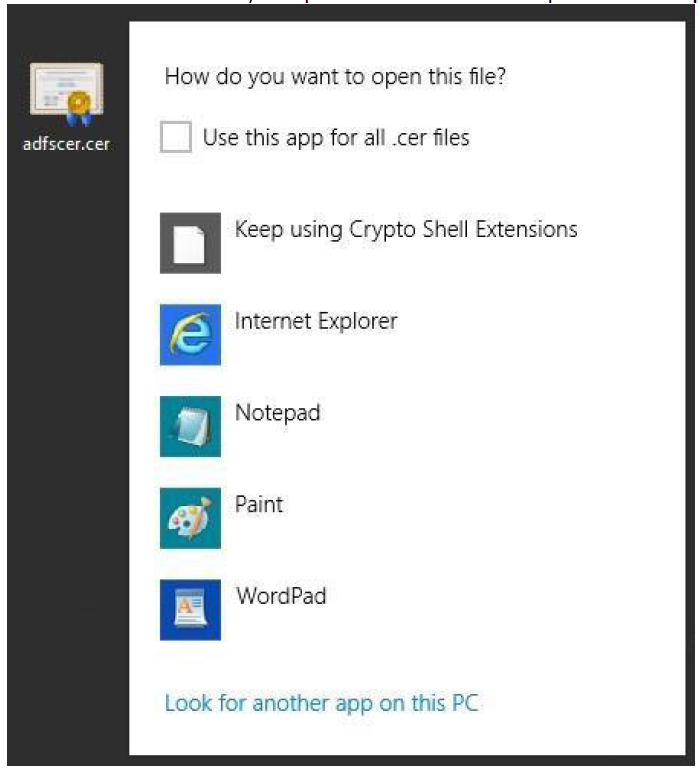

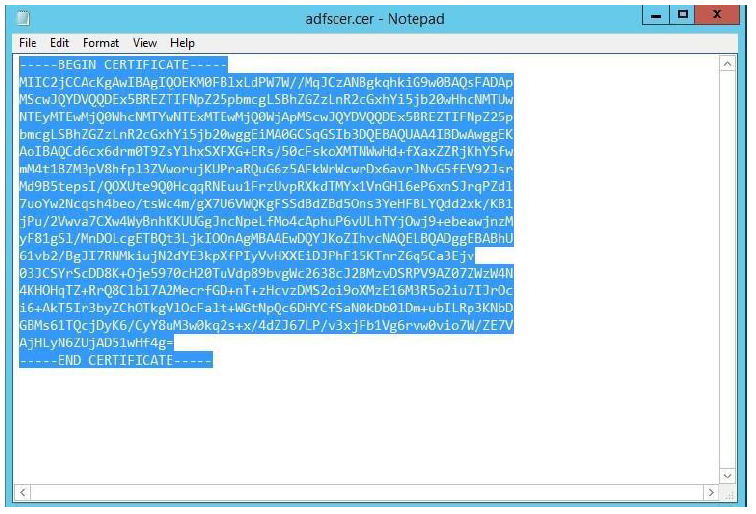

Busque la carpeta donde exportó el certificado y ábralo con el Bloc de notas.

-

Seleccione todo el texto dentro del Bloc de notas y cópielo.

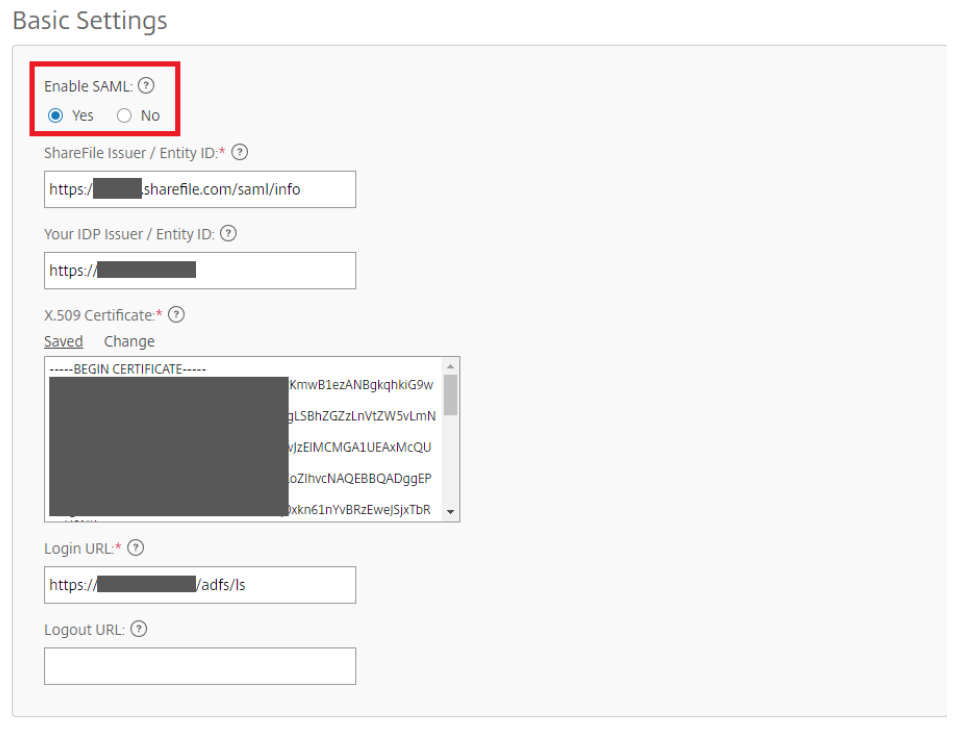

- Abra Internet Explorer y vaya a su cuenta de ShareFile (

https://<yoursubdomain>.sharefile.com). Inicie sesión con su cuenta de administrador. Vaya a Configuración de administrador > Seguridad > Iniciar sesión & Política de seguridad. Busque Configuración de inicio de sesión único / SAML 2.0.- Cambiar Habilitar SAML ajuste a Sí.

-

Identificación de entidad/emisor de ShareFile:

https://<subdomain>.sharefile.com/saml/info -

Su emisor de IDP / ID de entidad:

https://<adfs>.yourdomain.com - Certificado X.509: Pegar el contenido del certificado exportado de la sección anterior

-

URL de inicio de sesión:

https://<adfs>.yourdomain.com/adfs/ls

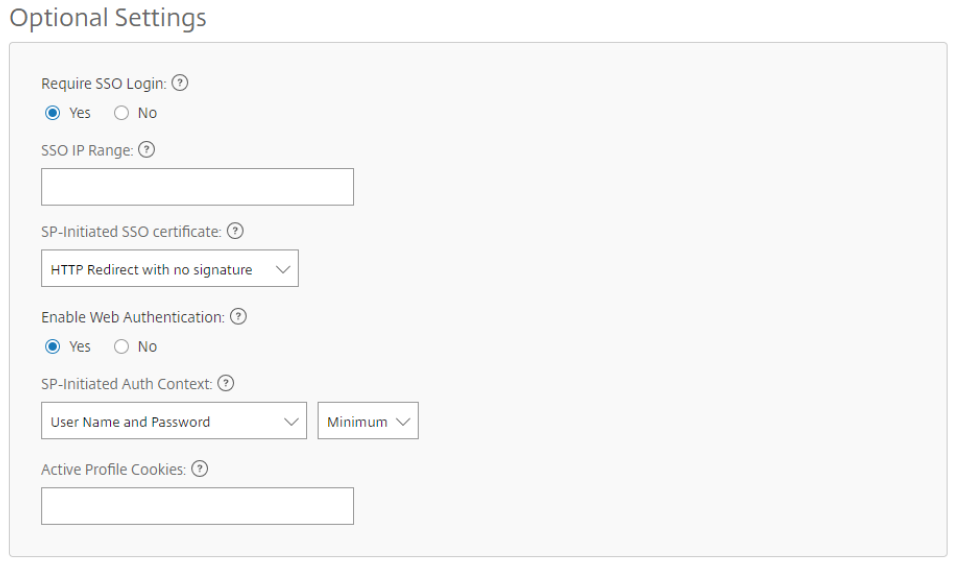

- En Configuración opcional, cambie los siguientes valores.

- Habilitar autenticación web: Sí (Marca marcada)

- Contexto de autenticación iniciado por SP: Nombre de usuario y contraseña (mínimo)

-

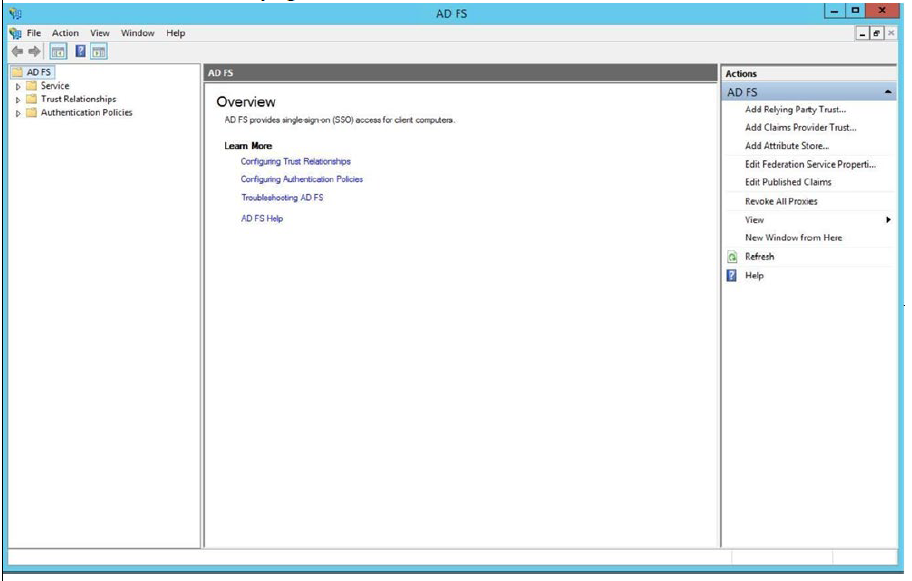

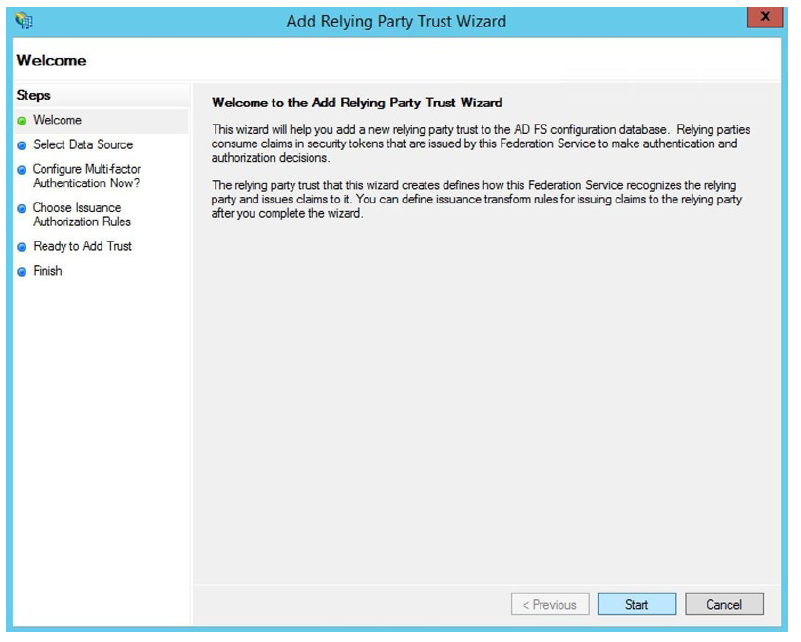

Minimice Internet Explorer y regrese a la Consola de administración de ADFS. Expanda el nodo Relaciones de confianza y seleccione Confianzas de usuario autenticado. Luego haga clic en Agregar relación de confianza de usuario autenticado… en el lado derecho de la consola. Esto inicia el Asistente para agregar confianza confiable **.

-

Haga clic en Iniciar para comenzar a especificar una Confianza de usuario autenticado.

-

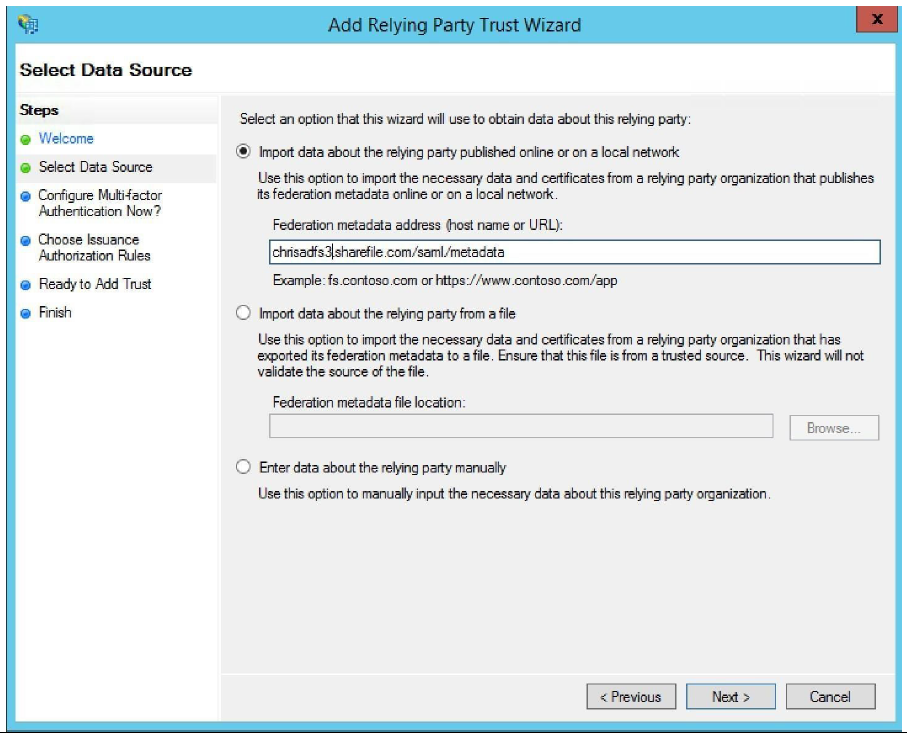

La recuperación de los metadatos del sitio SAML puede configurar la confianza automáticamente para usted. Utilice

https://<yoursubdomain>.sharefile.com/saml/metadatacomo la dirección de metadatos de la federación (nombre de host o URL). Haga clic en Siguiente.

-

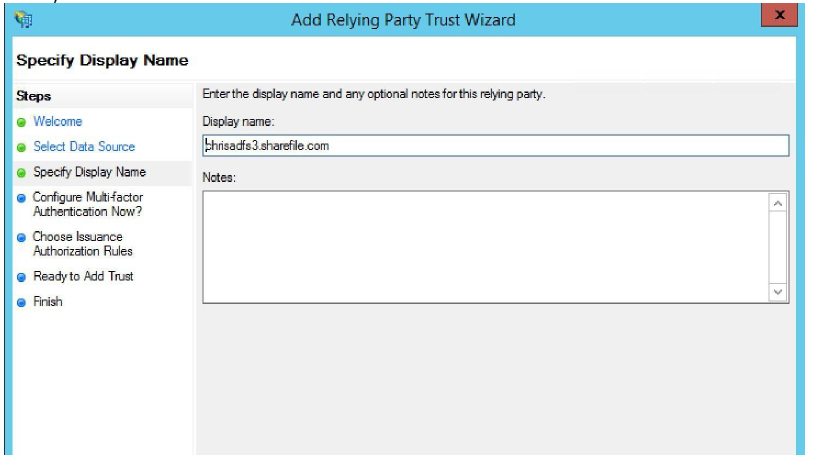

Especifique un nombre para mostrar **. Normalmente, lo mantienes como

<yoursubdomain>.sharefile.com, para que puedas identificar las diferentes confianzas entre sí.

-

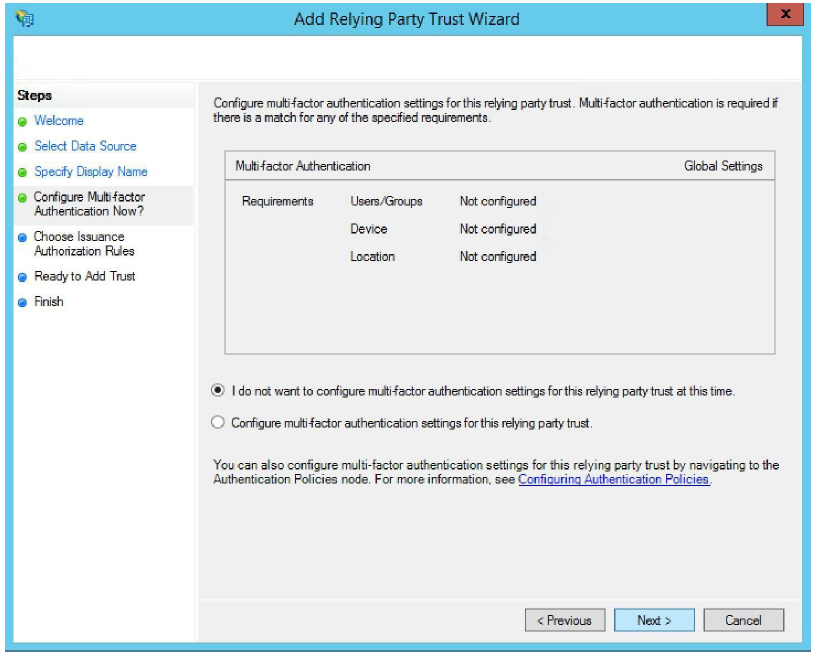

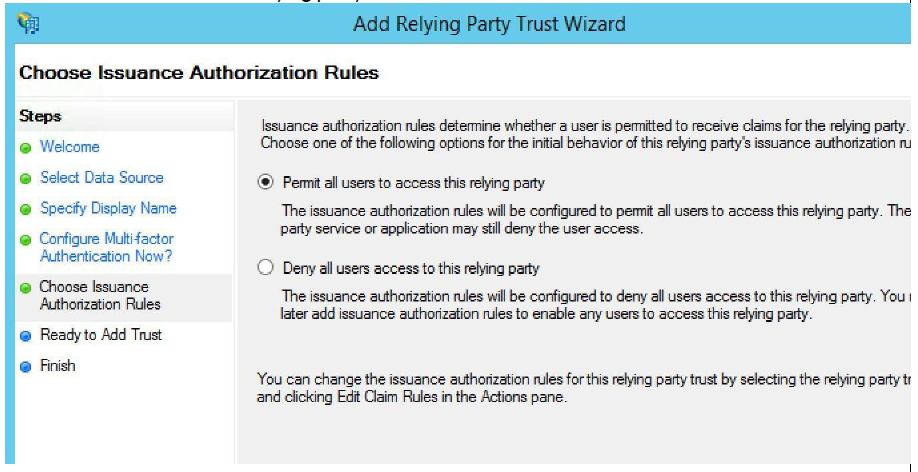

Permitir que todos los usuarios accedan a este tercero de confianza. Haga clic en Siguiente.

-

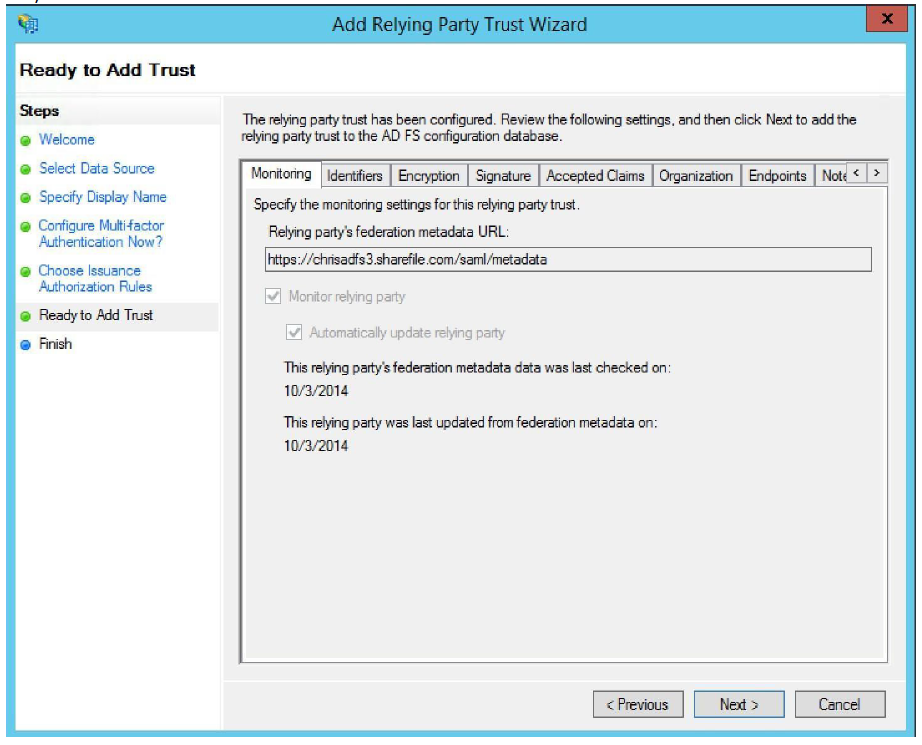

Verifique que la información sea correcta y haga clic en Siguiente.

-

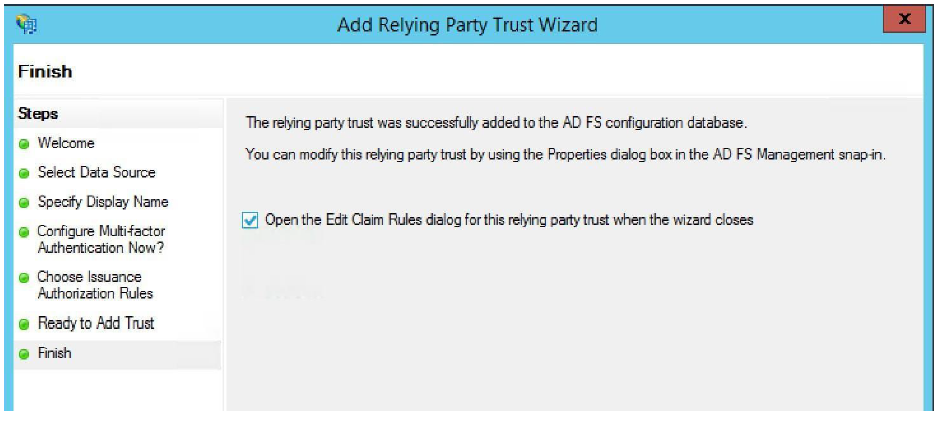

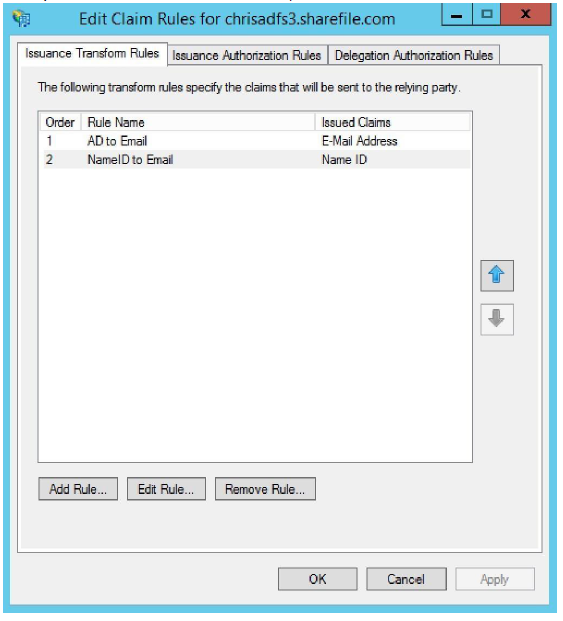

Verifique que la casilla de verificación para Abrir el cuadro de diálogo Editar reglas de reclamo para esta relación de confianza de usuario autenticado cuando el asistente se cierre esté marcada. Luego haga clic en Cerrar.

-

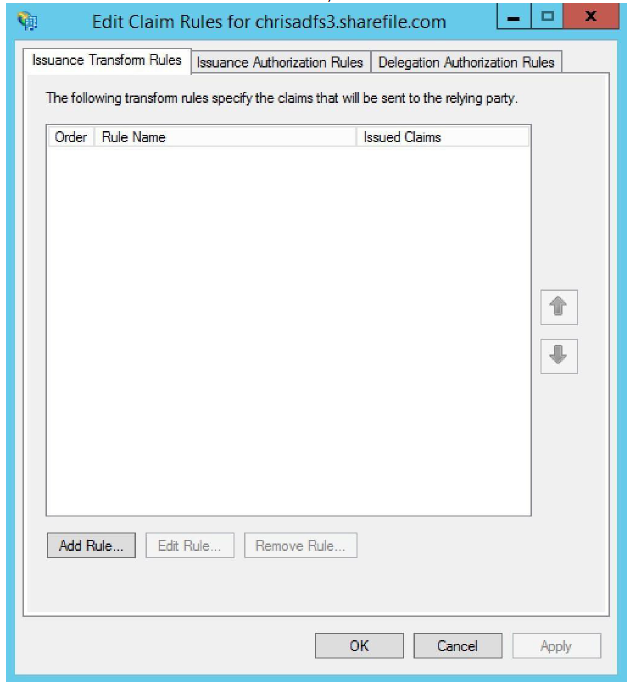

En la pestaña Reglas de transformación de emisión , haga clic en Agregar regla.

-

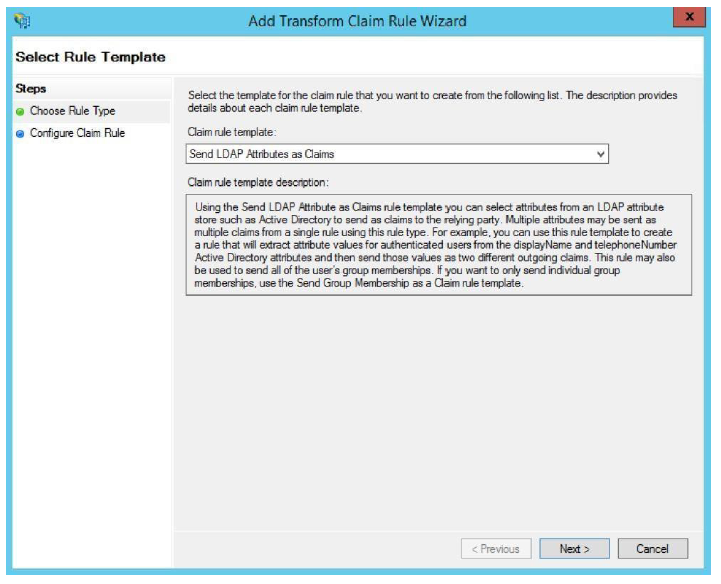

La primera regla es Enviar atributos LDAP como reclamos.

-

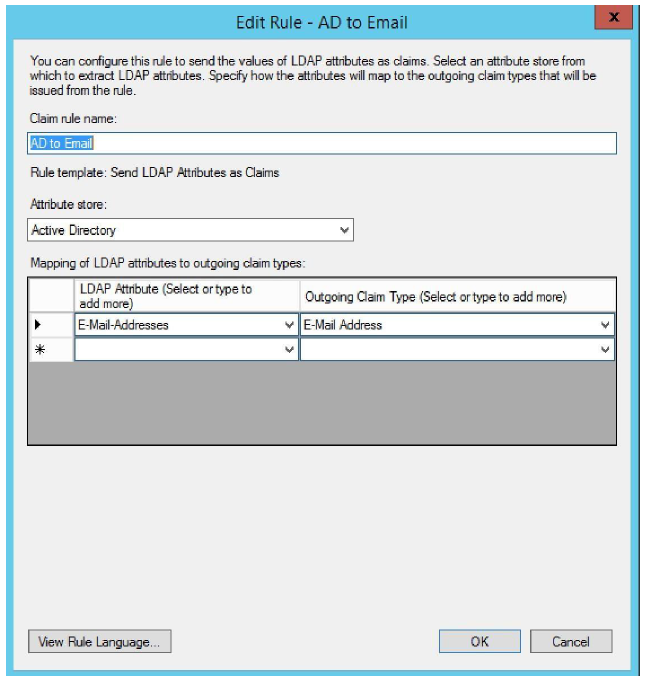

Los usuarios de ShareFile se identifican por su dirección de correo electrónico. Enviamos el reclamo como UPN. Proporcione un nombre de regla descriptivo de Reclamo , como Dirección de correo electrónico a Dirección de correo electrónico. Seleccione Active Directory como almacén de atributos. Por último, seleccione Dirección de correo electrónico como el atributo LDAP y Dirección de correo electrónico como el Tipo de reclamo saliente. Haga clic en Finish.

-

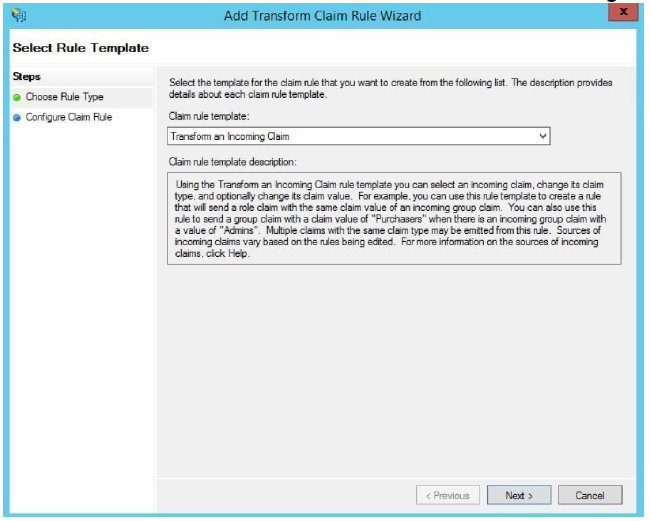

Crea una segunda regla. Esta regla se utiliza para transformar un reclamo entrante. Haga clic en Siguiente.

-

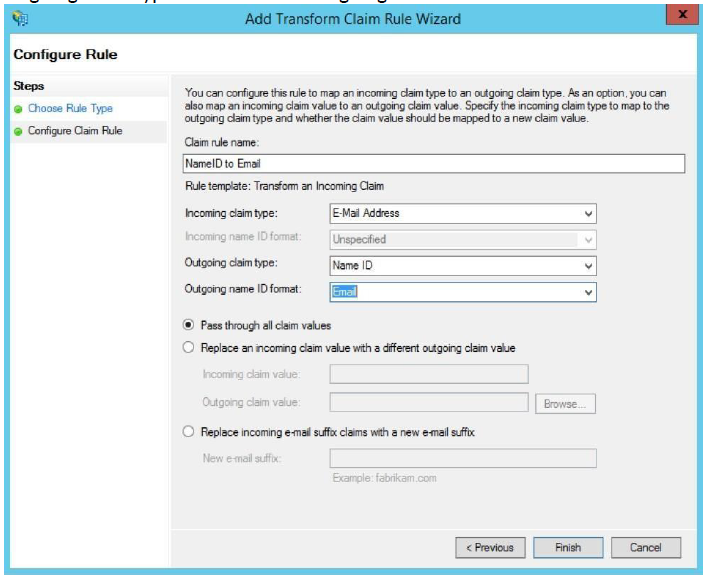

El tipo de reclamo entrante transforma la dirección de correo electrónico entrante en un tipo de reclamo de ID de nombre saliente en el formato de correo electrónico. Proporcione un nombre descriptivo, como ID con nombre para dirección de correo electrónico. El Entrante El tipo de notificación es Dirección de correo electrónicoel Saliente Tipo de reclamación ID de nombre. El formato de nombre saliente es Correo electrónico. Haga clic en Finish.

-

Verifique que las afirmaciones sean correctas, luego haga clic en Aceptar.

-

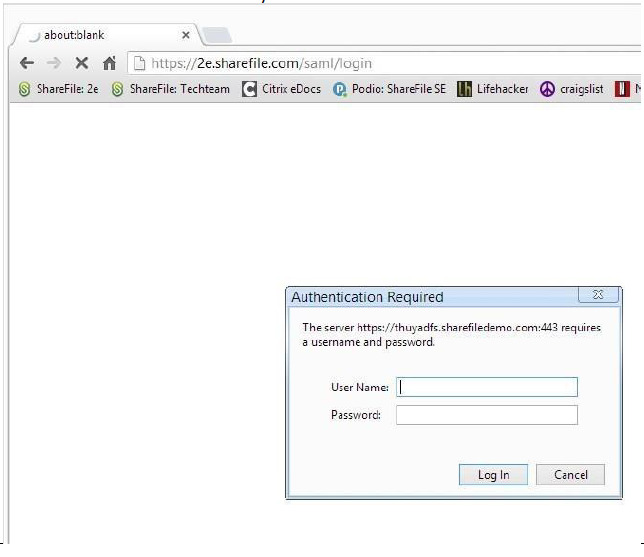

Cambie a cualquier navegador web y navegue a

https://<yoursubdomain>.sharefile.com/saml/login. Serás redirigido a tus servicios ADFS. Si su correo electrónico de inicio de sesión está vinculado a un usuario en AD, entonces podrá autenticarse con sus credenciales de AD.

Compartir

Compartir

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.