This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Guía de configuración del inicio de sesión único de ShareFile para ADFS 4

Requisitos previos

- Dominio unido a un host de Windows Server 2016

- FQDN de acceso público asociado con IP pública (Ejemplo:

<adfs>.yourdomain.com) - Certificado SSL válido asociado con el FQDN del sitio (se admiten comodines)

- Puerto 443 abierto para entrada y salida en IP pública asociada con FQDN de AD FS

Nota: No

La URL de la cuenta es la URL de su cuenta de ShareFile en el formato

https://mysubdomain.sharefile.como, en Europa,https://mysubdomain.sharefile.eu.

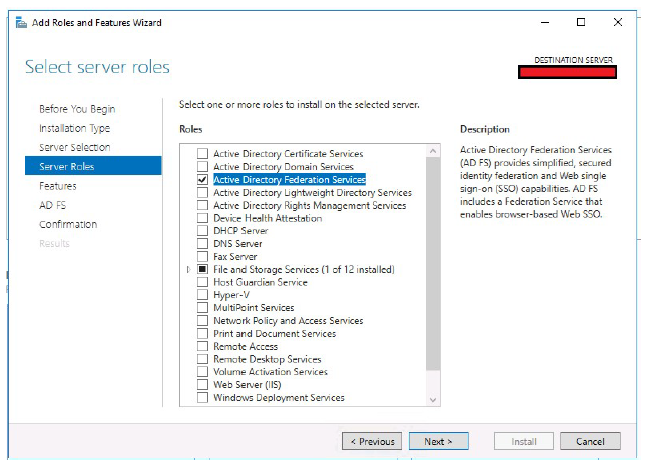

Agregar función ADFS

- Inicie Administrador de servidor.

- Haga clic en Administrar en la parte superior derecha.

- Haga clic en Agregar roles y funciones.

- Seleccione Servicios de federación de Active Directory.

- Haga clic en Siguiente.

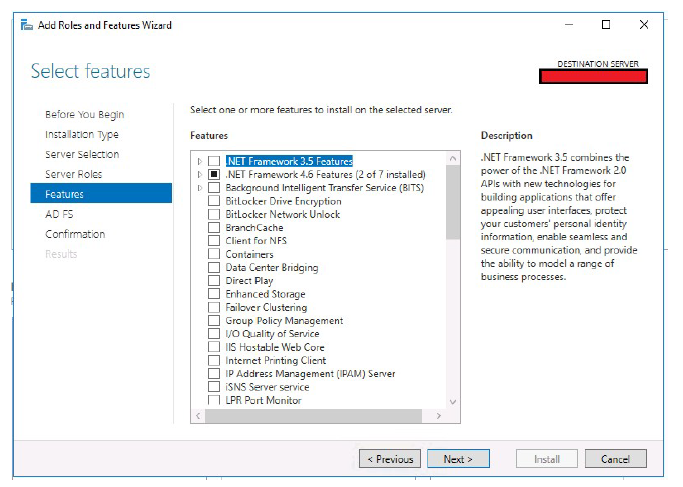

- Haga clic en Siguiente.

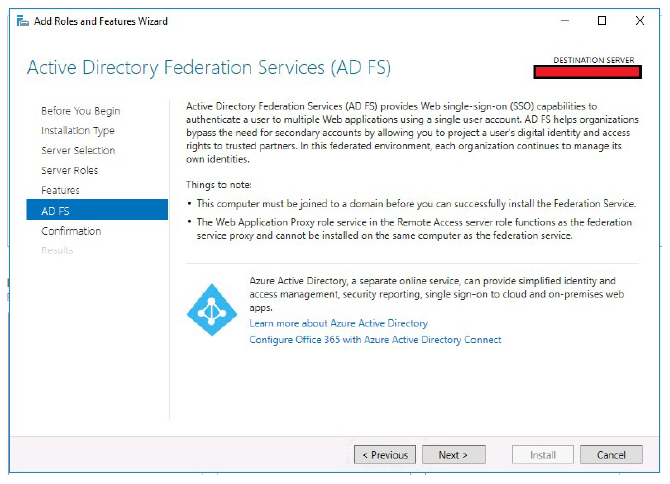

- Haga clic en Siguiente.

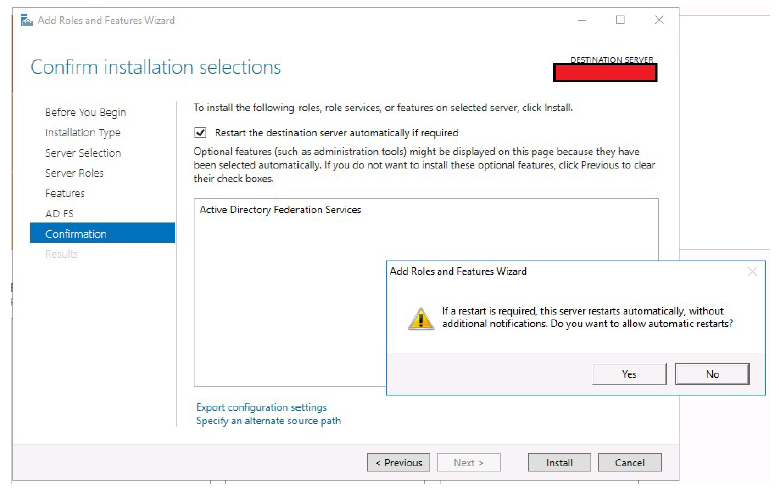

- Seleccione Reiniciar el servidor de destino automáticamente si es necesario.

- Haga clic en Instalary responda Sí en el mensaje de reinicio.

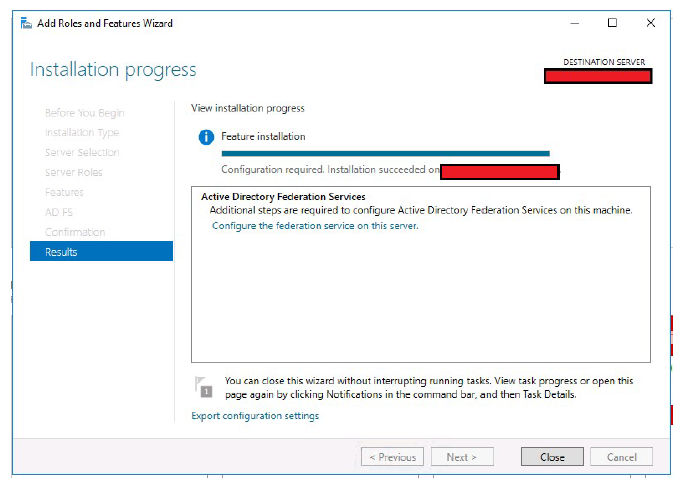

- Ahora verá esta pantalla después de instalar correctamente el rol. Haga clic en Cerrar.

Configurar ADFS

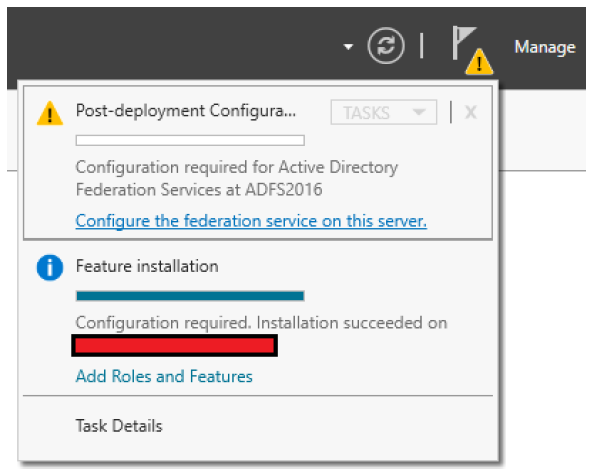

- Abra el Administrador del servidor **.

- Haga clic en el icono de la bandera con el símbolo de precaución amarillo.

- Haga clic en Configurar el servicio de federación en este servidor.

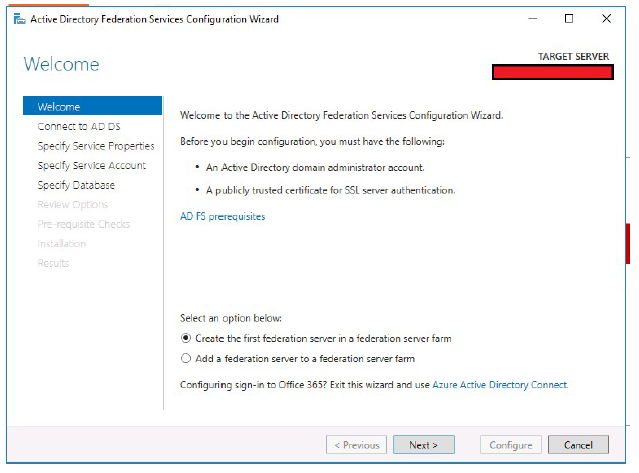

- Seleccione el botón de opción Crear el primer servidor de federación en una granja de servidores de federación .

- Haga clic en Siguiente.

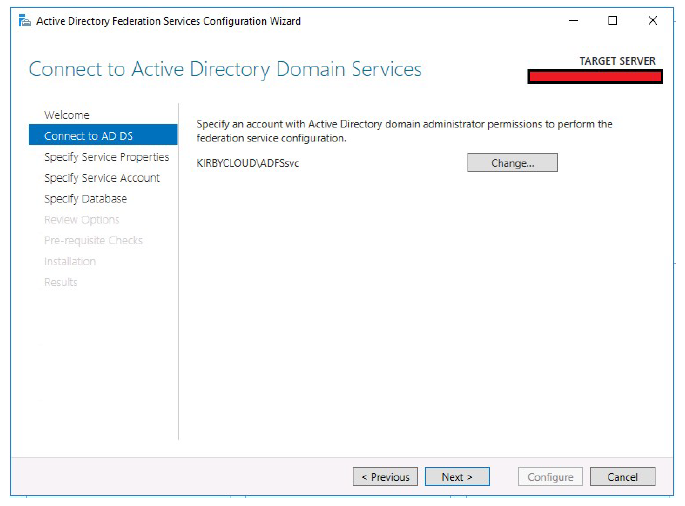

- Defina una cuenta de administrador de dominio para configurar ADFS.

- Haga clic en Siguiente.

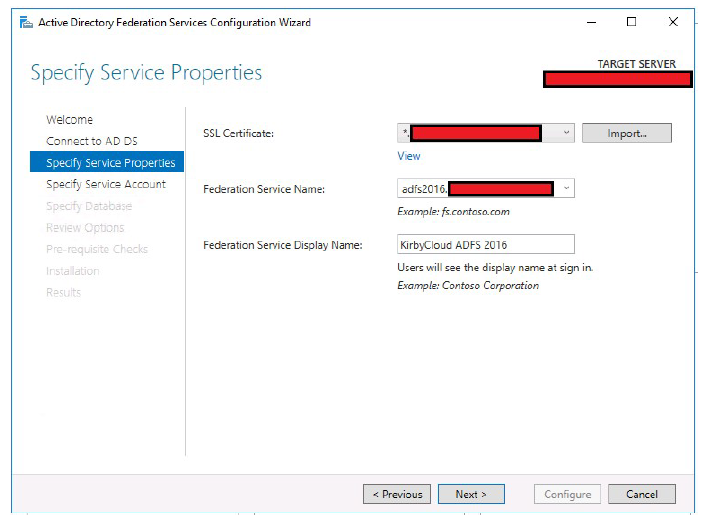

- Seleccione el certificado SSL público. Este certificado debe importarse en el host antes de la configuración de ADFS.

- Escriba un nombre de servicio de federación. Este nombre debe coincidir con el FQDN que creó para ADFS. Ejemplo:

adfs2016.yourdomain.com - Escriba un nombre para mostrar del servicio **. Este nombre es el texto que se muestra en una página de inicio de sesión basada en formularios.

- Haga clic en Siguiente.

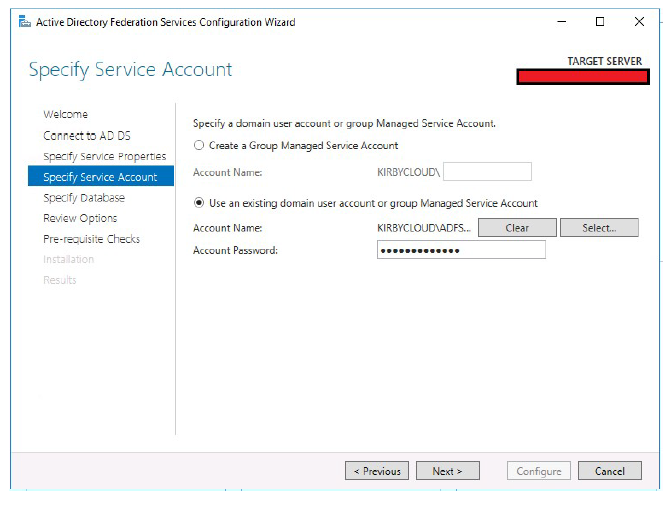

- Especifique la cuenta de servicio que utiliza ADFS.

- Haga clic en Siguiente.

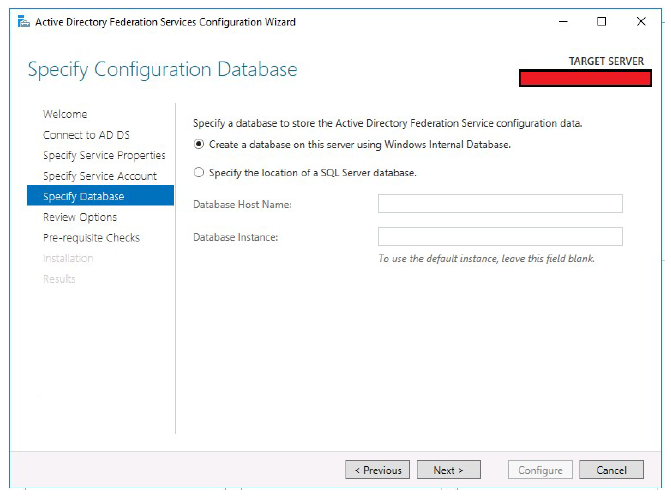

- Seleccione el tipo de base de datos.

- Haga clic en Siguiente.

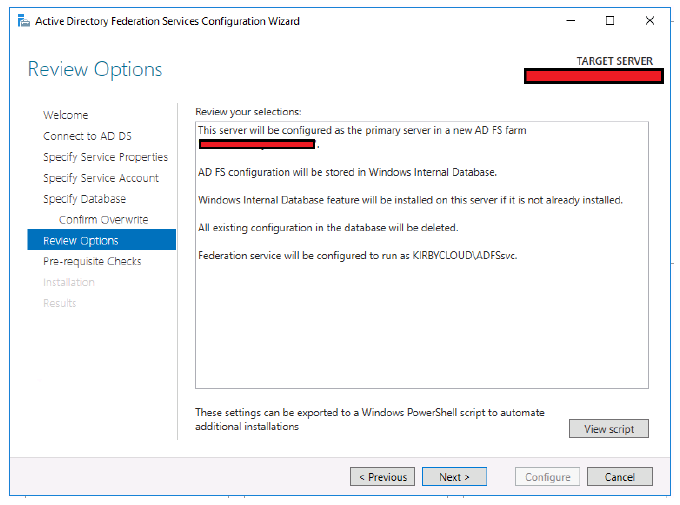

- Revise los cambios antes de realizarlos.

- Haga clic en Siguiente.

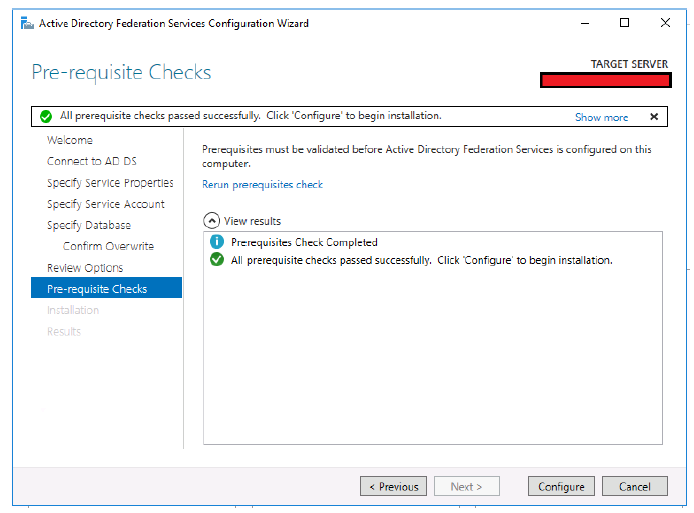

- Haga clic en Configurar si todas las comprobaciones de requisitos previos se completaron correctamente.

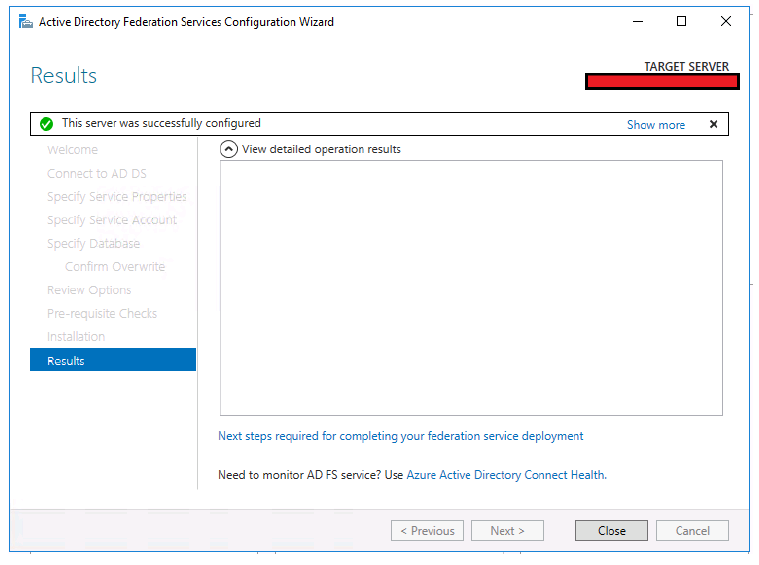

- Tras configurar correctamente ADFS, ahora verá esta pantalla.

- Haga clic en Cerrar.

Habilitar el inicio de sesión iniciado por IdP

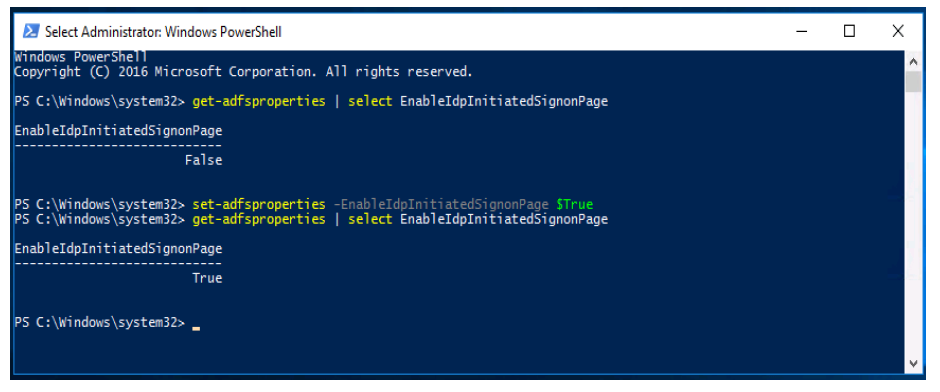

La página de inicio de sesión iniciada por IdP confirma que ADFS acepta sus credenciales de dominio antes de establecer confianzas con el proveedor de servicios. De forma predeterminada, esta página está deshabilitada en entornos de Windows Server 2016. Utilice PowerShell para habilitar el inicio de sesión iniciado por IdP.

- Inicie PowerShell como administrador.

- Ejecute el comando

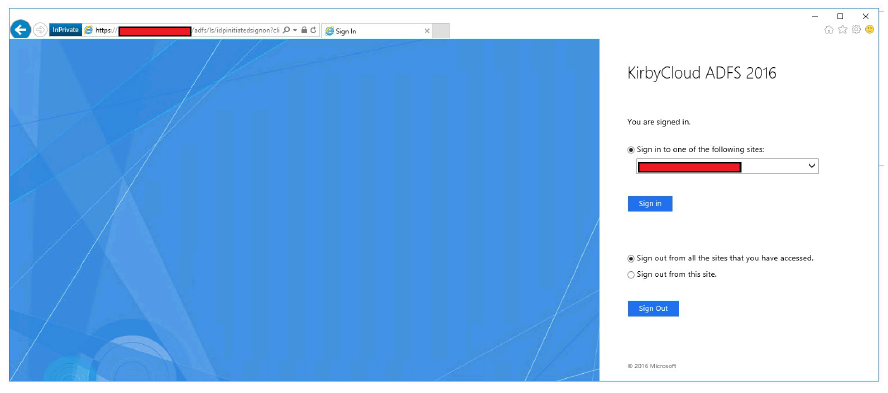

set-adfsproperties –EnableIDPInitiatedSignonPage $True. - Ahora puedes navegar a

https://<adfs.domain.com>/adfs/ls/idpinitiatedsignon.aspxe iniciar sesión.

Exportar certificado de firma de token

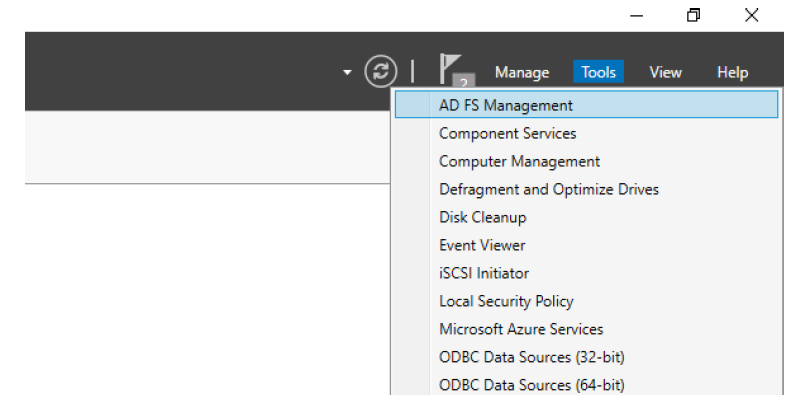

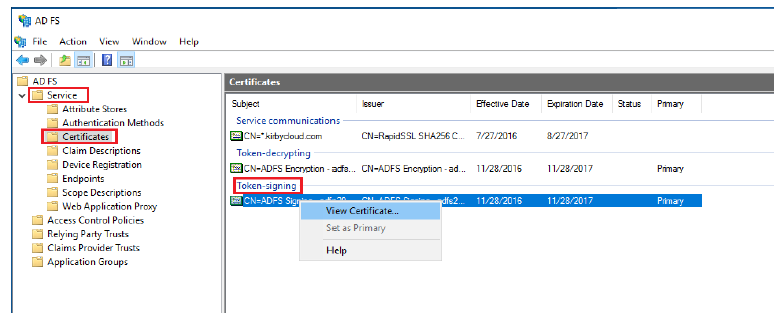

- Inicie la consola de administración de ADFS desde Administrador del servidor.

- Expandir Servicio.

- Seleccione Certificados.

- Haga clic con el botón derecho en el certificado de firma de token principal ** . Seleccionar **Ver certificado…

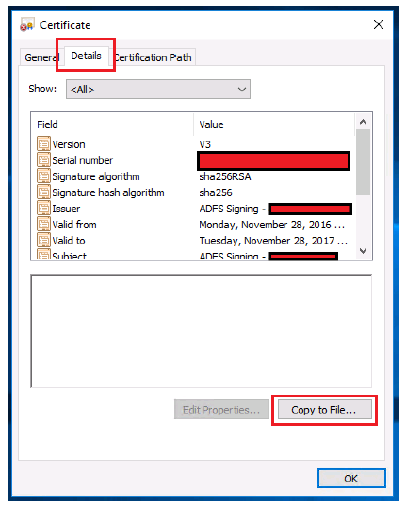

- Seleccione la ficha Detalles.

- Haga clic en Copiar a archivo….

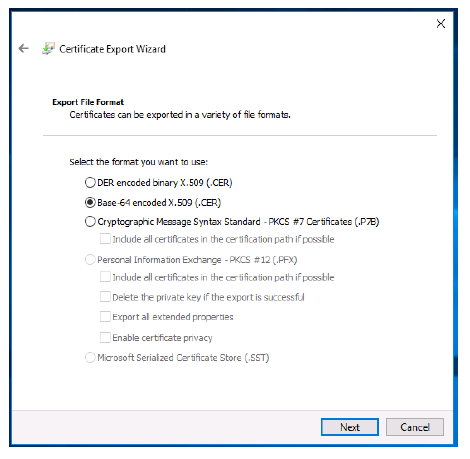

- Haga clic en Siguiente.

- Seleccione el botón de opción Base-64 codificado X.509 (.CER) .

- Haga clic en Siguiente.

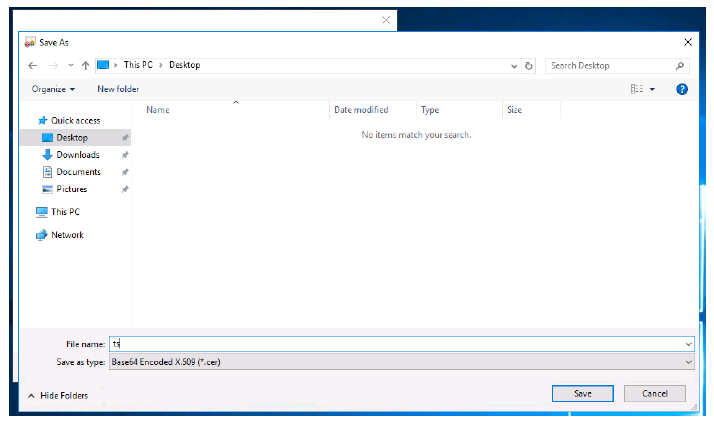

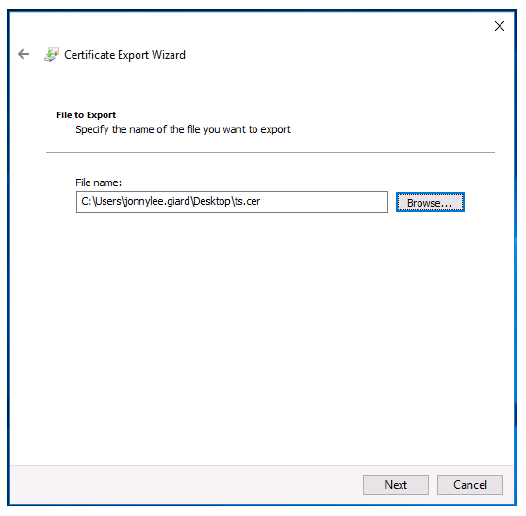

- Haga clic en Examinar.

- Elija una ubicación para exportar su certificado de firma de token.

- Ponle un nombre a tu certificado de firma de token.

- Haga clic en Guardar.

- Haga clic en Siguiente.

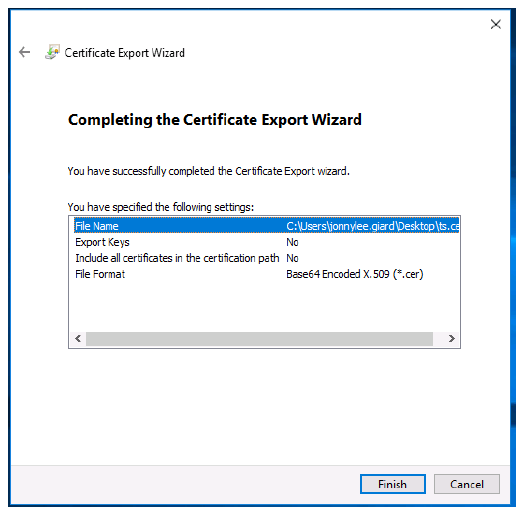

- Haga clic en Finish.

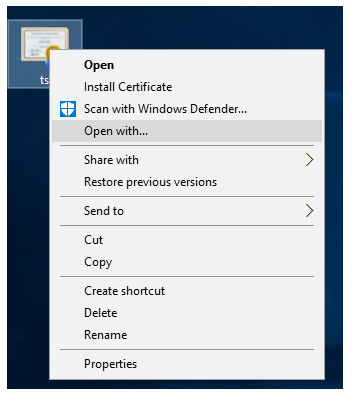

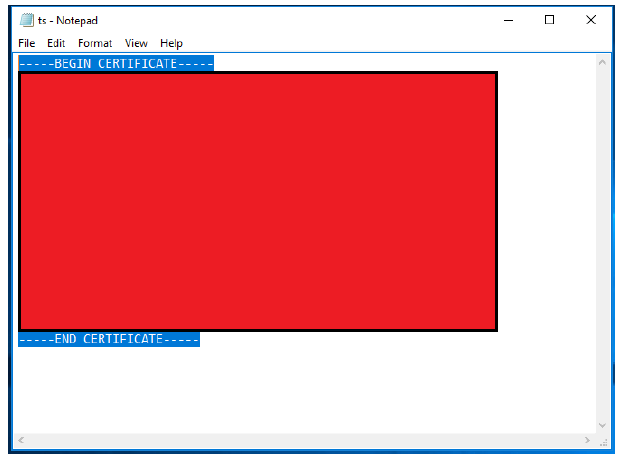

- Haga clic derecho en el certificado de firma de token exportado.

- Haga clic en Abrir con….

- Seleccione Bloc de notas.

- Copiar el contenido de su certificado de firma de token

Configurar la cuenta ShareFile

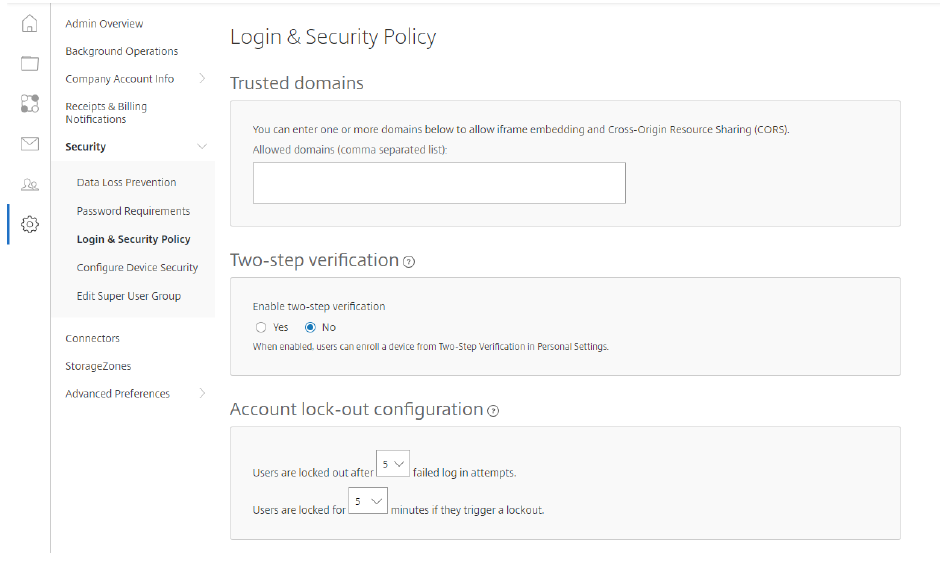

- Inicie sesión en su cuenta de ShareFile usando su navegador web.

- Haga clic en Configuración en el panel lateral izquierdo.

- Haga clic en Configuración de administrador.

- Expandir Seguridad.

- Haga clic en Iniciar sesión & Política de seguridad. Desplácese hasta la parte inferior de la página.

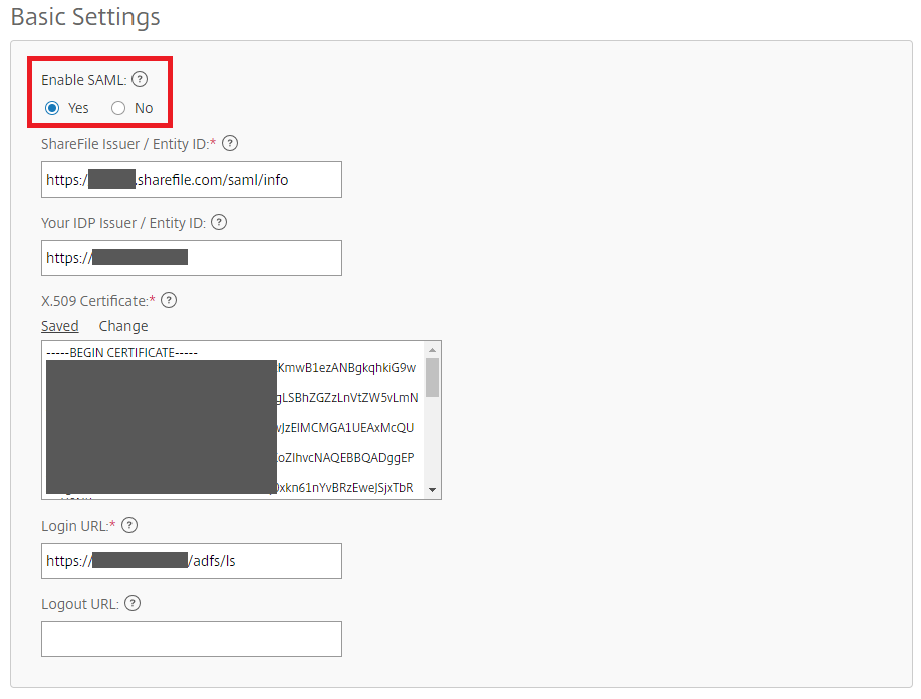

- Identificación de entidad/emisor de ShareFile:

https://<subdomain>.sharefile.com/saml/info - Su emisor/identificación de entidad IdP:

https://<adfs>.yourdomain.com - Certificado X.509: Pegar el contenido del certificado exportado de la sección anterior

- URL de inicio de sesión:

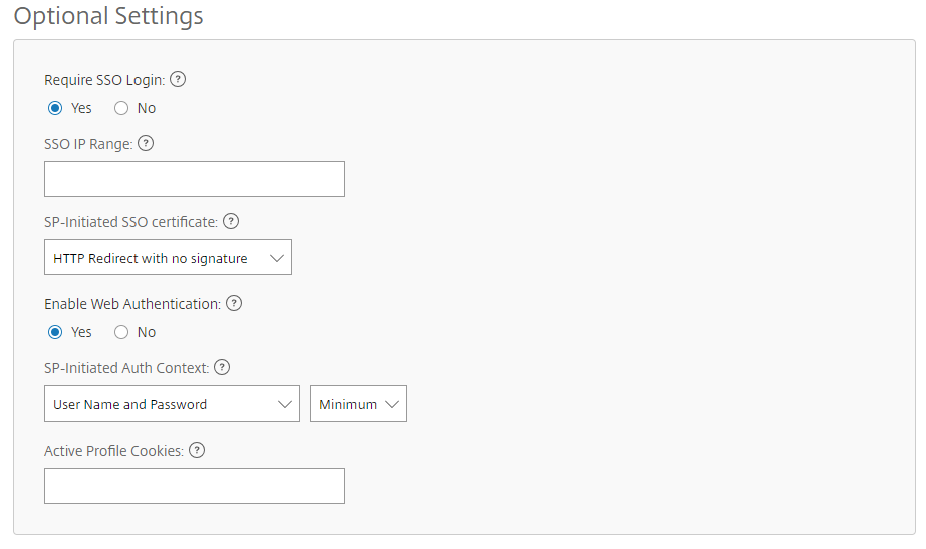

https://<adfs>.yourdomain.com/adfs/ls - Habilitar autenticación web: Sí (marcar casilla)

- Contexto de autenticación iniciado por SP: nombre de usuario y contraseña (mínimo)

- Guarde los cambios.

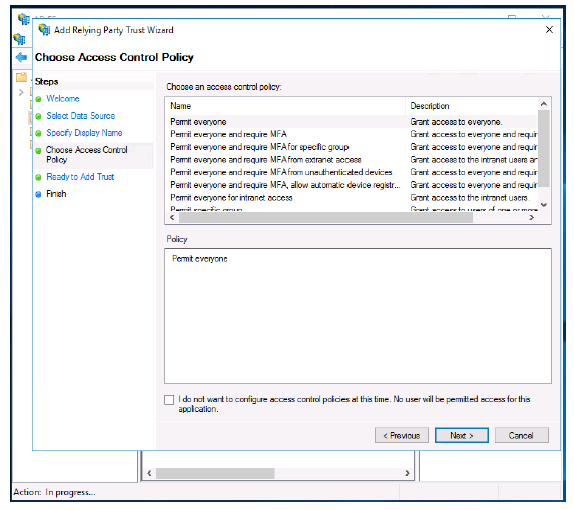

Generar confianza en el proveedor de servicios

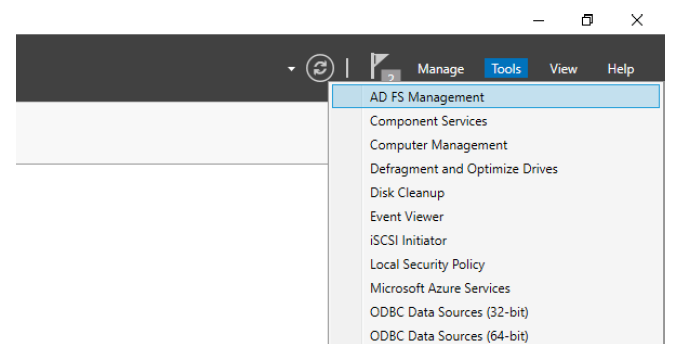

- Inicie Administración de ADFS desde Administrador de servidor.

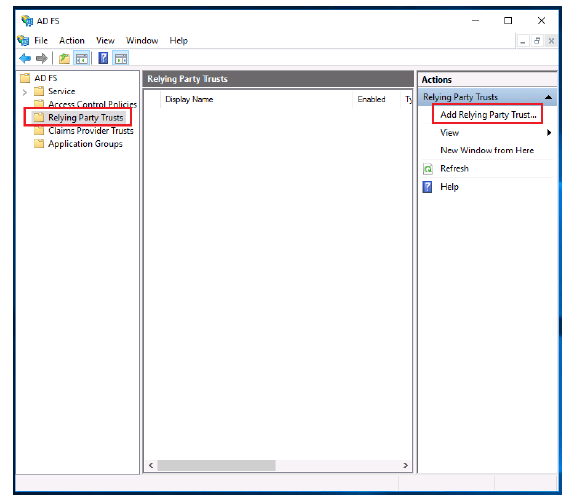

- Seleccione Fideicomisos de usuario autenticado.

- Haga clic en Agregar confianza de usuario autenticado.

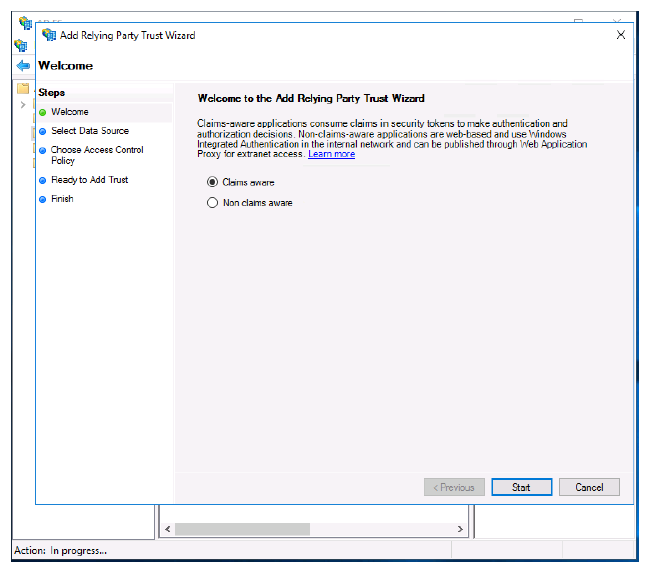

- Seleccione el botón de opción Reclamos conscientes .

- Haga clic en Inicio.

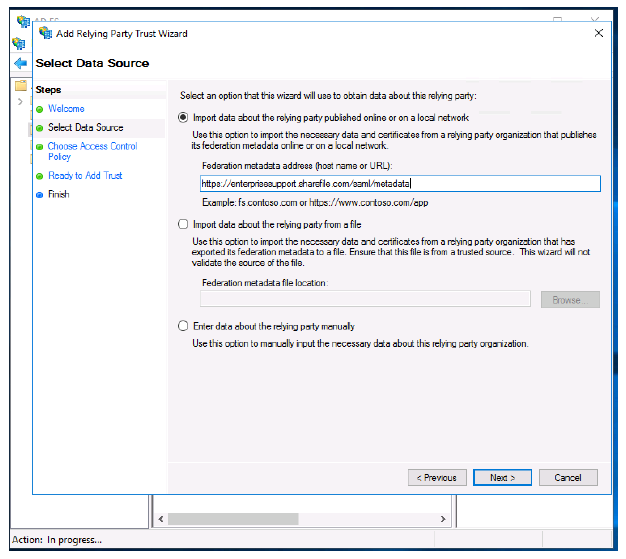

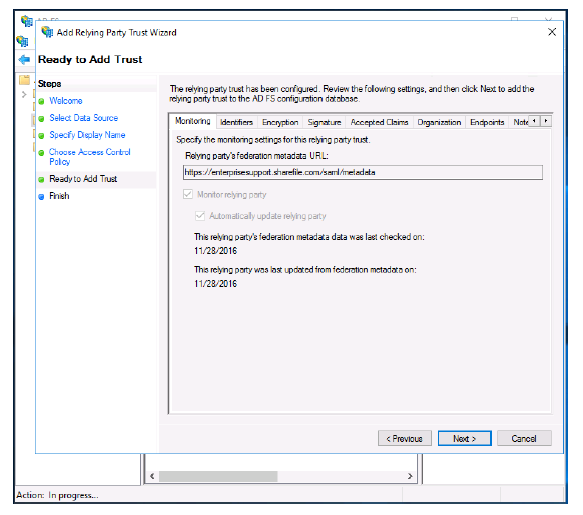

- Escriba la URL de metadatos de su cuenta ShareFile. Ejemplo:

https://<subdomain>.sharefile.com/saml/metadata - También puede navegar a esta URL, copiar el contenido y guardarlo como un archivo .xml si prefiere importar los metadatos SAML mediante un archivo. También puedes escribir esta información manualmente seleccionando el tercer botón.

- Haga clic en Siguiente.

- Haga clic en Siguiente.

- Haga clic en Siguiente.

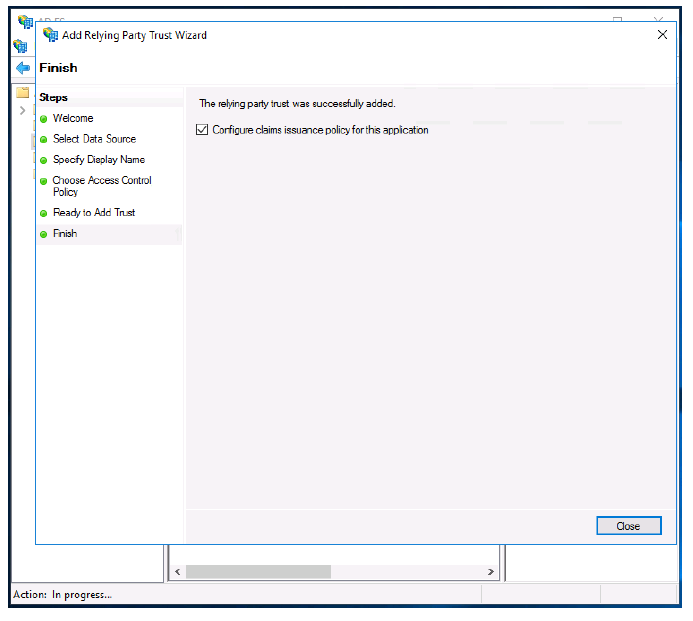

- Haga clic en Cerrar.

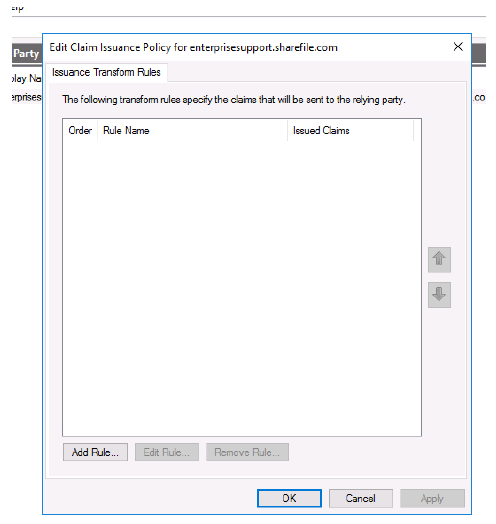

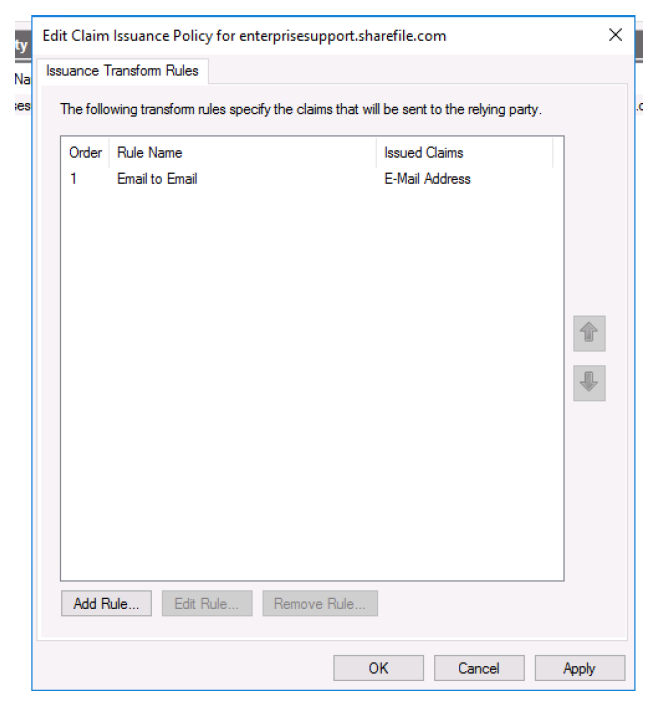

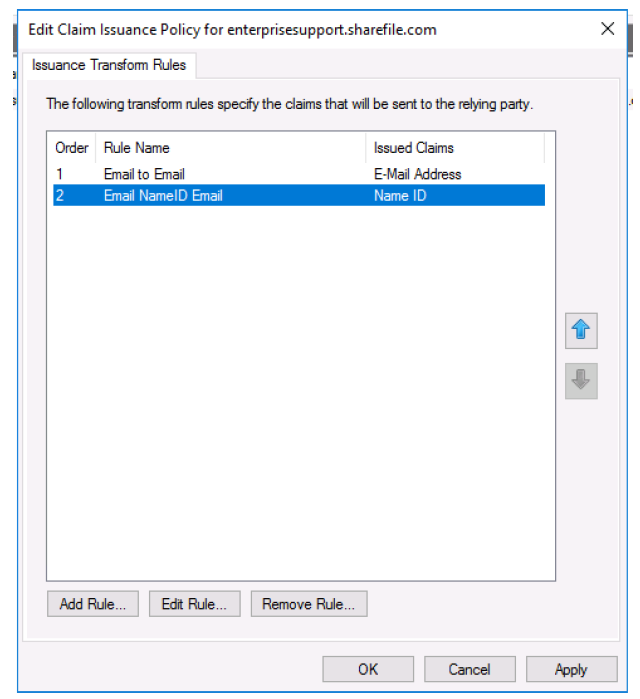

- Haga clic en Agregar regla….

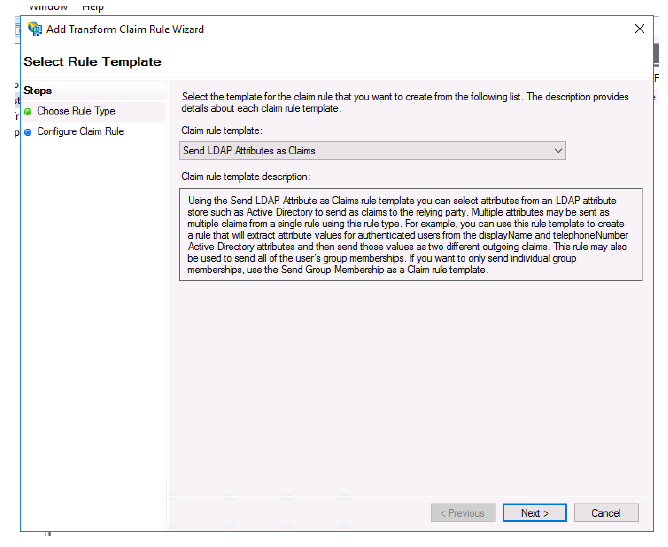

- Seleccione Enviar atributos LDAP como reclamaciones del menú.

- Haga clic en Siguiente.

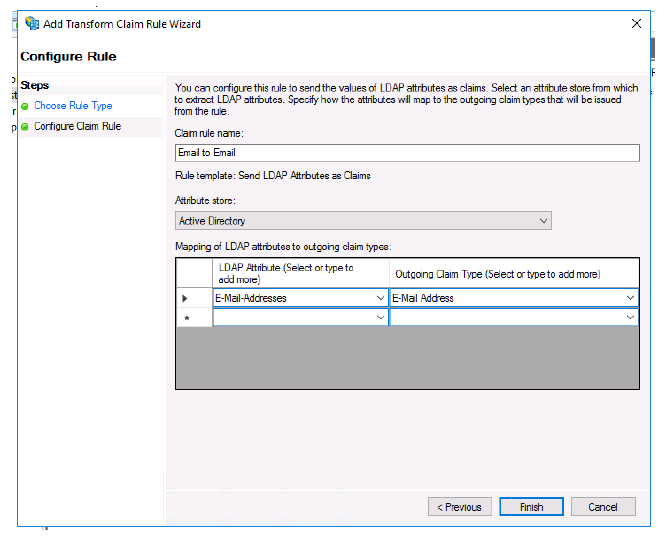

- Nombra tu regla

- Seleccione Active Directory del menú Almacén de atributos .

- Seleccione Direcciones de correo electrónico en el primer menú Atributo LDAP .

- Seleccione Dirección de correo electrónico del primer menú Tipo de reclamo saliente .

- Haga clic en Finish.

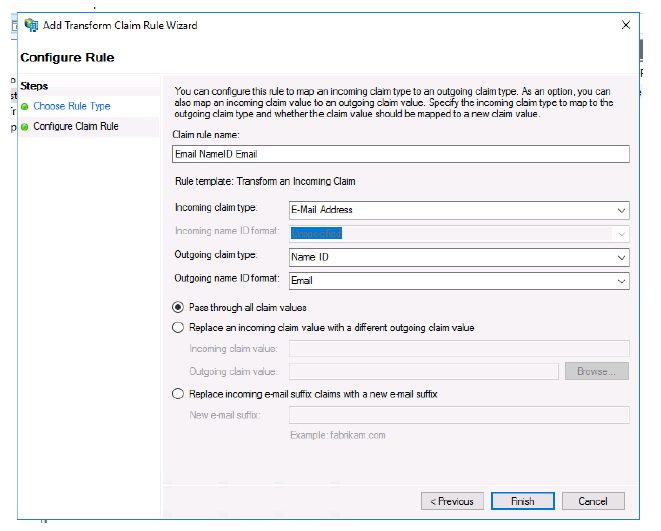

- Haga clic en Agregar regla….

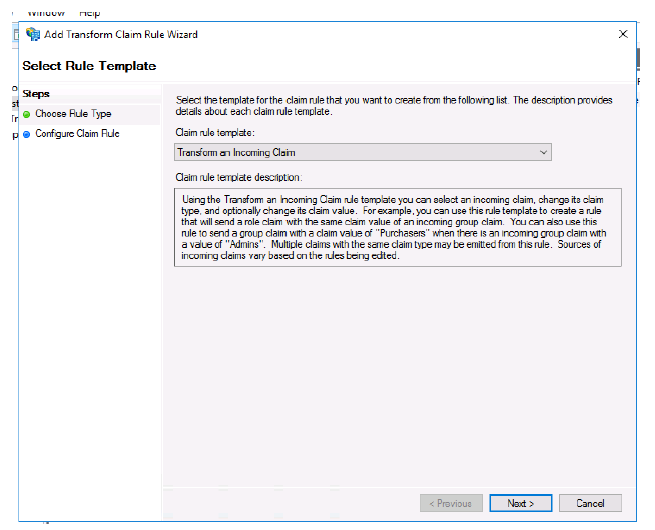

- Seleccione Transformar un reclamo entrante.

- Haga clic en Siguiente.

- Nombra tu regla

- Seleccione Dirección de correo electrónico para Tipo de reclamo entrante:.

- Seleccione ID de nombre para Tipo de reclamo saliente:.

- Seleccione Correo electrónico para Formato de ID de nombre saliente:.

- Haga clic en Aplicar.

- Haga clic en OK.

Pruebe su configuración

Busque la URL de inicio de sesión SAML de su cuenta ShareFile. Ahora se le redirige a su host ADFS y se le solicitan credenciales. Inicie sesión utilizando las credenciales asociadas con el dominio para el cual su host ADFS proporciona servicios de federación. La dirección de correo electrónico de su usuario de AD debe coincidir con la dirección de correo electrónico de un usuario en Sharefile. Si las credenciales son correctas y su dirección de correo electrónico coincide con un usuario de ShareFile, iniciará sesión en la cuenta de ShareFile asociada con su correo electrónico.

Compartir

Compartir

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.