This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ShareFile Single Sign-On-Konfigurationshandbuch für ADFS 4

Voraussetzungen

- Der Domäne beigetretener Windows Server 2016-Host

- Öffentlich zugänglicher FQDN, der mit einer öffentlichen IP verknüpft ist (Beispiel:

<adfs>.yourdomain.com) - Gültiges SSL-Zertifikat, das mit dem Site-FQDN verknüpft ist (Platzhalter werden unterstützt)

- Port 443 ist für eingehenden und ausgehenden Datenverkehr auf der öffentlichen IP-Adresse geöffnet, die mit dem AD FS-FQDN verknüpft ist.

Hinweis:

Die Konto-URL ist die URL Ihres ShareFile-Kontos in der Form

https://mysubdomain.sharefile.comoder in Europahttps://mysubdomain.sharefile.eu.

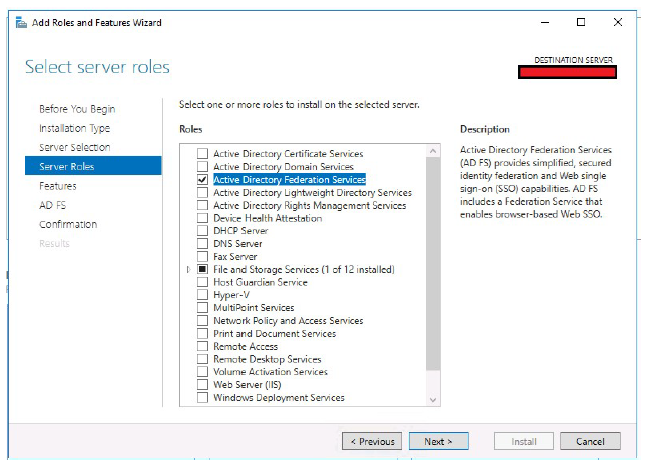

ADFS-Rolle hinzufügen

- Starten Sie Server Manager.

- Klicken Sie oben rechts auf Verwalten .

- Klicken Sie auf Rollen und Funktionen hinzufügen.

- Wählen Sie Active Directory-Verbunddiensteaus.

- Klicken Sie auf Weiter.

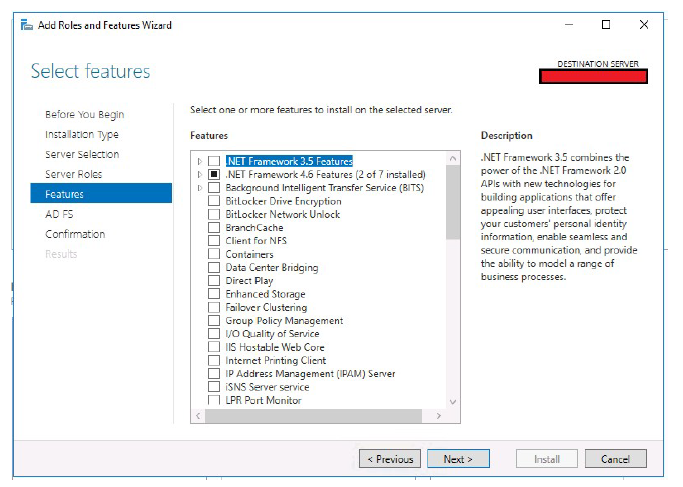

- Klicken Sie auf Weiter.

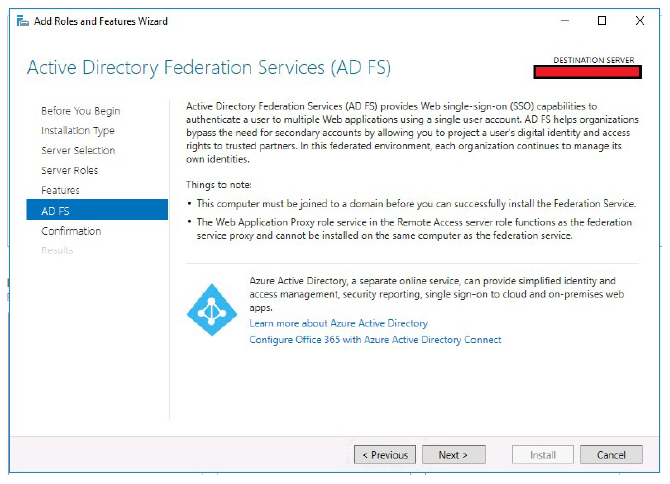

- Klicken Sie auf Weiter.

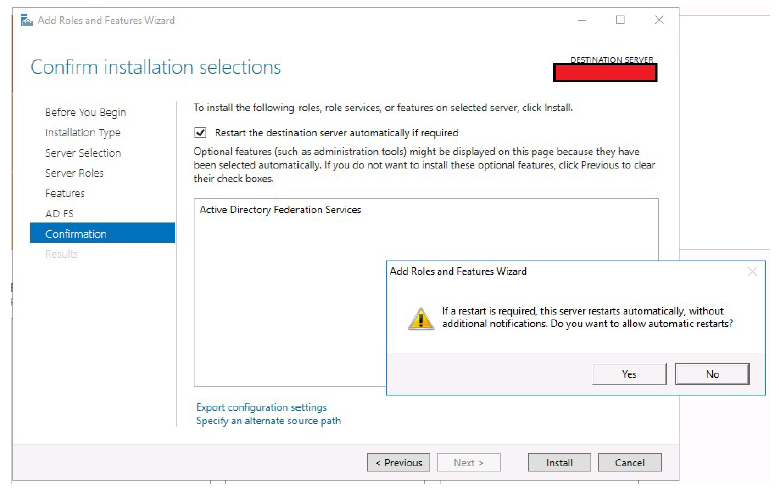

- Wählen Sie . Starten Sie den Zielserver bei Bedarf automatisch neu.

- Klicken Sie auf Installierenund antworten Sie auf die Aufforderung zum Neustart mit Ja .

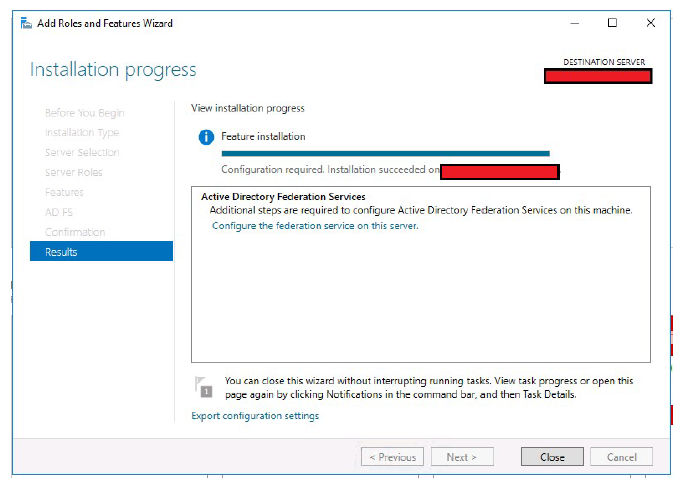

- Nach der erfolgreichen Installation der Rolle wird Ihnen nun dieser Bildschirm angezeigt. Klicken Sie auf Schließen.

Konfigurieren von ADFS

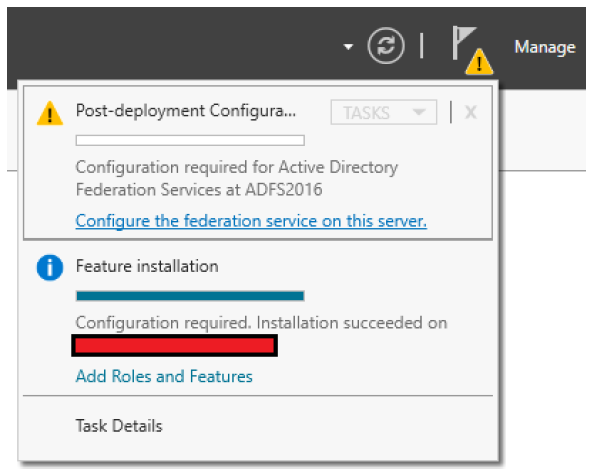

- Öffnen Sie Server Manager.

- Klicken Sie auf das Flaggensymbol mit dem gelben Warnsymbol.

- Klicken Sie auf . Konfigurieren Sie den Verbunddienst auf diesem Server.

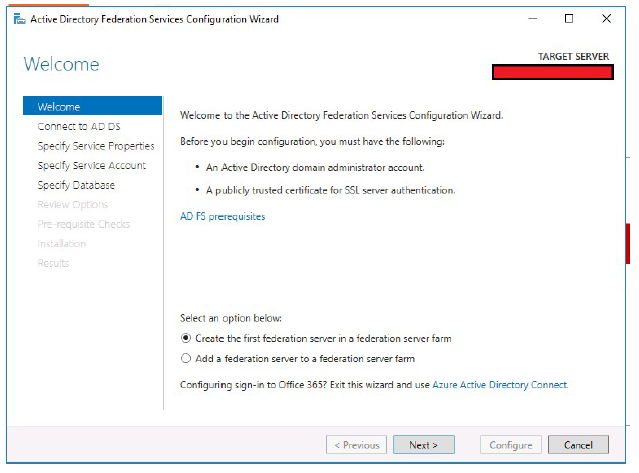

- Wählen Sie das Optionsfeld „Ersten Verbundserver in einer Verbundserverfarm erstellen “ aus.

- Klicken Sie auf Weiter.

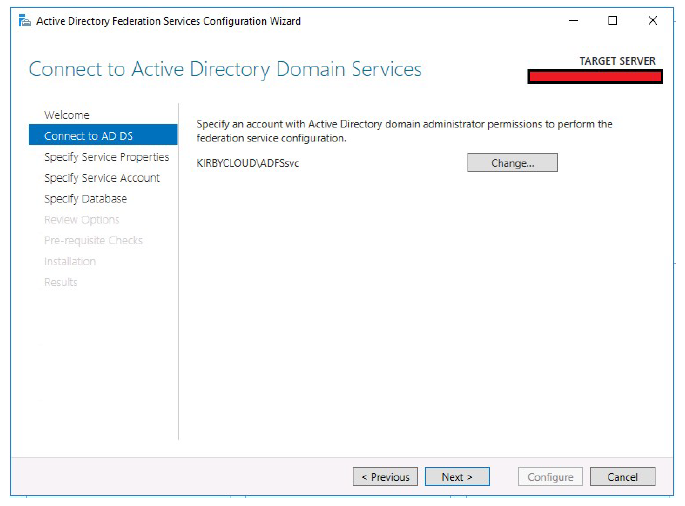

- Definieren Sie zum Konfigurieren von ADFS ein Domänenadministratorkonto.

- Klicken Sie auf Weiter.

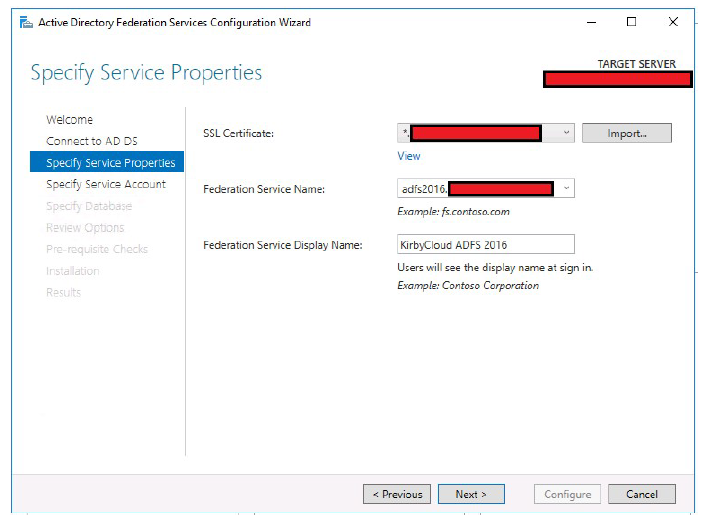

- Wählen Sie das öffentliche SSL-Zertifikat aus. Dieses Zertifikat muss vor der ADFS-Konfiguration auf dem Host importiert werden.

- Geben Sie einen Verbunddienstnamen ein. Dieser Name muss mit dem FQDN übereinstimmen, den Sie für ADFS erstellt haben. Beispiel:

adfs2016.yourdomain.com - Geben Sie einen Dienstanzeigenamenein. Dieser Name ist der Text, der auf einer formularbasierten Anmeldeseite angezeigt wird.

- Klicken Sie auf Weiter.

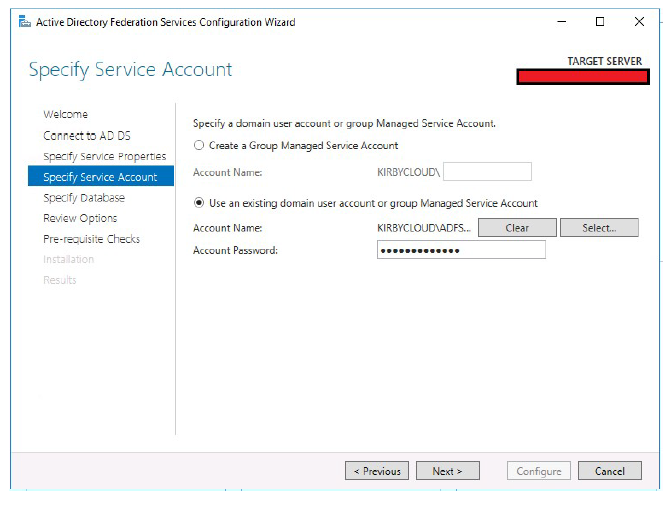

- Geben Sie das von ADFS verwendete Dienstkonto an.

- Klicken Sie auf Weiter.

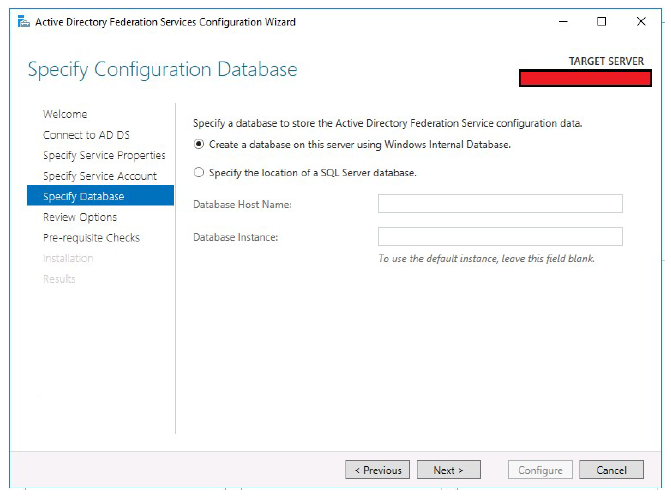

- Wählen Sie den Datenbanktyp aus.

- Klicken Sie auf Weiter.

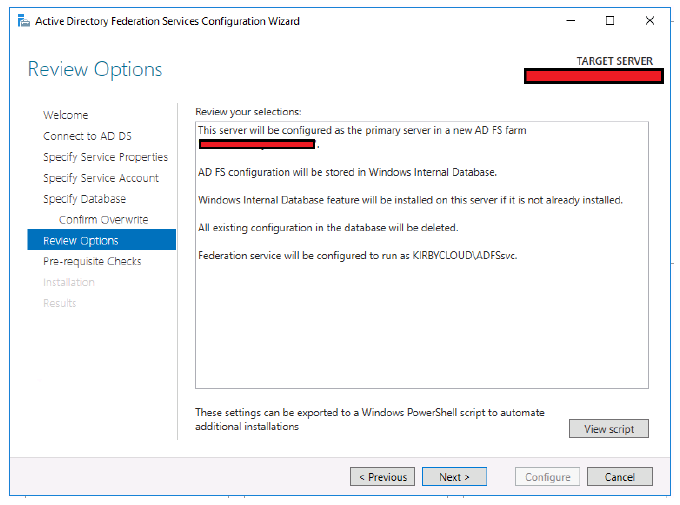

- Überprüfen Sie die Änderungen, bevor sie vorgenommen werden.

- Klicken Sie auf Weiter.

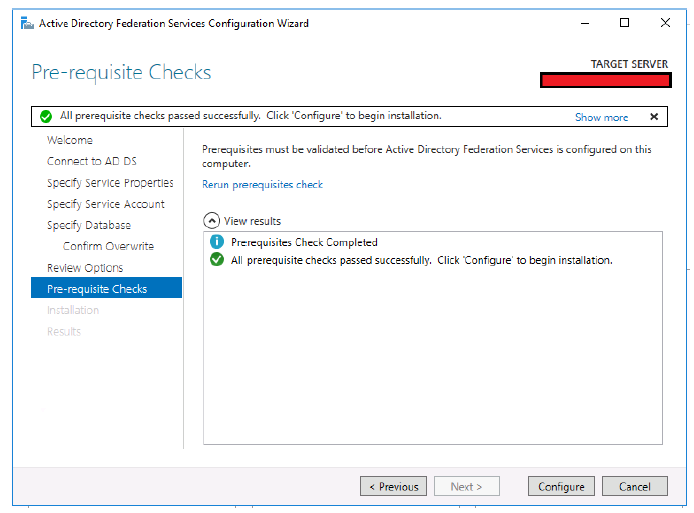

- Klicken Sie auf Konfigurieren , wenn alle Voraussetzungsprüfungen erfolgreich abgeschlossen wurden.

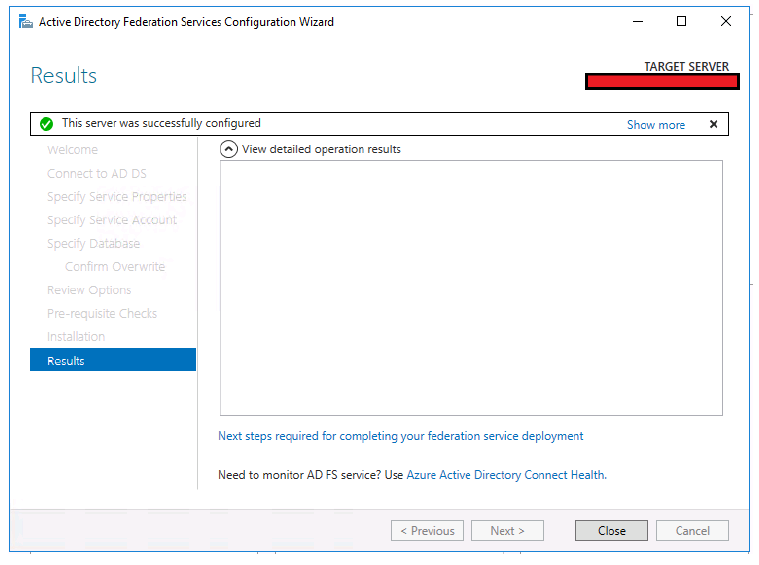

- Nach erfolgreicher Konfiguration von ADFS wird Ihnen nun dieser Bildschirm angezeigt.

- Klicken Sie auf Schließen.

Aktivieren der vom IdP initiierten Anmeldung

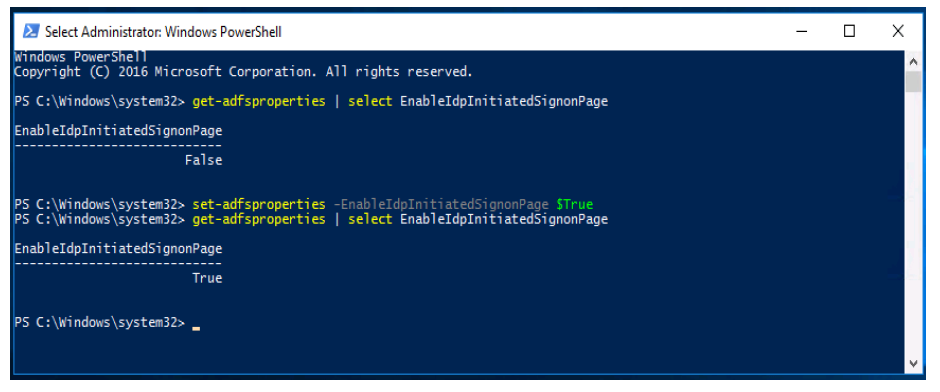

Die vom IdP initiierte Anmeldeseite bestätigt, dass ADFS Ihre Domänenanmeldeinformationen akzeptiert, bevor Vertrauensstellungen für Dienstanbieter eingerichtet werden. Standardmäßig ist diese Seite in Windows Server 2016-Umgebungen deaktiviert. Verwenden Sie PowerShell, um die IdP-initiierte Anmeldung zu aktivieren.

- Starten Sie PowerShell als Administrator.

- Führen Sie den Befehl

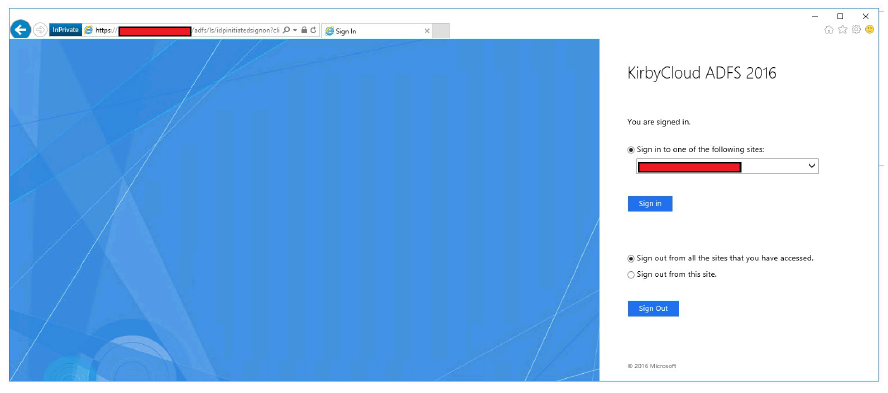

set-adfsproperties –EnableIDPInitiatedSignonPage $Trueaus. - Sie können jetzt zu

https://<adfs.domain.com>/adfs/ls/idpinitiatedsignon.aspxnavigieren und sich anmelden.

Tokensignaturzertifikat exportieren

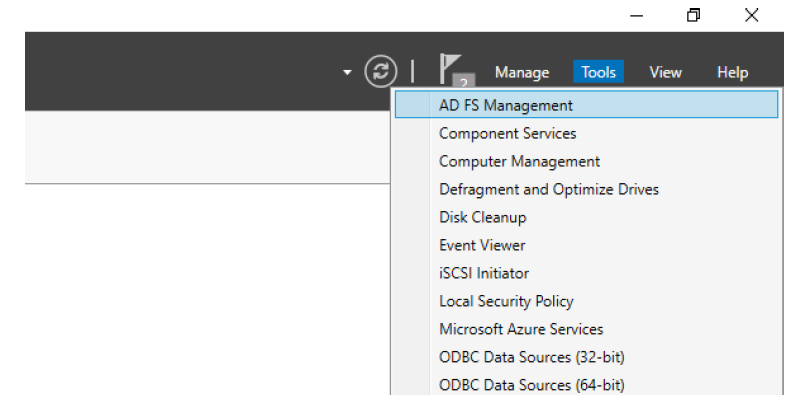

- Starten Sie die ADFS-Verwaltungskonsole von Server Manager.

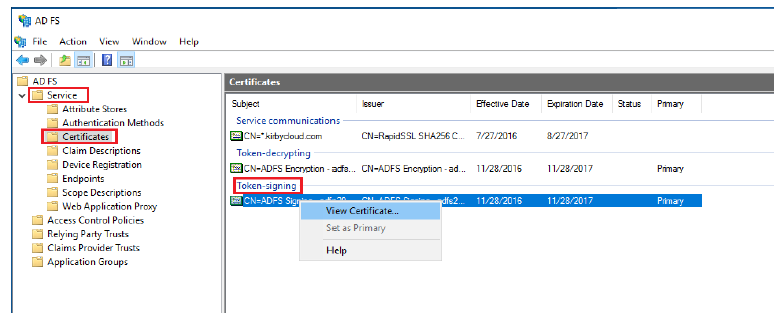

- Erweitern Sie Service.

- Wählen Sie Zertifikate.

- Klicken Sie mit der rechten Maustaste auf das primäre Token-Signaturzertifikat ** . Wählen Sie **Zertifikat anzeigen…

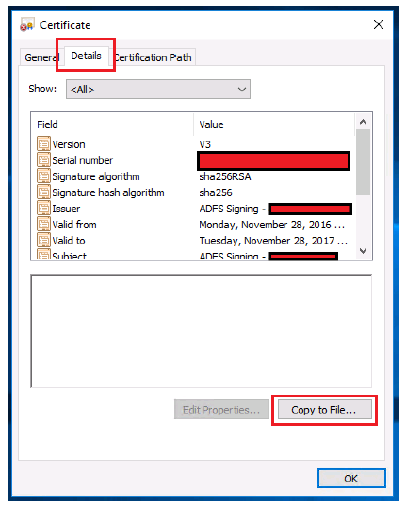

- Wählen Sie die Registerkarte Details.

- Klicken Sie auf In Datei kopieren….

- Klicken Sie auf Weiter.

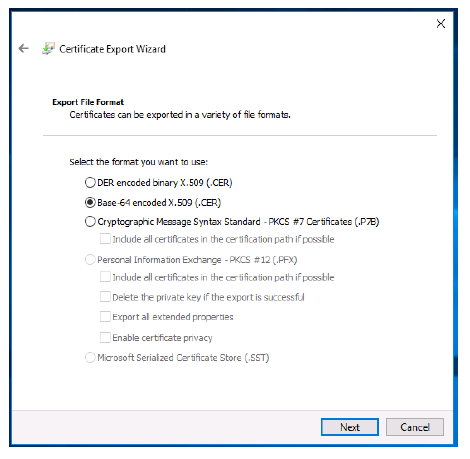

- Wählen Sie das Optionsfeld Base-64-codiertes X.509 (.CER) .

- Klicken Sie auf Weiter.

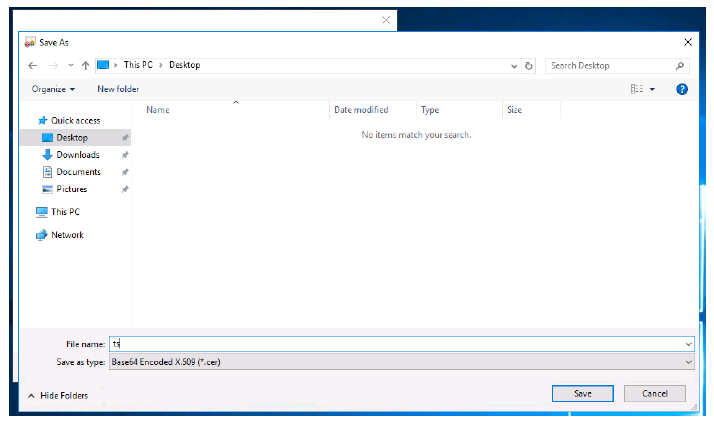

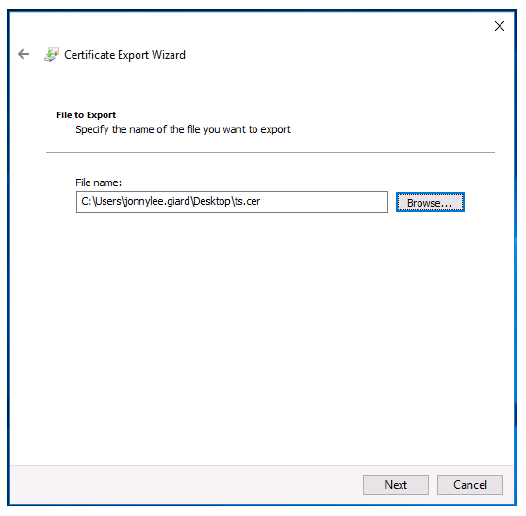

- Klicken Sie auf Durchsuchen.

- Wählen Sie einen Speicherort zum Exportieren Ihres Tokensignaturzertifikats.

- Geben Sie Ihrem Token-Signaturzertifikat einen Namen.

- Klicken Sie auf Speichern.

- Klicken Sie auf Weiter.

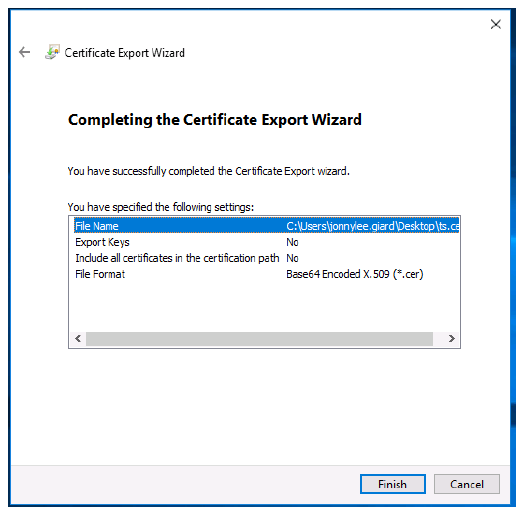

- Klicken Sie auf Fertigstellen.

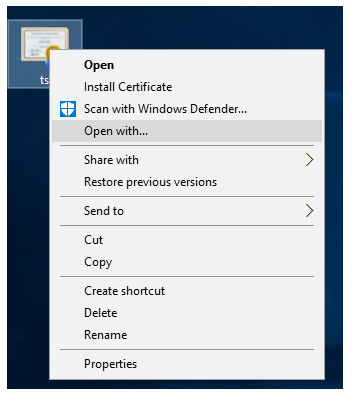

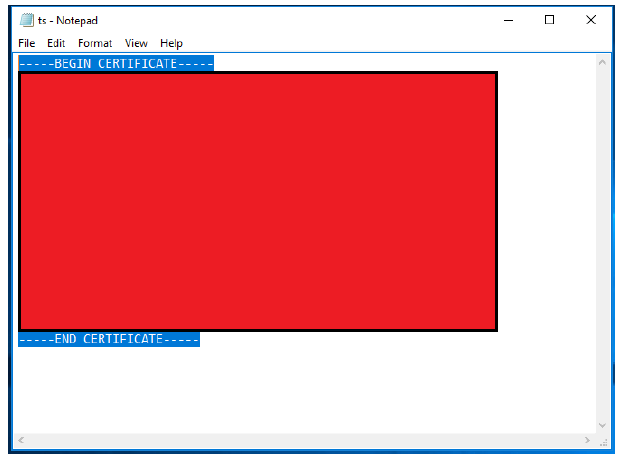

- Klicken Sie mit der rechten Maustaste auf das exportierte Tokensignaturzertifikat.

- Klicken Sie auf Öffnen mit….

- Wählen Sie Notepad.

- Kopieren Sie den Inhalt Ihres Tokensignaturzertifikats.

Konfigurieren des ShareFile-Kontos

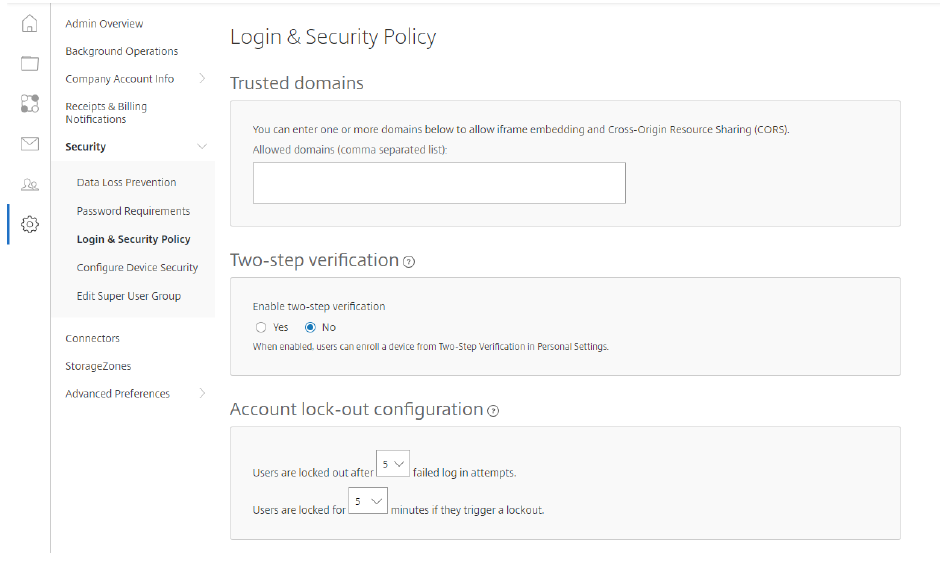

- Melden Sie sich über Ihren Webbrowser bei Ihrem ShareFile-Konto an.

- Klicken Sie im linken Seitenbereich auf Einstellungen .

- Klicken Sie auf Administratoreinstellungen.

- Erweitern Sie Sicherheit.

- Klicken Sie auf Anmelden & Sicherheitsrichtlinie. Scrollen Sie zum Ende der Seite.

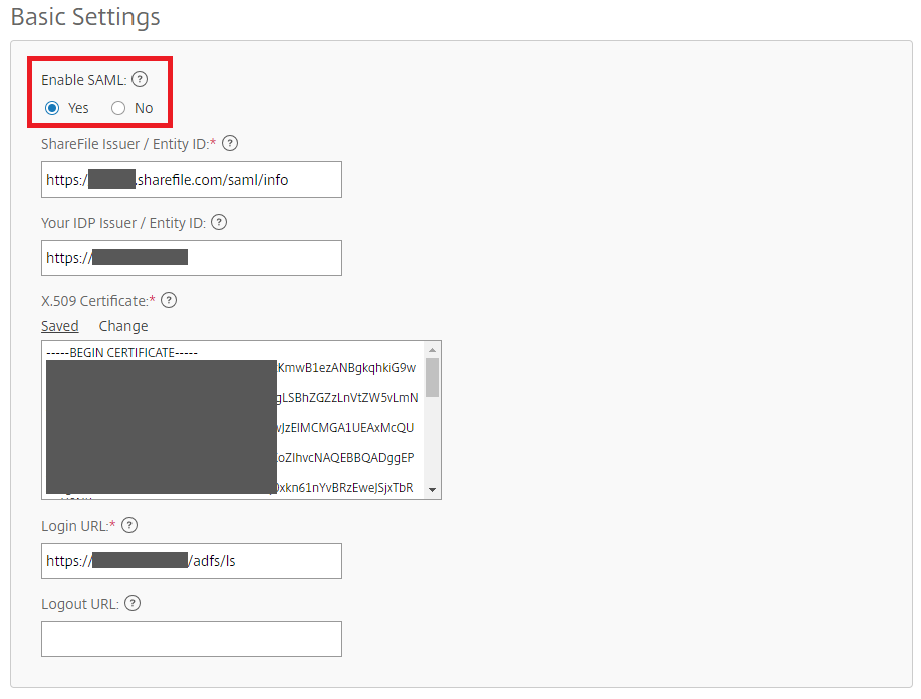

- ShareFile-Aussteller/Entitäts-ID:

https://<subdomain>.sharefile.com/saml/info - Ihr IdP-Aussteller / Entitäts-ID:

https://<adfs>.IhreDomain.com - X.509-Zertifikat: Fügen Sie den Inhalt des exportierten Zertifikats aus dem vorherigen Abschnitt ein

- Anmelde-URL:

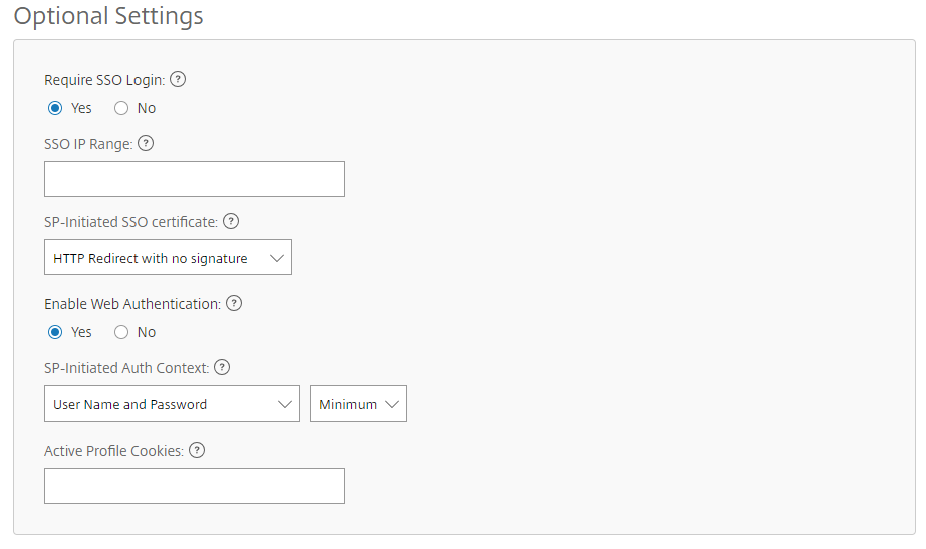

https://<adfs>.IhreDomain.com/adfs/ls - Web-Authentifizierung aktivieren: Ja (Häkchen markiert)

- SP-initiierter Authentifizierungskontext: Benutzername und Passwort – Minimum

- Speichern Sie Ihre Änderungen.

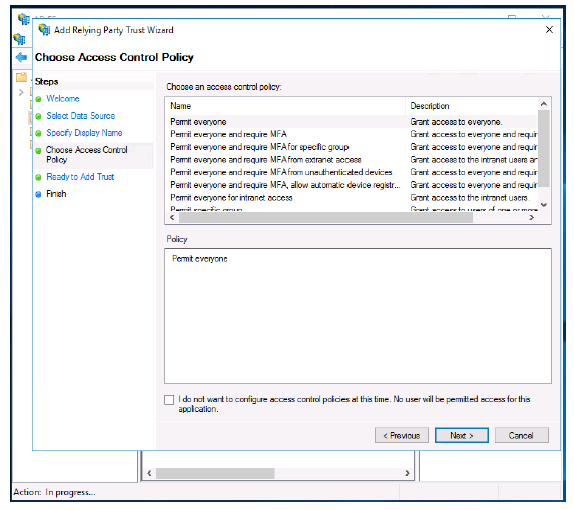

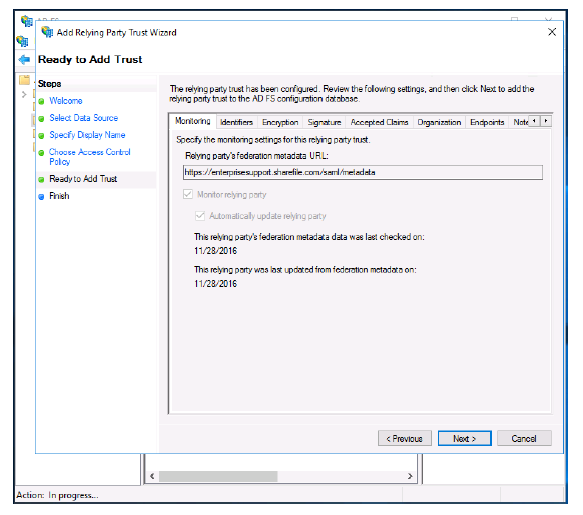

Bauen Sie Vertrauen bei den Dienstanbietern auf

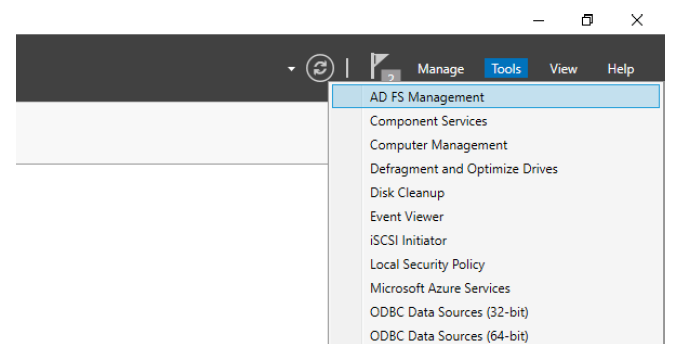

- Starten Sie ADFS-Verwaltung vom Server-Manageraus.

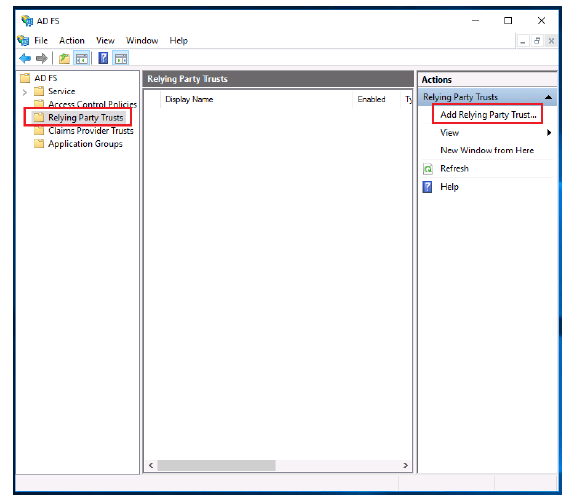

- Wählen Sie Relying Party Trustsaus.

- Klicken Sie auf „Vertrauensstellung der vertrauenden Partei hinzufügen“.

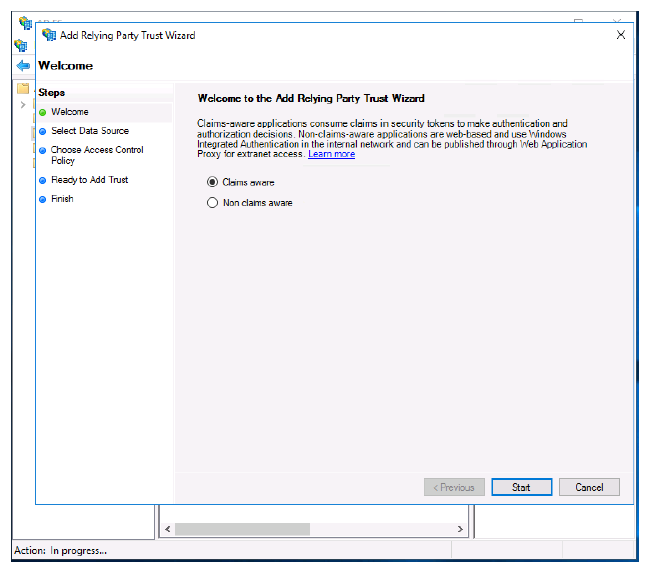

- Wählen Sie das Optionsfeld Ansprüche bewusst aus.

- Klicken Sie auf Starten.

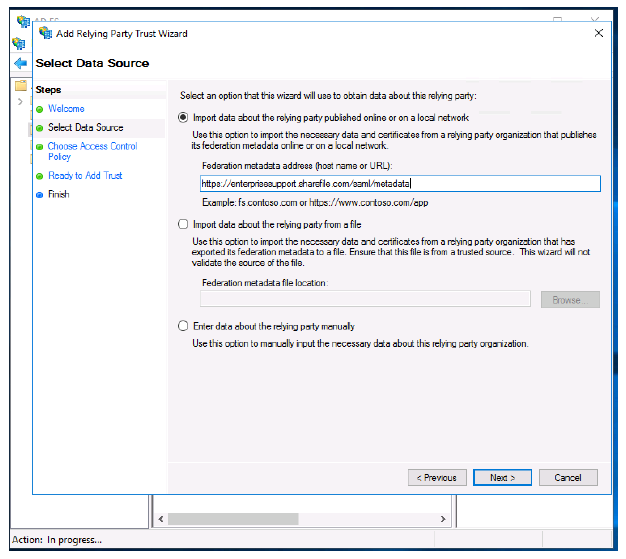

- Geben Sie die Metadaten-URL Ihres ShareFile-Kontos ein. Beispiel:

https://<subdomain>.sharefile.com/saml/metadata - Sie können auch zu dieser URL navigieren, den Inhalt kopieren und als XML-Datei speichern, wenn Sie die SAML-Metadaten lieber mithilfe einer Datei importieren möchten. Sie können diese Informationen auch manuell eingeben, indem Sie das dritte Optionsfeld auswählen.

- Klicken Sie auf Weiter.

- Klicken Sie auf Weiter.

- Klicken Sie auf Weiter.

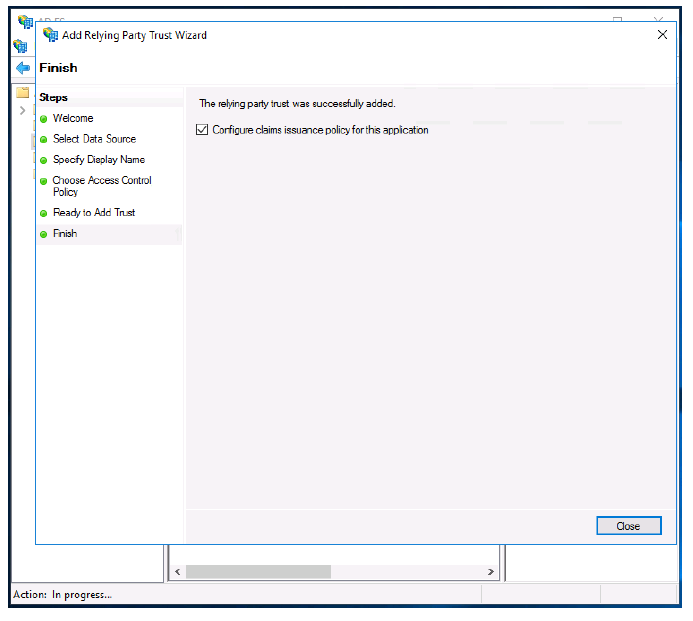

- Klicken Sie auf Schließen.

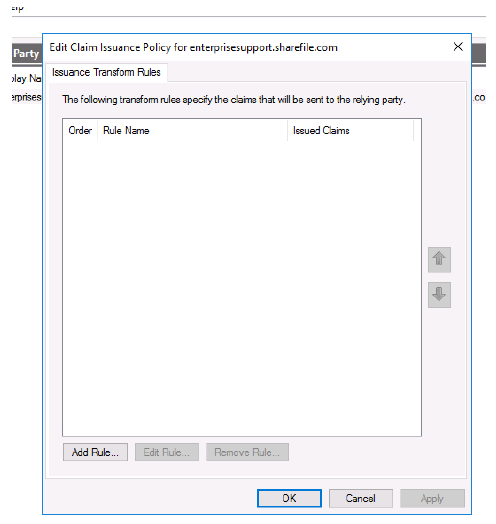

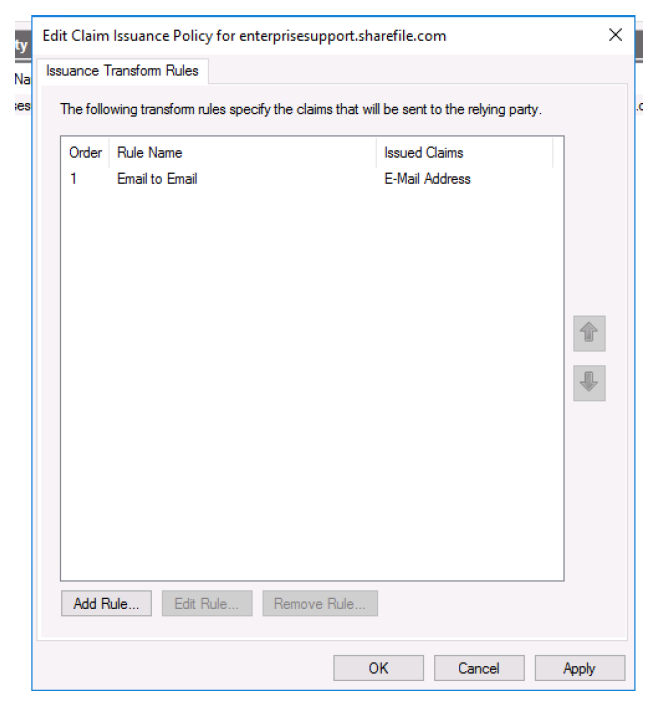

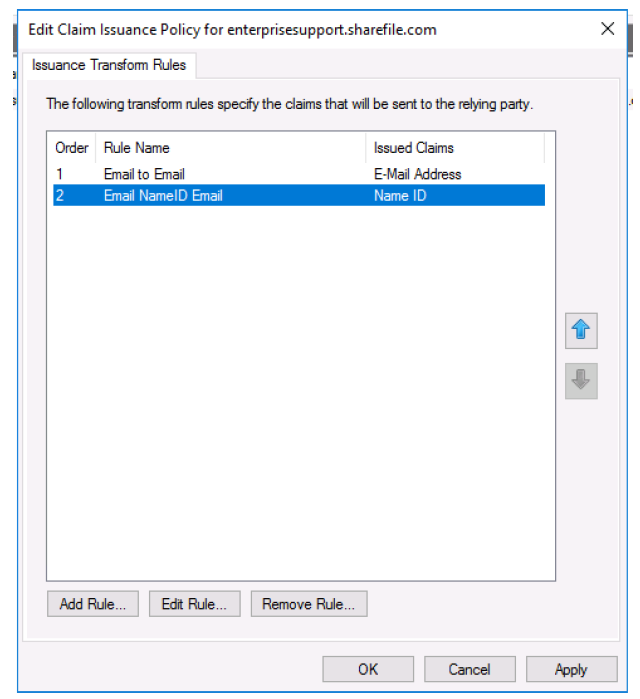

- Klicken Sie auf Regel hinzufügen….

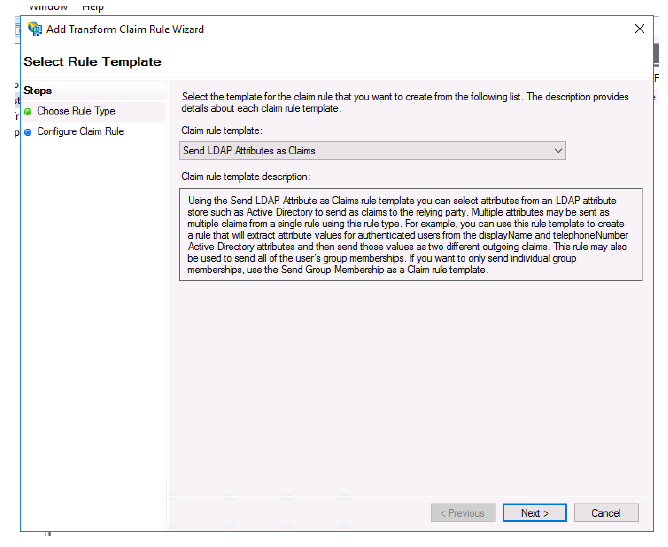

- Wählen Sie LDAP-Attribute als Ansprüche senden aus dem Menü.

- Klicken Sie auf Weiter.

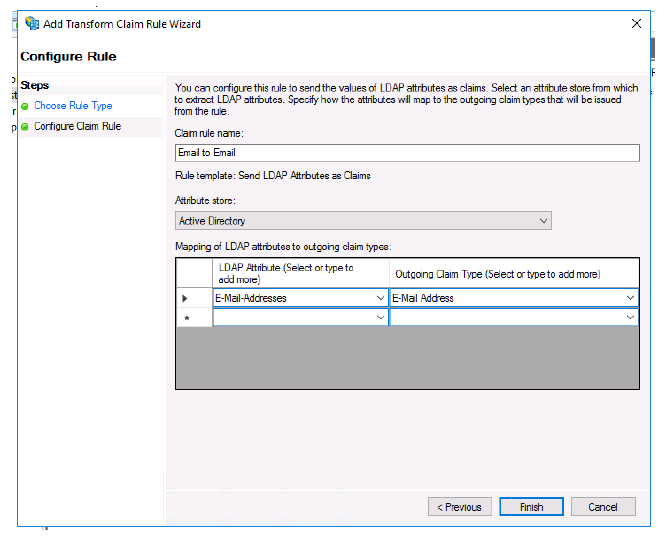

- Geben Sie Ihrer Regel einen Namen.

- Wählen Sie Active Directory aus dem Menü Attributspeicher .

- Wählen Sie E-Mail-Adressen unter dem ersten LDAP-Attribut Menü.

- Wählen Sie E-Mail-Adresse aus dem ersten Ausgehender Anspruchstyp Menü.

- Klicken Sie auf Fertigstellen.

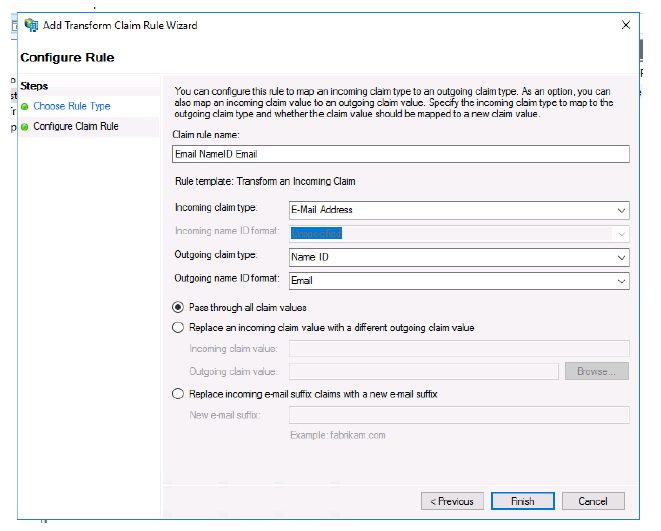

- Klicken Sie auf Regel hinzufügen….

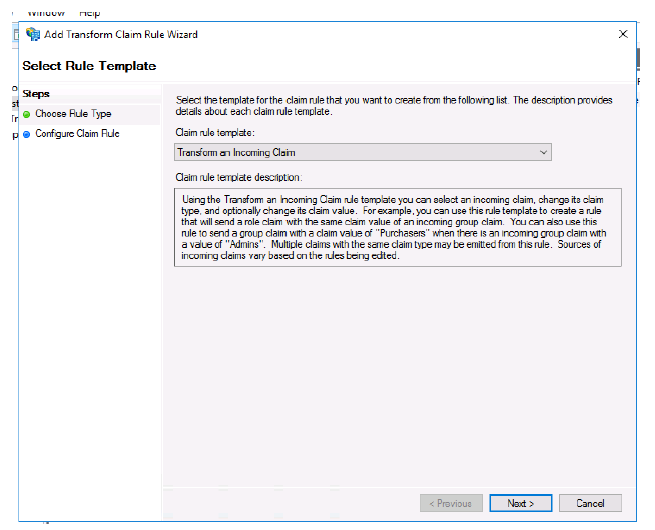

- Wählen Sie . Transformieren Sie einen eingehenden Anspruch.

- Klicken Sie auf Weiter.

- Geben Sie Ihrer Regel einen Namen.

- Wählen Sie E-Mail-Adresse für Eingehender Anspruchstyp:.

- Wählen Sie Namens-ID für Ausgehenden Anspruchstyp:.

- Wählen Sie E-Mail für Ausgehendes Namens-ID-Format:.

- Klicken Sie auf Anwenden.

- Klicken Sie auf OK.

Testen Sie Ihre Konfiguration

Navigieren Sie zur SAML-Anmelde-URL Ihres ShareFile-Kontos. Sie werden jetzt zu Ihrem ADFS-Host weitergeleitet und nach Anmeldeinformationen gefragt. Melden Sie sich mit den Anmeldeinformationen an, die der Domäne zugeordnet sind, für die Ihr ADFS-Host Verbunddienste bereitstellt. Die E-Mail-Adresse Ihres AD-Benutzers muss mit der E-Mail-Adresse eines Benutzers in Sharefile übereinstimmen. Wenn die Anmeldeinformationen korrekt sind und Ihre E-Mail-Adresse mit einem ShareFile-Benutzer übereinstimmt, werden Sie bei dem mit Ihrer E-Mail verknüpften ShareFile-Konto angemeldet.

Teilen

Teilen

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.