This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Citrix Endpoint Management 向け Citrix Content Collaboration シングル サインオン構成ガイド

Citrix Endpoint Management サーバーと Citrix Gateway を、Citrix Content Collaboration の SAML ID プロバイダー (IdP) として機能するように構成できます。 この構成では、Web ブラウザまたはその他の Citrix Files クライアントを使用して Citrix Content Collaboration にサインオンするユーザーは、ユーザー認証のために Citrix Endpoint Management 環境にリダイレクトされます。 Citrix Endpoint Management による認証が成功すると、ユーザーは Citrix Content Collaboration アカウントへのサインインに有効な SAML トークンを受け取ります。

前提条件

すでに構成されている Citrix Gateway および Citrix Endpoint Management サーバーの動作構成。

Citrix Files MDXアプリのSAMLシングルサインオンを構成する

Citrix Endpoint Management Server を Secure Hub と一緒に使用して、Citrix Files MDX でラップされたアプリケーションにシングル サインオン (SSO) することができます。 このシナリオでは、Secure Hub は Citrix Endpoint Management サーバーを IdP として使用して、Citrix Content Collaboration サインイン用の SAML トークンを取得します。

- URL

https://<Citrix Endpoint Management Server>:4443を使用して Citrix Endpoint Management Server にサインインします。 - の設定 > ShareFileに進みます。

- ユーザーのプロビジョニングには、Content Collaboration ユーザー管理ツールを使用します。 「ユーザーアカウントと配布グループのプロビジョニング」を参照してください。

Citrix Files MDX アプリの SAML 構成が構成されています。 Citrix Files MDX でラップされたアプリケーションを使用して Citrix Content Collaboration へのアクセスのみを許可する場合は、構成は完了です。 ただし、MDX 以外の Citrix Files クライアントのアクセスを構成する場合は、引き続き構成ガイドを使用してください。

Citrix Content Collaboration MDX SSO を構成すると、Citrix Endpoint Management サーバーでのユーザープロビジョニングも有効になります。 選択したロールに属し、Citrix Content Collaboration にアカウントを持たないユーザーは、Citrix Content Collaboration への最初のアクセス方法に基づいて、Citrix Endpoint Management サーバーによって自動的にプロビジョニングされます。

Citrix Gateway を構成する

Citrix Endpoint Management を SAML ID プロバイダーとして使用するには、Citrix Gateway で次の構成が必要です。

ホームページのリダイレクトを無効にする

/cginfra パスを経由するリクエストのデフォルトの動作を無効にして、構成されたホームページではなく、元の要求された内部 URL がユーザーに提供されるようにする必要があります。

-

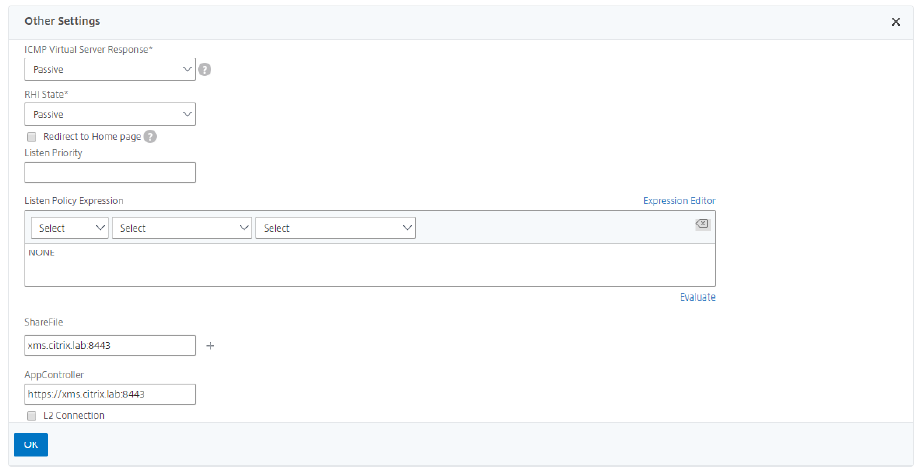

Citrix Endpoint Management サインインに使用される Citrix Gateway 仮想サーバーの設定を編集します。 その他の設定 に移動し、 ホームページにリダイレクトというチェックボックスをオフにします。

-

ShareFile 設定では、Citrix Endpoint Management サーバーの内部サーバー名とポートを追加します。 例:

xms.citrix.lab:8443。 - AppController 設定には、Citrix Endpoint Management サーバーのアドレスを入力します。 この構成は、/cginfra パスを介して指定された URL へのリクエストを承認します。

Citrix Content Collaboration セッションポリシーとリクエストプロファイルを作成する

- Citrix Gateway 構成ユーティリティの左側のナビゲーション ペインで、 Citrix Gateway > ポリシー > セッション を選択します。

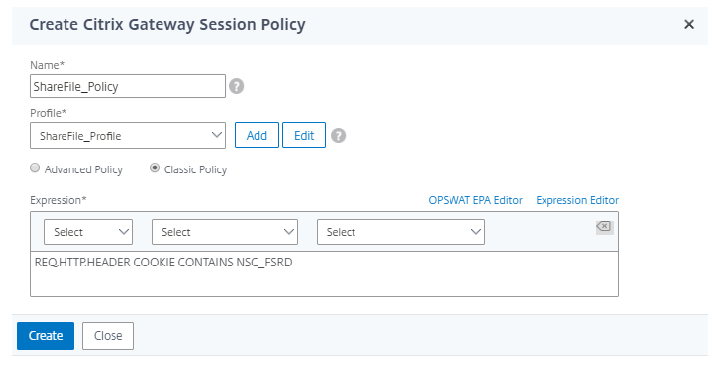

- セッション ポリシーを作成するには、[ ポリシー ] タブで、[ 追加… ] をクリックし、名前として「 ShareFile_Policy 」と入力します。

- アクションを作成するには、 追加… をクリックします。Citrix Gateway セッション プロファイルの作成画面が開きます。

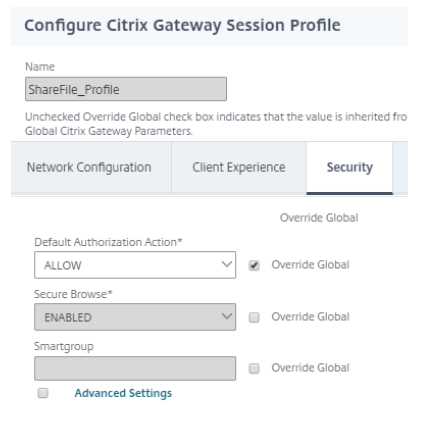

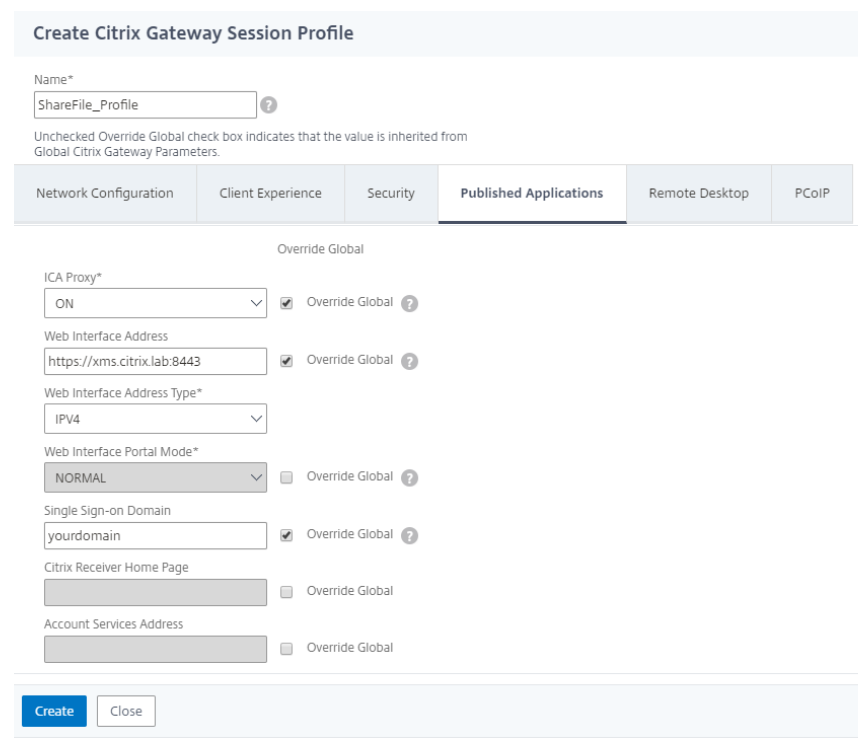

- Nameに、セッション プロファイル名として ShareFile_Profile と入力します。

-

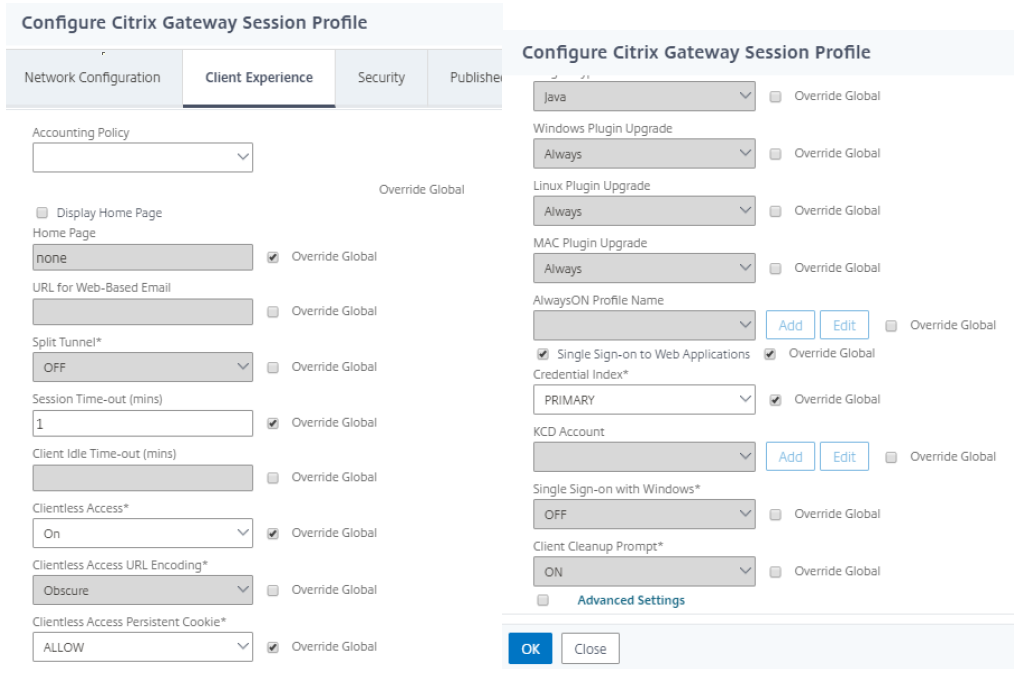

クライアント エクスペリエンス タブ:

- ホームページには、 なしと入力します。

- セッションタイムアウトには、 1と入力します。

- Web アプリケーションへの シングル サインオンを有効にします。

- クライアントレス アクセスの場合は、 オンに設定します。

- クライアントレス アクセス永続 Cookieの場合は、 許可に設定します。

- 資格情報インデックスの場合は、 PRIMARYを選択します。

-

セキュリティ タブで、 デフォルトの承認アクション を 許可に設定します。

-

公開済みアプリケーション タブで:

- ICA プロキシの場合は、 オンを選択します。

- Web インターフェイス アドレスに、Citrix Endpoint Management サーバーの URL を次のように入力します。

- シングル サインオン ドメインに、Active Directory ドメイン名を入力します。

Citrix Gateway セッション プロファイルを構成する場合、 シングル サインオン ドメイン フィールドに入力されたドメイン サフィックスは、LDAP で定義されている Citrix Endpoint Management ドメイン エイリアスと一致する必要があります。

- 作成 をクリックして、セッション プロファイルの定義を完了します。

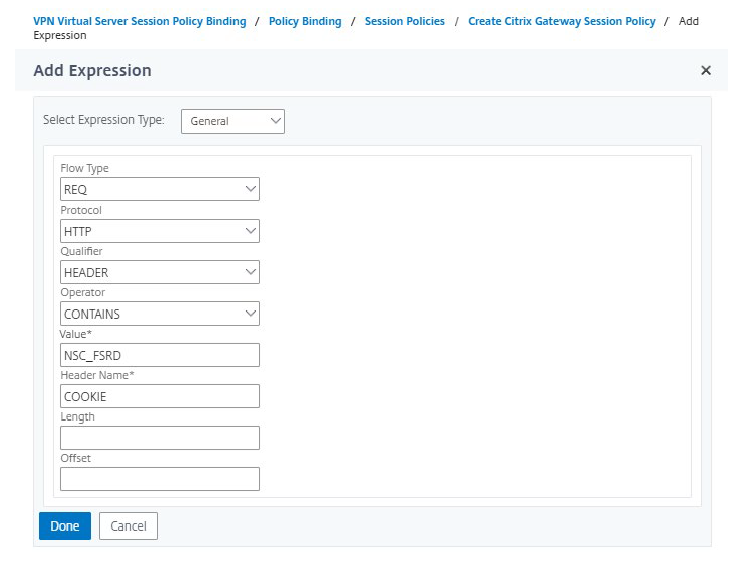

- ShareFile_Policy 式の場合は、 クラシック ポリシー に切り替えて、 式エディターをクリックします。

-

値 として NSC_FSRD 、および ヘッダー名 として COOKIEを使用して式を指定します。

-

完了をクリックし、 作成をクリックして、 閉じるをクリックします。

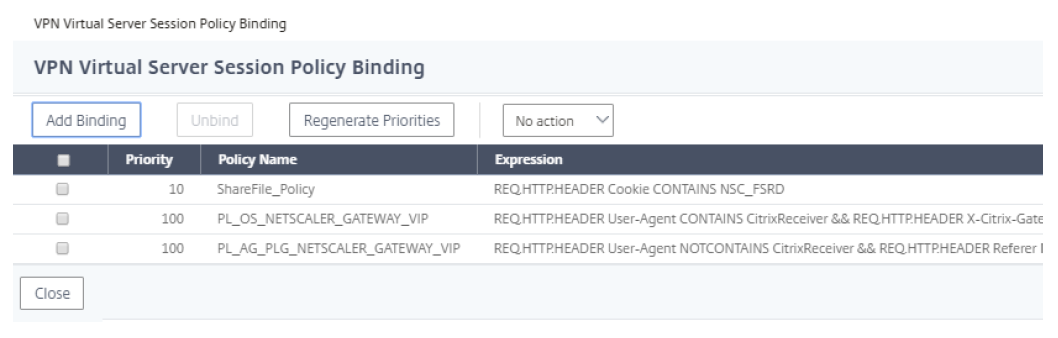

Citrix Gateway仮想サーバーにポリシーを構成する

- Citrix Gateway 構成ユーティリティの左側のナビゲーション ペインで、 Citrix Gateway > 仮想サーバー を選択します。

- 詳細 ペインで、Citrix Gateway 仮想サーバーをクリックし、 編集をクリックします。

- 構成済みポリシー > セッション ポリシー に移動し、 バインディングの追加をクリックします。

- ShareFile_Policyを選択します。

-

挿入されたポリシーの自動生成された優先度番号を編集して、リストされている他のポリシーと比較して最も低い番号 (最高の優先度) になるようにします。

- 完了 をクリックし、実行中の Citrix Gateway 構成を保存します。

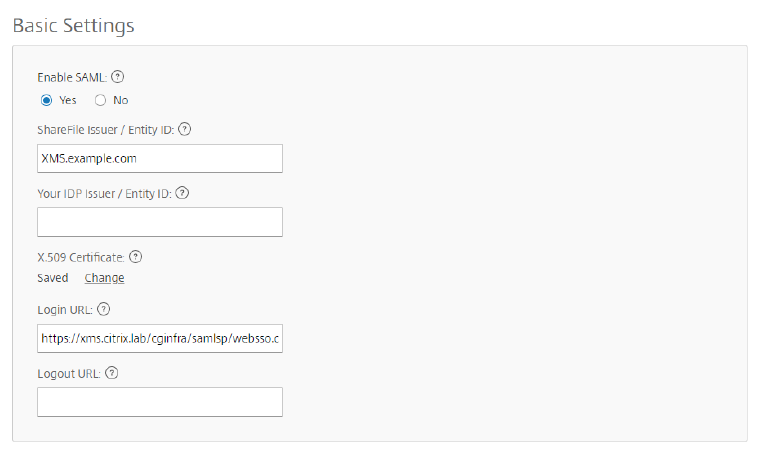

シングルサインオン設定を変更する

- Citrix Content Collaboration 管理者としてアカウントにサインインします。

- Web インターフェースで、 管理者設定 > セキュリティ > ログイン & セキュリティ ポリシー に移動し、 シングル サインオン 設定までスクロールします。

-

ログイン URLを編集します。

- Citrix Gateway 仮想サーバーの外部 FQDN と /cginfra/https/ を Citrix Endpoint Management サーバーの FQDN の前に挿入し、 :8443 を FQDN の後に挿入します。

- アプリケーションの内部名を使用するには、パラメータ &app=ShareFile_SAML_SP を変更します。 デフォルトでは、内部名は ShareFile_SAML ですが、構成が変更されるたびに、内部名に数字が追加されます (ShareFile_SAML2、ShareFile_SAML3 など)。

- URLの末尾に &nssso=true を追加します。 例:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1&nssso=true

アプリを編集または再作成するたびに、内部アプリケーション名が更新され、名前に番号が追加されます。 更新されたアプリケーション名を反映するために、ログイン URL も更新する必要があります。 次の例は、内部アプリケーション名が「ShareFile_SAML」から「ShareFile_SAML2」に変更された場合にログインURLをどのように変更する必要があるかを示しています。

-

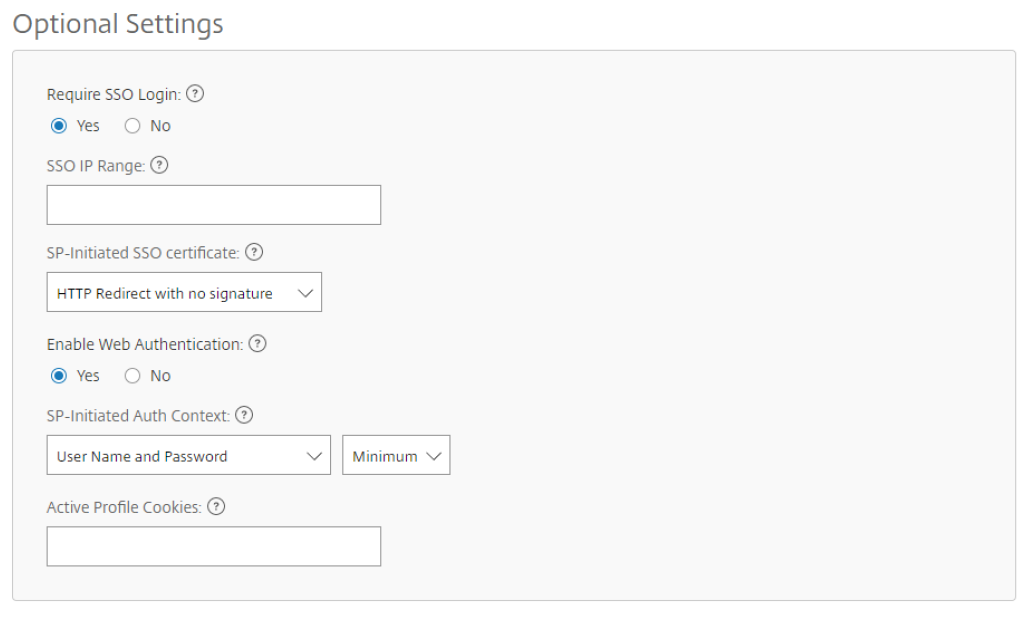

オプション設定の下で、 Web 認証を有効にする チェックボックスをクリックします。

-

[保存] をクリックします。

構成を検証する

-

https://subdomain.sharefile.com/saml/loginに移動します。 Citrix Gateway サインイン フォームにリダイレクトされます。 - 構成した Citrix Gateway および Citrix Endpoint Management サーバー環境に有効なユーザー資格情報を使用してサインインします。

subdomain.sharefile.comにある Citrix Files フォルダーが表示されます。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.