This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

デュアル ID プロバイダー向けコンテンツ コラボレーション シングル サインオン構成ガイド

このドキュメントは、単一の Content Collaboration アカウントの ID プロバイダー (IdP) として Citrix Endpoint Management と Active Directory Federated Services (ADFS) の両方を利用する構成に役立ちます。 結果として得られる構成により、ADFS サーバー上のトークン署名証明書を Citrix Endpoint Management サーバー上の SAML 証明書と同じにすることができます。 これにより、単一の Citrix Content Collaboration アカウントで次のことが実行できるようになります。

- MDX でラップされたアプリの IdP として Citrix Endpoint Management を使用します。 Citrix Files MDX アプリケーションを使用して、モバイル デバイスから真のシングル サインオン (SSO) エクスペリエンスを提供します。

- Web アプリケーションへの SSO 用の SAML IdP として ADFS を使用します。

前提条件

- Citrix Content Collaboration アカウントに構成された、MDX 用の完全に機能するシングル サインオンを備えた Citrix Endpoint Management 10.x サーバー。

- ADFS はインフラストラクチャ内にインストールされ、構成されています。

- Citrix Content Collaboration 内の管理者アカウントにアクセスし、シングル サインオンを構成することができます。

ADFSトークン署名証明書の準備

Citrix Content Collaboration への SSO 用に ADFS を構成する場合、秘密キーなしで ADFS トークン署名証明書を Citrix Content Collaboration コントロール パネルにアップロードする必要があります。 ADFS は、トークンの署名とトークンの復号化に使用される、有効期限が 1 年の自己署名証明書を生成します。 ただし、自己署名証明書には秘密鍵が含まれています。

1 年が経過すると、自己署名証明書は有効期限の 15 日前に自動証明書ロールオーバーを使用して更新され、プライマリ証明書になります。 これにより、既存のすべての SSO 信頼関係が失敗します。 この構成では、Citrix Endpoint Management コンソールからの SAML 証明書は 3 年間の有効期限でエクスポートされます。 証明書の有効期間はカスタマイズ可能であり、1 年ごとにトークン署名証明書を更新する必要性を軽減します。

SAML証明書を生成する

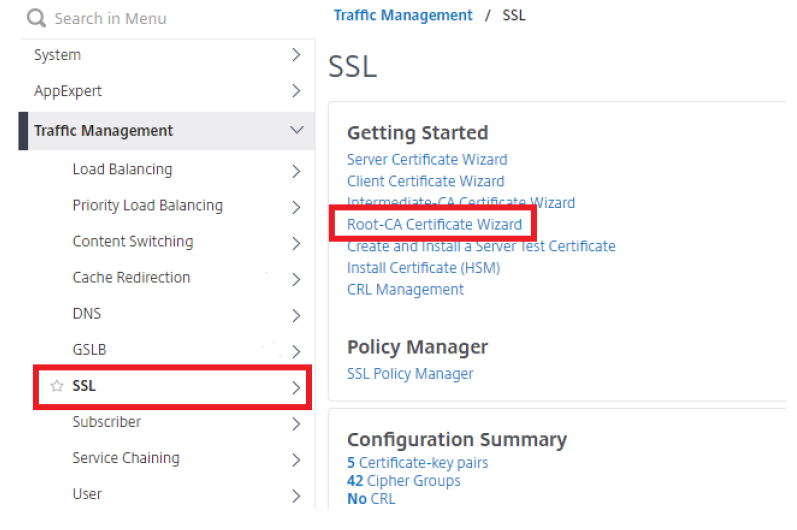

- Citrix Gateway GUI にサインインします。

- Traffic Management > SSLに移動します。

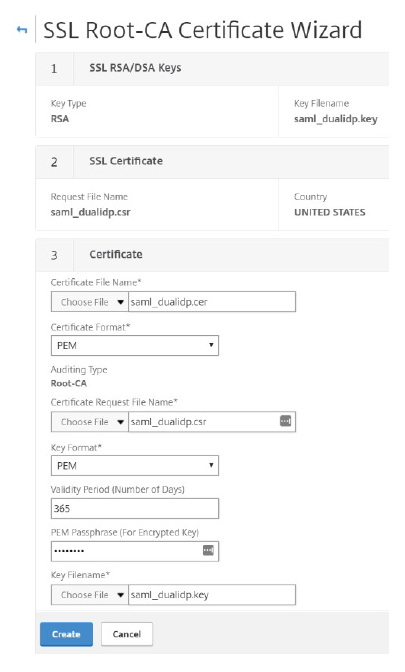

-

はじめに セクションで、 ルート CA 証明書ウィザードを選択します。

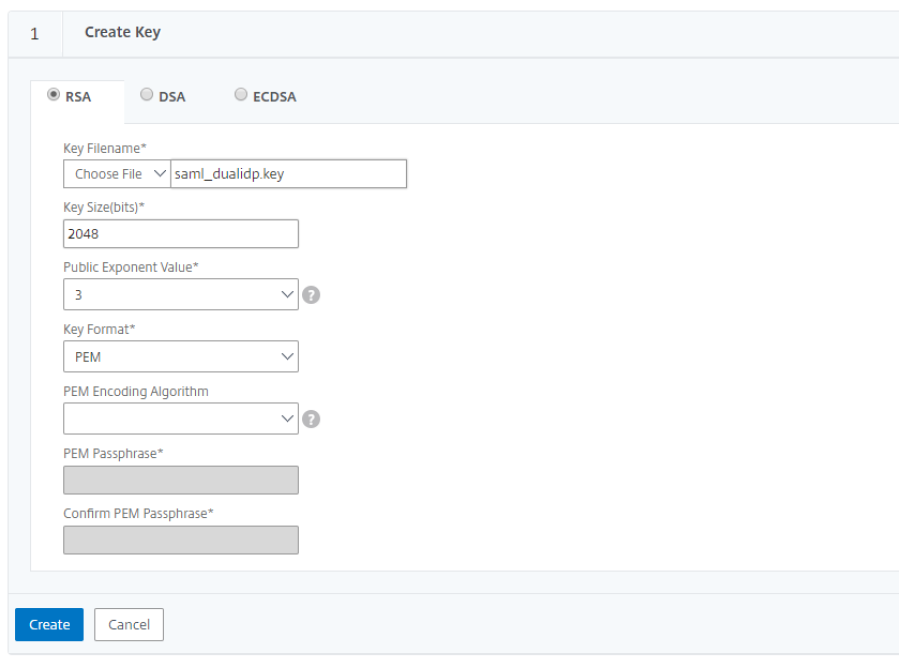

秘密鍵を作成するように求められます。

- キーファイル名 フィールドに、キーの名前を入力します。

- キーサイズ、2048。

- 公開指数値、3。

-

キーを作成するには、[ 作成 ] をクリックします。

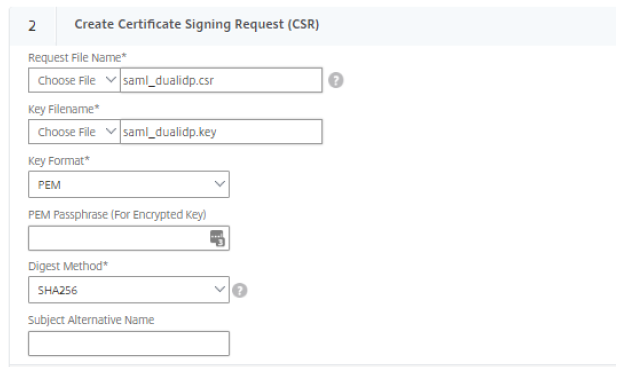

次のステップは、証明書署名要求 (CSR) を作成することです。

- リクエストファイル名 フィールドに、CSR の名前を入力します。

- キーファイル名 および PEM 形式は事前に入力されています。

- ダイジェスト メソッド を SHA256に設定します。

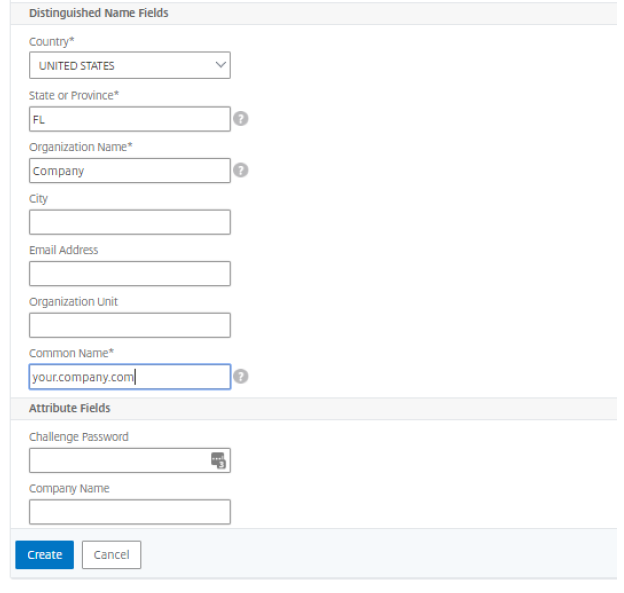

- 識別名フィールドに、組織に関する情報を入力します。

- 属性フィールドでは、チャレンジ パスワードは必要ありません。 ただし、 会社名 は追加できます。

-

作成 をクリックして、CSR リクエストを完了します。

最後のステップは、SAML 証明書を作成することです。

- 証明書ファイル名 フィールドに、証明書の名前を入力します。

- 証明書フォーマット には、 PEMが事前に入力されています。

- 証明書要求ファイル名 は、前の手順で作成した CSR を反映しています。

- キー形式 のデフォルトは PEMです。

- を指定します。 有効期間 (日数) 証明書を有効にする必要があります。 この例では、作成された証明書は 3 年間の証明書なので、 1095と入力します。

- キーファイル名 は最初のステップから事前に入力されています。

-

証明書を作成するには、[ 作成 ] をクリックします。

- 証明書を作成したら、Citrix Gateway に証明書をインストールする必要がないため、ウィザードを終了できます。

- キャンセル をクリックし、 はい をクリックして、メインの SSL GUI 画面に戻ることを確認します。

SAML証明書をエクスポートする

Citrix Endpoint Management サーバーおよび ADFS で使用するために、新しく作成した証明書とキーを Citrix Gateway からエクスポートする必要があります。 Citrix Endpoint Management の場合、証明書とキーはすでに Citrix Endpoint Management 用に適切にフォーマットされているため、前の手順で作成された saml_dualidp.cer ファイルと saml_dualidp.key ファイルが必要です。 手順に従ってファイルを保存し、組み込みの SAML 証明書を置き換えるときに Citrix Endpoint Management サーバーにアップロードするために使用します。

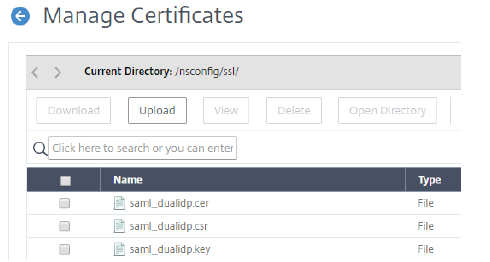

- Citrix Gateway の「 トラフィック管理 > SSL」の「 ツール」で、「 証明書/キー/CSR の管理」をクリックします。

-

証明書の管理 ページで、 変更日をクリックすると、最新のファイルが最上部に表示されます。 前の手順で新しく作成された 3 つのファイルが表示されます。 表示されない場合は、1 ページあたり 25 個を超える項目を表示できます。

- saml_dualidp.cer ファイルを選択し、 ダウンロードを選択します。 任意の場所に保存します。

- saml_dualidp.key ファイルについては、前の手順に従います。

- 前のページに戻るには、 戻る をクリックします。

次に、ADFS サーバーが理解できるファイル形式で証明書とキーをエクスポートします。

- 前と同じ ツール セクションで、 PKCS#12 をエクスポートオプションを選択します。

- ファイルの選択 フィールドに、 saml_dualidp.pfxと入力します。

- 証明書ファイル名 フィールドで、 ファイルの選択、変更日を選択し、 saml_dualidp.cer ファイルを選択します。 [開く] をクリックします。

- キー ファイル名 フィールドで、 ファイルの選択、変更日を選択し、 saml_dualidp.key ファイルを選択します。 [開く] をクリックします。

- エクスポートパスワードを入力します。

- PEM パスフレーズを入力します。

- OK をクリックしてエクスポートを終了します。

ここで、.pfx ファイルを Citrix Gateway からネットワークの場所にコピーする必要があります。

- もう一度、[ ツール ] メニューから、[ 証明書/キー/CSR の管理] オプションを選択します。

- 新しく作成された saml_dualidp.pfx ファイルを選択し、 ダウンロードを選択します。

- ファイルをローカルでアクセス可能な場所に保存します。

- Citrix Gateway のウィンドウを閉じます。

SAML 証明書の作成プロセスが完了しました。

新しく作成したトークン署名証明書をADFSにアップロードする

最初のステップは、ADFS サーバーで証明書のロールオーバーを無効にすることです。

- ADFS サーバーへのリモート接続を作成します。

- デフォルトでは、ADFS は AutoCertificateRollover を有効にして、1 年ごとに自己署名証明書を更新します。 新しく作成されたトークン署名証明書をアップロードするには、この機能を無効にする必要があります。

- ADFS サーバーで PowerShell を 管理者 として実行します。

- 次のように入力します:

Get-ADFSProperties。 - AutoCertificateRollover を無効にするには:

Set-ADFSProperties -AutoCertificateRollover $false

次に、以前にエクスポートした saml_dualidp.pfx ファイルを ADFS サーバーにインポートして、トークン署名証明書として使用できるようにする必要があります。

- ADFS サーバーで、右クリックし、Start > [実行] をクリックします > 「mmc」と入力し、Enter を選択してスナップインを開きます。

- ファイル > スナップインの追加と削除をクリックします。

- 利用可能なスナップイン セクションから、 証明書を選択し、 追加をクリックします。

- コンピューター アカウントを選択し、 次へをクリックします。

- ローカル コンピューター を選択し、 完了を選択して、 OKをクリックします。

- コンソール ルートの下で、 証明書 > 個人 > 証明書を展開します。

- 証明書フォルダーを右クリックし、 すべてのタスク > インポートを選択します。

- ようこそ画面から、 次へをクリックします。

- 先ほど保存した saml_dualidp.pfx ファイルを参照し、 開くをクリックします。

- 次へを選択し、秘密鍵のパスワードを入力して、もう一度 次へ を選択します。

- すべての証明書を次のストア (個人用) に配置する を選択し、 次へをクリックします。

- [完了] をクリックしてインポートを完了し、MMC スナップインを閉じます。

ここで、ADFS のトークン署名証明書を変更する必要があります。

- ADFS サーバーのサーバー マネージャー ダッシュボードから、 ツール > ADFS 管理を選択します。

- ADFS 管理コンソールの左側で、 サービス > 証明書を展開します。

- アクション メニューで、 トークン署名証明書の追加を選択し、新しくインポートしたトークン署名証明書を選択します。

- 新しく追加されたトークン署名証明書は、セカンダリ証明書として追加されます。 それをプライマリにする必要があります。

- サービス を展開し、 証明書を選択します。

- セカンダリ トークン署名証明書をクリックします。

- 右側の「 アクション 」ペインで、「 プライマリとして設定」を選択します。 確認プロンプトで「 はい 」をクリックします。

Citrix Endpoint Management構成

Citrix Endpoint Management で同じ証明書を使用するには、2 つのアクションを実行するだけです。

Citrix Endpoint Management SAML証明書のバックアップ

- Citrix Endpoint Management サーバーにサインインし、右上にある歯車アイコンをクリックして、 設定の下で 証明書を選択します。

- SAML 証明書をハイライトし、[ エクスポート] をクリックします。

- 秘密キーもエクスポートすることを選択し、 OKをクリックします。

- 証明書を安全な場所に保管してください。

新しいSAML証明書をインストールする

- Citrix Endpoint Management サーバーにサインインし、歯車アイコンをクリックして、 設定 の下にある 証明書をクリックします。

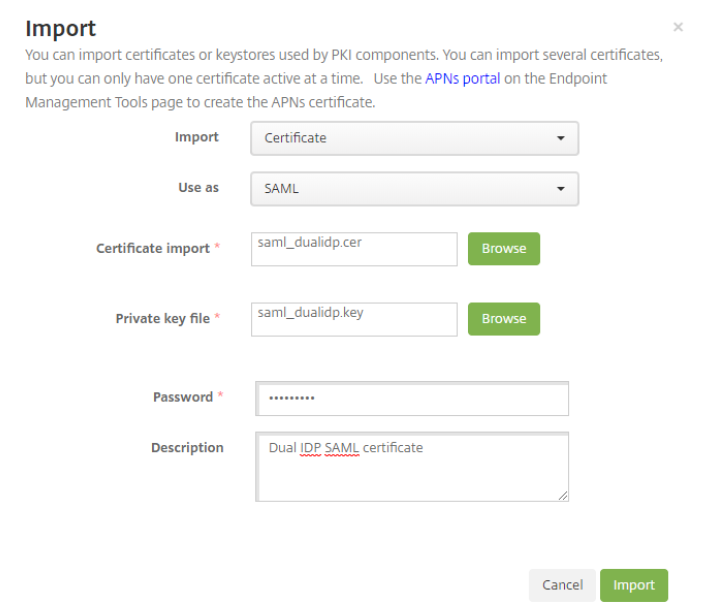

-

インポートをクリックし、次のオプションを選択します。

- インポート: 証明書

- 用途: SAML

- 証明書のインポート: ワークステーションまたはネットワークを参照して、以前にエクスポートした saml_dualidp.cer ファイルを探します。

- 秘密鍵ファイル: ワークステーションを参照して、以前にエクスポートした saml_dualidp.key ファイルを探します。

- パスワード: 秘密鍵のパスワードを入力します。

- 説明: 他の人がその機能を理解できるように十分な詳細を入力します。

-

インポート をクリックして完了します。

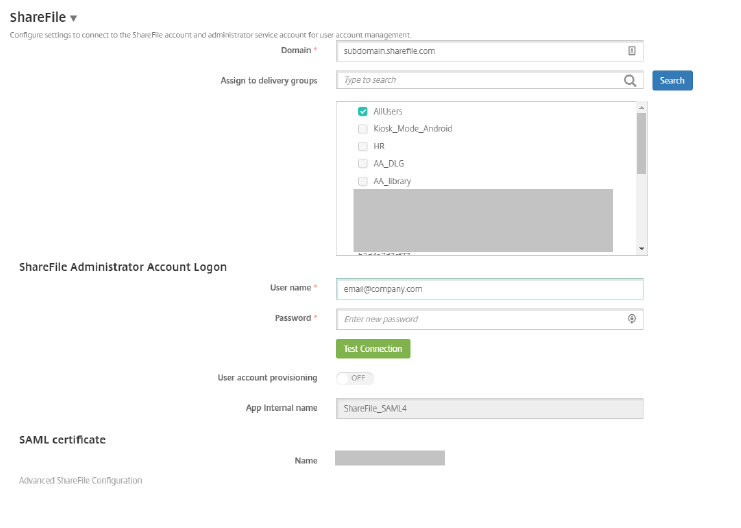

- Citrix Endpoint Management サーバーで、[ 構成] をクリックし、[ ShareFile] をクリックします。

- 以前の設定がある場合は、画面右下の 保存 をクリックします。 この手順では、前の手順で作成された X.509 証明書を使用して Citrix Content Collaboration アカウントを更新します。 また、次のセクションで説明する手順で変更される現在の SSO 構成設定も上書きされます。

- Citrix Content Collaboration がまだ構成されていない場合は、 ドメイン フィールドに Citrix Content Collaboration アカウントを入力します。

- Citrix Files MDX アプリケーションにアクセスできる配信グループを選択します。

- Citrix Content Collaboration ユーザー名を入力します。 これはローカル管理ユーザー アカウントです。

- Citrix Content Collaboration のパスワードを入力します (Active Directory のパスワードではありません)。

- ユーザー アカウントのプロビジョニング をオフ のままにします (特にユーザー管理ツールを使用している場合)。

-

[保存] をクリックして、Citrix Endpoint Management での Citrix Content Collaboration の構成を完了します。

Citrix Content Collaboration シングル サインオン構成チェック

Citrix Endpoint Management と ADFS の両方が ShareFile 用に構成されたら、以下の手順に従って SSO 設定を検証します。

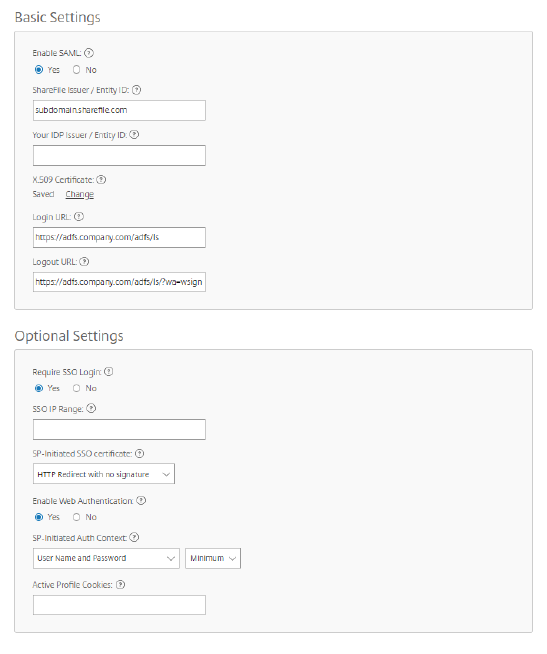

- Web UI を使用して Citrix Content Collaboration アカウントにサインインし、 管理者をクリックして、 シングル サインオンの構成 ページをクリックします。

- 発行者/エンティティ ID: これは、ADFS 構成内の識別子名と同一である必要があります。

-

ログイン URL: ADFS へのログイン URL (例:

https://adfs.company.com/adfs/ls)。 -

ログアウト URL: ADFS へのログアウト URL (例:

https://adfs.company.com/adfs/ls/?wa=wsignout1.0)。 まだ追加されていない場合は、ADFS のログアウト ポイントとして追加する必要があります。 - Web認証を有効にする: はい

-

SP 開始認証コンテキスト: フォーム認証または統合認証 (ADFS サーバーの構成に応じて) のオプション ユーザー名とパスワード を選択します。

テスト

デバイスを Citrix Endpoint Management に再登録し、アプリをダウンロードして、MDX SSO が機能しているかどうかを確認します。 SP 開始認証を使用してテストを実行することもできます: https://[subdomain].sharefile.com/saml/login。

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.