This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Guide de configuration de l’authentification unique Citrix Content Collaboration pour Citrix Endpoint Management

Vous pouvez configurer le serveur Citrix Endpoint Management et Citrix Gateway pour qu’ils fonctionnent comme fournisseur d’identité SAML (IdP) pour Citrix Content Collaboration. Dans cette configuration, un utilisateur se connectant à Citrix Content Collaboration à l’aide d’un navigateur Web ou d’autres clients Citrix Files est redirigé vers l’environnement Citrix Endpoint Management pour l’authentification de l’utilisateur. Après une authentification réussie par Citrix Endpoint Management, l’utilisateur reçoit un jeton SAML valide pour se connecter à son compte Citrix Content Collaboration.

Prérequis

Une configuration fonctionnelle de Citrix Gateway et du serveur Citrix Endpoint Management, qui sont déjà configurés.

Configurer l’authentification unique SAML pour les applications Citrix Files MDX

Vous pouvez utiliser Citrix Endpoint Management Server avec Secure Hub pour l’authentification unique (SSO) aux applications encapsulées dans Citrix Files MDX. Dans ce scénario, Secure Hub obtient un jeton SAML pour la connexion à Citrix Content Collaboration à l’aide du serveur Citrix Endpoint Management comme IdP.

- Connectez-vous au serveur Citrix Endpoint Management à l’aide de l’URL

https://<Citrix Endpoint Management Server>:4443 - Allez dans Configurer > ShareFile.

- Utilisez l’outil de gestion des utilisateurs de collaboration de contenu pour l’approvisionnement des utilisateurs. Voir Provisionner des comptes d’utilisateurs et des groupes de distribution.

La configuration SAML pour les applications Citrix Files MDX est configurée. Si vous souhaitez autoriser uniquement l’accès à Citrix Content Collaboration à l’aide des applications encapsulées dans Citrix Files MDX, votre configuration est terminée. Toutefois, si vous souhaitez configurer l’accès pour les clients Citrix Files non MDX, continuez à utiliser le guide de configuration.

La configuration de Citrix Content Collaboration MDX SSO permet également le provisionnement des utilisateurs sur le serveur Citrix Endpoint Management. Tous les utilisateurs qui font partie des rôles sélectionnés et qui ne disposent pas de compte dans Citrix Content Collaboration sont automatiquement provisionnés par le serveur Citrix Endpoint Management en fonction de la manière dont ils accèdent pour la première fois à Citrix Content Collaboration.

Configurer Citrix Gateway

La configuration suivante est requise sur Citrix Gateway pour prendre en charge l’utilisation de Citrix Endpoint Management comme fournisseur d’identité SAML :

Désactiver la redirection vers la page d’accueil

Vous devez désactiver le comportement par défaut pour les requêtes qui arrivent via le chemin /cginfra, afin que l’URL interne demandée d’origine soit fournie à l’utilisateur au lieu de la page d’accueil configurée.

-

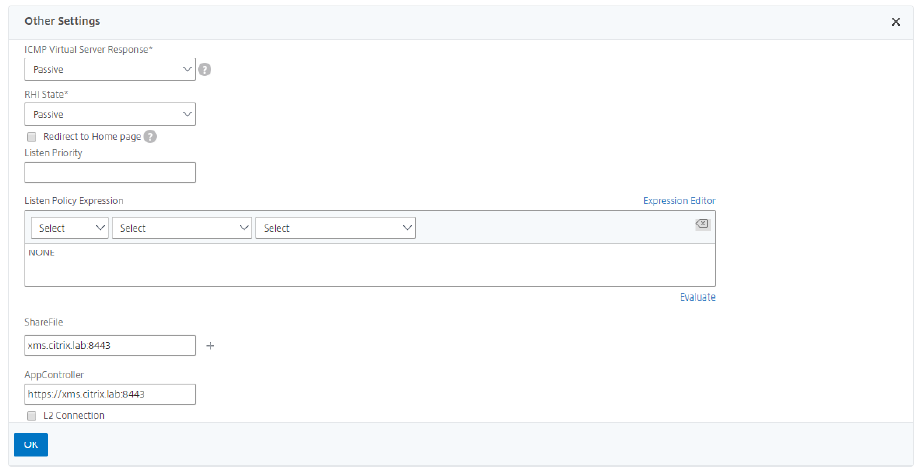

Modifiez les paramètres du serveur virtuel Citrix Gateway utilisé pour les connexions à Citrix Endpoint Management. Accédez à Autres paramètres et décochez la case intitulée Redirection vers la page d’accueil:

- Pour le paramètre ShareFile , ajoutez le nom du serveur interne et le port de votre serveur Citrix Endpoint Management. Par exemple :

xms.citrix.lab:8443. - Pour le paramètre AppController , entrez l’adresse de votre serveur Citrix Endpoint Management. Cette configuration autorise les requêtes vers l’URL spécifiée via le chemin /cginfra.

Créer une stratégie de session Citrix Content Collaboration et demander un profil

- Dans l’utilitaire de configuration Citrix Gateway, sélectionnez Citrix Gateway > Stratégies > Session dans le volet de navigation de gauche.

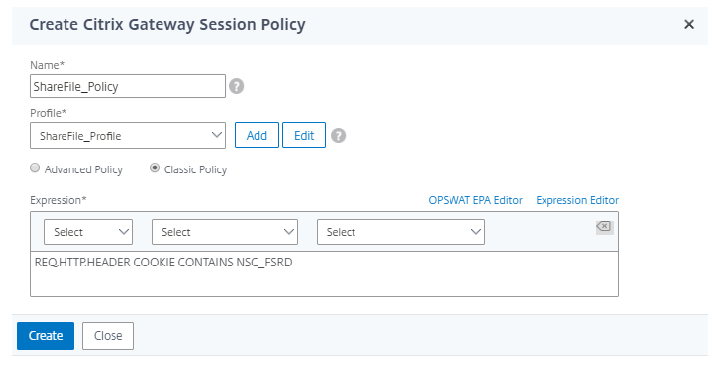

- Pour créer une politique de session, dans l’onglet Politiques , cliquez sur Ajouter… puis entrez ShareFile_Policy comme nom.

- Pour créer une action, cliquez sur Ajouter… L’écran Créer un profil de session Citrix Gateway s’ouvre.

- Dans Nom, entrez ShareFile_Profile comme nom de profil de session.

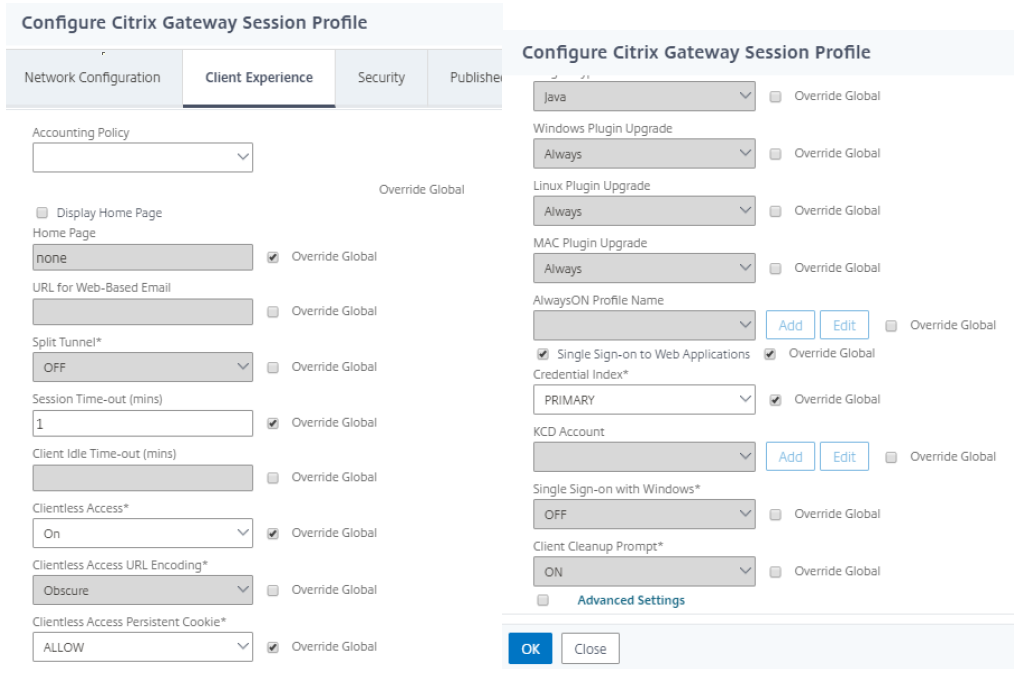

- Dans l’onglet Expérience client:

- Pour Page d’accueil, entrez aucun.

- Pour Délai d’expiration de session, entrez 1.

- Activer l’authentification unique pour les applications Web.

- Pour Accès sans client, définissez sur sur.

- Pour Cookie persistant d’accès sans client, définissez sur Autoriser.

- Pour Index d’informations d’identification, sélectionnez PRIMAIRE.

-

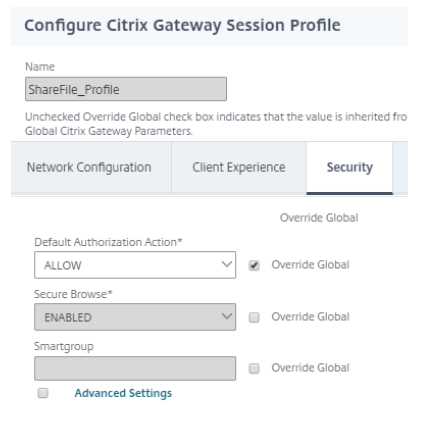

Dans l’onglet Sécurité , définissez Action d’autorisation par défaut sur Autoriser.

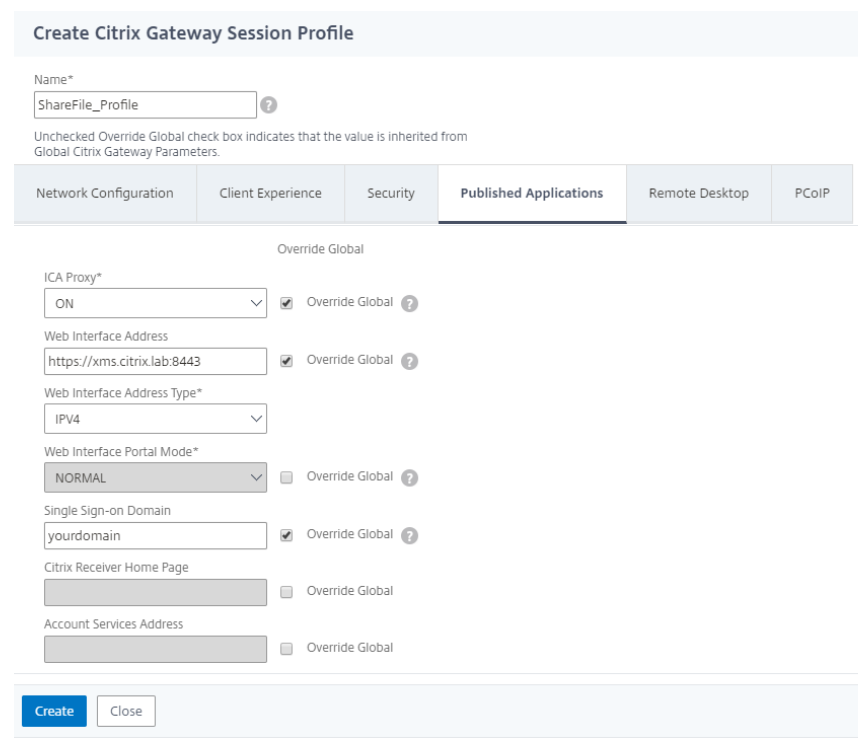

- Dans l’onglet Applications publiées :

- Pour ICA Proxy, sélectionnez ON.

- Dans Adresse de l’interface Web, entrez l’URL de votre serveur Citrix Endpoint Management comme indiqué.

- Dans Domaine d’authentification unique, entrez votre nom de domaine Active Directory.

Lors de la configuration du profil de session Citrix Gateway, le suffixe de domaine saisi dans le champ Domaine d’authentification unique doit correspondre à l’alias de domaine Citrix Endpoint Management défini dans LDAP.

- Cliquez sur Créer pour terminer la définition du profil de session.

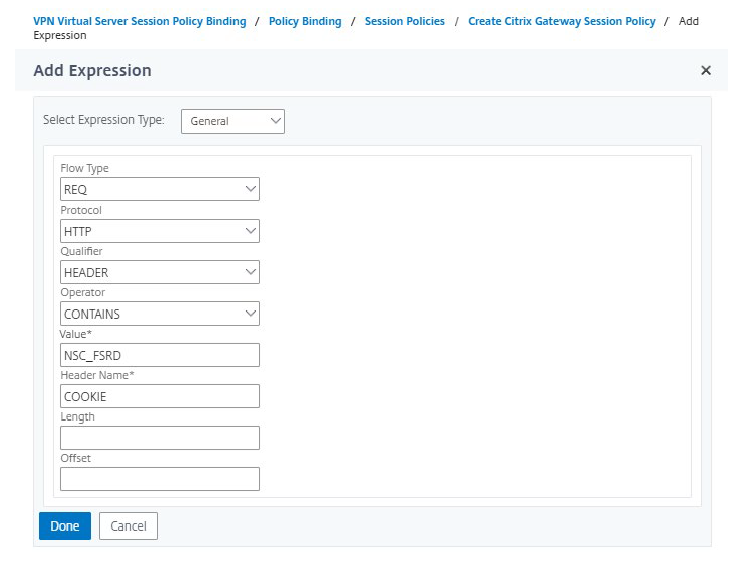

- Pour l’expression ShareFile_Policy , passez à Classic Policy et cliquez sur Expression Editor.

-

Spécifiez l’expression en utilisant une valeur ** de **NSC_FSRD et un nom d’en-tête** de **COOKIE.

-

Cliquez sur Terminé, cliquez sur Créer, puis cliquez sur Fermer.

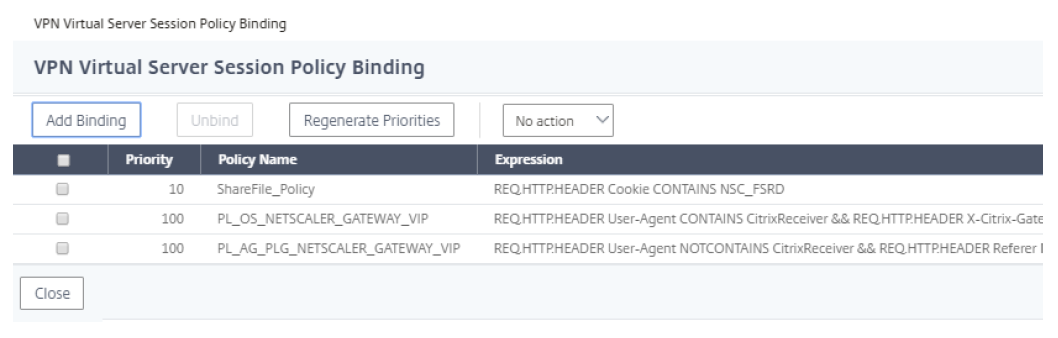

Configurer des stratégies sur le serveur virtuel Citrix Gateway

- Dans l’utilitaire de configuration Citrix Gateway, sélectionnez Citrix Gateway > Serveurs virtuels dans le volet de navigation de gauche.

- Dans le volet Détails , cliquez sur votre serveur virtuel Citrix Gateway, puis cliquez sur Modifier.

- Accédez à Stratégies configurées > Stratégies de session et cliquez sur Ajouter une liaison.

- Sélectionnez ShareFile_Policy.

-

Modifiez le numéro de priorité généré automatiquement pour la politique insérée afin qu’il ait le numéro le plus bas (priorité la plus élevée) par rapport à toutes les autres politiques répertoriées.

- Cliquez sur Terminé puis enregistrez la configuration Citrix Gateway en cours d’exécution.

Modifier les paramètres d’authentification unique

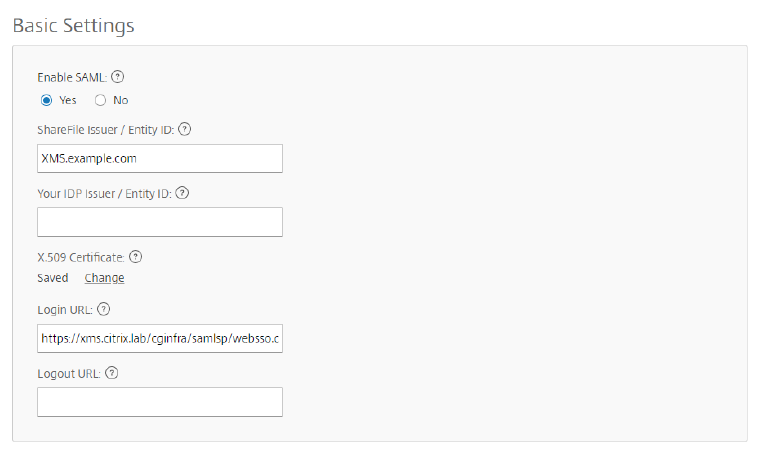

- Connectez-vous à votre compte en tant qu’administrateur Citrix Content Collaboration.

- Dans l’interface Web, accédez à Paramètres d’administration > Sécurité > Connexion & Politique de sécurité et faites défiler jusqu’aux paramètres Authentification unique .

-

Modifiez l’URL de connexion **.

- Insérez le FQDN externe du serveur virtuel Citrix Gateway plus /cginfra/https/ avant le FQDN du serveur Citrix Endpoint Management et :8443 après le FQDN.

- Modifiez le paramètre &app=ShareFile_SAML_SP pour utiliser le nom interne de l’application. Le nom interne est ShareFile_SAML par défaut, mais à chaque modification de votre configuration, le nom interne change pour ajouter un numéro (ShareFile_SAML2, ShareFile_SAML3, etc.).

- Ajoutez &nssso=true à la fin de l’URL. Par exemple :

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1&nssso=true

Chaque fois que vous modifiez ou recréez l’application, le nom de l’application interne est mis à jour avec un numéro ajouté au nom. Vous devez également mettre à jour l’URL de connexion pour refléter le nom de l’application mis à jour. L’exemple suivant montre comment l’URL de connexion doit changer lorsque le nom de l’application interne passe de « ShareFile_SAML » à « ShareFile_SAML2 »

-

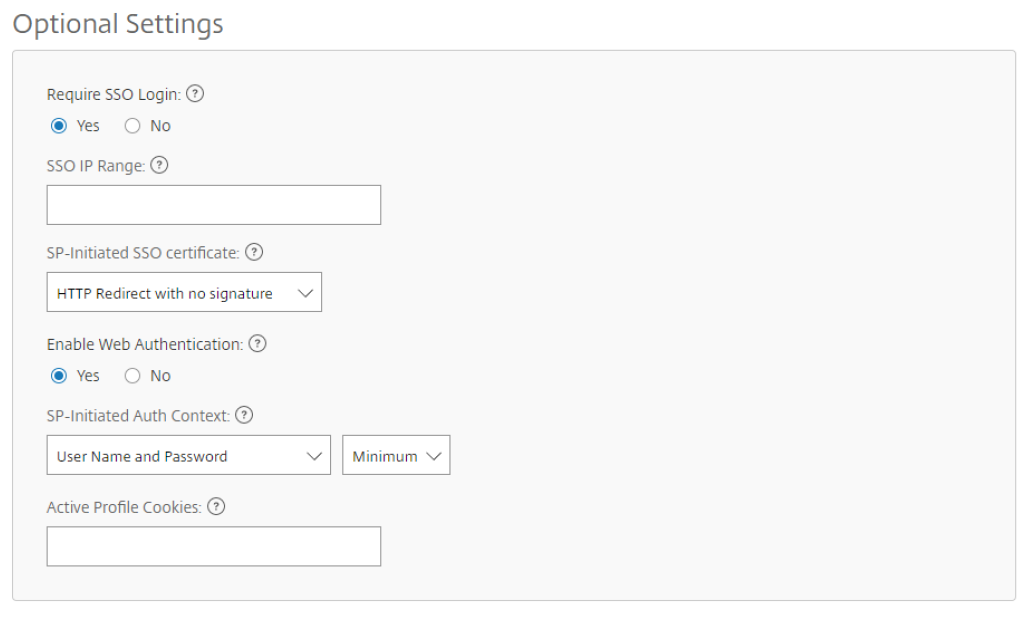

Sous Paramètres facultatifs, cochez la case Activer l’authentification Web .

-

Cliquez sur Enregistrer.

Validez votre configuration

- Accédez à

https://subdomain.sharefile.com/saml/login. Vous êtes redirigé vers le formulaire de connexion Citrix Gateway. - Connectez-vous avec les informations d’identification utilisateur valides pour l’environnement de serveur Citrix Gateway et Citrix Endpoint Management que vous avez configuré. Vos dossiers Citrix Files à

subdomain.sharefile.comapparaissent.

Partager

Partager

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.