Guide de configuration de l’authentification unique de Content Collaboration pour les fournisseurs d’identité double

Ce document aide à la configuration de l’utilisation de Citrix Endpoint Management et d’Active Directory Federated Services (ADFS) comme fournisseur d’identité (IdP) pour un seul compte de collaboration de contenu. La configuration résultante permet au certificat de signature de jeton sur le serveur ADFS d’être le même que le certificat SAML sur le serveur Citrix Endpoint Management. Cela fournit un compte Citrix Content Collaboration unique pour :

- Utilisez Citrix Endpoint Management comme IdP pour les applications encapsulées MDX. Offrir une véritable expérience d’authentification unique (SSO) à partir d’un appareil mobile à l’aide des applications Citrix Files MDX.

- Utilisez ADFS comme IdP SAML pour SSO vers les applications Web.

Prérequis

- Serveur Citrix Endpoint Management 10.x avec authentification unique entièrement fonctionnelle pour MDX configuré sur le compte Citrix Content Collaboration.

- ADFS installé et configuré au sein de l’infrastructure.

- Accès à un compte administrateur dans Citrix Content Collaboration avec la possibilité de configurer l’authentification unique.

Préparation du certificat de signature de jeton ADFS

Lors de la configuration d’ADFS pour SSO sur Citrix Content Collaboration, il est nécessaire de télécharger le certificat de signature de jeton ADFS sur le panneau de contrôle Citrix Content Collaboration sans la clé privée. ADFS génère un certificat auto-signé à utiliser pour la signature et le décryptage des jetons avec une expiration d’un an. Cependant, le certificat auto-signé contient une clé privée.

Au bout d’un an, le certificat auto-signé est renouvelé à l’aide du renouvellement automatique des certificats 15 jours avant l’expiration et devient le certificat principal. Cela entraîne l’échec de toutes les relations de confiance SSO existantes. Pour cette configuration, la certification SAML de la console Citrix Endpoint Management est exportée avec une expiration de 3 ans. La période de validité du certificat est personnalisable et réduit la nécessité de renouveler le certificat de signature de jeton au bout d’un an.

Générer le certificat SAML

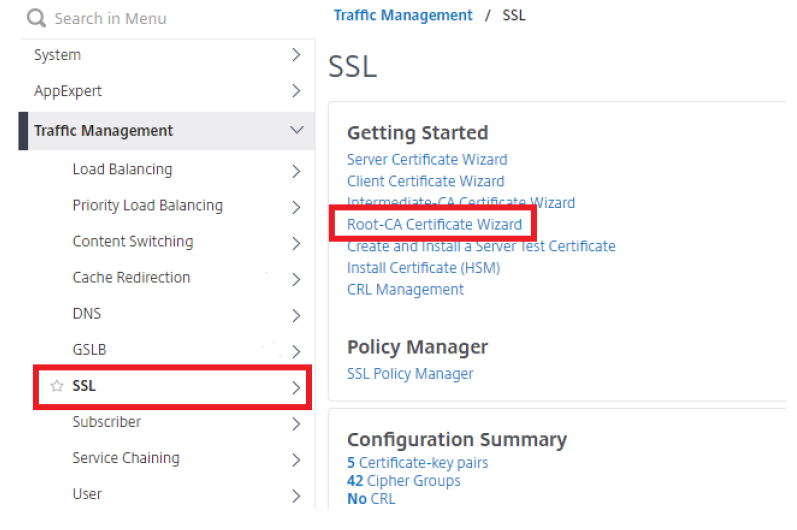

- Connectez-vous à l’interface graphique de Citrix Gateway.

- Accédez à Gestion du trafic > SSL.

-

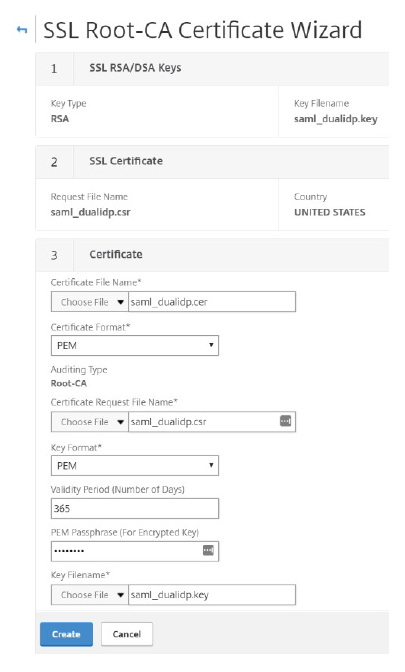

Dans la section Mise en route , sélectionnez Assistant de certificat Root-CA.

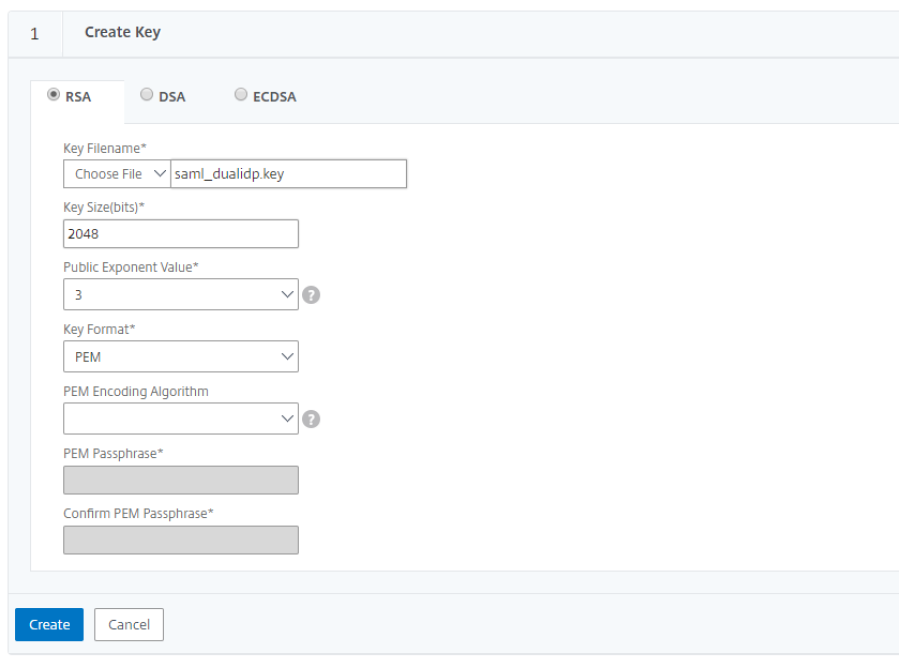

Vous êtes maintenant invité à créer la clé privée.

- Dans le champ Nom de fichier de clé , indiquez un nom pour votre clé.

- Taille de la clé, 2048.

- Valeur de l’exposant public, 3.

-

Cliquez sur Créer pour créer la clé.

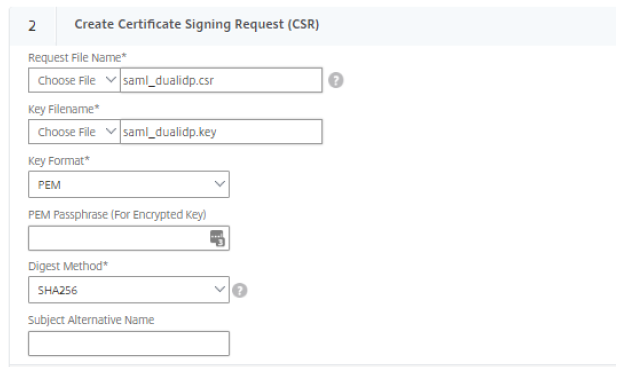

L’étape suivante consiste à créer la demande de signature de certificat (CSR).

- Dans le champ Nom du fichier de demande , entrez un nom pour la CSR.

- Les formats de fichier de clé ** et **PEM sont pré-remplis.

- Définissez Méthode de digestion sur SHA256.

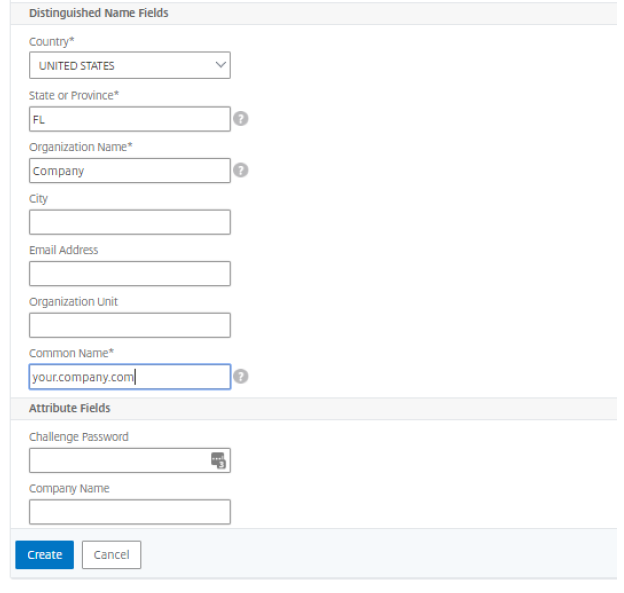

- Dans Champs de nom distinctif, fournissez des informations sur votre organisation.

- Dans les champs d’attribut **, un mot de passe de défi n’est pas nécessaire. Cependant, le nom de l’entreprise** peut être ajouté.

-

Cliquez sur Créer pour terminer la demande CSR.

La dernière étape consiste à créer le certificat SAML.

- Dans le champ Nom du fichier de certificat , entrez le nom de votre certificat.

- Le format de certificat ** est pré-rempli avec **PEM.

- Le nom du fichier de demande de certificat ** reflète le CSR que vous avez créé à l’étape précédente.

- Le format de clé ** par défaut est **PEM.

- Spécifiez la période de validité ** (en jours) pendant laquelle vous souhaitez que le certificat soit valide. Dans cet exemple, le certificat créé est un certificat de 3 ans, saisissez donc **1095.

- Le nom de fichier clé ** est pré-rempli dès la première étape.

-

Cliquez sur Créer pour créer le certificat.

- Après avoir créé le certificat, vous pouvez quitter l’assistant car vous n’avez pas besoin d’installer le certificat sur Citrix Gateway.

- Cliquez sur Annuler et cliquez sur OUI pour confirmer que vous souhaitez revenir à l’écran principal de l’interface graphique SSL.

Exporter le certificat SAML

Vous devez maintenant exporter le certificat et la clé nouvellement créés depuis Citrix Gateway pour les utiliser sur le serveur Citrix Endpoint Management et sur ADFS. Pour Citrix Endpoint Management, vous avez besoin du fichier saml_dualidp.cer et du fichier saml_dualidp.key créés aux étapes précédentes, car le certificat et la clé sont déjà correctement formatés pour Citrix Endpoint Management. Suivez les étapes pour enregistrer les fichiers dans un emplacement que nous pouvons ensuite utiliser pour les télécharger sur votre serveur Citrix Endpoint Management lors du remplacement de son certificat SAML intégré.

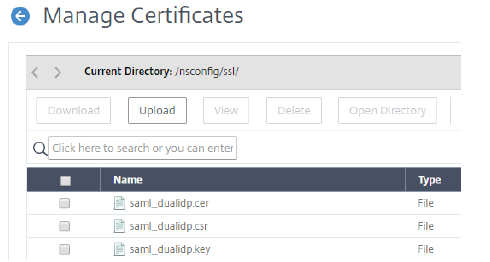

- Dans Citrix Gateway, sous Gestion du trafic > SSL, sous Outils, cliquez sur Gérer les certificats / clés / CSR.

-

Depuis la page Gérer les certificats , cliquez sur Date de modification, ce qui amène les fichiers les plus récents en haut. Vous voyez maintenant les 3 fichiers nouvellement créés à partir des étapes précédentes. Si vous ne les voyez pas, vous pouvez afficher plus de 25 éléments par page.

- Sélectionnez le fichier saml_dualidp.cer et choisissez Télécharger. Enregistrez à l’emplacement de votre choix.

- Suivez l’étape précédente pour le fichier saml_dualidp.key .

- Cliquez sur Retour pour revenir à la page précédente.

Ensuite, exportez le certificat et la clé dans un format de fichier compris par le serveur ADFS.

- Dans la même section Outils que précédemment, sélectionnez l’option Exporter PKCS#12.

- Dans le champ Choisir un fichier , saisissez saml_dualidp.pfx.

- Dans le champ Nom du fichier de certificat , sélectionnez Choisir un fichier, Date de modificationet sélectionnez le fichier saml_dualidp.cer . Cliquez sur Ouvrir.

- Dans le champ Nom de fichier clé , sélectionnez Choisir un fichier, Date de modificationet sélectionnez le fichier saml_dualidp.key . Cliquez sur Ouvrir.

- Fournissez un Mot de passe d’exportation.

- Fournissez la phrase secrète PEM **.

- Cliquez sur OK pour terminer l’exportation.

Vous devez maintenant copier le fichier .pfx de Citrix Gateway vers un emplacement réseau.

- Dans le menu Outils , sélectionnez à nouveau l’option Gérer les certificats / clés / CSR.

- Sélectionnez le fichier saml_dualidp.pfx nouvellement créé et choisissez Télécharger.

- Enregistrez le fichier dans un endroit accessible localement.

- Fermez les fenêtres dans Citrix Gateway.

Le processus de création du certificat SAML est terminé.

Télécharger le certificat de signature de jeton nouvellement créé sur ADFS

La première étape consiste à désactiver le renouvellement de certificat sur le serveur ADFS.

- Créez une connexion à distance à votre serveur ADFS.

- Par défaut, ADFS active AutoCertificateRollover pour renouveler le certificat auto-signé au bout d’un an. Cette fonctionnalité doit être désactivée pour télécharger le certificat de signature de jeton nouvellement créé.

- Exécutez PowerShell en tant qu’administrateur ** sur le serveur ADFS.

- Tapez :

Get-ADFSProperties. - Pour désactiver AutoCertificateRollover :

Set-ADFSProperties -AutoCertificateRollover $false

Vous devez ensuite importer le fichier saml_dualidp.pfx précédemment exporté sur le serveur ADFS afin que nous puissions l’utiliser comme certificat de signature de jeton.

- Sur le serveur ADFS, faites un clic droit, Start > Cliquez sur Exécuter > Tapez mmcet sélectionnez Entrée pour ouvrir un composant logiciel enfichable.

- Cliquez sur Fichier > Ajouter/Supprimer un composant logiciel enfichable.

- Dans la section des composants logiciels enfichables disponibles, sélectionnez Certificats, puis cliquez sur Ajouter.

- Sélectionnez Compte d’ordinateur, cliquez sur Suivant.

- Sélectionnez Ordinateur local puis Terminer, cliquez sur OK.

- Sous la racine de la console, Développez Certificats > Personnels > Certificats.

- Cliquez avec le bouton droit sur le dossier Certificats et sélectionnez Toutes les tâches > Importer.

- Depuis l’écran d’accueil, cliquez sur Suivant.

- Accédez au fichier saml_dualidp.pfx que vous avez enregistré précédemment, cliquez sur Ouvrir.

- Sélectionnez Suivant, saisissez le mot de passe de la clé privée, sélectionnez à nouveau Suivant .

- Sélectionnez Placez tous les certificats dans le magasin suivant, Personnel et cliquez sur Suivant.

- Cliquez sur Terminer pour terminer l’importation et fermer le composant logiciel enfichable MMC.

Vous devez maintenant modifier le certificat de signature de jeton dans ADFS.

- Sur le serveur ADFS, depuis le tableau de bord du gestionnaire de serveur, sélectionnez Outils > Gestion ADFS.

- Sur le côté gauche de la console de gestion ADFS, développez Service > Certificats.

- Dans le menu Actions , sélectionnez Ajouter un certificat de signature de jetonet sélectionnez le certificat de signature de jeton nouvellement importé.

- Le certificat de signature de jeton nouvellement ajouté est ajouté en tant que certificat secondaire. Vous devez en faire votre priorité.

- Développez Service puis sélectionnez Certificats.

- Cliquez sur le certificat de signature de jeton secondaire ** .

- Dans le volet Actions sur la droite, sélectionnez Définir comme principal. Cliquez sur Oui à l’invite de confirmation.

Configuration de Citrix Endpoint Management

Pour utiliser le même certificat sur Citrix Endpoint Management, il vous suffit d’effectuer deux actions.

Sauvegarde du certificat SAML de Citrix Endpoint Management

- Connectez-vous au serveur Citrix Endpoint Management, cliquez sur l’icône d’engrenage en haut à droite, puis sous Paramètres, sélectionnez Certificats.

- Mettez en surbrillance le certificat SAML, puis cliquez sur Exporter.

- Choisissez également d’exporter la clé privée, puis cliquez sur OK.

- Conservez le certificat dans un endroit sûr.

Installer un nouveau certificat SAML

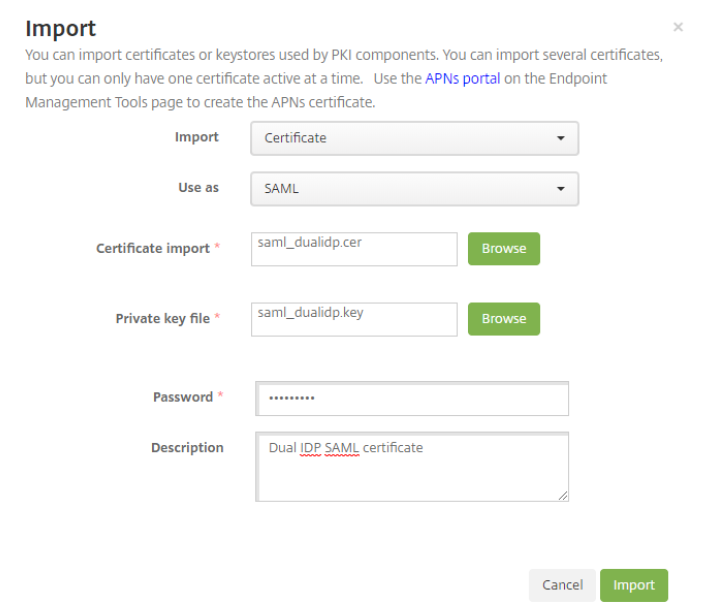

- Connectez-vous au serveur Citrix Endpoint Management, cliquez sur l’icône d’engrenage, puis sous Paramètres cliquez sur Certificats.

- Cliquez sur Importer, puis sélectionnez les options suivantes :

- Importation : Certificat

- Utiliser comme : SAML

- Importation de certificat : Parcourez votre poste de travail ou votre réseau pour trouver le fichier saml_dualidp.cer précédemment exporté.

- Fichier de clé privée : Parcourez votre poste de travail pour trouver le fichier saml_dualidp.key précédemment exporté.

- Mot de passe : saisissez le mot de passe de la clé privée.

- Description : entrez suffisamment de détails pour que les autres connaissent sa fonction.

-

Cliquez sur Importer pour terminer.

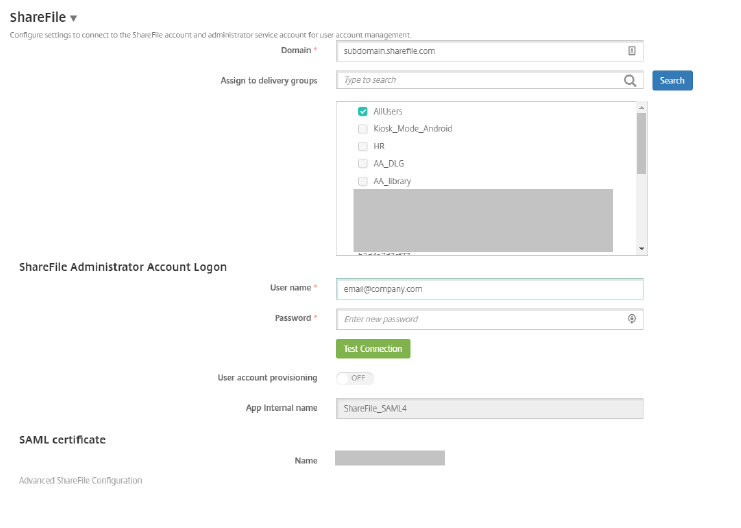

- Sur le serveur Citrix Endpoint Management, cliquez sur Configurer, puis sur ShareFile.

- Si vous avez une configuration précédente, cliquez sur Enregistrer en bas à droite de l’écran. Cette étape met à jour le compte Citrix Content Collaboration avec le certificat X.509 qui a été créé dans les étapes précédentes. Il remplace également les paramètres de configuration SSO actuels, qui sont modifiés dans les étapes décrites dans la section suivante.

- Si Citrix Content Collaboration n’a pas encore été configuré, dans le champ Domaine , entrez votre compte Citrix Content Collaboration.

- Sélectionnez un groupe de mise à disposition ayant accès à l’application Citrix Files MDX.

- Indiquez votre nom d’utilisateur Citrix Content Collaboration. Il s’agit d’un compte d’utilisateur administratif local.

- Saisissez le mot de passe Citrix Content Collaboration (pas votre mot de passe Active Directory).

- Laissez Provisionnement de compte utilisateur DÉSACTIVÉ (surtout si vous utilisez l’outil de gestion des utilisateurs).

-

Cliquez sur Enregistrer pour terminer la configuration de Citrix Content Collaboration sur Citrix Endpoint Management.

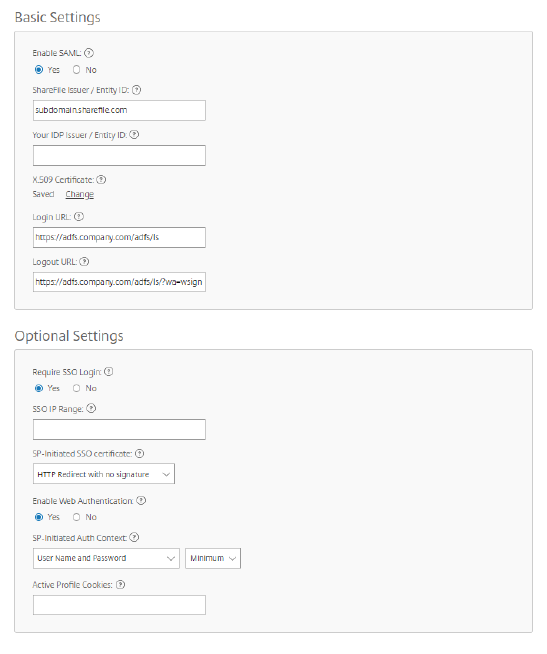

Vérification de la configuration de l’authentification unique de Citrix Content Collaboration

Une fois Citrix Endpoint Management et ADFS configurés pour ShareFile, suivez les étapes ci-dessous pour valider les paramètres SSO.

- Connectez-vous à votre compte Citrix Content Collaboration à l’aide de l’interface utilisateur Web, cliquez sur Admin, puis sur la page Configurer l’authentification unique .

- ID de l’émetteur/entité : celui-ci doit être identique au nom de l’identifiant dans la configuration ADFS.

-

URL de connexion : URL de connexion à ADFS (exemple :

https://adfs.company.com/adfs/ls). -

URL de déconnexion : URL de déconnexion d’ADFS (exemple :

https://adfs.company.com/adfs/ls/?wa=wsignout1.0). Cela doit être ajouté comme point de déconnexion sur ADFS, si ce n’est pas déjà fait. - Activer l’authentification Web : Oui

-

Contexte d’authentification initié par SP : Sélectionnez l’option Nom d’utilisateur et mot de passe pour l’authentification par formulaire ou l’authentification intégrée (selon la configuration de votre serveur ADFS).

Test

Réinscrivez votre appareil sur Citrix Endpoint Management, téléchargez l’application et vérifiez si MDX SSO fonctionne. Vous pouvez également effectuer des tests à l’aide de l’authentification initiée par SP : https://[subdomain].sharefile.com/saml/login.

Dans cet article

- Prérequis

- Préparation du certificat de signature de jeton ADFS

- Générer le certificat SAML

- Exporter le certificat SAML

- Télécharger le certificat de signature de jeton nouvellement créé sur ADFS

- Configuration de Citrix Endpoint Management

- Vérification de la configuration de l’authentification unique de Citrix Content Collaboration

- Test