Correction automatisée des menaces

Comprendre la correction automatisée des menaces : améliorer la sécurité grâce à des mesures proactives

À mesure que les cybermenaces évoluent en complexité et en volume, les mesures de sécurité réactives traditionnelles ne sont plus suffisantes. C’est là qu’entre en jeu la correction automatisée des menaces, une approche avant-gardiste qui traite et neutralise les menaces de haute gravité en temps réel, préservant ainsi à la fois les données des utilisateurs et l’intégrité de la plateforme.

Qu’est-ce que la correction automatisée des menaces ?

La correction automatisée des menaces fait référence au processus automatisé d’identification et de résolution des menaces de sécurité sans intervention humaine. En exploitant des modèles d’apprentissage automatique avancés, notre système peut détecter des anomalies indiquant des risques de sécurité potentiels. Une fois qu’une menace est identifiée, le système prend de manière proactive des mesures prédéterminées pour atténuer le risque, garantissant ainsi la sécurité de notre plateforme et de ses utilisateurs.

Pourquoi ShareFile propose-t-il une correction automatisée des menaces ?

Le paysage des cybermenaces évolue constamment, les attaquants trouvant de nouvelles façons d’exploiter les vulnérabilités. La correction automatique offre un mécanisme de défense dynamique qui s’adapte aux menaces émergentes, offrant une protection continue. Il réduit le temps entre la détection de la menace et sa résolution, minimisant ainsi les dommages potentiels. De plus, cela allège la charge de travail de nos équipes de sécurité, leur permettant de se concentrer sur l’amélioration de nos défenses plutôt que de répondre aux incidents après qu’ils se soient produits.

Mesures prises dans différents scénarios

Notre système automatisé de correction des menaces utilise une gamme de mesures conçues pour protéger les données des utilisateurs et l’intégrité de la plateforme en réponse à diverses menaces de sécurité. Au lieu de détailler des actions spécifiques, qui pourraient susciter des inquiétudes, nous soulignons notre engagement à maintenir un environnement sécurisé pour tous les utilisateurs. Voici un aperçu de notre approche :

-

Mesures proactives - Nous surveillons en permanence les signes d’activité inhabituelle, en utilisant des algorithmes avancés pour détecter et traiter les menaces potentielles avant qu’elles ne puissent avoir un impact sur nos utilisateurs ou notre plateforme.

-

Protocoles de sécurité personnalisés - En fonction de la nature et de la gravité de la menace détectée, notre système met en œuvre des protocoles de sécurité personnalisés. Ils sont conçus pour neutraliser efficacement les menaces tout en minimisant les inconvénients pour nos utilisateurs.

-

Protection continue - Nos mesures de sécurité sont toujours actives, offrant une protection constante contre un large éventail de cybermenaces. Cela garantit que nos utilisateurs peuvent avoir confiance à tout moment dans la sécurité de leurs données et de notre plateforme.

-

Autonomisation des utilisateurs - Alors que nous gérons l’aspect technique de l’atténuation des menaces, nous fournissons également à nos utilisateurs des conseils et des outils pour améliorer leur propre sécurité. Cette approche collaborative renforce la protection globale et permet aux utilisateurs de maintenir des comptes sécurisés.

Voici quelques exemples de la manière dont nous abordons deux scénarios courants :

-

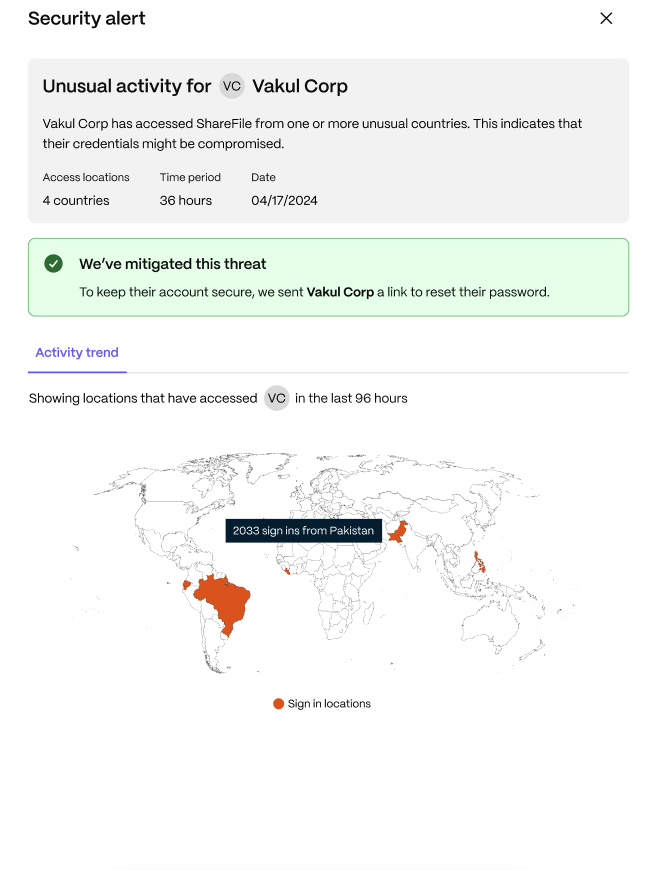

Scénario 1 - Tentatives de connexion depuis plusieurs pays : lorsque notre système détecte des tentatives de connexion depuis un large éventail d’emplacements géographiques dans un court laps de temps, il reconnaît cela comme une activité inhabituelle qui pourrait indiquer un risque de sécurité. Dans de tels cas, nous mettons en œuvre des protocoles conçus pour vérifier la légitimité de ces tentatives et protéger le compte, tout en garantissant une perturbation minimale pour l’utilisateur.

-

Scénario 2 - Téléchargements provenant de plusieurs pays sur une durée spécifique : De même, si notre système observe des téléchargements provenant de plusieurs pays sur une brève période, il déclenche nos mesures automatisées de correction des menaces. Ces actions sont calibrées pour évaluer et traiter la menace potentielle, garantissant que tout modèle de téléchargement inhabituel ne compromet pas la sécurité du compte ou l’intégrité des données.

Processus de notification

Chaque fois qu’une action est entreprise, nous veillons à ce que toutes les parties concernées soient rapidement informées :

-

Notification de l’administrateur principal L’administrateur principal du compte est informé par e-mail de la menace et de l’action entreprise, fournissant un aperçu de l’incident de sécurité.

-

Notification utilisateur En plus de l’administrateur principal, l’utilisateur réel dont le compte est impliqué dans l’incident reçoit une notification par e-mail détaillant la menace et les étapes nécessaires pour restaurer la sécurité du compte.

Foire aux questions

Que se passe-t-il en cas de connexion à mon compte depuis plusieurs pays ?

J’ai reçu un e-mail indiquant qu’il y avait eu une tentative de connexion de plusieurs pays à mon compte. Qu’est-ce que cela signifie?

Cette notification signifie que notre système a détecté des tentatives de connexion à votre compte à partir de plusieurs emplacements géographiques sur une courte période. Cette activité est souvent le signe de tentatives d’accès non autorisées par des cybercriminels qui pourraient avoir obtenu vos informations d’identification par phishing ou par d’autres moyens.

Quelles mesures sont prises lorsqu’une telle activité est détectée ?

Pour votre protection, nous exigeons immédiatement une réinitialisation du mot de passe. Cela signifie que vous ne pourrez pas vous connecter à votre compte tant que vous n’aurez pas créé un nouveau mot de passe. Cette mesure est essentielle pour empêcher tout accès non autorisé supplémentaire.

Qui est averti lorsqu’une connexion se produit depuis plusieurs pays ?

Une notification par courrier électronique vous est envoyée, en tant que titulaire du compte, pour vous informer de la compromission potentielle. De plus, l’administrateur principal de votre organisation est également informé. Cela garantit que toutes les parties concernées sont informées et peuvent prendre les mesures nécessaires pour sécuriser votre compte et le système.

Que faire en cas d’activité de téléchargement inhabituelle sur mon compte ?

Qu’est-ce qui constitue une activité de téléchargement inhabituelle et comment y réagissez-vous ?

Une activité de téléchargement inhabituelle se produit lorsque notre système détecte des téléchargements depuis votre compte dans différents pays au cours d’une durée spécifique qui ne correspond pas aux modèles d’utilisation normaux. Cela pourrait indiquer que quelqu’un d’autre accède à votre compte.

Quelles mesures immédiates sont prises pour sécuriser mon compte ?

Similaire au premier scénario, nous exigeons une réinitialisation du mot de passe de votre compte. Vous ne pourrez pas accéder à votre compte tant que vous n’aurez pas défini un nouveau mot de passe. Cette étape est essentielle pour protéger vos informations contre tout accès non autorisé.

Comment suis-je informé de l’activité de téléchargement inhabituelle ?

Une notification par e-mail vous est envoyée ainsi qu’à l’administrateur principal, détaillant l’activité inhabituelle et les mesures que nous avons prises pour protéger votre compte. Cette communication est essentielle pour la transparence et pour susciter toute action supplémentaire que vous pourriez devoir entreprendre.

Détection des menaces & visibilité de la correction

Qu’est-ce que la visibilité de la remédiation

La visibilité des corrections est une fonctionnalité qui fournit aux utilisateurs des informations détaillées sur les alertes de sécurité corrigées automatiquement. Il apporte de la clarté en affichant des informations spécifiques liées à l’alerte, telles que les emplacements géographiques impliqués dans des scénarios de voyage impossibles, le nombre d’adresses IP et les dates d’accès pour les alertes liées à l’accès à partir de plusieurs adresses IP, ainsi que le nombre et le calendrier des téléchargements pour les alertes de téléchargement élevé. Cette visibilité aide les utilisateurs à mieux comprendre et à réagir aux menaces de sécurité potentielles.

Quelle fonctionnalité est fournie par Remediation Visibility ?

Pour améliorer la compréhension des alertes de sécurité par les utilisateurs, la visibilité des corrections a été introduite. Cette fonctionnalité fournit des informations détaillées sur des alertes spécifiques, permettant aux utilisateurs de prendre des mesures éclairées.

-

Scénario de voyage impossible : Les utilisateurs peuvent voir le nombre de pays impliqués, y compris l’emplacement des pays à partir desquels ils ont accès, affiché sur la carte.

-

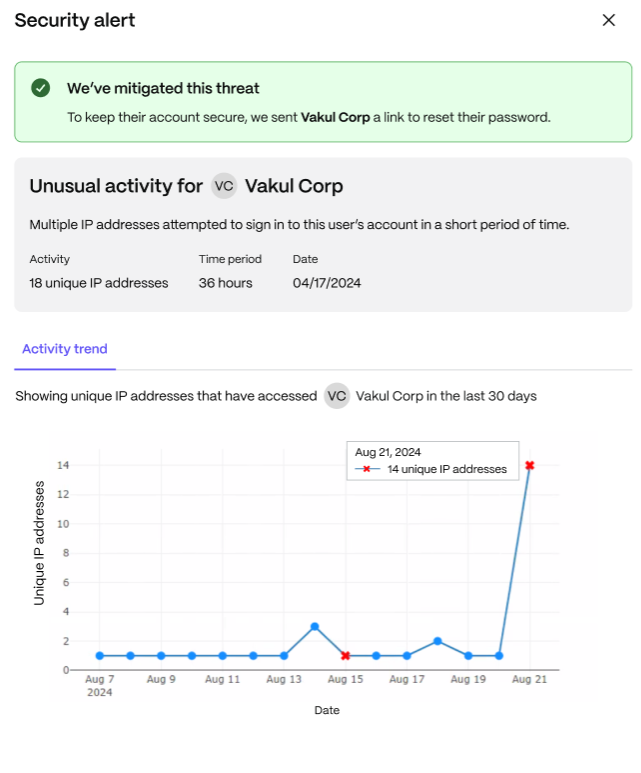

Changement de tendance - Accès à partir de plusieurs adresses IP : Les utilisateurs peuvent voir plusieurs adresses IP connectées et afficher une tendance d’activité indiquant le nombre spécifique d’adresses IP consultées à des dates spécifiques.

-

Changement de tendance - Téléchargements élevés : Les utilisateurs peuvent voir le nombre total de téléchargements et utiliser la tendance d’activité pour surveiller le nombre de téléchargements à des dates spécifiques.

Remediation Visibility offre une vue plus claire et plus détaillée de ces alertes, permettant aux utilisateurs de comprendre et de répondre plus efficacement aux menaces de sécurité potentielles.

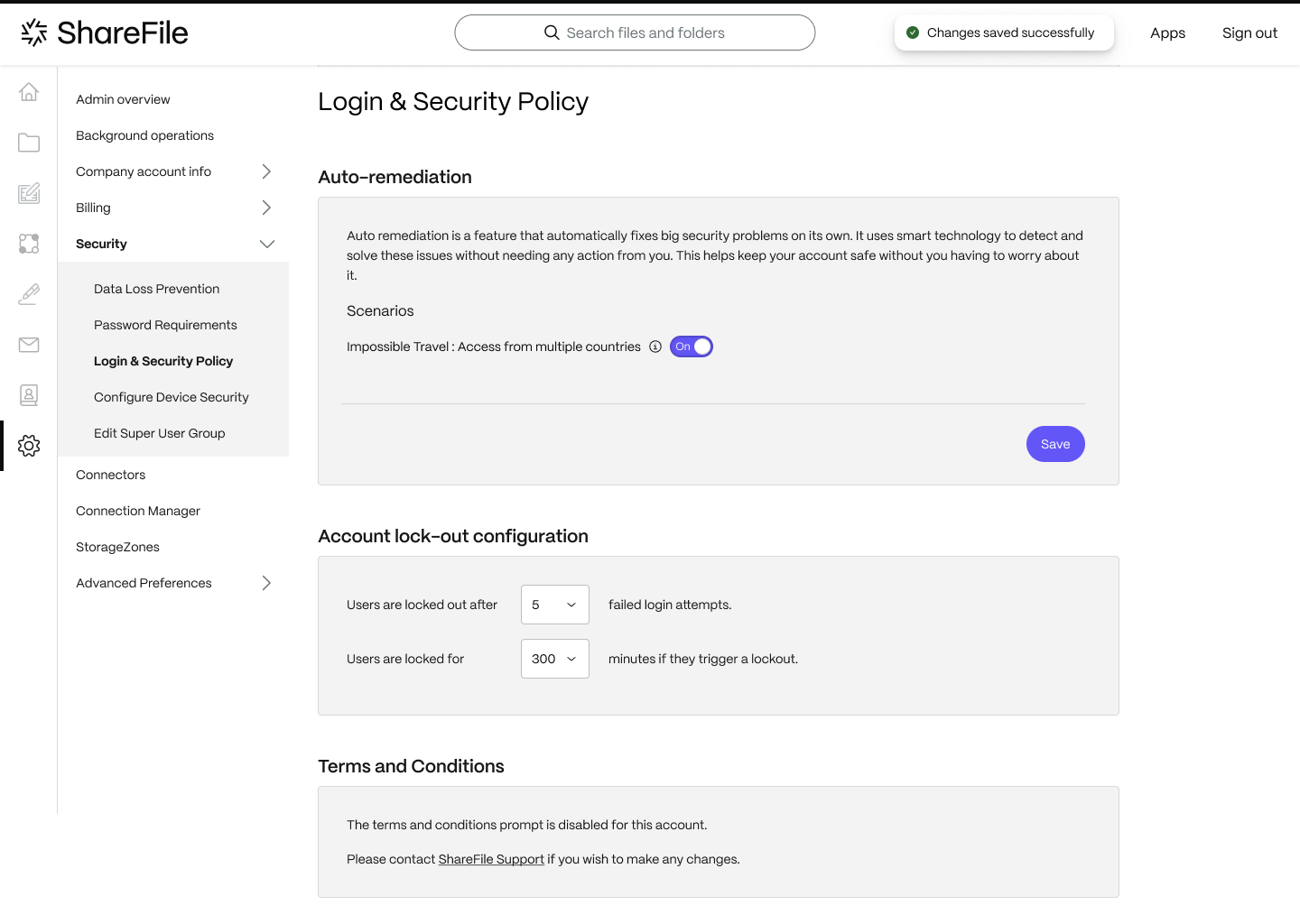

Désactiver la correction automatisée des menaces

La fonctionnalité « Désactiver la correction automatique des menaces » permet aux administrateurs de compte de désactiver des scénarios spécifiques de correction automatique des menaces dans leurs paramètres de sécurité. Cela signifie que les administrateurs peuvent personnaliser les mesures de sécurité pour mieux répondre aux besoins et aux préférences de leur organisation. Seuls les administrateurs de compte ont l’autorité d’accéder et d’utiliser cette fonctionnalité.

Foire aux questions

Quelle est la nouvelle fonctionnalité « Opt-out » ?

La fonctionnalité « Opt-out » permet aux administrateurs de compte de désactiver des scénarios de correction automatique spécifiques dans leurs paramètres de sécurité. Cela signifie que les administrateurs peuvent mieux adapter les mesures de sécurité aux besoins et aux préférences de leur organisation.

Qui a le pouvoir d’utiliser la fonction « Opt-out » ?

Seuls les administrateurs de compte, qui sont les propriétaires des comptes, ont le pouvoir d’accéder et d’utiliser la fonctionnalité « Opt-out ».

Que se passe-t-il si un administrateur choisit de ne pas participer à un scénario tel que « Voyage impossible » ?

Si un administrateur choisit de se retirer d’un scénario de correction automatique tel que « Voyage impossible », ce scénario ne sera plus actif sur son compte. La mesure de sécurité spécifique ne sera pas appliquée à moins que l’administrateur décide de la réactiver à l’avenir.

Un administrateur peut-il réactiver un scénario après s’être désabonné ?

Oui, les administrateurs peuvent réactiver tout scénario désactivé à tout moment. Cette flexibilité leur permet d’adapter leurs paramètres de sécurité à mesure que leurs besoins organisationnels évoluent.

Comment les administrateurs peuvent-ils accéder à la fonctionnalité « Opt-out » ?

R : Les administrateurs peuvent accéder à la fonctionnalité « Opt-out » via leurs paramètres de sécurité. Des instructions détaillées sur la façon de naviguer et de modifier ces paramètres sont disponibles dans notre guide de l’utilisateur et notre documentation d’assistance.

Changement de tendance

Un « changement de tendance » fait référence à un changement significatif dans le comportement typique d’un utilisateur. Cela peut être une indication de problèmes de sécurité potentiels ou d’une mauvaise utilisation du compte.

Exemples de changements de tendance

- Accès à partir de plusieurs IP : En règle générale, un utilisateur accède à son compte à partir d’un ensemble limité d’adresses IP. Si un utilisateur commence soudainement à accéder à partir de plusieurs adresses IP différentes, cela peut indiquer un comportement inhabituel.

- Téléchargements importants : Si un utilisateur télécharge habituellement une quantité modérée de données, puis commence soudainement à télécharger de gros volumes, cela peut être suspect.

Mécanisme d’alerte

Lorsque de tels changements de tendance sont détectés, le système expirera automatiquement le mot de passe actuel de l’utilisateur et exigera une réinitialisation pour toute connexion ultérieure. L’utilisateur recevra alors un email d’alerte l’informant de l’activité inhabituelle et lui demandant de changer son mot de passe. Cette action immédiate permet de sécuriser le compte contre les menaces potentielles.

Contrôle administratif et option de désinscription

Contrôle administratif

Les administrateurs ont la possibilité de désactiver la fonctionnalité de détection de changement de tendance pour leurs comptes. Cela signifie que les alertes de changement de tendance et les réinitialisations automatiques de mot de passe ne seront pas appliquées à leurs utilisateurs, permettant aux administrateurs la flexibilité de décider de ce qui est le mieux pour leur organisation.

Destinataires de l’alerte

L’alerte est envoyée à la fois à l’administrateur du compte et à l’utilisateur. S’il y a un pic soudain d’accès à partir de plusieurs IP & téléchargements lourds, l’administrateur reçoit une notification par e-mail avec des détails sur l’activité et le nom d’utilisateur, tandis que l’utilisateur reçoit un e-mail lui demandant de changer son mot de passe.

Foire aux questions

Que dois-je faire une fois que je reçois cette alerte ?

Une fois que vous recevez l’alerte, vous devez immédiatement modifier le mot de passe de votre compte.

Comment puis-je me retirer de ce scénario ?

Seuls les administrateurs de compte ont le pouvoir de refuser ce scénario. Ils peuvent choisir de désactiver la fonctionnalité de détection de changement de tendance pour leur organisation.

Dans cet article

- Comprendre la correction automatisée des menaces : améliorer la sécurité grâce à des mesures proactives

- Mesures prises dans différents scénarios

- Processus de notification

- Foire aux questions

- Détection des menaces & visibilité de la correction

- Désactiver la correction automatisée des menaces

- Foire aux questions

- Changement de tendance

- Mécanisme d’alerte

- Contrôle administratif et option de désinscription

- Foire aux questions