This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ShareFile Single Sign-On-Konfigurationshandbuch für ADFS 3

Voraussetzungen für die Installation

Um ShareFile für die Authentifizierung mit Active Directory Federated Services einzurichten, benötigen Sie Folgendes:

- Windows Server 2012 R2

- Ein öffentlich signiertes SSL-Zertifikat von einer Zertifizierungsstelle. Selbstsignierte und nicht signierte Zertifikate werden nicht akzeptiert.

- Ein FQDN für Ihren ADFS-Server

- Zugriff auf ein Administratorkonto innerhalb von ShareFile mit der Möglichkeit, Single Sign-On zu konfigurieren.

Hinweis:

Informationen zum Bereitstellen von Benutzern aus Ihrem Active Directory für ShareFile finden Sie im Installationshandbuch zum Benutzerverwaltungstool.

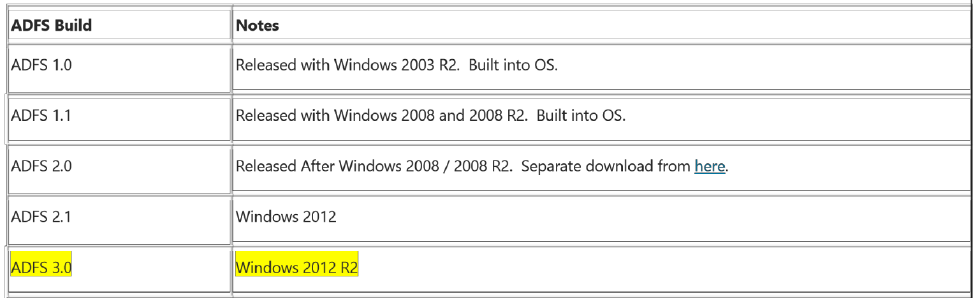

ADFS 3.0 (rollenbasierte Installation)

-

Sie können Microsoft Active Directory Federated Services 3.0 nicht separat herunterladen. Für diese Version müssen Sie einen Windows 2012 R2-Server verwenden.

-

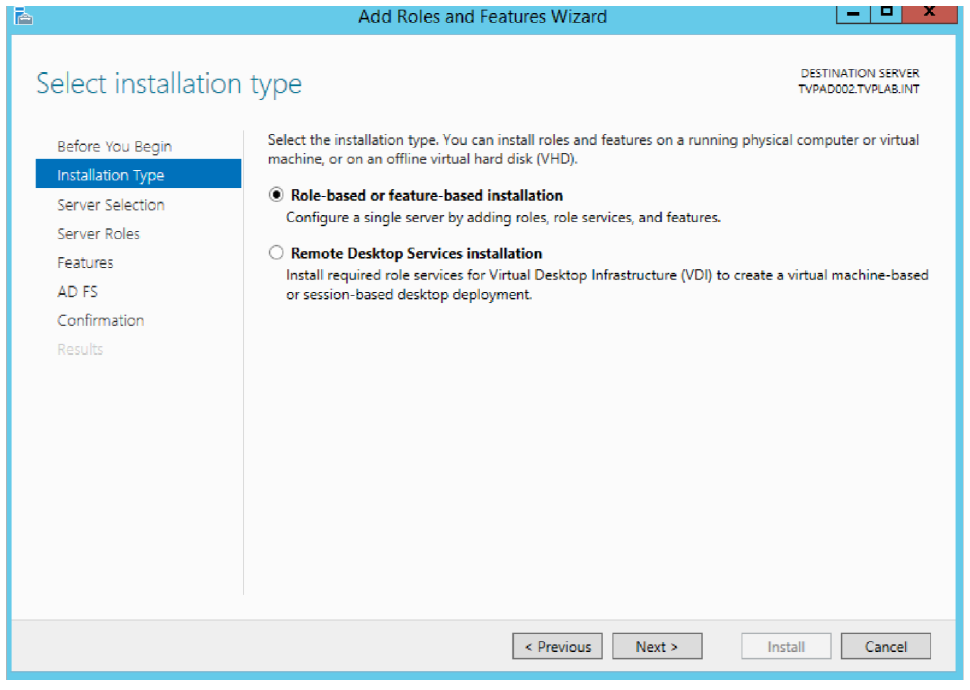

Installieren Sie die rollenbasierte oder funktionsbasierte Installation. Klicken Sie auf Weiter.

-

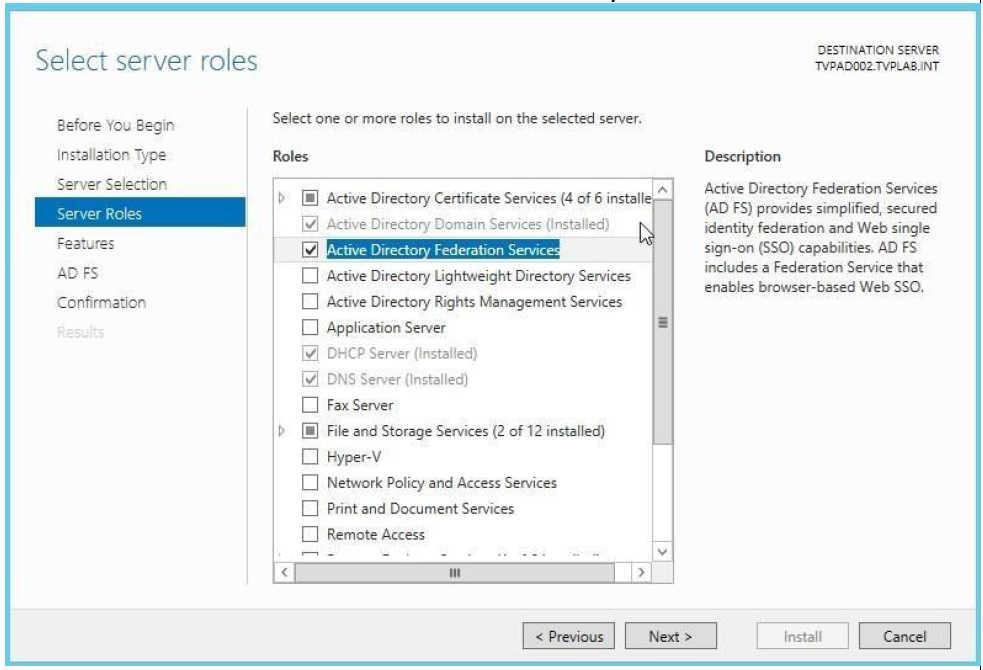

Wählen Sie den Server für die Installation aus und klicken Sie auf Weiter. Wählen Sie dann Active Directory Federation Servicesaus. Klicken Sie auf Weiter.

-

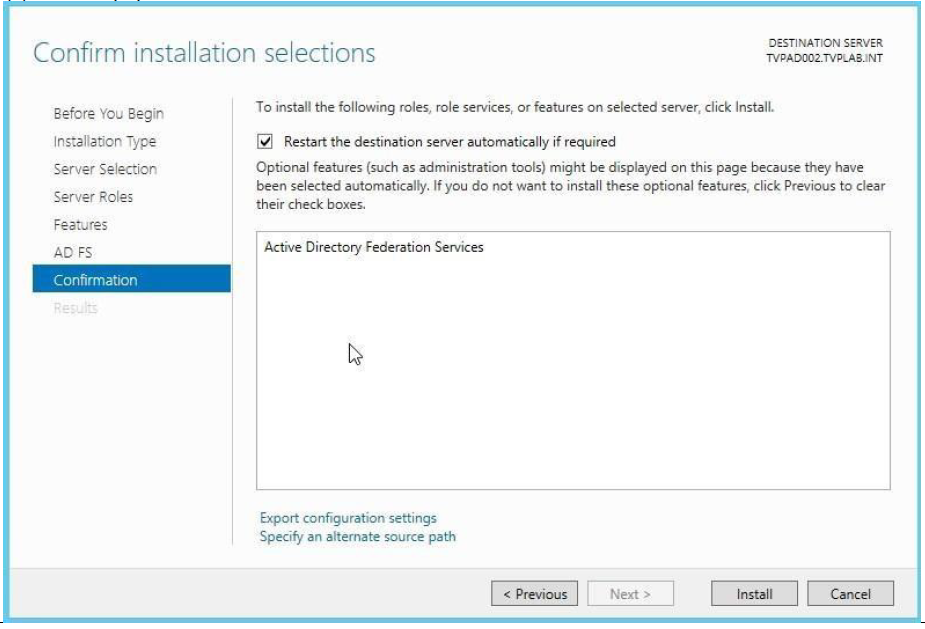

Klicken Sie auf Weiter durch die Serverrollen, AD FS und dann zum Bestätigungsbildschirm . Aktivieren Sie das Kontrollkästchen für Neustart, sagen Sie Ja zum nächsten Bildschirm und klicken Sie auf Installieren.

-

Sobald ADFS installiert ist, müssen Sie eine Aktivität nach der Bereitstellung abschließen, wenn dies der erste AD FS-Server in Active Directory ist. Verwenden Sie für diesen Schritt Ihre eigenen Konfigurationsinformationen.

Einrichten von ADFS 3.0

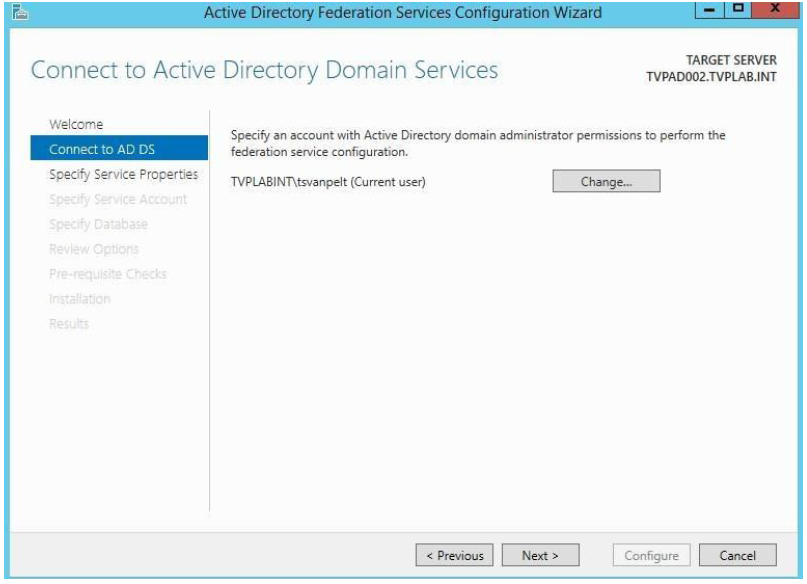

- Starten Sie in der ADFS 3.0-Verwaltungskonsole den -Konfigurationsassistenten.

-

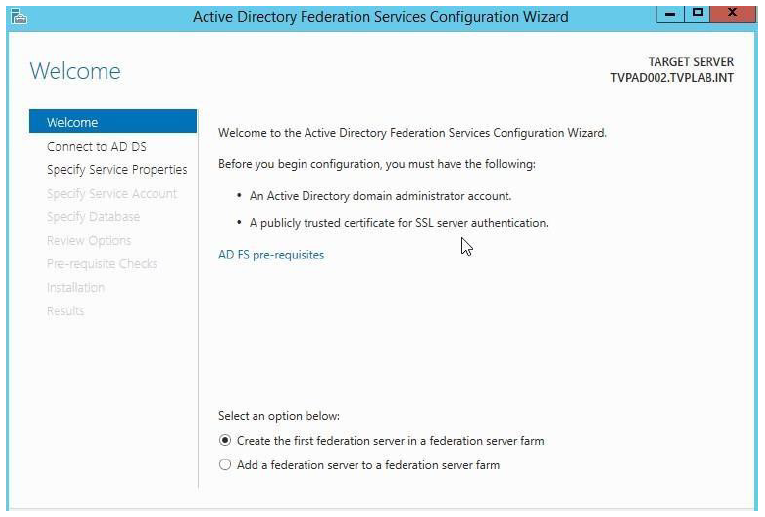

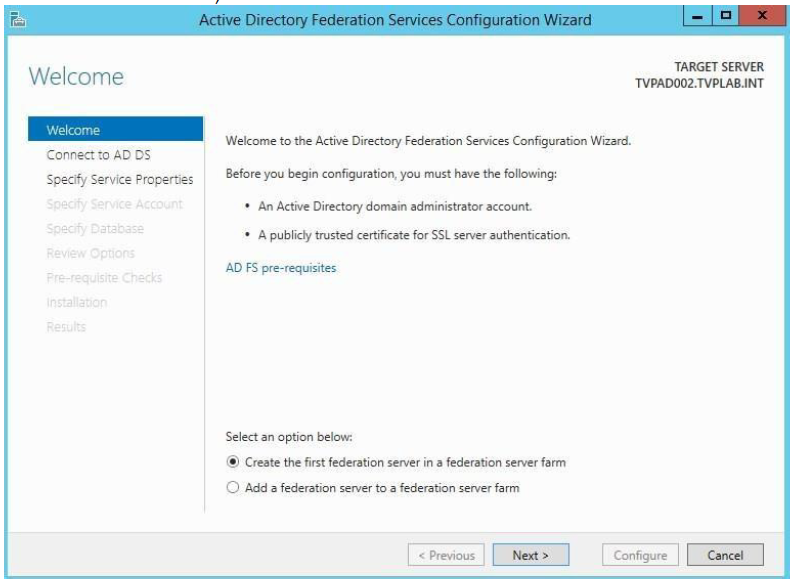

Wenn der Assistent startet, wählen Sie Neuen Verbunddienst erstellen und klicken Sie auf Weiter.

-

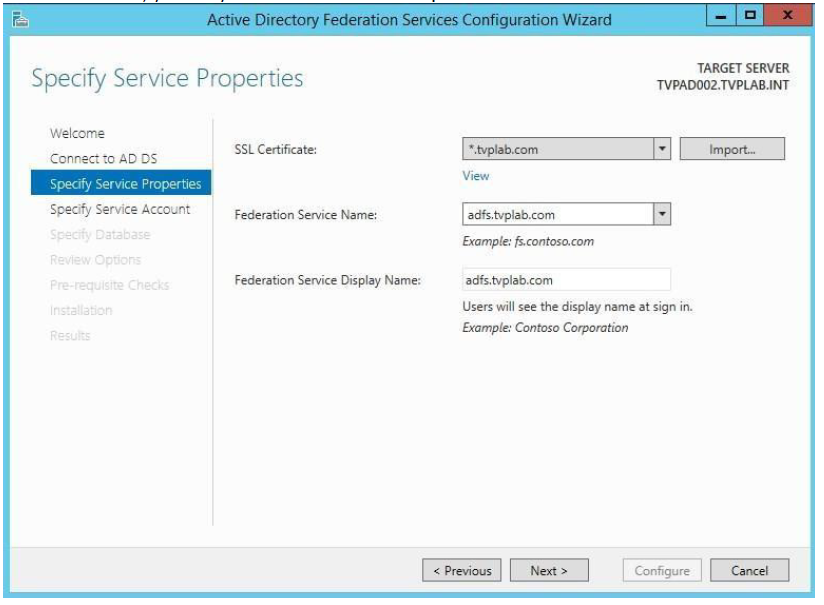

Da wir ein Platzhalterzertifikatverwenden, müssen wir einen Föderationsdienstnamenbestimmen. Wenn Sie kein Wildcard-SSL-Zertifikat verwenden, müssen Sie diesen Schritt möglicherweise nicht ausführen. Klicken Sie dann auf Weiter , um fortzufahren.

-

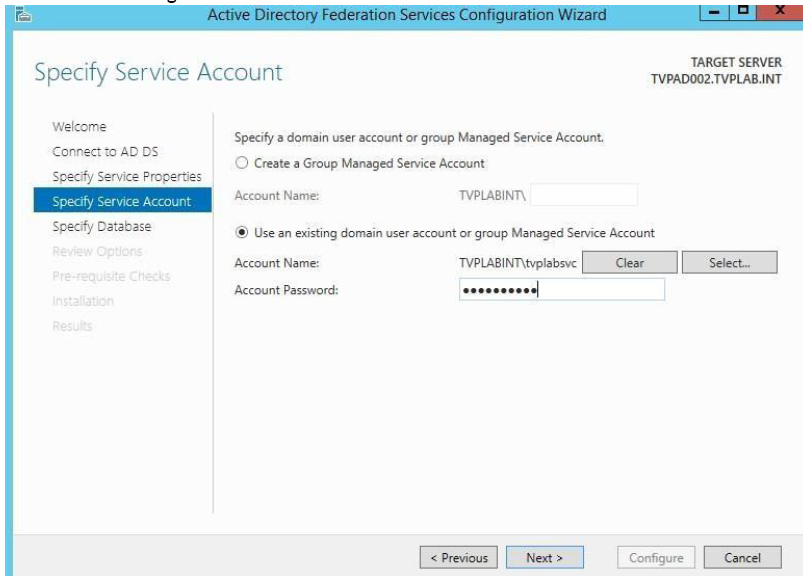

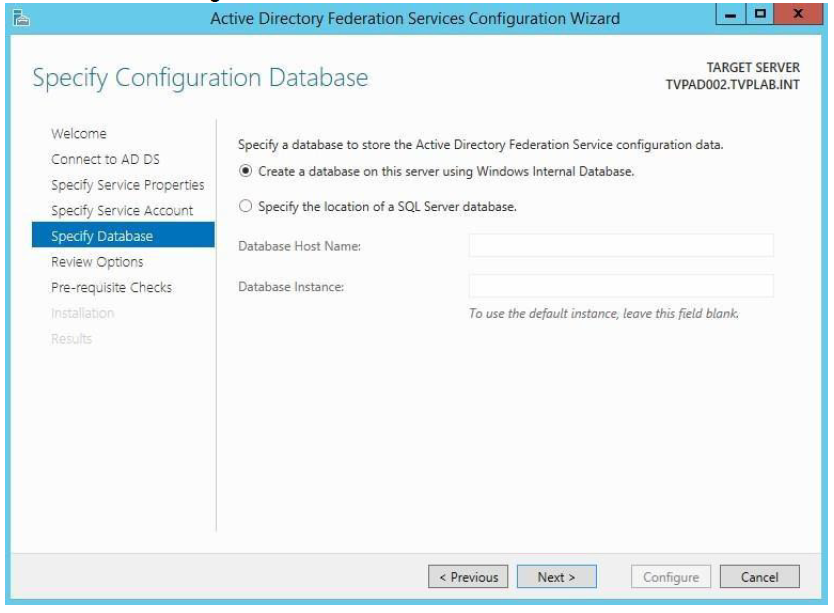

Klicken Sie zum Konfigurieren auf Weiter .

-

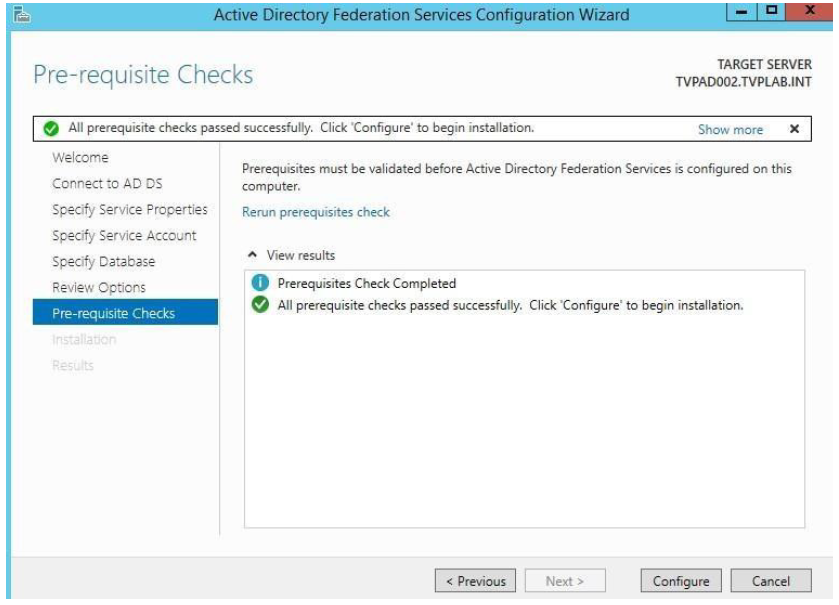

Bestätigen Sie, dass alle Konfigurationen ohne Fehler abgeschlossen wurden, und klicken Sie auf Schließen und beenden Sie den Assistenten.

-

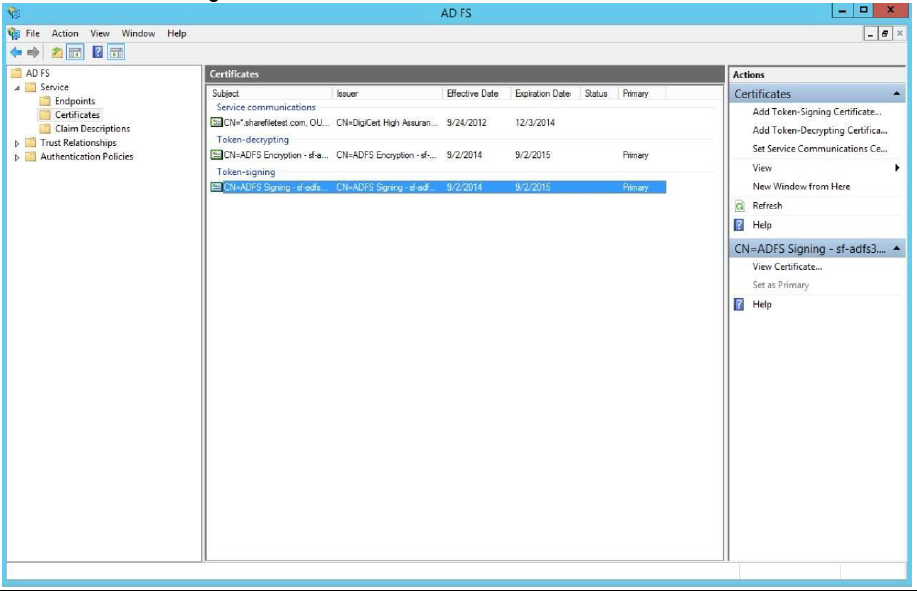

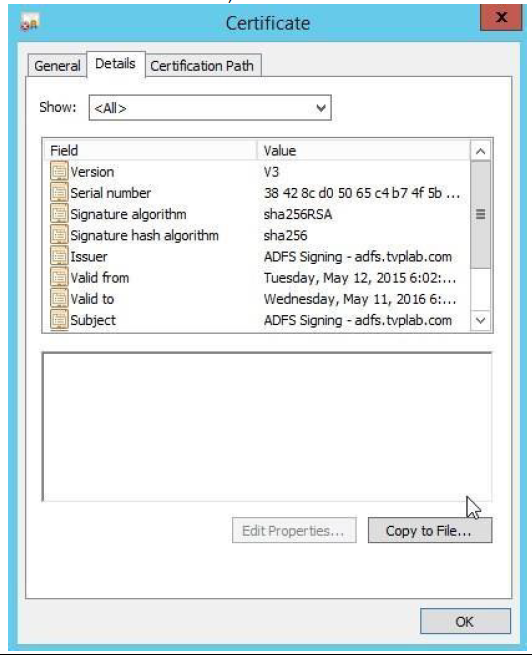

Erweitern Sie den Knoten Service in der Verwaltungskonsole. Wählen Sie das Zertifikat Token Signing aus und klicken Sie in der rechten Spalte auf Zertifikat anzeigen .

-

Wählen Sie im Fenster Zertifikat die Registerkarte Details und klicken Sie dann auf In Datei kopieren.

-

Klicken Sie zum Fortfahren auf Weiter.

-

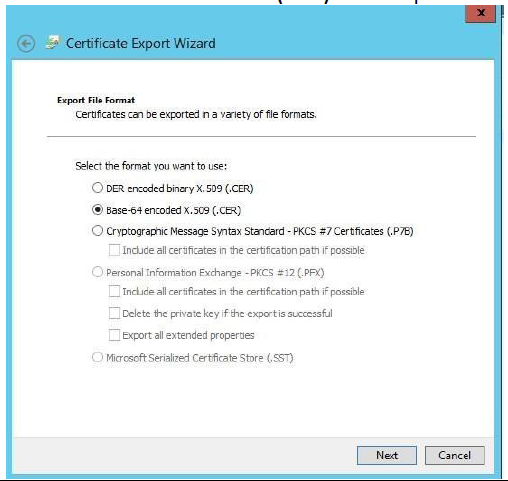

Wählen Sie Base-64-codiertes X.509 (.CER) als Exportformat für das Zertifikat und klicken Sie dann auf Weiter.

-

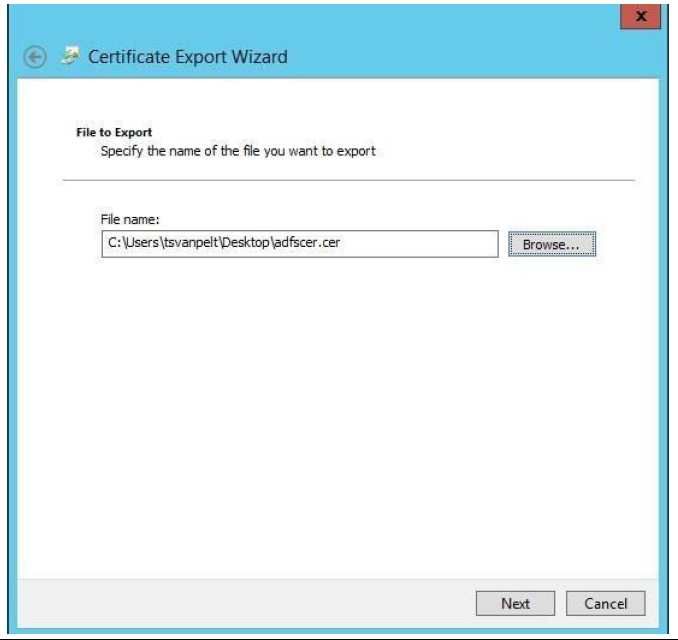

Speichern Sie die Zertifikatsdatei und klicken Sie auf Weiter.

-

Klicken Sie auf Fertig stellen , um die Datei zu speichern.

-

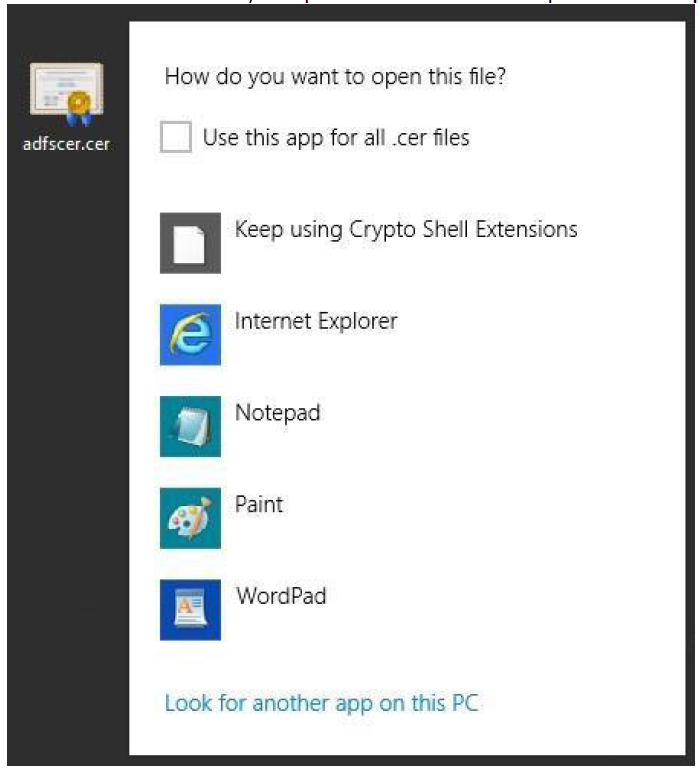

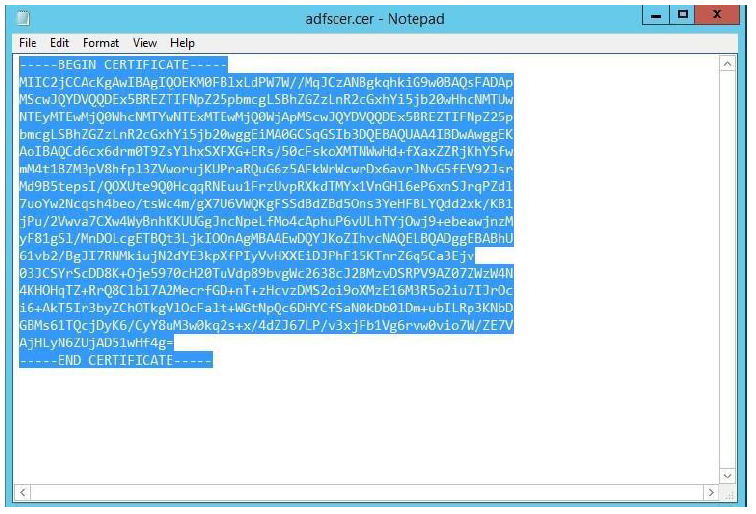

Navigieren Sie zu dem Ordner, in den Sie das Zertifikat exportiert haben, und öffnen Sie ihn mit dem Editor.

-

Wählen Sie den gesamten Text im Notizblock aus und kopieren Sie ihn.

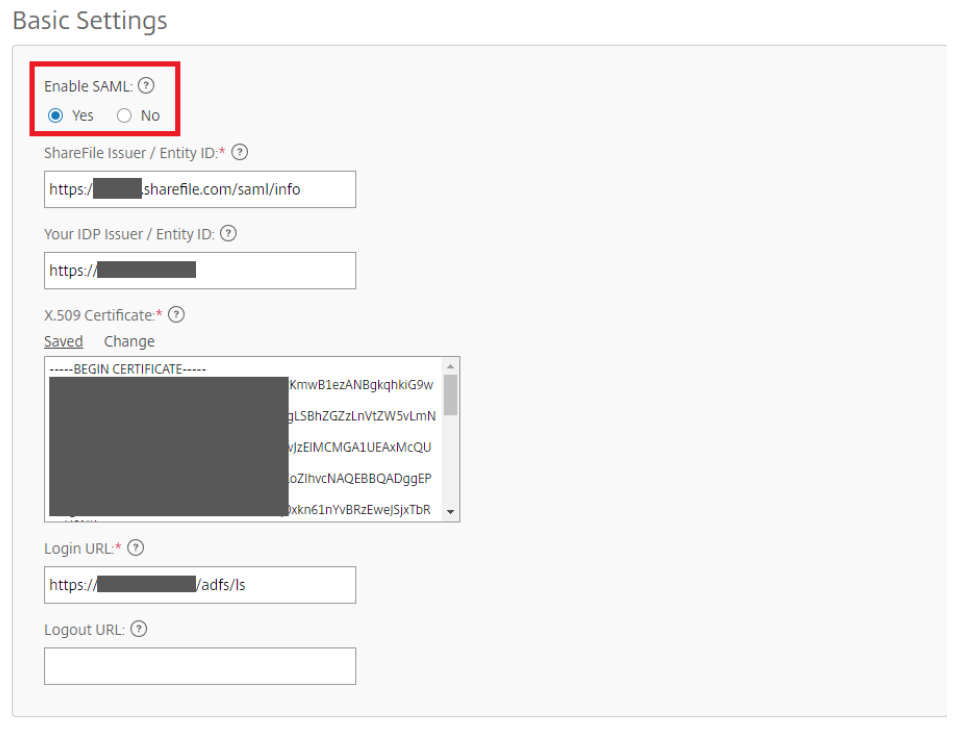

- Öffnen Sie Internet Explorer und gehen Sie zu Ihrem ShareFile-Konto (

https://<yoursubdomain>.sharefile.com). Melden Sie sich mit Ihrem Administratorkonto an. Navigieren Sie zu Administratoreinstellungen > Sicherheit > Anmelden & Sicherheitsrichtlinie. Suchen Sie Single Sign-On/SAML 2.0-Konfiguration.- Schalten Sie die Einstellung SAML aktivieren auf Ja.

-

ShareFile-Aussteller/Entitäts-ID:

https://<subdomain>.sharefile.com/saml/info -

Ihr IDP-Aussteller / Ihre Entitäts-ID:

https://<adfs>.IhreDomain.com - X.509-Zertifikat: Fügen Sie den Inhalt des exportierten Zertifikats aus dem vorherigen Abschnitt ein

-

Anmelde-URL:

https://<adfs>.IhreDomain.com/adfs/ls

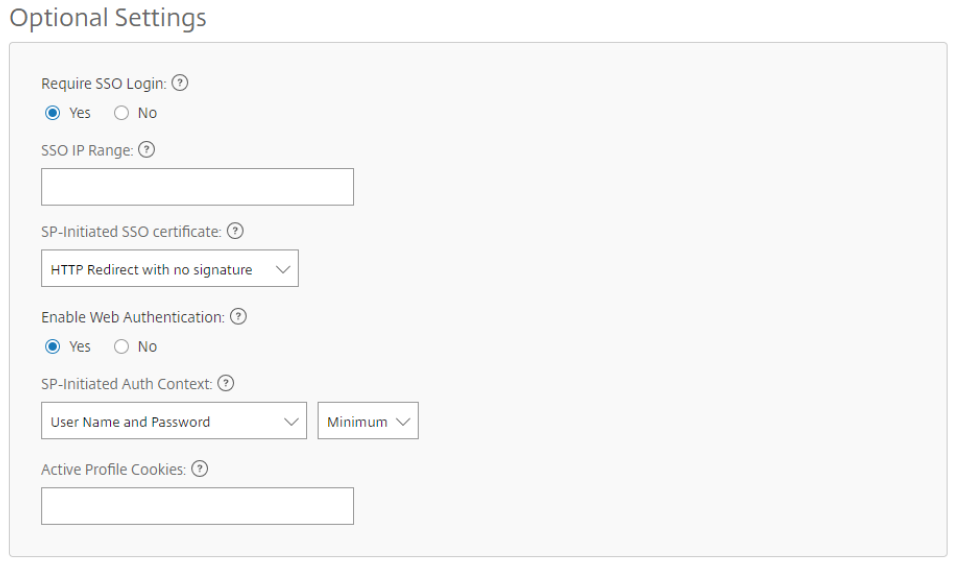

- Ändern Sie in Optionale Einstellungendie folgenden Werte.

- Web-Authentifizierung aktivieren: Ja (Häkchen gesetzt)

- SP-initiierter Authentifizierungskontext: Benutzername und Passwort – Minimum

-

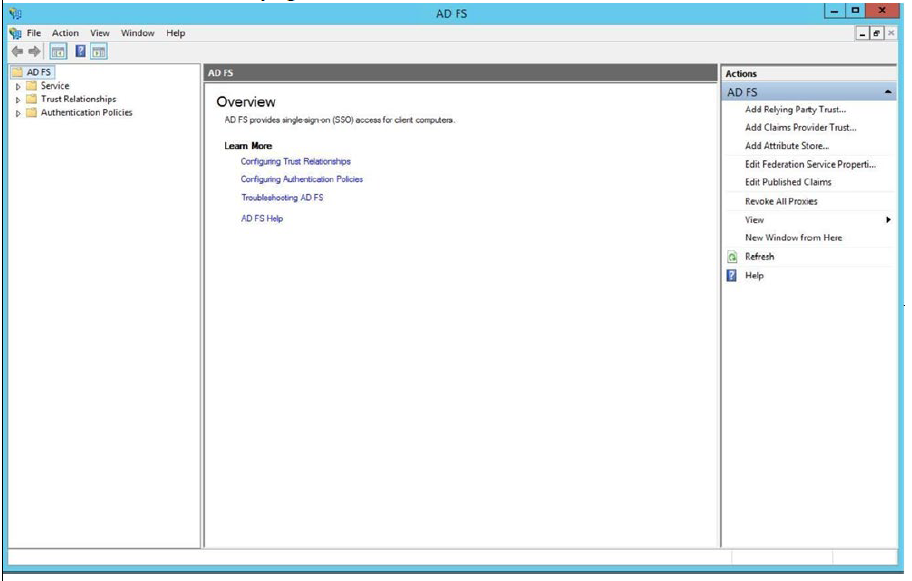

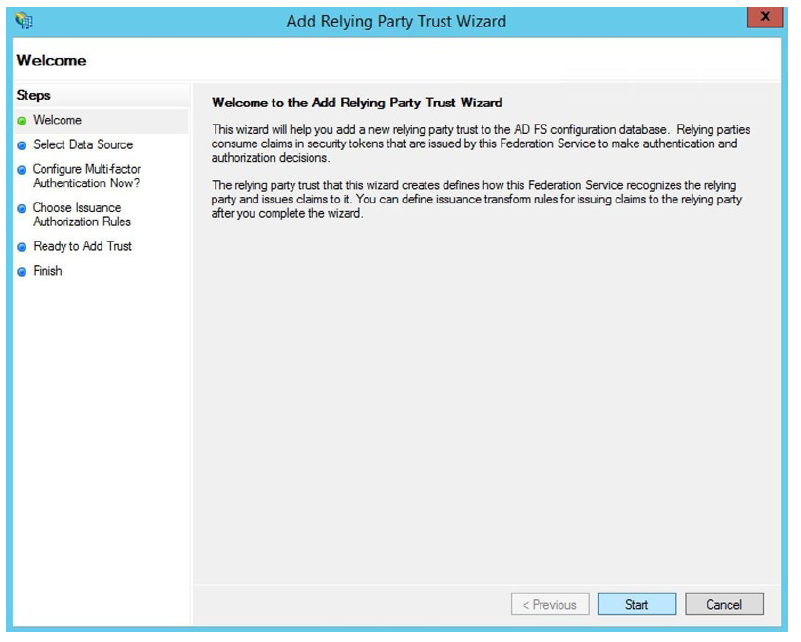

Minimieren Sie Internet Explorer und kehren Sie zur ADFS-Verwaltungskonsolezurück. Erweitern Sie den Knoten Vertrauensbeziehungen und wählen Sie Vertrauensstellungen der vertrauenden Parteiaus. Klicken Sie dann auf der rechten Seite der Konsole auf Vertrauensstellung der vertrauenden Partei hinzufügen… . Dadurch wird der Assistent „ zum Hinzufügen vertrauender Vertrauensstellungen“gestartet.

-

Klicken Sie auf Start , um mit der Angabe eines Relying Party Trustzu beginnen.

-

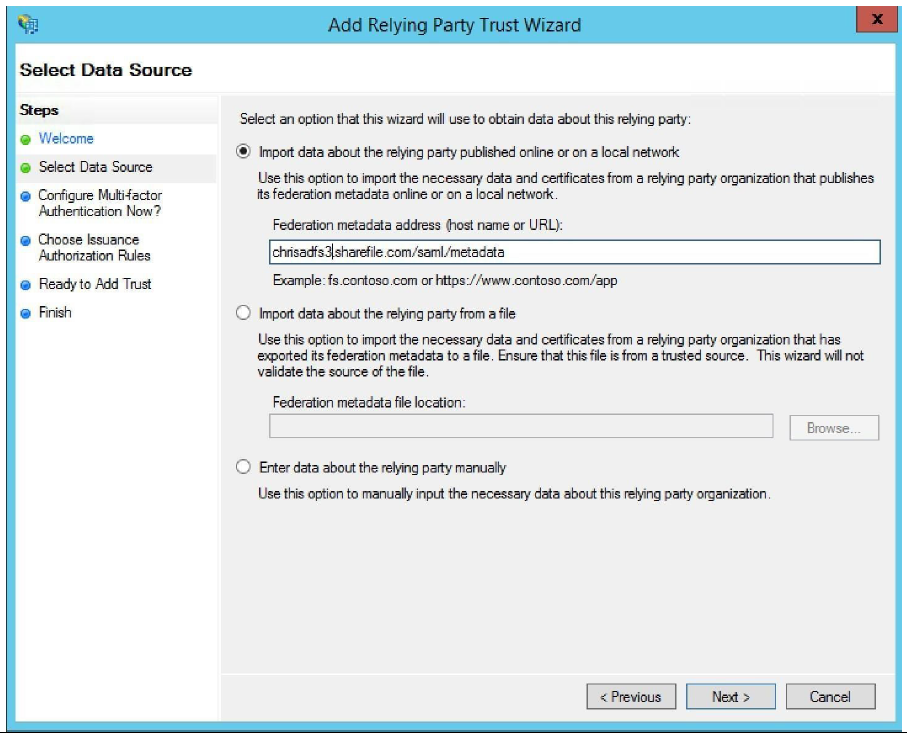

Durch Abrufen der Metadaten von der SAML-Site kann das Vertrauen automatisch für Sie konfiguriert werden. Verwenden Sie

https://<yoursubdomain>.sharefile.com/saml/metadataals Föderationsmetadatenadresse (Hostname oder URL). Klicken Sie auf Weiter.

-

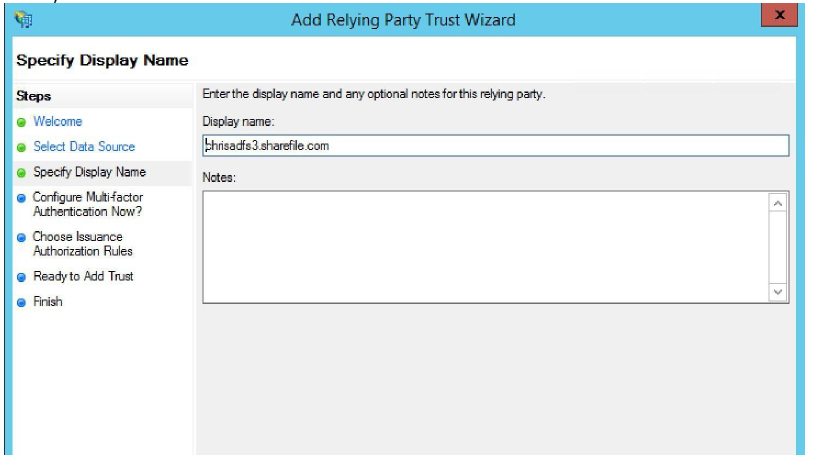

Geben Sie einen Anzeigenamenan. Normalerweise belassen Sie es als

<yoursubdomain>.sharefile.com, damit Sie die verschiedenen Trusts voneinander unterscheiden können.

-

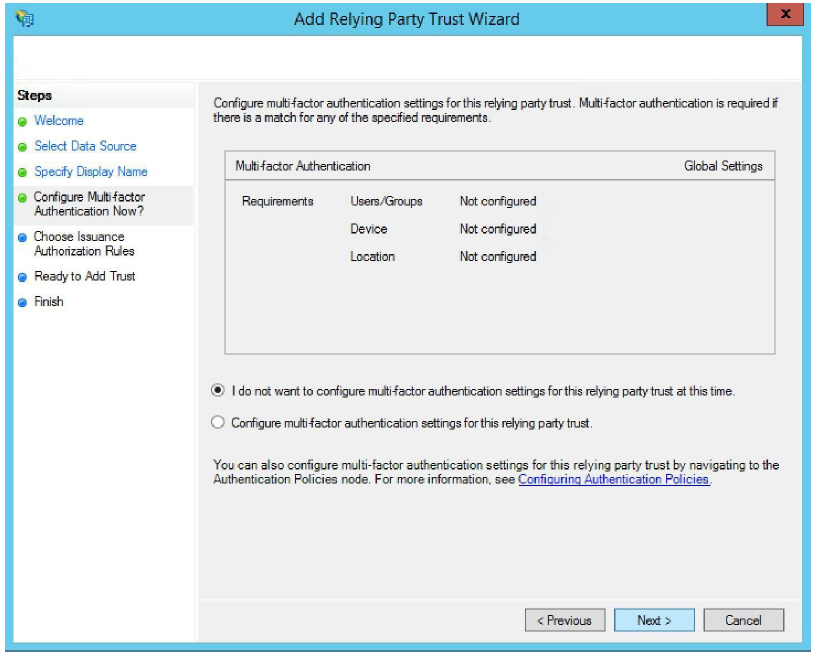

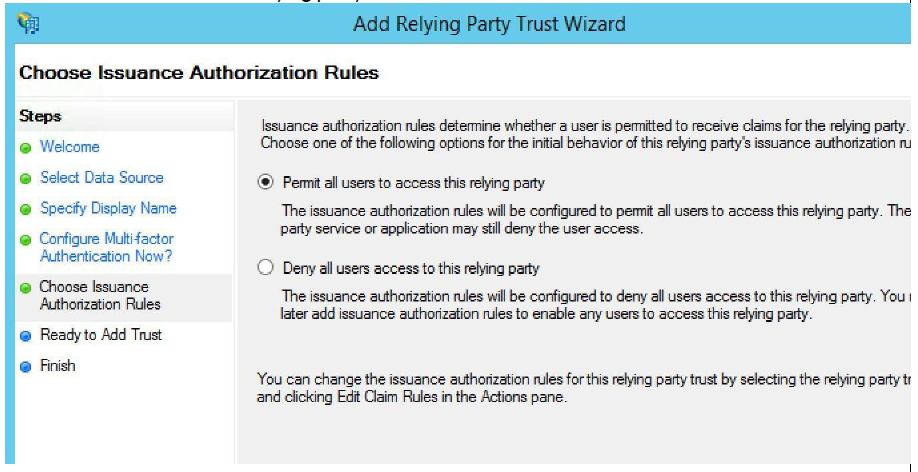

Erlauben Sie allen Benutzern den Zugriff auf diese vertrauende Partei. Klicken Sie auf Weiter.

-

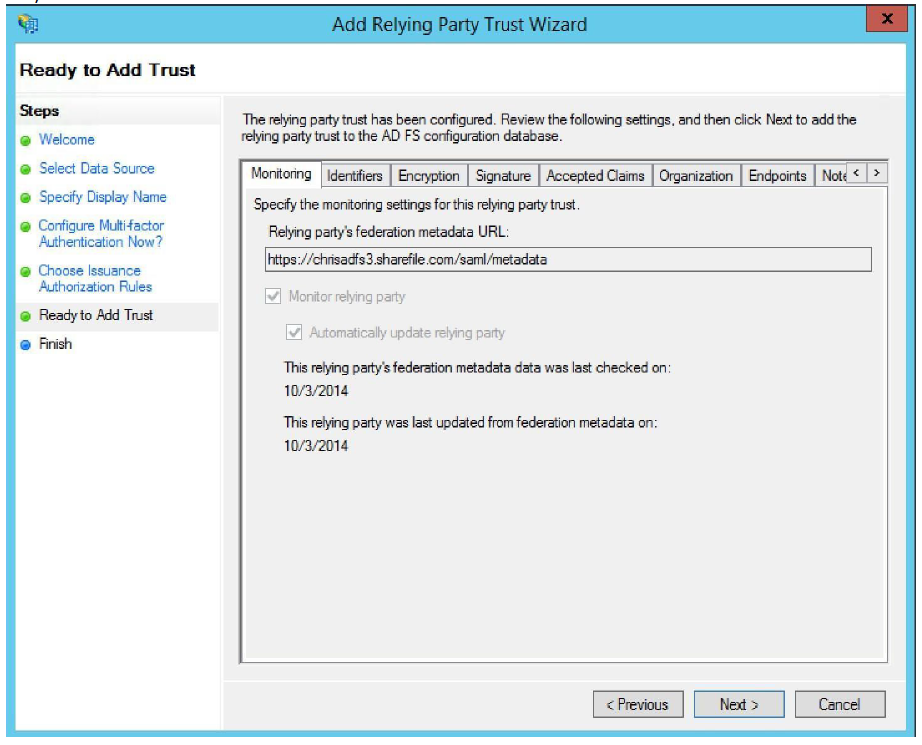

Überprüfen Sie, ob die Informationen korrekt sind, und klicken Sie auf Weiter.

-

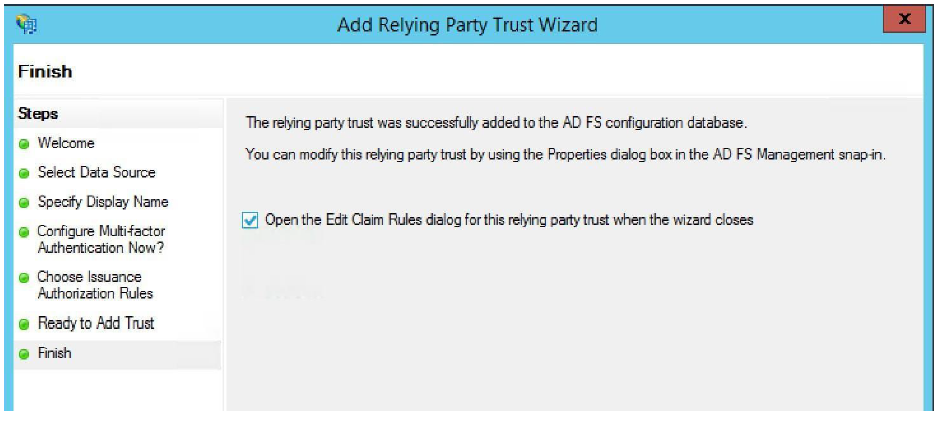

Überprüfen Sie, ob das Kontrollkästchen für Öffnen Sie das Dialogfeld Anspruchsregeln bearbeiten für diese Vertrauensstellung der vertrauenden Seite, wenn der Assistent geschlossen wird aktiviert ist. Klicken Sie dann auf Schließen.

-

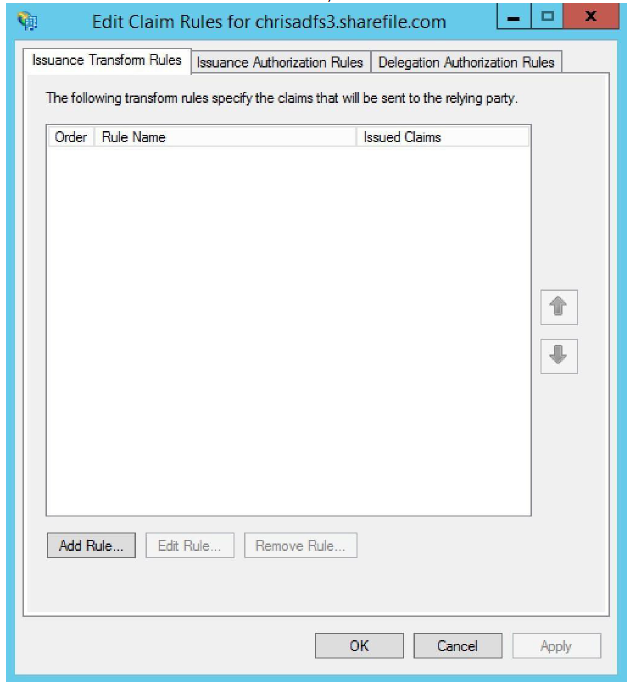

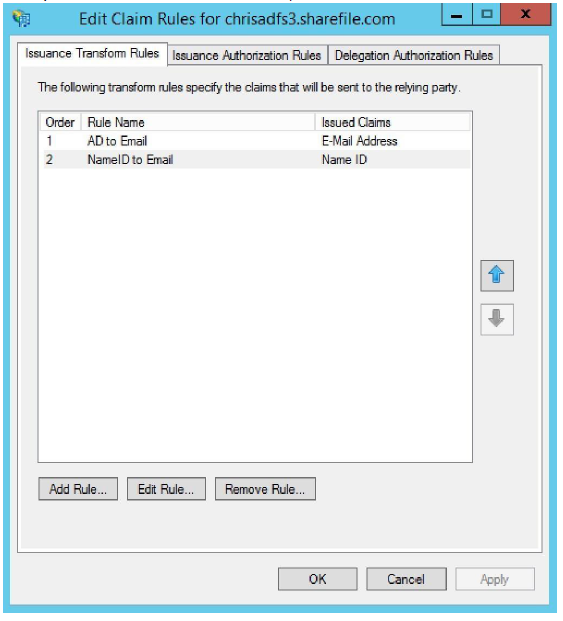

Klicken Sie auf der Registerkarte Transformationsregeln für Ausgabe auf Regel hinzufügen.

-

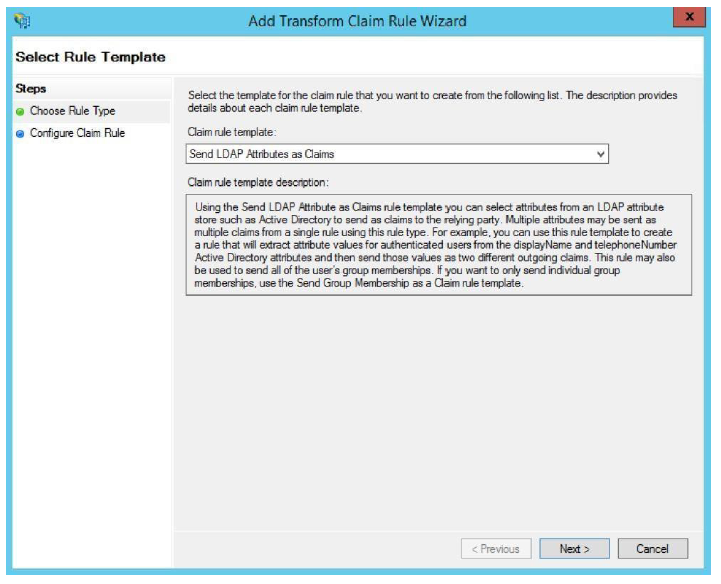

Die erste Regel lautet: LDAP-Attribute als Ansprüche senden.

-

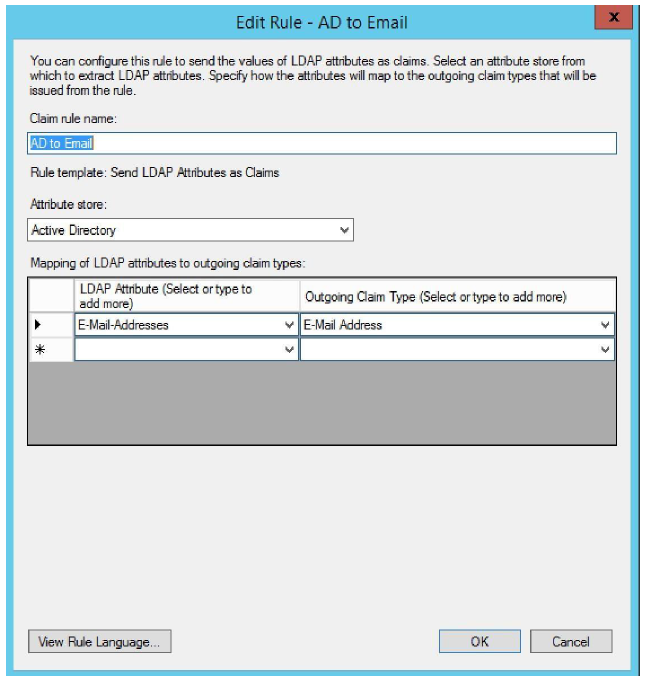

Benutzer im ShareFile werden durch ihre E-Mail-Adresse identifiziert. Wir versenden die Reklamation als UPN. Geben Sie einen beschreibenden Anspruch Regelnamen ein, z. B. E-Mail-Adresse an E-Mail-Adresse. Wählen Sie Active Directory als Attributspeicher. Wählen Sie abschließend E-Mail-Adresse als LDAP-Attribut und E-Mail-Adresse als Ausgehender Anspruchstypaus. Klicken Sie auf Fertigstellen.

-

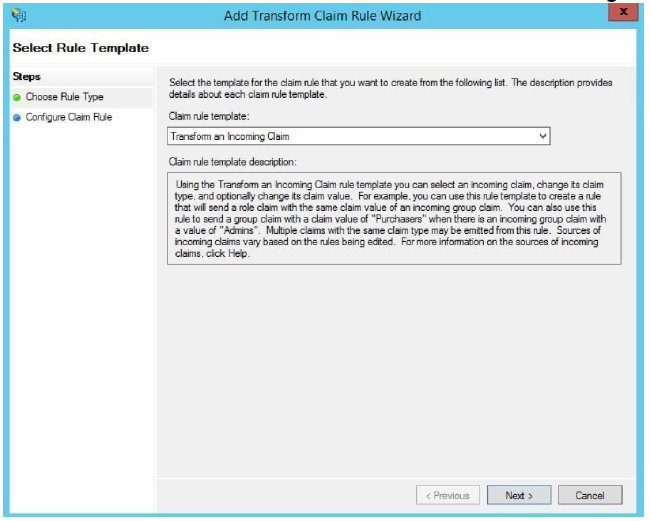

Erstellen Sie eine zweite Regel. Diese Regel wird verwendet, um Transformieren eines eingehenden Anspruchs. Klicken Sie auf Weiter.

-

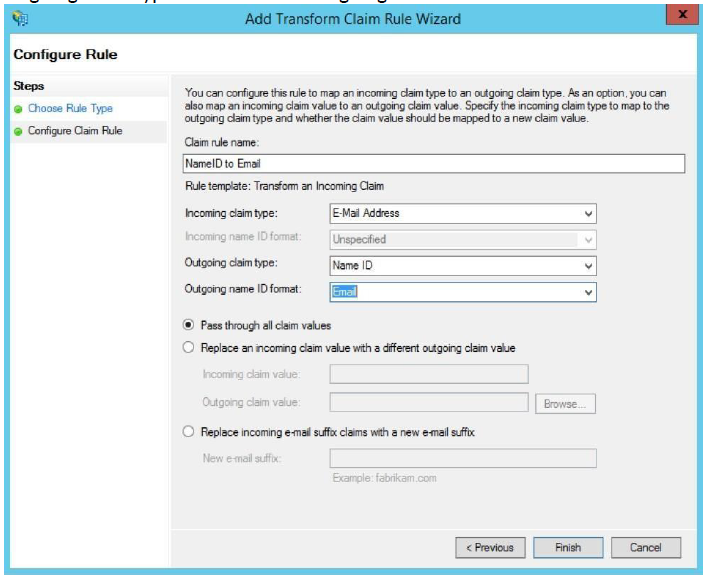

Der eingehende Anspruchstyp wandelt die eingehende E-Mail-Adresse in einen ausgehenden Name-ID-Anspruchstyp im E-Mail-Format um. Geben Sie einen beschreibenden Namen ein, z. B. Benannte ID für E-Mail-Adresse. Der Anspruchstyp Eingehend ist E-Mail-Adresse, der Anspruchstyp Ausgehend ist Namens-ID. Das Namensformat Ausgehend ist E-Mail. Klicken Sie auf Fertigstellen.

-

Überprüfen Sie, ob die Angaben korrekt sind, und klicken Sie dann auf OK.

-

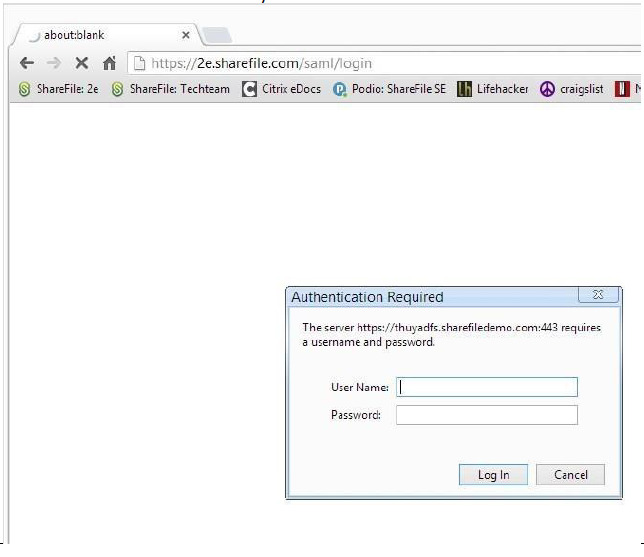

Wechseln Sie zu einem beliebigen Webbrowser und navigieren Sie zu

https://<yoursubdomain>.sharefile.com/saml/login. Sie werden zu Ihren ADFS-Diensten weitergeleitet. Wenn Ihre Anmelde-E-Mail mit einem Benutzer in AD verknüpft ist, können Sie sich mit Ihren AD-Anmeldeinformationen authentifizieren.

Teilen

Teilen

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.